ZigBee - Si busca información sobre el proyecto de Clusters, el

Anuncio

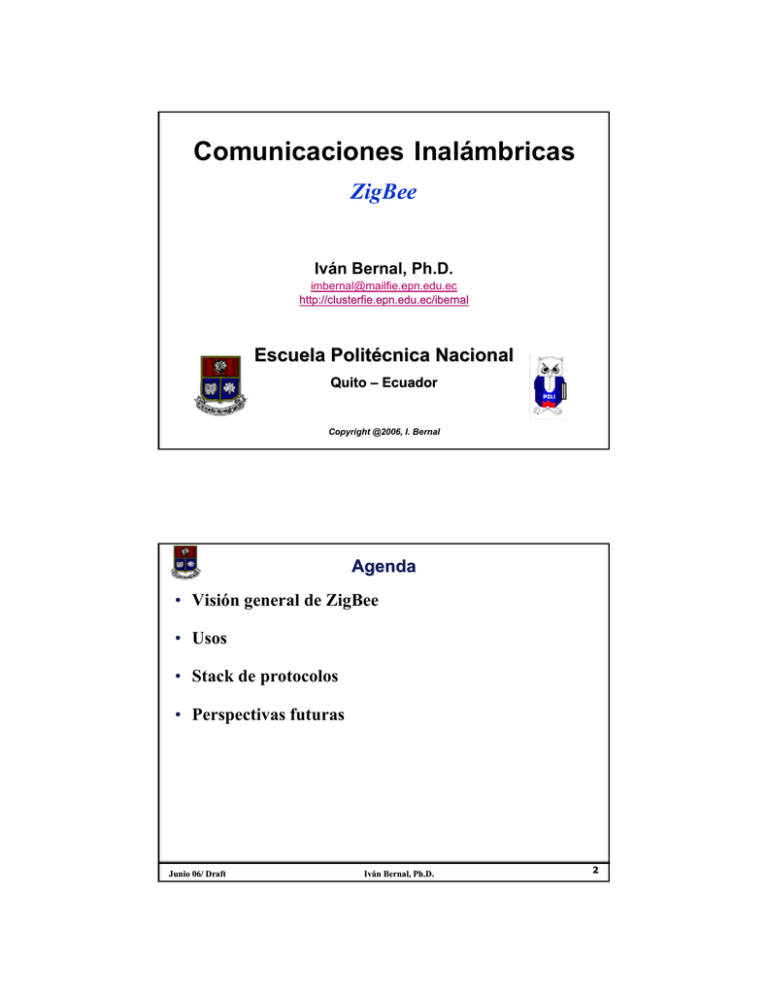

Comunicaciones Inalámbricas ZigBee Iván Bernal, Ph.D. imbernal@mailfie.epn.edu.ec http://clusterfie.epn.edu.ec/ibernal Escuela Politécnica Nacional Quito – Ecuador Copyright @2006, I. Bernal Agenda • Visión general de ZigBee • Usos • Stack de protocolos • Perspectivas futuras Junio 06/ Draft Iván Bernal, Ph.D. 2 Bibliografía 1. D. Geer, Users Make a Beeline for ZigBee Sensor Technology. Computer. IEEE Computer Society, December 2005. 2. E. Callaway, P. Gorday, L. Hester, J. Gutierrez, M. Naeve, B. Heile, V. Bahl, Home networking with IEEE 802.15.4: A Developing Standard for Low-Rate Wireless Personal Area Networks. IEEE Communications Magazine, August 2002. 3. http://ieee802.org/15/pub/TG4.html 4. http://www.zigbee.org/en/resources/ • Múltiples documentos y presentaciones Junio 06/ Draft Iván Bernal, Ph.D. 3 Generalidades • ZigBee es un consorcio de compañías de software, hardware y servicios que han desarrollado un estándar común para poner en red, de forma inalámbrica, a sensores y controladores. Un nuevo estándar para redes de telemetría inalámbrica Aplicaciones Residenciales e Industriales Destacan empresas como Invensys, Mitsubishi, Philips y Motorola • Características: Bajo consumo de potencia ¾ Largos periodos de operación de una batería (varios meses y hasta años) Bajas tasas de velocidad Bajo costo Corto alcance (de un nodo) ¾ 50m típico (5-500m dependiendo del ambiente) Tamaño pequeño de los dispositivos Flexibilidad de sus redes (configuración) • El stack de protocolos soporta redes ad hoc de dispositivos auto organizables en topologías cluster tree, estrella o mesh. • Permite una rápida instalación de los sistemas de telemetría inalámbricos sobre todo en los interiores. Junio 06/ Draft Iván Bernal, Ph.D. 4 Generalidades • Se considera un pequeño sensor de temperatura en una ventana. El sensor puede necesitar reportar su temperatura solo unas pocas veces por hora, pasar desapercibido, y tener un bajo costo. Esta aplicación es una candidata excelente para un enlace de comunicaciones que sea inalámbrico, con baja tasa de transmisión, y bajo costo. ¾ El uso de cables (para energía o comunicaciones) es impráctico debido a que está involucrada una ventana. ¾ La instalación con cables sobrepasaría en varias veces el costo del sensor. ¾ Se requiere un consumo de potencia extremadamente bajo ya que reemplazos de baterías frecuentes es impráctico. El uso de 802.11 es sobredimensionado para esta aplicación, satisfaciendo solo el requerimiento de conectividad inalámbrica. Bluetooth fue inicialmente concebido como un reemplazo de cables pero luego siguió un camino de “alta complejidad”, haciéndolo inadecuado para aplicaciones de bajo consumo de potencia. ¾ Tanto Bluetooth como 802.11 requerirían cambios de batería varias veces al año. ¾ Impráctico si se considera que puede haber muchas ventanas en un hogar. Junio 06/ Draft Iván Bernal, Ph.D. 5 Generalidades • Popular Science - Noviembre de 2005 Junio 06/ Draft Iván Bernal, Ph.D. 6 Generalidades • Popular Science – Noviembre de 2005 Junio 06/ Draft Iván Bernal, Ph.D. 7 Generalidades • Popular Science – Noviembre de 2005 Junio 06/ Draft Iván Bernal, Ph.D. 8 Generalidades • Áreas de aplicación Control y monitoreo industrial Seguridad pública ¾ Incluye sensado y determinación de ubicación en sitios de desastre. Sensado automotriz ¾ Monitoreo de la presión de llantas. Etiquetas e identificadores inteligentes (smart tags and badges) Agricultura de precisión para sensar: ¾ La humedad del suelo ¾ Nivel de pesticidas ¾ Nivel de herbicidas ¾ Niveles de pH Automatización y networking del hogar Automatización de edificios ¾ http://www.caba.org (Continental Automated Buildings Association) • Tasas estimadas máximas para algunos periféricos de PC están en el orden de 115 kbps, y para el caso de automatización del hogar y electrodomésticos menores que 10 kbps. Junio 06/ Draft 9 Iván Bernal, Ph.D. Generalidades • Tasas de transmisión Valores máximos estimados para algunos periféricos de PC están en el orden de 115 kbps, y para el caso de automatización del hogar y electrodomésticos menores que 10 kbps. • Retardos Valores máximos aceptables para los retardos de los mensajes para periféricos del PC se estiman en el rango de 15 ms, y para aplicaciones de automatización del hogar en el orden de 100 ms o más. Junio 06/ Draft Iván Bernal, Ph.D. 10 Sobre el nombre ZigBee • The domestic honeybee, a colonial insect, lives in a hive that contains a queen, a few male drones, and thousands of worker bees. • The survival, success, and future of the colony is dependent upon continuous communication of vital information between every member of the colony. The technique that honey bees use to communicate new-found food sources to other members of the colony is referred to as the ZigBee Principle. Principle Using this silent, but powerful communication system, whereby the bee dances in a zig-zag pattern, she is able to share information such as the location, distance, and direction of a newly discovered food source to her fellow colony members. Instinctively implementing the ZigBee Principle, Principle bees around the world industriously sustain productive hives and foster future generations of colony members. Junio 06/ Draft Iván Bernal, Ph.D. 11 Historia • En 1999 el “Firefly Working Group” originó la tecnología que mas tarde se convertiría en ZigBee. El grupo en mención ya no existe. • La Alianza ZigBee promociona el uso de la tecnología. 200 miembros (al 2005). Se están realizando pruebas de interoperabilidad y entregando productos. ¾ Los productos que cumplen con la especificación reciben un logo de la Alianza. www.zigbee.org • En el 2000, dos grupos de estándares combinaron sus esfuerzos para atender la necesidad de redes inalámbricas de bajo costo y bajo consumo de potencia en ambientes residenciales e industriales. ZigBee (una derivación de HomeRF) El grupo de Trabajo IEE 802.15 Junio 06/ Draft Iván Bernal, Ph.D. 12 Historia • En diciembre de 2000 se formó oficialmente el grupo de trabajo 802.15.4 para desarrollar un estándar LR-WPAN (Low Rate WPAN) La meta de este grupo era proveer un estándar con ultra-baja complejidad, costo y consumo de potencia para conectividad inalámbrica a bajas tasas de transmisión entre dispositivos fijos, portátiles y móviles. El alcance del grupo es definir las especificaciones de la capa física y MAC. IEEE 802.15.4 fue completado como estándar en Mayo 2003 (por la IEEE). • La Alianza ZigBee: Ratificó el primer estándar ZigBee en diciembre de 2004. ¾ La especificación 1.0 fue liberada al público en junio de 2005. Junio 06/ Draft Iván Bernal, Ph.D. 13 Stack de protocolos • ZigBee se basa en 802.15.4. Como todos los estándares 802, el IEE 802.15.4 cubre solo las capas bajas, hasta (incluyendo) la capa de enlace de datos. Protocolos de mas alto nivel están a la discreción de las aplicaciones particulares. “The IEEE 802.15 TG4 was chartered to investigate a low data rate solution with multi-month to multi-year battery life and very low complexity. It is operating in an unlicensed, international frequency band. Potential applications are sensors, interactive toys, smart badges, remote controls, and home automation”. • Añadiendo especificaciones de capa red sobre el stack 802.15.4 permite que la tecnología trabaje directamente con topologías de red como la topología mesh. • ZigBee: Añade seguridad a 802.15.4 Define la naturaleza de las comunicaciones de datos. Define la naturaleza del enrutamiento dentro de sus redes. La forma en la que sus nodos se descubren entre sí. Junio 06/ Draft Iván Bernal, Ph.D. 14 Stack de protocolos Application Customer API Security 32- / 64- / 128-bit encryption Network ZigBee Alliance Star / Mesh / Cluster-Tree MAC IEEE 802.15.4 PHY 868MHz / 915MHz / 2.4GHz Silicon Junio 06/ Draft Stack App Iván Bernal, Ph.D. 15 Stack de protocolos Junio 06/ Draft Iván Bernal, Ph.D. 16 Usos • La Alianza ZigBee está desarrollando perfiles de aplicación. Permite que los programadores utilicen comandos específicos de una aplicación cuando configuran los controladores ZigBee, para conjuntos de tareas relacionadas. El primer perfil (completado a fines de 2005) abarca lo relacionado a aplicaciones de iluminación. ¾ Incluye además información necesaria para que dimmers, switches y las luces se comuniquen entre sí. Otros perfiles que serán (o ya fueron) publicados por la alianza: ¾ HVAC: Calentamiento (Heating), Ventilación (Ventilation) y Aire acondicionado (Air Conditioning) ¾ Control de procesos Industriales ¾ Automatización de edificios Algunas compañías están escribiendo perfiles que trabajarán solo con sus propias aplicaciones. ¾ Honeywell Junio 06/ Draft Iván Bernal, Ph.D. 17 Usos • Otros potenciales usos: Transmitir lecturas de temperatura de termostatos. Pedidos de on/off para switches de luz inalámbricos. ¾ Podría eliminar el costoso cableado y el tiempo para la instalación de dicho cableado que requieren los switches tradicionales. Dada la facilidad de instalación y bajo costo, ZigBee es atractivo para los constructores/contratistas y dueños de casa. ¾ Con ayuda de ZigBee se podría realizar seguimiento de personas de la tercera edad que viven solos, y advertir al personal médico de cambios que podrían significar problemas de salud o seguridad. ¾ Sistemas tipo “sprinkler” basados en ZigBee podrían usar solo la cantidad de agua necesaria para mantener a las plantas verdes (en el jardín). La tecnología podría permitir el manejo de flotas para reportar el estado de mantenimiento de los vehículos, condiciones de las llantas y kilometraje. Junio 06/ Draft Iván Bernal, Ph.D. 18 Usos en el hogar • Home Networking y Home Automation Han existido varios intentos para establecer redes en el ambiente del hogar usando soluciones propietarias y estándares: ¾ HomePNA ¾ Homeplug Powerline Alliance ¾ CEA R-7 ¾ HomeRF ¾ Echonet ¾ PLC (Power Line Communications) Los intentos se clasifican en: ¾ Alámbricos: 9 Líneas telefónicas (analógicas, digitales básicas, similares a DSL), Cable MODEM, PLC 9 Cada uno con ventajas/desventajas dependiendo del ancho de banda, instalación, mantenimiento, costo, etc. ¾ Inalámbricos: 9 Reducción en el costo de instalación (no se requiere nuevo cableado) 9 Fácil instalación 9 Gracias al éxito de otras tecnologías como la celular y WiFi 9 Gracias a una mayor disponibilidad de componentes integrados inalámbricos y de menor costo Junio 06/ Draft Iván Bernal, Ph.D. 19 Usos en el hogar • Home Networking y Home Automation Aplicaciones de casa que determinan la necesidad de las comunicaciones: ¾ Conectividad al Internet ¾ Conectividad entre múltiples PCs ¾ Aplicaciones de audio/video en red ¾ Automatización del hogar ¾ Conservación de energía ¾ Seguridad Un extremo de altos requerimientos ¾ El explosivo crecimiento del Internet demanda conectividad compartida de alta velocidad. Otro extremo de menores requerimientos ¾ Automatización del hogar, seguridad, juegos. ¾ No pueden manejar la complejidad de stacks de protocolos “pesados” que impactan el consumo de energía y utilizan demasiados recursos computacionales, y que a su vez impactan en el costo. Junio 06/ Draft Iván Bernal, Ph.D. 20 Usos en el hogar • Home Networking y home automation Sectores de mercado posible dentro del hogar: ¾ Periféricos del PC 9 Ratón, teclado, joystick, todos inalámbricos. 9 Tasas requeridas estimadas para algunos de estos están en el orden de 115 kbps. ¾ Aparatos Electrónicos 9 Radio, TVs, VCRs, CDs, DVDs 9 Controles remotos, etc. Un verdadero control remoto universal 9 Tasas requeridas estimadas para algunos de estos son menores a 10 kbps ¾ Automatización del hogar 9 HVAC 9 Seguridad 9 Iluminación 9 Control de objetos como cortinas, ventanas, puertas y cerraduras 9 Tasas requeridas estimadas para algunos de estos son menores a 10 kbps ¾ Monitoreo de la salud 9 Sensores, monitores y diagnóstico ¾ Juguetes y juegos 9 Juegos entre individuos o grupos Junio 06/ Draft Iván Bernal, Ph.D. 21 Ejemplo Slide Courtesy of Junio 06/ Draft Iván Bernal, Ph.D. 22 Ejemplo Slide Courtesy of Junio 06/ Draft Iván Bernal, Ph.D. 23 Ejemplo Slide Courtesy of Junio 06/ Draft Iván Bernal, Ph.D. 24 Ejemplo Slide Courtesy of Junio 06/ Draft Iván Bernal, Ph.D. 25 Ejemplo Slide Courtesy of Junio 06/ Draft Iván Bernal, Ph.D. 26 Características de ZigBee • Espectro y rango de transmisión Bandas de radio no licenciadas: ¾ 2.4 GHz en todo el mundo ¾ 868 MHz en Europa ¾ 915 MHz en el continente americano Alcance para 2.4 GHz ¾ 10 m en interiores ¾ 200 m en exteriores Alcance para 868 y 915 MHz ¾ 30 m en interiores ¾ 1000 m en exteriores • Ritmos de transmisión Valores ¾ Para 2.4 GHz: 250 kbps (16 canales) ¾ Para 915 MHz: 40 kbps (10 canales) ¾ Para 868 MHz: 20 kbps (1 canal) Adecuados para sistemas de sensores que transmiten pequeñas cantidades de datos y ocasionalmente. Son valores considerablemente menores que los ofrecidos por otras tecnologías inalámbricas como Bluetooth. Son valores mucho menores para otros propósitos como transmisión de video en tiempo real. Junio 06/ Draft Iván Bernal, Ph.D. 27 Características de ZigBee • Seguridad Utiliza criptografía AES (Advanced Encription Standard) de 128 bits. Utiliza autenticación trust-center-based (coordinador ZigBee) ¾ Un centro de confianza (trust center) se define en ZigBee como un dispositivo dentro de la red que admite a los dispositivos a la red y entrega llaves de autenticación para el dispositivo ZigBee y para la red. Autenticación y encripción a nivel de MAC, Red y Aplicación. • Número de Nodos Teóricamente, ZigBee soporta hasta 65536 nodos. ¾ Esta cantidad de nodos hace inmanejable la administración. ¾ Se menciona que una red no debería tener mas de 3000 nodos. 9 Para redes mas grandes se recomienda usar múltiples subredes, en lugar de tener una sola red muy grande. • Baja latencia ZigBee ha sido optimizada para aplicaciones en las cuales el tiempo es crítico en las que no se tolera retardos excesivos. ¾ Ejemplos: controles de iluminación y de administración de potencia (???críticas). Los dispositivos ZigBee no tienen que sincronizarse con otros nodos en la red antes de conectarse a la red e iniciar comunicación. ¾ Los dispositivos requieren solo 30 ms para unirse a la red y 15 ms para acceder e iniciar la comunicación con otros nodos. Junio 06/ Draft Iván Bernal, Ph.D. 28 Características de ZigBee • Eficiencia de energía Puesto que ZigBee realiza solo pocas tareas simples y específicas, el stack de protocolos puede ser tan pequeño como 28 KB (kilobytes), por los que los controladores necesitan de menos memoria y consumen menos potencia. Los dispositivos ZigBee transmiten pequeñas cantidades de datos (como en redes de sensores), lo que minimiza la cantidad de energía que usa el sistema. Los dispositivos solo se activan cuando se requiere que “pasen” los datos o actúen sobre dichos datos. ZigBee permite que la baterías duren un largo tiempo, lo que es crítico para sensores “install and forget”, usados en monitoreo inalámbrico y sistemas de control. Junio 06/ Draft Iván Bernal, Ph.D. 29 Características de ZigBee • Implementación Chips y elementos necesarios ¾ Un controlador de 8 bits para la funcionalidad de red y seguridad podría ser suficiente ¾ Un chip transceiver para la funcionalidad de radio ¾ Una fuente de alimentación ¾ Unos pocos elementos pasivos Se está empezando a combinar el controlador (procesador) y el transceiver en una sola pieza de silicio. ¾ Chipcon y Ember La simplicidad de ZigBee y las capacidades de “plug and play” hacen que implementar la tecnología sea fácil y barato. ¾ En particular porque se requiere de poca a ninguna ingeniería de redes. Una organización puede usar gateways para integrar ZigBee con sus sistemas backend para mantenimiento, para automatización de edificios, para lecturas automáticas de sus medidores, para la administración de energía, y otros sistemas. ¾ Wireless Sensor Networks conectadas a gateways que a su vez están conectados a WANs, permiten que la información de un sensor sea transmitida a kilómetros de distancia para que sea procesada en una oficina remota. Junio 06/ Draft Iván Bernal, Ph.D. 30 Características de ZigBee • Tipos de dispositivos lógicos Coordinador de Red (Network Coordinator) Routers Dispositivos finales/terminales (end devices) • Aspectos de red que se asumen Los dispositivos son pre-programados para su función de red ¾ Coordinator que realiza scans para encontrar canales libres para iniciar una red. ¾ Router (no en topología estrella) realiza scans para encontrar un canal activo para unirse, luego permite que otros dispositivos se unan. ¾ End Device siempre tratará de unirse a una red existente. Los dispositivos descubren otros dispositivos en la red, proveyendo servicios complementarios. ¾ Service and Device Discovery puede iniciarse desde cualquier dispositivo en la red ¾ Los pedidos (queries) son unicast y/o broadcast y solicitan información estática mantenida en los dispositivos. Junio 06/ Draft Iván Bernal, Ph.D. 31 Características de ZigBee • Tipos de dispositivos lógicos Coordinador de Red (Network Coordinator) ¾ Sets up a network ¾ Transmits network beacons ¾ Manages network nodes ¾ Stores network node information ¾ Routes messages between paired nodes ¾ Typically operates in the receive state Node red (Network Node) ¾ Designed for battery powered or high energy savings ¾ Searches for available networks ¾ Transfers data from its application as necessary ¾ Determines whether data is pending ¾ Requests data from the network coordinator ¾ Can sleep for extended periods Junio 06/ Draft Iván Bernal, Ph.D. 32 Características de ZigBee • Tipos de dispositivos físicos (802.15.4) Para permitir que los fabricantes construyan dispositivos del menor costo posible, 802.15.4 define dos tipos de dispositivos: ¾ Full Function Devices (FFDs) ¾ Reduced Function Devices (RFDs) • Full Function Device (FFD) Puede funcionar en cualquier topología Puede ser el Network Coordinator Puede hablar con cualquier otro dispositivo • Reduced Function Device (RFD) Limitado a topología estrella No puede ser un Network Coordinator Habla solo con un Network Coordinator Implementación muy simple Junio 06/ Draft Iván Bernal, Ph.D. 33 Características de ZigBee • Una red IEEE 802.15.4/ZigBee requiere: Al menos un FFD como coordinador de red Los dispositivos endpoint pueden ser RFD para reducir el costo del sistema Direcciones: ¾Todos los dispositivos deben tener direcciones IEEE de 64 bits ¾Direcciones cortas (short, 16 bits) pueden asignarse para reducir el tamaño del paquete Modos de direccionamiento: ¾Network + device identifier (star) ¾Source/destination identifier (peer-peer) Junio 06/ Draft Iván Bernal, Ph.D. 34 Características de ZigBee Junio 06/ Draft Iván Bernal, Ph.D. 35 Características de ZigBee • Topología (ad-hoc self forming networks) Star Cluster Tree Mesh • Redes con topologías Star Estas redes soportan un solo coordinador ZigBee, con uno o mas dispositivos terminales (ZigBee End Devices), teóricamente hasta 65,536. Junio 06/ Draft Iván Bernal, Ph.D. 36 Características de ZigBee • Mesh Junio 06/ Draft Iván Bernal, Ph.D. 37 Características de ZigBee • Redes con topología mesh Todos los nodos se conectan y se comunican directamente con otros nodos que se encuentren dentro del rango de cobertura. ¾ Solo el destinatario deseado actúa sobre los datos transmitidos. ¾ El enrutamiento de red permite la formación de caminos desde cualquier dispositivo fuente a cualquier dispositivo destino. ¾ Los radio receptores en el coordinador y routers deben estar encendidos (activos) todo el tiempo. ¾ Emplea la “solución de enrutamiento conjunto” (joint routing solution) de ZigBee, incluyendo enrutamiento tipo tree y table. 9 Table routing emplea una versión simplificada de AODV (Ad Hoc On Demand Distance Vector Routing). AODV fue propuesto por IETF (Internet Engineering Task Force) para MANETs (Mobile Ad Hoc Networking). Se evitan problemas respecto a otras topologías que podrían requerir líneas de vista despejadas entre los nodos. ¾ Los obstáculos bloquean las señales de radio. ¾ Importante en bodegas y fábricas llenas de equipos y estantes. Los datos pasan por cualquier conjunto de nodos entre el transmisor y el receptor. ¾ Útil si un nodo se daña o se lo remueve. ¾ Las redes ZigBee se auto corrigen frente a estos problemas. Junio 06/ Draft Iván Bernal, Ph.D. 38 Características de ZigBee • Cluster Tree Junio 06/ Draft Iván Bernal, Ph.D. 39 Características de ZigBee • Cluster Tree Junio 06/ Draft Iván Bernal, Ph.D. 40 Características de ZigBee • Redes con topología tree Redes Cluster Tree permiten estructurar redes multi-hop con beaconing. Se permite la administración de la batería de los coordinadores y routers. Debe tolerar altas latencias debido al proceso para evitar colisiones de beacons. Debe utilizar enrutamiento tree, de tipo “netmask”. • La topología es una decisión de diseño de acuerdo a la aplicación. Aplicaciones como aquellas para periféricos de PC, pueden requerir la baja latencia de la conexión en estrella. Aplicaciones como aquellas para seguridad en un perímetro, pueden requerir la gran área de cobertura ofrecida por una topología mesh. Junio 06/ Draft Iván Bernal, Ph.D. 41 Características de ZigBee • Estados de operación ¾ Activo (transmitir y recibir) ¾ Dormido (Sleep) Muy simple ¾ (Bluetooth tiene park, active, sniff, hold) • Modos de operación Beacon ¾ Técnica de beaconing 9 Un nodo transmite continuamente pequeños paquetes para anunciar su presencia a otras unidades móviles. 9 Las otras unidades tratan de establecer una conexión ya sea para establecer una red o permitir que otros dispositivos se unan. Non-beacon Junio 06/ Draft Iván Bernal, Ph.D. 42 Algunos conceptos de red de ZigBee • Network Scan Habilidad para detectar redes activas dentro del POS local (Personal Operating Space) Las redes se identifican mediante extensiones ZigBee a la carga útil de los beacons • Crear/Unirse a una PAN Habilidad para crear una red en un canal no utilizado o unirse a una red existente dentro del POS El dispositivo recibe una dirección corta (de red, NWK) • Stack de Perfiles Se soportan múltiples configuraciones de los stacks (beaconed, non-beaconed) • Descubrimiento de Dispositivos y Servicios Habilidad parta descubrir la identidad de los dispositivos activos en una PAN Habilidad para determinar los servicios soportados en dispositivos indicados en una PAN • Binding (Indirect or Direct messaging) Etiquetar dispositivos para comandos a nivel de aplicación y mensajes de control para conjuntos de dispositivos especialmente identificados. Junio 06/ Draft Iván Bernal, Ph.D. 43 Algunos conceptos de red de ZigBee • Descubrimiento de Servicios Basado en Descriptores Descriptor de Nodo: describe el tipo de dispositivo y sus capacidades Descriptor de Potencia: describe las fuentes de energía y sus niveles Descriptor Simple: describe el soporte de perfiles Descriptor de usuario: es opcional y es una cadena de texto personalizable por el instalador Match Descriptor: permite que el solicitante construya una consulta (query) para buscar dispositivos complementarios en toda la red. Descriptor Complejo: es opcional y describe URLs, Códigos de Fabricante, etc. Otros • Descubrimiento de Dispositivos La dirección de red (NWK address) se difunde (broadcast) con una dirección IEEE específica como carga útil (direcciones IEEE son unicast) Junio 06/ Draft Iván Bernal, Ph.D. 44 Capa enlace de datos • En IEEE 802 se divide la capa de enlace de datos en dos subcapas: LLC (Logical Link Control) ¾ Estandarizada en 802.2, y común entre los estándares 802 como: 802.3/802.11/802.15.1 MAC ¾ Mas cercana al hardware Junio 06/ Draft Iván Bernal, Ph.D. 45 Capa enlace de datos • [Draft Draft] La capa MAC provee servicios a un LLC tipo I , a través de la SSCS (Service-Specific Convergence Sublayer). La SSCS garantiza compatibilidad entre diferentes sub-capas LLC, y permite que la capa MAC ofrezca sus servicios usando un solo conjunto de puntos de acceso. Una LLC propietaria puede acceder a los servicios MAC directamente sin tener de por medio a la SSCS. ¾ Usando este modelo, la capa MAC ofrece servicios NO USADOS por la LLC de 802.2, y por tanto permite topologías de red mas complejas, como las que se han mencionado. Junio 06/ Draft Iván Bernal, Ph.D. 46 Capa enlace de datos • Características de IEEE 802.15.4 Asociación y disasociacion Entrega de tramas con acuse de recibo Mecanismos de acceso al canal Validación de tramas Administración de las “ranuras de tiempo garantizadas” 9 Modo opcional para aplicaciones que requieren bajas latencias. 9 Guaranteed Time Slots (GTSs) Administración de beacons Junio 06/ Draft Iván Bernal, Ph.D. 47 Capa enlace de datos - MAC • Tipos de tráfico típicos que se manejan Datos Periódicos ¾ Tasas definidas por la Aplicación (e.g., sensores) Datos Intermitentes ¾ Tasa definida por estímulos externos/Aplicación (e.g., switch de luz) Datos repetitivos de baja latencia ¾ Asignación de ranuras de tiempo (e.g., mouse) • Cada tipo de tráfico demanda diferentes atributos de la MAC. La MAC IEEE802.15.4 es lo suficientemente flexible par manejar cada uno de estos tipos. Junio 06/ Draft Iván Bernal, Ph.D. 48 Capa enlace de datos - MAC • Tipos de tráfico típicos que se manejan Datos Periódicos pueden manejarse usando el sistema de beaconing en el cual el sensor se despierta para el beacon, chequea por cualquier mensaje y luego regresa a dormir. Datos Intermitentes pueden manejarse sin el sistema de beacons o de manera desconectada. ¾ En operación desconectada, el dispositivo solo se adhiere/une a la red cuando necesita comunicarse, ahorrando una cantidad significativa de energía. • Aplicaciones de baja latencia pueden escoger la opción GTS (Guaranteed Time Slot). GTS es un método de QoS en el sentido que permite que cada dispositivo tenga una duración específica en cada supertrama, supertrama, para hacer lo que desee sin contención o latencia. ¾ La supertrama contiene un periodo libre de contención y un periodo con contención. Junio 06/ Draft Iván Bernal, Ph.D. 49 Capa enlace de datos - MAC • Servicios de la MAC para las capas superiores (disponibles a través de SAPs): Servicio de datos MAC ¾ SAP MCPS (MAC Common Part Sublayer) Servicio de Administración MAC ¾ SAP MLME (MAC Layer Management Entity) ¾ (En el borrador) Tiene 26 primitivas, que comparadas con las 131 y 32 eventos de Bluetooth, dan una idea de la baja complejidad. 9 Adecuada para las aplicaciones de bajos requerimientos. 9 Por ejemplo, 802.15.4 no soporta enlaces síncronos de voz. Junio 06/ Draft Iván Bernal, Ph.D. 50 Capa enlace de datos - MAC • Servicios de la MAC: Servicio de datos MAC ¾ SAP MCPS (MAC Common Part Sublayer) 9 MCPS-DATA – exchange data packets between MAC and PHY 9 MCPS-PURGE – purge an MSDU from the transaction queue Servicio de Administración MAC ¾ SAP MLME (MAC Layer Management Entity) 9 MLME-ASSOCIATE/DISASSOCIATE – network association 9 MLME-SYNC / SYNC-LOSS - device synchronization 9 MLME-SCAN - scan radio channels 9 MLME- COMM-STATUS – communication status 9 MLME-GET / -SET– retrieve/set MAC PIB parameters PIB (PAN Information Base) 9 MLME-START / BEACON-NOTIFY – beacon management 9 MLME-POLL - beaconless synchronization 9 MLME-GTS - GTS management 9 MLME-RESET – request for MLME to perform reset 9 MLME-ORPHAN - orphan device management 9 MLME-RX-ENABLE - enabling/disabling of radio system Junio 06/ Draft Iván Bernal, Ph.D. 51 Capa enlace de datos - MAC • La MAC IEEE 802.15.4 define cuatro posibles estructuras para las tramas: Trama beacon ¾ Utilizada por un coordinador para transmitir beacons. Trama de datos ¾ Utilizada para toda transferencia de datos. Trama de acuse de recibo (acknowledgment frame) ¾ Utilizada para confirmar la recepción exitosa de una trama. Trama de comandos (MAC command frame) ¾ Utilizada para manejar todas las transferencias de control entre entidades MAC pares. • Formato general de la trama MAC Se la diseñó flexible para acomodar las necesidades de diferentes aplicaciones y topologías de red, y al mismo tiempo se requería que sea simple. Junio 06/ Draft Iván Bernal, Ph.D. 52 Capa enlace de datos - MAC Junio 06/ Draft Iván Bernal, Ph.D. 53 Capa enlace de datos - MAC • El MPDU (MAC Protocol Data Unit) está compuesto por el MAC Header (MHR), MSDU (MAC Service Data Unit) y el MAC Footer (MFR). Junio 06/ Draft Iván Bernal, Ph.D. 54 Capa enlace de datos - MAC • MAC Header (MHR) Campo de Control de la trama (2 bytes) ¾ Especifica la apariencia del resto de la trama y su contenido ¾ Tareas: 9 Indica el tipo de trama MAC que se está transmitiendo 9 Especifica el formato del campo de dirección 9 Controla el acuse de recibo Campo de Dirección (0 a 20 bytes) ¾ Haciendo variable el tamaño del campo se provee flexibilidad y se incrementa la eficiencia del protocolo al mantener los paquetes pequeños. ¾ Campo de tamaño variable 9 Una trama de datos podría contener información tanto de la fuente como el destino 9 Una trama de retorno de acuse de recibo no contiene ninguna información de direcciones 9 Una trama de beacon podría contener información de la dirección solo de la fuente ¾ Tamaño de las direcciones 9 Direcciones cortas de dispositivo de 16 bits 9 Direcciones de dispositivo tipo IEEE de 64 bits Campo de número de secuencia (1 byte) ¾ Este número en el encabezado MAC de una trama de acuse de recibo es la pareja de la transmisión previa. ¾ La transacción es considerada exitosa solo cuando la trama de acuse de recibo contiene el mismo número de secuencia de la trama previamente transmitida. Junio 06/ Draft Iván Bernal, Ph.D. 55 Capa enlace de datos - MAC • MSDU (MAC Service Data Unit) Carga útil (payload) ¾ De longitud variable 9 Debe considerarse que la trama MAC completa no puede exceder de 127 bytes. Los datos contenidos en la trama dependen del tipo de trama ¾ Tipos de trama 9 Trama de beacon 9 Trama de datos 9 Trama de acuse de recibo (acknowledgment) 9 Trama de Comandos MAC ¾ Las tramas de datos y beacon llevan información de capas superiores. ¾ Las tramas de acuse de recibo y comando, se originan en la MAC y se usan para comunicaciones peer to peer a nivel MAC. • MAC Footer (MFR) Frame Check Sequence (2 bytes) ¾ Ayuda a verificar la integridad de la trama MAC ¾ Es un CRC de 16 bits. Junio 06/ Draft Iván Bernal, Ph.D. 56 Capa enlace de datos - MAC • Modo opcional de Supertramas Para aplicaciones que requieran ancho de banda dedicado para conseguir bajos retardos. La supertrama: ¾ Está limitada por beacons ¾ Es enviada por el coordinador ¾ Está dividida en 16 ranuras de igual tamaño (cubre periodos con y sin contención) La trama de beacon es transmitida en la primera ranura de cada supertrama. Si el coordinador no desea usar la estructura de supertrama puede eliminar la transmisión de los beacons. Los beacons se utilizan para: ¾ Sincronizar los dispositivos ¾ Identificar la PAN ¾ Describir la estructura de la supertrama 9 El inicio del periodo libre de contención y la duración de la supertrama es comunicada por el coordinador de la PAN a los dispositivos de la red, en su señal de beacon. Junio 06/ Draft Iván Bernal, Ph.D. 57 Capa enlace de datos - MAC • Modo opcional de Supertramas El coordinador de red dedicado (conocido como el coordinador de la PAN), transmite beacons de supertrama en intervalos predeterminados. ¾ Los intervalos pueden estar en el rango de 15 ms a 245 s. El tiempo entre dos beacons es dividido en 16 ranuras iguales de tiempo, independientemente de la duración de la supertrama. El coordinador de la PAN puede dividir el tiempo de la supertrama en dos periodos: uno con contención y otro sin contención ¾ CAP (Contention Access Period) 9 Cualquier dispositivo que desee comunicarse durante el CAP entre dos beacons deben competir con otros dispositivos usando un mecanismo ranurado CSMA-CA. ¾ CFP (Contention Free Period) 9 El coordinador asigna ranuras de tiempo a un solo dispositivo que requiere ancho de banda o transmisiones con bajos retardos 9 Las ranuras de tiempo asignadas se conocen como GTS (Guaranteed Time Slots) 9 Las GTSs forman un periodo libre de contención ubicado inmediatamente antes del siguiente beacon. El inicio del CFP y duración de la supertrama son comunicados por el coordinador en su beacon. Junio 06/ Draft Iván Bernal, Ph.D. 58 Capa enlace de datos - MAC • Modo opcional de Supertramas El tamaño del periodo libre de contención puede variar dependiendo de la demanda de los dispositivos asociados a la red. El coordinador de la PAN puede reservar hasta 7 GTSs y un GTS puede ocupar mas del periodo de una ranura. ¾ Sin embargo, debe quedar una porción suficiente para acceso basado en contención. ¾ Todas las transacciones basadas en contención deben completarse antes de que incie el CFP. ¾ Cada dispositivo que esté transmitiendo en un GTS debe asegurar que su transacción se complete antes del tiempo del siguiente GTS o el inicio del CFP. Junio 06/ Draft Iván Bernal, Ph.D. 59 Capa enlace de datos - MAC • Modo opcional de Supertramas Junio 06/ Draft Iván Bernal, Ph.D. 60 Capa enlace de datos - MAC Una red con beacons habilitados con supertramas. ¾ Usa Acceso múltiple ranurado con detección de portadora con eliminación de colisiones (Slotted CSMA-CA, Carrier Sense Multiple Access with Collision Avoidance). 9 Cualquier dispositivo que desee transmitir durante el periodo de acceso sin contención espera al inicio de la siguiente ranura de tiempo para determinar si otro dispositivo está transmitiendo al momento en la misma ranura; si alguno lo está, se espera (backoff) por un número aleatorio de ranuras; se indica una falla de transmisión cuando no se tiene éxito luego de varios intentos. Una red sin beacons. ¾ Usa CSMA-CA estándar (no ranurado). 9 Cuando un dispositivo desea transmitir, primero se chequea si otro dispositivo está transmitiendo en el mismo canal, si alguno lo está, se espera (backoff) por un periodo aleatorio; se indica una falla de transmisión cuando no se tiene éxito en varios intentos. Junio 06/ Draft Iván Bernal, Ph.D. 61 Capa enlace de datos - MAC • Otras características de la MAC Otra función importante es confirmar la recepción exitosa de una trama recibida. ¾ Una recepción exitosa y validación de una trama de datos o de una trama de comandos MAC se confirma con un acuse de recibo. 9 Si el dispositivo receptor es incapaz de manejar los mensajes entrantes por cualquier razón, lo recibido no es confirmado (acknowledged). ¾ En el campo de control de una trama se indica si se espera o no una confirmación. 9 La trama de acuse de recibo se envía inmediatamente después de una exitosa validación de una trama recibida. ¾ Las tramas de beacon enviadas por un coordinador de la PAN, y las tramas de acuse de recibo nunca son confirmadas. Junio 06/ Draft Iván Bernal, Ph.D. 62 Capa enlace de datos - MAC • Diagramas de los servicios de datos de la MAC (Dispositivo a coordinador) Non-beacon network communication Junio 06/ Draft Iván Bernal, Ph.D. 63 Capa enlace de datos - MAC • Diagramas de los Servicios de datos de la MAC (Coordinador a dispositivo) Junio 06/ Draft Iván Bernal, Ph.D. 64 Capa enlace de datos - MAC Junio 06/ Draft Iván Bernal, Ph.D. 65 Capa enlace de datos - MAC Junio 06/ Draft Iván Bernal, Ph.D. 66 Capa enlace de datos - MAC Junio 06/ Draft Iván Bernal, Ph.D. 67 Capa enlace de datos - MAC • Otras características de la MAC Seguridad ¾ Cuando se desea seguridad de las tramas de la capa MAC, ZigBee utiliza la seguridad de la capa MAC para las tramas de comandos MAC, beacon, y acknowledgement. ¾ ZigBee puede asegurar los mensajes transmitidos sobre un único salto (single hop) usando tramas de datos MAC aseguradas. ¾ ZigBee depende de capas superiores (como la capa NWK) para seguridad en el caso de mensajes multi-hop. ¾ Seguridad MAC usa llave simétrica (empleando AES-128) 9 Para minimizar costos de los dispositivos que no requieren seguridad, el método de configuración y distribución de las llaves (public key cryptography) no se especifica, pero puede incluirse en las capas superiores. Junio 06/ Draft Iván Bernal, Ph.D. 68 Capa Física • Se ofrecen dos opciones de capa física. Las dos utilizan DSSS (Direct Sequence Spread Spectrum) Se tienen circuitos integrados digitales de bajo costo Las dos tienen la misma estructura básica del paquete para ofrecer operación con ciclos de trabajo bajos y con baja potencia. La diferencia fundamental entre las dos opciones es la banda de frecuencia ¾ 2.4 GHz banda ISM en casi todo el mundo 9 Ofrece ventajas en términos de mercados mas grandes, y menores costos de fabricación. ¾ 868 MHz en Europa y 915 MHz en USA (banda ISM) 9 Ofrecen una alternativa a: La creciente congestión y otras interferencias (hornos de microonda, etc.) asociados a la banda de 2.4 GHz. Mayor rango para un presupuesto de enlace dado debido a menores pérdidas de propagación. Ritmos de transmisión ¾ Valores 9 Para 2.4 GHz: 250 kbps Se le atribuye la mayor tasa debido a un esquema de modulación de mayor orden. 9 Para 915 MHz: 40 kbps 9 Para 868 MHz: 20 kbps ¾ Los diferentes ritmos pueden explotarse para obtener una variedad de metas. 9 La opción física de 868/915 MHz puede traducirse en mejor sensibilidad y mayor área de cobertura, reduciendo el número de nodos requeridos para cubrir un área física dada. 9 La opción física de 2.4 GHz puede usarse para obtener mayor throughput, retardos mas bajos, o ciclos de trabajo mas bajos. Junio 06/ Draft Iván Bernal, Ph.D. 69 Capa Física Junio 06/ Draft Iván Bernal, Ph.D. 70 Capa Física Junio 06/ Draft Iván Bernal, Ph.D. 71 Capa Física Junio 06/ Draft Iván Bernal, Ph.D. 72 Capa Física • Parámetros comunes Junio 06/ Draft Iván Bernal, Ph.D. 73 Capa Física • Primitivas Junio 06/ Draft Iván Bernal, Ph.D. 74 Perfiles Junio 06/ Draft Iván Bernal, Ph.D. 75 Perfiles Junio 06/ Draft Iván Bernal, Ph.D. 76 Modelo de las Aplicaciones en ZigBee • La comunicación se realiza de endpoint a endpoint, a través de estructuras de datos llamadas clusters. Los clusters contienen un conjunto de atributos necesarios para compartir información entre objetos aplicación. Los clusters utilizados en una aplicación específica son definidos dentro de su perfil. Cada interfaz puede enviar o recibir datos en la forma de un cluster. Junio 06/ Draft Iván Bernal, Ph.D. 77 Modelo de las Aplicaciones en ZigBee Junio 06/ Draft Iván Bernal, Ph.D. 78 Modelo de las Aplicaciones en ZigBee Junio 06/ Draft Iván Bernal, Ph.D. 79 Modelo de las Aplicaciones en ZigBee • Perfiles (Profiles) son un acuerdo en una serie de mensajes que definen un espacio de aplicación (por ejemplo, “Home Controls –Lighting”). • Endpoints son las extensiones lógicas añadidas a un único radio ZigBee, el cual permite soportar múltiples aplicaciones, direccionadas por el número de endpoint (1-240). • Aspectos a considerarse Un máximo de 240 endpoints por dispositivo ZigBee (ZD0 está reservado para la descripción las capacidades genéricas del dispositivo y 255 está reservada para realizar un broadcasting a todos los endpoints, el rango 241-254 está reservado para uso futuro)/ 8bits par direccionar los objetos. ¾ ZDO 9 Función del dispositivo 9 Si es FFD o RFD 9 Tipo de seguridad de la capa red ¾ Una aplicación puede configurar y acceder a los parámetros de la capa red a través de ZD0, así mismo al SSP (Security Service Provider). Se describe un perfil por cada endpoint. Junio 06/ Draft Iván Bernal, Ph.D. 80 Modelo de las Aplicaciones en ZigBee Junio 06/ Draft Iván Bernal, Ph.D. 81 Capa Red • Responsabilidades Starting network Joining and leaving network Configuring a new device Addressing – assign addresses to devices Joining the network Synchronization – tracking beacons or polling Security Routing • Se tiene un reto para implementar debido a las limitaciones de conservación de energía. Es importante que cualquier implementación de capa red que se cree sobre IEEE 802.15.4 sea también igualmente conservadora. • Se espera que una capa red construida sobre IEEE 802.15.4 se organice y mantenga por sí misma. Para que se minimice el costo total del consumidor. ¾ No se requiere de equipos adicionales como switches y routers. Junio 06/ Draft Iván Bernal, Ph.D. 82 Seguridad • Debido a las limitaciones de ZigBee (recurso de memoria, etc.) Las primitivas de encripción deben ser simples de implementar y ejecutar Bajo overhead para el almacenamiento y mantenimiento de las llaves Grado adecuado de flexibilidad para soportar aplicaciones en el hogar e industriales Fácil de usar • Preguntas a responder Qué se debe asegurar? De quién se debe uno proteger ? Cuánta seguridad? • Aspectos a considerarse Seguridad de los paquetes Establecimiento y mantenimientos de las llaves Junio 06/ Draft Iván Bernal, Ph.D. 83 Seguridad Junio 06/ Draft Iván Bernal, Ph.D. 84 Seguridad • CCM* Es una alternativa al Modo CCM (Counter + CBC-MAC) CCM* provee mayor flexibilidad para escoger autenticación y encripción. • CCM Combines the well-known counter mode of encryption with the well-known CBCMAC mode of authentication. The key insight is that the same encryption key can be used for both, ¾ Provided that the counter values used in the encryption do not collide with the preinitialization vector used in the authentication. • NIST National Institute of Standards and Technology http://csrc.nist.gov Junio 06/ Draft Iván Bernal, Ph.D. 85 Seguridad • Seguridad en cada capa Seguridad MAC para tramas MAC solamente Seguridad NWK (Network) para tramas de comandos de red (NWK) Seguridad APL para tramas APS (Application Support) • Seguridad MAC para tramas MAC solamente ¾ Basado en tres modos de operación: 9 Encripción usando AES en modo Counter (CTR) 9 Integridad se hace usando AES en modo Cipher Block Chaining (CBC- MAC). 9 Una combinación de encripción e integridad se hace utilizando una mezcla de los modos CTR y CBC- MAC, llamada modo CCM. Junio 06/ Draft Iván Bernal, Ph.D. 86 Security Service Provider ((SSP) SSP) • Seguridad NWK para tramas de comandos de red (NWK) Ejemplo: Route request y Route reply También usa AES. A diferencia de la capa MAC, los aspectos de seguridad están basados en el modo CCM*. ¾ CCM* es una modificación del modo CCM. ¾ Incluye todas las capacidades de CCM y además ofrece capacidades de solo encripción y solo integridad (encryption-only y integrity-only). 9 Se simplifica la seguridad de la capa NWK eliminando la necesidad de los modos CTR y CBCMAC. 9 Se puede usar una sola llave para las diferentes opciones. Cuando la capa NWK transmite (recibe) una trama utilizando una serie de seguridad particular, utiliza SSP (Security Services Provider) para procesar la trama. ¾ SSP mira al destino (fuente) de la trama, busca/recupera la llave asociada con ese destino (fuente) y aplica la serie de seguridad a la trama. ¾ SSP provee a la capa NWK una primitiva para aplicar seguridad a las tramas salientes y una primitiva para verificar y remover la seguridad de las tramas entrantes. ¾ La capa NWK es responsable por el procesamiento de seguridad, pero las capas superiores controlan el procesamiento estableciendo las llaves y determinando que serie/suite de seguridad CCM* utilizar para cada trama. Junio 06/ Draft Iván Bernal, Ph.D. 87 Security Service Provider ((SSP) SSP) • Seguridad NWK para tramas de comandos de red (NWK) De forma similar al formato de la trama de capa MAC, se puede añadir un “frame sequence count” y un MIC para asegurar una trama NWK. Junio 06/ Draft Iván Bernal, Ph.D. 88 Security Service Provider ((SSP) SSP) • Dos modos de seguridad Residencial ¾ Una sola llave NWK ¾ Seguridad APL se obtiene mediante la llave NWK Comercial ¾ Dos llaves NWK ¾ Llaves de enlace separadas para pares de dispositivos que desean comunicarse a nivel APL. ¾ Llaves maestras (Master Keys) con el Trust Center para intercambio de llaves. • Implementación de Seguridad Trust Center –se asume que es el coordinador ZigBee Mantiene (o crea) llaves maestras (Master Keys) (Trust Center hacia cada dispositivo) ¾ Modo Comercial solamente Cada dispositivo deriva la llave con un único dispositivo ¾ Modo comercial solamente Junio 06/ Draft Iván Bernal, Ph.D. 89 Security Service Provider ((SSP) SSP) Junio 06/ Draft Iván Bernal, Ph.D. 90 Security Service Provider ((SSP) SSP) Symmetric-Key Key Establishment Protocol Junio 06/ Draft Iván Bernal, Ph.D. 91 Security Service Provider ((SSP) SSP) • Tipos de llaves Master Key ¾ Podría venir programada o provista “in the clear” desde el Trust Center ¾ Modo comercial solamente Network Key ¾ Utilizada para todos los comandos NWK desde cualquier dispositivo ¾ Modo comercial o residencial Link Keys ¾ Utilizada para cada par de dispositivos en comunicación ¾ Modo comercial solamente • Características de seguridad de datos de la aplicación Autenticación (origen de la información) Encripción (previene en contra de eavesdroppers) Freshness (contadores de trama—evitar retransmisión de tramas pasadas, replay attacks) Integridad del mensaje Junio 06/ Draft Iván Bernal, Ph.D. 92 Security Service Provider ((SSP) SSP) • Trust Center Trust Manager ¾ Authenticate devices that request to join network Network Manager ¾ Maintains and distributes network keys Configuration Manager ¾ Enables end-to-end security between devices by assisting in setup of link keys • Podría estar en un coordinador o en una herramienta dedicada comisionada ( dedicated commissioning tool) Junio 06/ Draft Iván Bernal, Ph.D. 93 Servicio de Seguridad en Modo Residencial Junio 06/ Draft Iván Bernal, Ph.D. 94 Servicio de Seguridad en Modo Comercial Junio 06/ Draft Iván Bernal, Ph.D. 95 ZigBee y Bluetooth • Es claro que los fines que persiguen Bluetooth y ZigBee difieren, lo que se plasma en la existencia de dos estándares IEEE. Sin embargo, para quienes no tienen clara las características de estas dos tecnologías, es conveniente contrastarlas. • ZigBee Protocol was developed to serve very different applications than Bluetooth and leads to tremendous optimizations in power consumption. • Some of the key protocol differentiators are: ZigBee: ¾ Very low duty cycle, very long primary battery life, ¾ Static and dynamic star and mesh networks, >65,000 nodes, with low latency available, ¾ Ability to remain quiescent for long periods without communications, ¾ Direct Sequence Spread Spectrum allows devices to sleep without the requirement for close synchronization. Bluetooth: ¾ Moderate duty cycle, secondary battery lasts same as master, ¾ Very high QoS and very low, guaranteed latency, ¾ Quasi-static star network up to seven clients with ability to participate in more than one network, ¾ Frequency Hopping Spread Spectrum is extremely difficult to create extended networks without large synchronization cost. Junio 06/ Draft Iván Bernal, Ph.D. 96 ZigBee y Bluetooth • Espacio de aplicaciones Junio 06/ Draft Iván Bernal, Ph.D. 97 ZigBee y Bluetooth • Consideraciones de potencia Junio 06/ Draft Iván Bernal, Ph.D. 98 ZigBee y Bluetooth • Consideraciones de red Junio 06/ Draft Iván Bernal, Ph.D. 99 ZigBee y Bluetooth • Consideraciones de seguridad Junio 06/ Draft Iván Bernal, Ph.D. 100 ZigBee y Bluetooth • Interfaz de Aire Junio 06/ Draft Iván Bernal, Ph.D. 101 Obstáculos • ZigBee enfrenta competencia de otras tecnologías y confusión del mercado. • Tecnologías competidoras que realizan muchas de las mismas funciones que ZigBee: Z-Wave de Zensys ¾ www.z-wavealliance.com ¾ Transmisores y repetidores de bajo consumo conectados en red en topología mesh. Insteon de Smarthome ¾ www.insteon.net ¾ Usa tecnología de radio y el cableado eléctrico existente de una casa. ¾ Usa peer-to-peer y no usa enrutamiento. Las dos son tecnologías inalámbricas propietarias diseñadas principalmente para el control del hogar y automatización. Junio 06/ Draft Iván Bernal, Ph.D. 102 Obstáculos • Tecnologías competidoras que realizan muchas de las mismas funciones que ZigBee: Proponentes de las dos tecnologías claman que son mejores que ZigBee para los usos residenciales para los cuales fueron diseñados. ¾ Zensys señala: 9 Dado que ZigBee fue diseñado para trabajar con muchas aplicaciones en ambientes tanto en el hogar como en la industria, la tecnología de los radios requerirá mas memoria y por lo tanto costará mas. 9 Los chips serán mas grandes y mas caros y por lo tanto menos prácticos para uso residencial. • Confusión en el Mercado “Debido a la amplia gama de aplicaciones y tipos de usuarios finales, hay muchas soluciones propietarias que confunden el mercado llamándose a si mismas ZigBee ready”. “Se predice que los usuarios que quieren la funcionalidad de ZigBee eventualmente se inclinarán por productos que usen la tecnología basada en el estándar”. Junio 06/ Draft Iván Bernal, Ph.D. 103 Perspectivas • La Alianza ZigBee está buscando maneras de establecer puentes entre su tecnología y otros tipos de redes inalámbricas y alámbricas. Por ejemplo, WiFi. Sería mas fácil enlazar dos redes ZigBee en diferentes pisos de un edificio mediante un backbone cableado antes que de forma inalámbrica. Se espera que la interacción con otros tipos de redes amplíe la utilidad de ZigBee. ¾ Ya no se debería basar toda la funcionalidad deseada solo en ZigBee. • Una amplia adopción de la tecnología requiere que el consumidor esté conciente de la existencia de ZigBee. Se están realizando casa abiertas a nivel mundial para promoción y marketing. Junio 06/ Draft Iván Bernal, Ph.D. 104 Perspectivas • Se asegura que la demanda por sistemas de seguridad en casa, influirá en la adopción de ZigBee. • La creciente dependencia humana en las máquinas para que éstas tomen el control de la casa también influirá en la necesidad de ZigBee para la automatización del hogar. Según un artículo de Diciembre de 2005, se espera que en el 2006-2007 muchos hogares (en USA) tengan entre 100 y 150 chips ZigBee en diferentes dispositivos. El mismo artículo señala que el ahorro de energía motivará el uso de ZigBee en Asia y Europa. ¾ Por ejemplo, en algunos países, el uso de las lavadoras de ropa en las noches es prohibido o implica en costos mayores de energía. ¾ Los propietarios pueden querer usar ZigBee para operar las lavadoras de forma remota, durante el día, cuando no están en casa. Junio 06/ Draft Iván Bernal, Ph.D. 105 Perspectivas • Firmas de marketing proyectan que el número de dispositivos conectados a nivel mundial usando ZigBee se incrementará de 400000 en el 2005 a 150 millones en el 2010. Junio 06/ Draft Iván Bernal, Ph.D. 106 Perspectivas • Una vez que ZigBee pase la prueba en sus implementaciones iniciales con sistemas de iluminación y control, jugará un rol mas importante en: Rastreo de productos ¾ Podría tenerse un sistema basado en una red ZigBee semi-estática con una mezcla de nodos inalámbricos estáticos y móviles. ¾ La red estática se usa para monitorear los nodos móviles, asociados a equipos de alto valor (en forma de tags, por ejemplo). ¾ La capacidad de auto organización del stack de ZigBee se puede usar para rastrear las posiciones de los nodos de los tags móviles y reorganizar las rutas a medida que se mueven las tags en un edificio. Monitoreo Médico Redes de sensores industriales • Eventualmente, ZigBee podría permitir que las redes de sensores realicen aplicaciones avanzadas y prometedoras como: Chequeo de condiciones ambientales en grandes complejos industriales Seguimiento de parámetros en la agricultura como la mezcla del suelo y su temperatura. Supervisión del proceso de aguas servidas. Monitoreo de peligros de bio-terror en una ciudad. Junio 06/ Draft Iván Bernal, Ph.D. 107 Perspectivas • “La oportunidad de mercado para ZigBee es enorme”. • “Sin embargo, para que alcance todo su potencial, debe haber mas desarrollo e inversión en software de red, middleware y aplicaciones de sensores.” Junio 06/ Draft Iván Bernal, Ph.D. 108 Wireless Sensor Networks (WSNs) • Orígenes a inicios de los 90. Se tiene la noción de poner en red sensores desde los 70s, pero eran soluciones alámbricas y de pequeña escala. • Se tiene la visión de un futuro en el que grandes cantidades de dispositivos con sensores baratos, de baja potencia, y densamente embebidos en el medio ambiente físico, estén operando de manera conjunta en la red inalámbrica. • Aplicaciones en diversos campos: Control de procesos industriales Seguridad y vigilancia Sensado/detección de contaminación ambiental Monitoreo de hábitats ecológicos Monitoreo de la salud de estructuras Rastreo de blancos militares • Retos principales que se resuelven con técnicas con técnicas de redes que abarcan múltiples capas. Eficiencia en consumo de energía Robustness Autonomía Junio 06/ Draft Iván Bernal, Ph.D. 109 Wireless Sensor Networks (WSNs) • Tópicos asociados: Despliegue (Network Deployment) Localización Sincronización temporal Características de los enlaces inalámbricos Acceso al medio Planificación para el estado de dormir (Sleep scheduling) Control de la topología Enrutamiento Conceptos y técnicas centradas en los datos (data-centric) Control de congestión Seguimiento de blancos militares Procesamiento de señal colaborativo Computación Distribuida Programación y middleware Junio 06/ Draft Iván Bernal, Ph.D. 110 Wireless Sensor Networks (WSNs) • Primeros esfuerzos de investigación: LWIM (Low-power Wireless Integrated Microsensors) en UCLA. ¾ Desarrollo de dispositivos con electrónica de baja potencia para disponer de redes grandes y densas de sensores inalámbricos. WINS (Wireless Integrated Networked Sensors) ¾ UCLA colaboró con Rockwell Science Center. ¾ Sucesor de LWIM Otros proyectos que se iniciaron por 1999-2000 ¾ Principalmente académicos 9 En MIT, Berkeley, USC. ¾ Berkeley 9 Desarrollaron los MOTES dispositivos de red con sensores inalámbricos embebidos. Se disponen comercialmente 9 Desarrollaron TinyOS Sistema operativo embebido que facilita el uso de los Motes. 9 Los motes constituyen una plataforma fácilmente programable, completamente funcional y relativamente barata, para experimentación y despliegue real. Junio 06/ Draft Iván Bernal, Ph.D. 111 Wireless Sensor Networks (WSNs) Junio 06/ Draft Iván Bernal, Ph.D. 112 Wireless Sensor Networks (WSNs) • Para alcanzar éxito tecnológico y de mercado, las WSN (de bajo costo y consumo d energía) necesitan de una infraestructura inalámbrica para conectividad que sea: Económica De bajos retardos Robusta Eficiente en términos de consumo de energía • Cada vez mas usuarios están utilizando la tecnología ZigBee. Otras alternativas tecnológicas inalámbricas prominentes no se ajustan a las necesidades indicadas porque, por ejemplo, son muy costosas o usan demasiada energía. ¾ Así, Bluetooth está diseñada para conectar dispositivos con grandes volúmenes de información basados en paquetes (laptops, teléfonos y periféricos de PCs). ZigBee conecta dispositivos con bajos volúmenes de información, como los sensores, y emplea una tecnología mas simple, menos costosa, fácil de utilizar. ¾ Se ha reportado que tiene una fracción de los requerimientos de memoria de Bluetooth, y una fracción de la capacidad de procesamiento que dispositivos 802.11. Junio 06/ Draft Iván Bernal, Ph.D. 113 Wireless Sensor Networks (WSNs) • A medida que la tecnología de sensores inalámbricos mejora, se la emplea en diversas aplicaciones para el monitoreo y automatización de: Hogar Edificios Sistemas industriales y de agricultura ¾ Incluyendo termostatos y productos de seguridad Calidad ambiental Integridad de puentes y otras estructuras Lectura automática de medidores Cuidado de la salud en casa (home healthcare) Seguridad Nacional Redes militares • La firma de investigación de mercados “ON World”: Señala que existen 1.2 millones de nodos de “wireless sensing networks”en el 2005. Pronostica que para el 2010 existirán 127 millones de nodos. Junio 06/ Draft Iván Bernal, Ph.D. 114