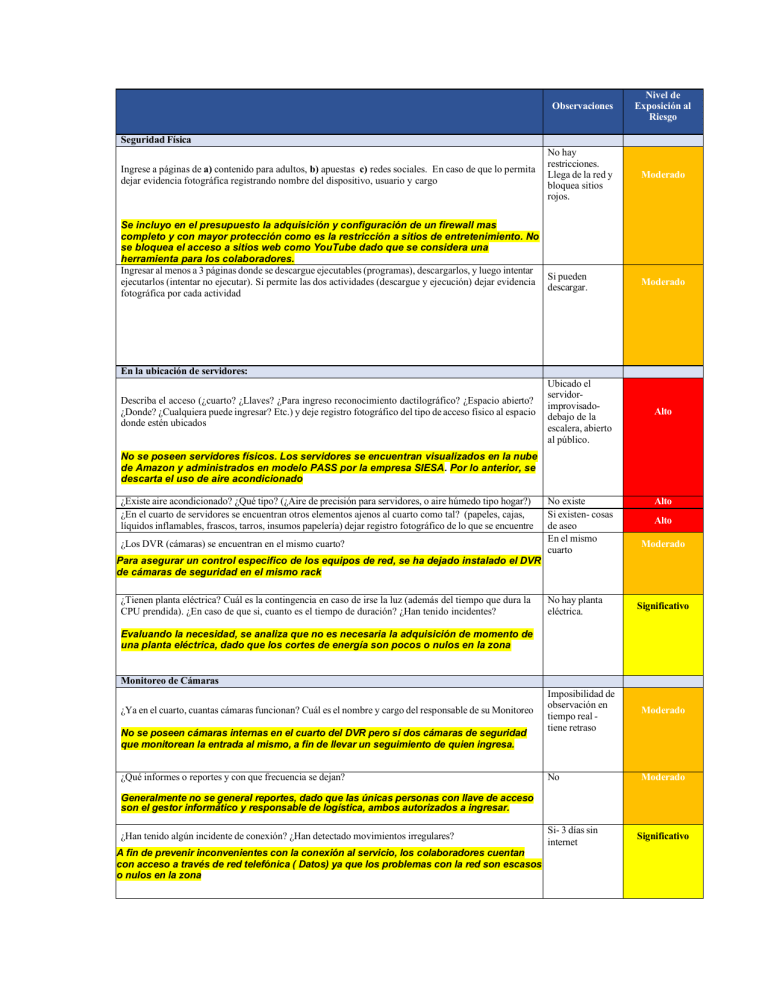

Observaciones Nivel de Exposición al Riesgo No hay restricciones. Llega de la red y bloquea sitios rojos. Moderado Seguridad Física Ingrese a páginas de a) contenido para adultos, b) apuestas c) redes sociales. En caso de que lo permita dejar evidencia fotográfica registrando nombre del dispositivo, usuario y cargo Se incluyo en el presupuesto la adquisición y configuración de un firewall mas completo y con mayor protección como es la restricción a sitios de entretenimiento. No se bloquea el acceso a sitios web como YouTube dado que se considera una herramienta para los colaboradores. Ingresar al menos a 3 páginas donde se descargue ejecutables (programas), descargarlos, y luego intentar Si pueden ejecutarlos (intentar no ejecutar). Si permite las dos actividades (descargue y ejecución) dejar evidencia descargar. fotográfica por cada actividad Moderado En la ubicación de servidores: Describa el acceso (¿cuarto? ¿Llaves? ¿Para ingreso reconocimiento dactilográfico? ¿Espacio abierto? ¿Donde? ¿Cualquiera puede ingresar? Etc.) y deje registro fotográfico del tipo de acceso físico al espacio donde estén ubicados Ubicado el servidorimprovisadodebajo de la escalera, abierto al público. Alto No se poseen servidores físicos. Los servidores se encuentran visualizados en la nube de Amazon y administrados en modelo PASS por la empresa SIESA. Por lo anterior, se descarta el uso de aire acondicionado ¿Existe aire acondicionado? ¿Qué tipo? (¿Aire de precisión para servidores, o aire húmedo tipo hogar?) ¿En el cuarto de servidores se encuentran otros elementos ajenos al cuarto como tal? (papeles, cajas, líquidos inflamables, frascos, tarros, insumos papelería) dejar registro fotográfico de lo que se encuentre ¿Los DVR (cámaras) se encuentran en el mismo cuarto? No existe Si existen- cosas de aseo En el mismo cuarto Alto Alto Moderado Para asegurar un control especifico de los equipos de red, se ha dejado instalado el DVR de cámaras de seguridad en el mismo rack ¿Tienen planta eléctrica? Cuál es la contingencia en caso de irse la luz (además del tiempo que dura la CPU prendida). ¿En caso de que si, cuanto es el tiempo de duración? ¿Han tenido incidentes? No hay planta eléctrica. Significativo Imposibilidad de observación en tiempo real tiene retraso Moderado No Moderado Si- 3 días sin internet Significativo Evaluando la necesidad, se analiza que no es necesaria la adquisición de momento de una planta eléctrica, dado que los cortes de energía son pocos o nulos en la zona Monitoreo de Cámaras ¿Ya en el cuarto, cuantas cámaras funcionan? Cuál es el nombre y cargo del responsable de su Monitoreo No se poseen cámaras internas en el cuarto del DVR pero si dos cámaras de seguridad que monitorean la entrada al mismo, a fin de llevar un seguimiento de quien ingresa. ¿Qué informes o reportes y con que frecuencia se dejan? Generalmente no se general reportes, dado que las únicas personas con llave de acceso son el gestor informático y responsable de logística, ambos autorizados a ingresar. ¿Han tenido algún incidente de conexión? ¿Han detectado movimientos irregulares? A fin de prevenir inconvenientes con la conexión al servicio, los colaboradores cuentan con acceso a través de red telefónica ( Datos) ya que los problemas con la red son escasos o nulos en la zona Continuidad de la Operación y Seguridad de la Información ¿Usted utiliza una solución de gestión de dispositivos móviles (MDM – Mobile Device Management) para todas las computadoras portátiles y smartphones? No Moderado Cada uno responde Moderado No Moderado No No Moderado Moderado No Moderado No Alto Estan activados Alto Una vez analizada la situación actual de la operación, se concluye que de momento no es necesaria la adquisición de un software de administración de dispositivos. Pero, a fin de mejorar las condiciones de seguridad de conexión a red y a servidores, se incluye en el presupuesto del siguiente año, la adquisición de un firewall y configuración de VPN con el fin de evitar conexiones desde redes externas ¿Usted clasifica información con respecto a su confidencialidad? Se evalúa que cada uno de los administradores de información controla quien tiene acceso a información que se encuentra en los repositorios de Google drive. Por otra parte, se controla el acceso a información almacenada en SIESA a través de de la administración de perfiles ¿Se implementan y aplican los procedimientos de etiquetado de información de acuerdo con el esquema de clasificación? ¿Usted ha aplicado técnicamente el esquema de clasificación de la información? ¿Usted brinda orientación sobre cómo manejar la información clasificada? ¿Se revisa regularmente el tratamiento de la información para garantizar la coherencia con su clasificación? ¿Usted o limita el acceso o encripta la información confidencial almacenada en medios extraíbles, como dispositivos de almacenamiento externos (p.ej. memorias USB, discos duros)? Actualmente se prohíbe el uso de dispusimos USB para almacenaje de información. Por otra parte, se evalúa si es necesario el bloqueo de puertos USB dadas las condiciones de la operación. ¿Los puertos de medios (p.ej. USB) se administran de manera central o son generalmente desactivados? Se procedería con la desactivación desde características de Windows ¿Usted restringe los privilegios de empleados y usuarios externos en función de las necesidades No hay comerciales (especialmente los permisos administrativos y el acceso a datos sensibles como datos restriccion personales)? Significativo Si. Los empleados no tienen acceso total a información más allá de las necesarias para el cumplimento de sus funciones tanto en el ERP SIESA como en los repositorios de información Google drive ¿Usted ha aplicado la autenticación de múltiples factores para el acceso remoto? No Cada uno asigna ¿Usted ha implementado una política de contraseñas que impone el uso de contraseñas largas y complejas su contraseña en su compañía? Contraseñas largas y complejas se definen como: 8 caracteres o más; no consiste en personal- una palabras incluidas en los diccionarios; libre de caracteres idénticos, numéricos o alfabéticos consecutivos. personal ¿Usted provee un software autorizado de administrador de contraseñas a todos los usuarios? No ¿Está encriptada toda la información confidencial cuando se almacena en dispositivos móviles como No laptops o móviles? ¿Están encriptados los datos sensibles y la información confidencial almacenados en bases de datos y No servidores de archivos? Significativo Moderado Moderado Moderado Alto Los servidores AWS en nube de Amazon cuentan con cifrado SSE-S3. Todos los archivos que se suben a Drive o se crean en Documentos, Hojas de cálculo y Presentaciones se cifran en tránsito y en reposo con el cifrado AES de 256 bit ¿Su política sobre claves criptográficas se revisa y actualiza regularmente durante todo su ciclo de vida? ¿Usted mantiene una lista del personal (empleados, proveedores y visitantes) con acceso autorizado a sus predios y áreas de seguridad sensible? No hay política Significativo No Significativo Si Moderado Si, a través de lectores biométricos y registro de ingreso mediante código QR ¿Usted ha instalado controles avanzados de entrada (p.ej. control de acceso biométrico)? Si, se cuenta con lector biométrico y de reconocimiento facial, además de registro mediante código QR. Ambos en oficina administrativa y centros de producción. ¿Usted ha implementado controles avanzados de monitoreo de entrada (p.ej. 24/7 televisores de circuito cerrado (CCTV), documentación de cada acceso)? No Moderado No No Moderado Significativo Si Moderado No Moderado No Moderado No Significativo No Significativo No Alto No Significativo No No Significativo Significativo ¿Usted tiene un centro de operaciones de seguridad (SOC – Security Operations Centre) que supervise todos los eventos en base 24/7? No Significativo ¿Están segregados todos sus sistemas accesibles por Internet (p.ej. servidores web/de correo electrónico) de su red de confianza (p.ej. dentro de una zona desmilitarizada "DMZ" o en un proveedor externo)? En correos- todo se administra desde la consola Moderado No Moderado No-dedicado No Moderado Significativo Se cuenta con sistemas CCTV ¿Usted ha implementado procedimientos de gestión de cambios para los sistemas críticos? ¿Sus procesos de gestión de cambios incluyen pruebas, escenarios de recuperación e informes? Si. Se cuenta con servidor de pruebas y servidor principal. ¿Usted realiza copias de seguridad periódicas de datos críticos para el negocio al menos una vez a la semana? Si, Se garantizan copias de seguridad cada 5 minutos 7/24 de la información almacenada en los servidores Amazon del ERP SIESA ¿Usted produce y revisa regularmente registros de eventos que registran las actividades de los usuarios, excepciones, fallas y eventos de seguridad de la información (al menos desde sus firewalls y controlador de dominio)? Si, a través de la consola de administración Google workspace, consola de antivirus Kaspersky. ¿Usted tiene un sistema de gestión de información y eventos de seguridad (SIEM – Security Information and Event Management) que incluya reglas para generar informes y alertas sobre la seguridad del sistema? ¿Usted ha implementado un proceso de instalación de software centralizado? ¿Usted aplica un enfoque estricto de administración de la configuración y desarrolla imágenes seguras que se utilizan para construir todas las estaciones de trabajo y servidores recientemente implementados? ¿Están protegidos todos los puntos de acceso a Internet por firewalls apropiadamente configurados? Si, en el área administrativa. Se espera implementar el uso de firewalls físicos en los centros de producción paulatinamente. Pero si se cuenta de protección completa antivirus en los equipos la cual incluye Firewall virtual. ¿Usted ha implementado una tecnología de control de acceso a la red (NAC – Network Access Control) para acceder a las redes inalámbricas de su empresa? Se encuentra presupuestado dentro de la adquisición de firewall ¿Usted monitorea su red e identifica eventos de seguridad? ¿Usted utiliza un sistema de detección de intrusiones (IDS – Intrusion Detection System)? Software Kaspersky ¿Está encriptada la comunicación confidencial (p.ej., correos electrónicos seguros con SMIME (Secure Multipurpose Internet Mail Extensions) o SMTP-over-TLS (Simple Mail Transfer Protocol Secure))? ¿Usted utiliza software de prevención de pérdida de datos (DLP – Data Loss Prevention)? ¿Su servidor web encripta los datos confidenciales (p.ej. HTTPS)? Controlados y monitoreado a traves de PFSENCE ¿Usted estipula el derecho de auditorías a terceros dentro de sus acuerdos contractuales? ¿Usted realiza auditorías (evaluaciones de seguridad de la información) de proveedores (incluidos proveedores de servicios externos) y realiza un seguimiento de los problemas identificados? ¿Usted tiene implementado un plan de respuesta a incidentes de la seguridad de la información? No Alto No Significativo No Alto SI. El tiempo establecido en el modelo PASS de la nube amazon contempla restablecimiento de operaciones en un máximo de 3 horas en caso de incidente critico o de una hora en caso de incidente moderado. ¿Usted tiene una persona asignada responsable para la respuesta a incidentes? No Alto No Alto No Alto Gestor informático Empresa SIESA bajo modelo PASS ¿Se prueba anualmente su plan de respuesta a incidentes de seguridad? ¿Es conocida por todos los empleados y proveedores externos la línea de informes de un evento de seguridad de la información? ¿Usted documenta todos los eventos de la seguridad de la información en un sistema central de la información de seguridad y gestión de eventos (SIEM – Security Information and Event Management)? ¿Usted ha establecido un proceso de escalación para incidentes de la seguridad de la información? ¿Puede indicar el tiempo aceptado / aceptable hasta que una pérdida financiera para usted, es decir el asegurado, se materializa con un impacto significativo en su negocio? ¿Puede indicar el tiempo aceptado / aceptable hasta que una pérdida financiera se materializa para sus clientes? ¿Usted ha realizado un análisis de impacto de negocio ("BIA")? ¿Están definidos y documentados para los sistemas y procesos críticos los objetivos de tiempo de recuperación (RTO – Recovery Time Objectives) y los objetivos de punto de recuperación (RPO – Recovery Point Objectives)? ¿Usted tiene implementado un plan de continuidad de negocio que se dirija específicamente a los incidentes cibernéticos? ¿Usted tiene implementado un plan de recuperación de desastres de TI? ¿Usted tiene implementado controles avanzados de implementación para las capacidades de recuperación de desastres (p. ej. redundancia total o mecanismos automáticos de conmutación por error)? ¿Usted prueba por lo menos anualmente sus planes de continuidad de la seguridad de la información (¿p.ej. plan de gestión de continuidad de negocio, plan de recuperación de desastres? ¿Usted revisa y actualiza por lo menos anualmente sus planes de continuidad de la seguridad informática (p.ej. Continuidad de negocio, Recuperación de desastre)? ¿Los resultados de las actividades de la prueba de continuidad se revisan, documentan, informan a la gerencia y se revisan los planes en base a las lecciones aprendidas? ¿Sus instalaciones de procesamiento de información (i.e. cualquier sistema, servicio o infraestructura o ubicación física que lo albergue) están implementadas con redundancia? ¿Usted realiza regularmente – por lo menos anualmente - pruebas de redundancia para garantizar que la conmutación por error de un componente a otro funcione según lo previsto? No Alto No Significativo No Alto No Alto No Moderado No Significativo No Alto No Alto No Significativo No Alto No Alto No Alto No Significativo No Alto