Sistemas Operativos Distribuidos 1. Introducción

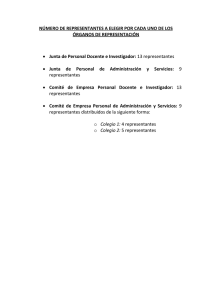

Anuncio