Diseño de redes

Anuncio

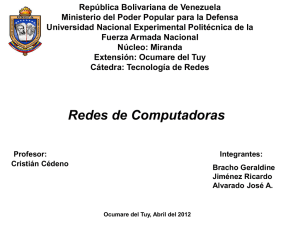

REPÚBLICA BOLIVARIANA DE VENEZUELA MINISTERIO DEL PODER POPULAR PARA LA DEFENSA UNIVERSIDAD NACIONAL EXPERIMENTAL POLITÉCNICA DE LA FUERZA ARMADA NÚCLEO MIRANDA EXTENSIÓN OCUMARE DEL TUY 9º SEMESTRE DE INGENIERIA SISTEMA NOCTURNO “DISEÑO DE REDES” Profesor: CEDEÑO, Kristian Alumnos: YBARRA, Kelly C.I.:18.031.139 GOMEZ, Lawrence C.I.:13.598.553 MEZA, Yermainen C.I.:17.473.913 ORIGUEN, Yhonatan C.I.:20.279.306 Ocumare del Tuy, Abril de 2012. 1.1) Criterios de selección: La red no sólo se ha convertido en fuente de información para todos los usuarios y canal de comercialización capaz de satisfacer casi cualquier demanda cotidiana y profesional que se plantee. Además nos hemos convertido en responsables de la información que transmitimos y por ello debemos ser conscientes de lo que un canal tan poderoso nos ofrece. Para decidir qué tipo de red se instala, hay que analizar los requerimientos del sistema, entre otros la cantidad de puestos de trabajo, los departamentos que la usarán, las aplicaciones necesarias, la seguridad de los datos, la dependencia que tiene la organización de los mismos, etc. También hay que conocer el ambiente físico donde se instalarán los equipos en red como son distancia entre ellos, energía, etc. Aunque la velocidad de la señal es importante, el verdadero criterio es el flujo. El flujo es la cantidad de información que pasa por un cable, sin contar con la carga de los protocolos. Como el flujo varía según factores como la velocidad del procesador en máquinas individuales, es muy difícil de medir. Como regla general, se obtendrá un mejor flujo de una red cuando opera a mayor velocidad. Pero hay casos en que esta regla no se aplica, lo importante es la cantidad real de datos que pasan por el cable. Por todo esto, si en una empresa surge la necesidad de una red, hay que considerar: El estudio de todas las alternativas, el análisis de los posibles cambios, la previsión de sus futuras necesidades, la selección del hardware más adecuado, su instalación, el concepto estético y funcional, los recursos humanos necesarios y el soporte post-implementación. 1.2) Identificación de servicio: Todos los servicios de red están basados en la relación Cliente/Servidor. Un servidor es una computadora que ejecuta acciones para otra computadora, y un cliente es la computadora que pide la acción. La gama de acciones que se realizan entre cliente y servidor es casi ilimitada, pero lo más importante de la relación Cliente/Servidor es que al cliente no le importa cómo hace la tarea el servidor, sólo le interesan los resultados. Para el servidor no importa el tipo de computadora cliente, pudiendo ser esta una Macintosh, un sistema Unix o una PC con MS-DOS o Windows. A veces existen errores en los programas servidores. Si un usuario modificada un programa cliente puede aprovechar el error del servidor y obtener acceso no autorizado en el equipo servidor. Entre más servicios proporcione un equipo, mayor es la probabilidad de encontrar un error en alguno de los programas servidores, y el equipo es más susceptible a ser atacado. No es extraño descubrir un ataque a un servicio activo, que nunca había sido utilizado. Por esta razón se debe de conservar el número de servicios al mínimo. Los servicios que son indispensables, deben configurarse con restricciones de acceso. En algunos casos no es conveniente que usuarios ajenos a la red local puedan acceder a ciertos servicios que pueden proporcionar información relevante del sistema, como el servicio finger. Tampoco debe permitirse el acceso a servicios considerados como privados o de uso restringido, como una impresora. Los servicios de internet se clasifican en dos tipos: Servicios públicos: Son aquellos que, por su naturaleza, no requieren la identificación del usuario que los utiliza. En esta categoría se encuentra el Servidor de Páginas Web. Servicios privados: Son servicios que requieren la autorización del sistema para ser utilizados. El esquema de autorización más utilizado es mediante la identificación del usuario y su contraseña. Cada servicio tiene un nivel de restricción determinado por el lugar donde se realiza la conexión: Servicios abiertos: Son aquellos que pueden ser accesados sin restricciones desde cualquier otro equipo en Internet. El servidor de Web entra en esta categoría. Servicios protegidos: Son aquellos servicios que sólo pueden ser accesados desde otro equipo en Internet con un nombre y dirección asignados por una entidad autorizada. En esta categoría se encuentran servicios de lectura de correo, vía telnet, pop3 o imap. Estos servicios requieren que el usuario se identifique con una contraseña. Los servicios locales sólo pueden ser accesados dentro de la red. En esta categoría se encuentra el servicio de identificación de usuarios finger, el servicio de reenvío de correo electrónico sendmail y los servicios de red windows samba. Los equipos Windows también pueden proporcionar servicios, aunque en una forma diferente a la de los equipos Unix. Todos los equipos Windows proporcionan al menos tres servicios de red: Servicios de nombres: Permite identificar a los equipos en la red de windows. Servicios de archivos: permite compartir los archivos almacenados en un directorio o carpetas. Servicios de impresión: permite compartir impresoras. El servicio de nombres puede ser accesado sin restricciones. Los servicios de archivos e impresión están controlados mediante el uso de contraseñas, en los niveles de recursos y usuario. No se tienen mecanismos para control de acceso desde el exterior.