Ingeniería Social (2)

Anuncio

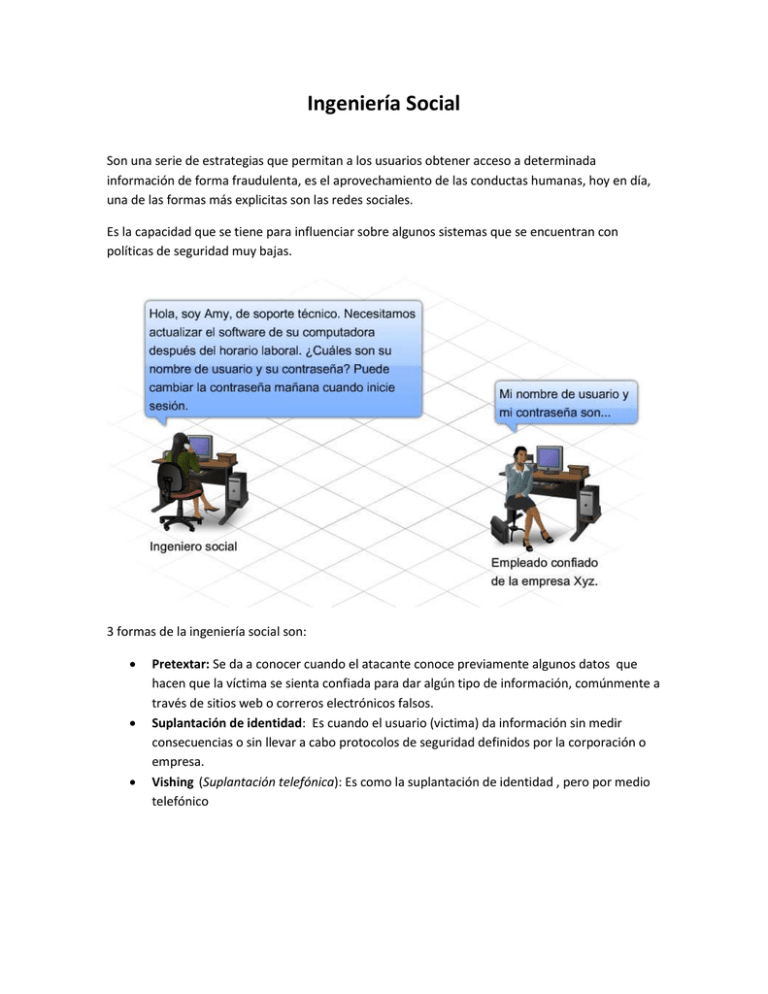

Ingeniería Social Son una serie de estrategias que permitan a los usuarios obtener acceso a determinada información de forma fraudulenta, es el aprovechamiento de las conductas humanas, hoy en día, una de las formas más explicitas son las redes sociales. Es la capacidad que se tiene para influenciar sobre algunos sistemas que se encuentran con políticas de seguridad muy bajas. 3 formas de la ingeniería social son: Pretextar: Se da a conocer cuando el atacante conoce previamente algunos datos que hacen que la víctima se sienta confiada para dar algún tipo de información, comúnmente a través de sitios web o correros electrónicos falsos. Suplantación de identidad: Es cuando el usuario (victima) da información sin medir consecuencias o sin llevar a cabo protocolos de seguridad definidos por la corporación o empresa. Vishing (Suplantación telefónica): Es como la suplantación de identidad , pero por medio telefónico La ingeniería social es una de las amenazas que se basa en la debilidad humana para obtener resultados .Algunas otras debilidades que atacan los equipos informáticos son los virus, gusanos, y troyanos. Son técnicas que se utilizan para atacar, destruir, copiar y borrar información de algún equipo o o o Virus: Es un software creado con el fin de modificar algún funcionamiento de algún archivo o programa, puede ser de forma acelerada o diminutiva es decir que se programa para dañar el correcto funcionamiento de un archivo. Gusano: Tiene similitudes a los que es un virus, la diferencia de este es que no necesita pegarse o seguir la ruta o programarse con anterioridad, los gusanos funcionan a través de la red , estos se activan automáticamente, puede ser por tiempo, comandos, afectando considerablemente el acceso a la red. Caballo de Troya: Son los más difíciles de combatir, casi siempre requieren para su eliminación completa el formateo del equipo, ya que es un archivo que se no se replica, este lo que hace es duplicarse y encriptarse en programas con características similares. Este tipo de amenaza es muy difícil de detectar ya que lo que hace es abrir una puerta emergente o trasera para que el pirata informático, acceda sin ser detectado

![CLASE SEGURIDAD INFORMATICA [Modo de compatibilidad]](http://s2.studylib.es/store/data/005832960_1-0674bd76562d72ea607d5d8a99fe2ef9-300x300.png)