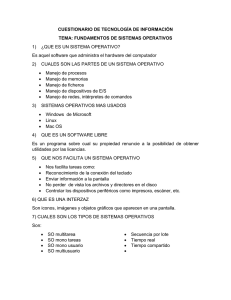

PORTAFOLIO DE COMPUTACION

Anuncio