Implantar el iPhone y el iPad Gestión de dispositivos móviles

Anuncio

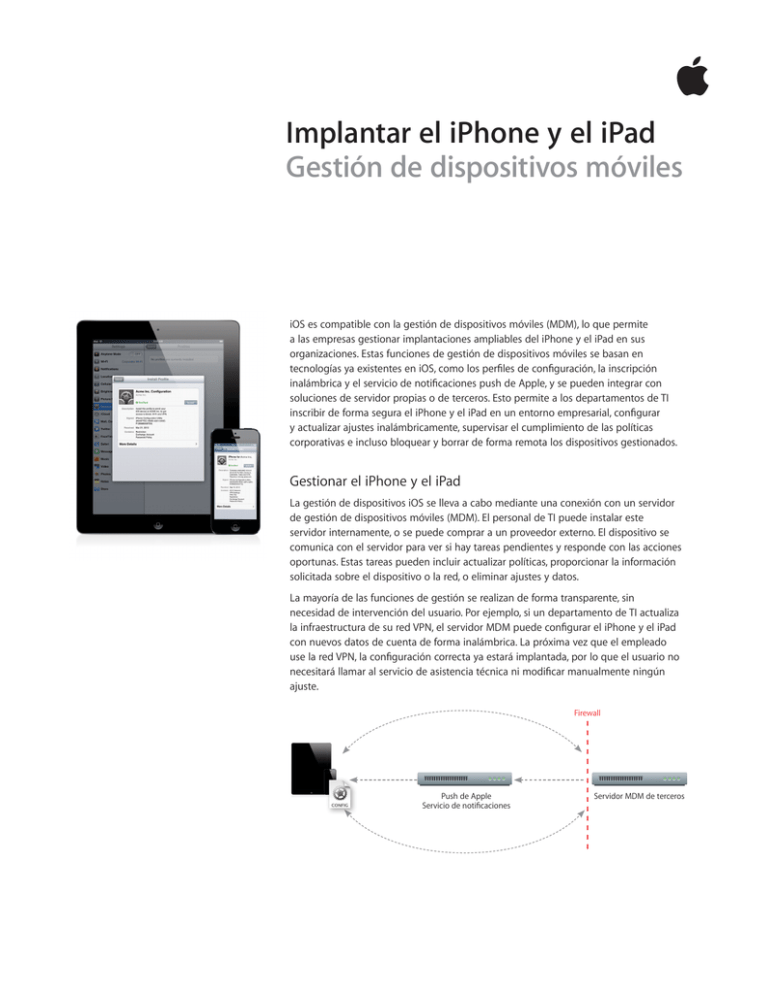

Implantar el iPhone y el iPad Gestión de dispositivos móviles iOS es compatible con la gestión de dispositivos móviles (MDM), lo que permite a las empresas gestionar implantaciones ampliables del iPhone y el iPad en sus organizaciones. Estas funciones de gestión de dispositivos móviles se basan en tecnologías ya existentes en iOS, como los perfiles de configuración, la inscripción inalámbrica y el servicio de notificaciones push de Apple, y se pueden integrar con soluciones de servidor propias o de terceros. Esto permite a los departamentos de TI inscribir de forma segura el iPhone y el iPad en un entorno empresarial, configurar y actualizar ajustes inalámbricamente, supervisar el cumplimiento de las políticas corporativas e incluso bloquear y borrar de forma remota los dispositivos gestionados. Gestionar el iPhone y el iPad La gestión de dispositivos iOS se lleva a cabo mediante una conexión con un servidor de gestión de dispositivos móviles (MDM). El personal de TI puede instalar este servidor internamente, o se puede comprar a un proveedor externo. El dispositivo se comunica con el servidor para ver si hay tareas pendientes y responde con las acciones oportunas. Estas tareas pueden incluir actualizar políticas, proporcionar la información solicitada sobre el dispositivo o la red, o eliminar ajustes y datos. La mayoría de las funciones de gestión se realizan de forma transparente, sin necesidad de intervención del usuario. Por ejemplo, si un departamento de TI actualiza la infraestructura de su red VPN, el servidor MDM puede configurar el iPhone y el iPad con nuevos datos de cuenta de forma inalámbrica. La próxima vez que el empleado use la red VPN, la configuración correcta ya estará implantada, por lo que el usuario no necesitará llamar al servicio de asistencia técnica ni modificar manualmente ningún ajuste. Firewall Push de Apple Servicio de notificaciones Servidor MDM de terceros 2 MDM y el servicio de notificaciones push de Apple Cuando un servidor MDM quiere comunicarse con un iPhone o un iPad, el servicio de notificaciones push de Apple envía una notificación muda al dispositivo con la que se le indica que se registre en el servidor. El proceso de notificación al dispositivo no envía información privada al o desde el servicio de notificaciones push de Apple. La notificación push se limita a activar el dispositivo para que se registre en el servidor MDM. Todos los datos de configuración, ajustes y consultas se envían directamente desde el servidor al dispositivo iOS mediante una conexión SSL/TLS cifrada entre el dispositivo y el servidor MDM. iOS procesa todas las acciones y peticiones de MDM en segundo plano para limitar su repercusión en el usuario, incluida la batería, el rendimiento y la fiabilidad. iOS y el protocolo SCEP iOS admite el protocolo SCEP (Simple Certificate Enrollment Protocol). El SCEP es un borrador de Internet del IETF. Está diseñado para simplificar la distribución de certificados en implantaciones a gran escala. Permite la inscripción inalámbrica de certificados de identidad en el iPhone y el iPad, que se pueden usar para la autenticación en el acceso a servicios corporativos. Para que el servidor de notificaciones push reconozca los comandos del servidor MDM, antes es preciso instalar un certificado en el servidor. Este certificado debe ser solicitado y descargado en el portal de certificados push de Apple. Una vez subido el certificado de notificaciones push de Apple al servidor MDM, se pueden inscribir los dispositivos. Para obtener más información sobre cómo solicitar un certificado de notificaciones push de Apple para MDM, visita http://www.apple.com/es/iphone/business/integration/mdm. Configuración de la red para el servicio de notificaciones push de Apple Cuando los servidores MDM y los dispositivos iOS están detrás de un firewall, es posible que haya que configurar la red para que el servicio MDM funcione correctamente. Para enviar notificaciones desde un servidor MDM al servicio de notificaciones push de Apple, el puerto TCP 2195 debe estar abierto. Para conectar con el servicio de respuesta, el puerto TCP 2196 también debe estar abierto. Para los dispositivos que se conectan al servicio push por Wi-Fi, el puerto TCP 5223 debe estar abierto. El rango de direcciones IP del servicio push está sujeto a cambios. En principio, se supone que los servidores MDM se conectarán mediante nombre de servidor, y no usando una dirección IP. El servicio push usa un esquema de equilibrio de carga que genera una dirección IP distinta para el mismo nombre de host. Este nombre de host es gateway.push.apple.com (y gateway.sandbox.push.apple.com para el entorno de notificaciones push de desarrollo). Además, todo el bloque de direcciones 17.0.0.0/8 está asignado a Apple, de modo que se pueden establecer reglas de firewall para especificar ese rango. Si deseas más información, consulta a tu proveedor de MDM o lee la nota técnica para desarrolladores TN2265 disponible en la biblioteca para desarrolladores de iOS en http://developer.apple.com/library/ios/#technotes/tn2265/_index.html (en inglés). Inscripción Una vez que están configurados el servidor de gestión de dispositivos móviles y la red, el primer paso para gestionar el iPhone o el iPad es inscribir el dispositivo en el servidor MDM. Esto crea una relación entre el dispositivo y el servidor, y permite que el dispositivo sea gestionado bajo demanda sin que el usuario tenga que intervenir después. Se puede hacer conectando el iPhone o el iPad a un ordenador por USB, aunque la mayoría de soluciones envían el perfil de inscripción inalámbricamente. Algunos proveedores de MDM usan una app para iniciar el proceso, mientras que otros lo hacen remitiendo a los usuarios a un portal web. Cada método tiene sus ventajas, y ambos se utilizan para iniciar el proceso de inscripción inalámbrica mediante Safari. 3 Descripción del proceso de inscripción El proceso de inscripción inalámbrica comprende varias fases que, combinadas en un flujo de trabajo automatizado, ofrecen el método más ampliable para implantar de forma segura los dispositivos en un entorno empresarial. Estas fases son: 1. Autenticación del usuario La autenticación del usuario garantiza que las peticiones de inscripción entrantes provengan de usuarios autorizados, y que la información del dispositivo del usuario sea recopilada antes de proceder con la inscripción del certificado. Los administradores pueden solicitar al usuario que inicie el proceso de inscripción mediante un portal web, un email, un SMS o incluso una app. 2. Inscripción del certificado Una vez autenticado el usuario, iOS genera una petición de inscripción de certificado mediante el protocolo SCEP (Simple Certificate Enrollment Protocol). Esta petición de inscripción se comunica directamente con la autoridad certificadora (CA) de la empresa y permite que el iPhone y el iPad reciban el certificado de identidad remitido por la CA. 3. Configuración de dispositivos Una vez instalado un certificado de identidad, el dispositivo puede recibir información de configuración cifrada de forma inalámbrica. Esta información solo se puede instalar en el dispositivo para el que se generó, y contiene ajustes que permiten la conexión con el servidor MDM. Al final del proceso de inscripción, se presentará al usuario una pantalla de instalación que describe los derechos de acceso del servidor MDM con respecto al dispositivo. Cuando el usuario acepte la instalación del perfil, el dispositivo quedará automáticamente inscrito, sin necesidad de que el usuario vuelva a intervenir. Una vez que el iPhone y el iPad están inscritos como dispositivos gestionados, el servidor MDM puede configurar sus ajustes dinámicamente, consultarles información o borrarlos de forma remota. Gestión Cuando se usa una solución de gestión de dispositivos móviles, el servidor MDM puede realizar varias acciones en los dispositivos iOS. Por ejemplo, puede instalar y eliminar perfiles de configuración y de datos, gestionar apps, cancelar la relación de MDM y borrar un dispositivo de forma remota. Configuración gestionada Durante el proceso inicial de configuración del dispositivo, un servidor MDM envía perfiles de configuración al iPhone y al iPad que se instalan en segundo plano. Con el tiempo, es posible que haya que actualizar o modificar los ajustes y las políticas que se aplicaron en el momento de la inscripción. Para ello, un servidor MDM puede instalar nuevos perfiles de configuración y modificar o eliminar los perfiles existentes en cualquier momento. Además, puede que haya que instalar en los dispositivos iOS configuraciones específicas para determinadas situaciones, en función de dónde se encuentre el usuario o qué cargo tenga. Por ejemplo, si un usuario va a viajar al extranjero, un servidor MDM puede requerir que las cuentas de correo se sincronicen de forma manual en lugar de automáticamente. También puede desactivar de forma remota los servicios de voz o datos para impedir que un proveedor de servicios inalámbricos cargue a un usuario cuotas por itinerancia. 4 Apps gestionadas Un servidor MDM puede gestionar apps de terceros del App Store, así como aplicaciones internas de la empresa. El servidor puede eliminar por petición apps gestionadas con sus datos correspondientes o especificar qué apps deben eliminarse cuando se quite el perfil MDM. Además, el servidor MDM puede impedir que los datos de las apps gestionadas se incluyan en copias de seguridad de iTunes y iCloud. Para instalar una app gestionada, el servidor MDM envía un comando de instalación al dispositivo del usuario. Las apps gestionadas deben ser aceptadas por el usuario antes de ser instaladas. Cuando un servidor MDM solicita la instalación de una app gestionada del App Store, la app se carga a la cuenta de iTunes usada en el momento de la instalación de la app. En el caso de las aplicaciones de pago, será necesario que el servidor MDM envíe un código de canje del Programa de compras por volumen (VPP). Para obtener más información sobre el programa VPP, visita www.apple.com/es/ business/vpp. No es posible instalar apps del App Store en el dispositivo de un usuario si se ha desactivado el App Store. Gestión de dispositivos supervisados con MDM Los dispositivos activados con Apple Configurator se pueden «supervisar», lo que permite instalar más ajustes y restricciones. Una vez que un dispositivo está supervisado con Apple Configurator, también se pueden instalar todos los ajustes y restricciones disponibles inalámbricamente con MDM. Para obtener más información sobre la configuración y gestión de dispositivos mediante Apple Configurator y MDM, consulta Implantar el iPhone y el iPad: Apple Configurator. Eliminar o borrar dispositivos Si se detecta que un dispositivo se ha saltado la política, se ha perdido o ha sido robado, o si un empleado deja la empresa, un servidor MDM puede tomar medidas para proteger la información corporativa de varias formas. Un administrador de TI puede cancelar la relación MDM con un dispositivo eliminando el perfil de configuración que contiene la información del servidor MDM. De este modo, se eliminan todas las cuentas, ajustes y apps que haya instalado el servidor. Opcionalmente, el personal de TI puede dejar instalado el perfil de configuración de MDM y usar la gestión de dispositivos móviles solo para eliminar determinados perfiles de configuración, perfiles de datos y apps gestionadas. Con este enfoque, el dispositivo sigue siendo gestionado por MDM y se evita tener que volver a inscribir el dispositivo cuando deje de incumplir la política interna. Ambos métodos dan al personal de TI la posibilidad de garantizar que la información solo esté a disposición de los usuarios y dispositivos que cumplen la normativa, y permite eliminar los datos empresariales sin afectar a los datos personales del usuario, como la música, las fotos y las apps de uso personal. Para eliminar permanentemente todos los medios y datos del dispositivo y restablecer los ajustes por omisión, MDM puede borrar el iPhone y el iPad de forma remota. Si un usuario está buscando su dispositivo, el personal de TI también puede enviar al dispositivo un comando de bloqueo remoto. Este comando bloquea la pantalla y exige la contraseña del dispositivo para desbloquearlo. Si un usuario simplemente ha olvidado la contraseña, un servidor MDM puede eliminarla del dispositivo y pedir al usuario que cree una nueva en un plazo de 60 minutos. 5 Comandos de gestión admitidos Configuración gestionada • Instalación de perfiles de configuración • Eliminación de perfiles de configuración • Itinerancia de datos • Itinerancia de voz (no disponible con todos los operadores) Apps gestionadas • Instalación de apps gestionadas • Eliminación de apps gestionadas • Lista de todas las apps gestionadas • Instalación de perfiles de datos • Eliminación de perfiles de datos Comandos de seguridad • Borrado remoto • Bloqueo remoto • Borrado de código Configuración Para configurar un dispositivo con cuentas, políticas y restricciones, el servidor MDM envía al dispositivo archivos conocidos como perfiles de configuración, que se instalan automáticamente. Los perfiles de configuración son archivos XML que contienen ajustes que permiten que el dispositivo use los sistemas de la empresa. Estos datos incluyen información de cuentas, políticas de códigos, restricciones y otros ajustes del dispositivo. Cuando se combina con el proceso ya descrito de inscripción, la configuración del dispositivo garantiza al departamento de TI que solo los usuarios de confianza podrán acceder a los servicios corporativos, y que los dispositivos cumplirán las políticas establecidas. Como los perfiles de configuración se pueden firmar y cifrar, los ajustes no se pueden modificar ni compartir con otros usuarios. 6 Elementos configurables admitidos Cuentas • Exchange ActiveSync • Correo electrónico IMAP/POP • Wi-Fi • VPN • LDAP • CardDAV • CalDAV • Calendarios suscritos Políticas de códigos • Solicitar Código en el Dispositivo • Permitir Valor Simple • Requerir Valor Alfanumérico • Longitud Mínima del Código • Número Mínimo de Caracteres Complejos • Periodo Máximo de Validez del Código • Bloqueo Automático • Historial de Códigos • Periodo de Gracia para el Bloqueo del Dispositivo • Número Máximo de Intentos Fallidos Seguridad y Privacidad • Permitir el Envío de Datos de Diagnóstico a Apple • Permitir al Usuario Aceptar Certificados TLS no Fiables • Forzar Copias de Seguridad Encriptadas Restricciones solo con supervisión • Permitir iMessage • Permitir Uso de Game Center • Permitir Eliminación de Aplicaciones • Permitir iBookstore • Permitir Contenido Erótico • Permitir Filtro de Palabrotas en Siri • Permitir Instalación del Perfil de Configuración Otros ajustes • Credenciales • Clips Web • Ajustes de SCEP • Ajustes de APN • Proxy HTTP Global (solo con supervisión) • Modo de una Sola App (solo con supervisión) Funcionalidad del Dispositivo • Permitir Instalar Aplicaciones • Permitir Siri • Permitir Siri Estando Bloqueado • Permitir Notificaciones de Passbook mientras el Dispositivo Está Bloqueado • Permitir Usar la Cámara • Permitir FaceTime • Permitir Captura de Pantalla • Permitir Sincronización Automática en Itinerancia • Permitir Sincronización de Direcciones Recientes • Permitir Marcación por Voz • Permitir Compras desde Aplicaciones • Pedir al Usuario que Escriba la Contraseña de iTunes Store para todas las Compras • Permitir Modo Multijugador • Permitir Añadir Amigos de Game Center Aplicaciones • Permitir el Uso de YouTube • Permitir el Uso de iTunes Store • Permitir el Uso de Safari • Preferencias de Seguridad de Safari iCloud • Permitir Copia de Seguridad • Permitir la Sincronización de Documentos/Permitir la Sincronización de Clave-Valor • Permitir Fotos en Streaming • Permitir Secuencias Compartidas Clasificaciones del Contenido • Permitir Música y Podcasts Explícitos • Región de las Clasificaciones • Clasificaciones de los Contenidos Permitidas 7 Consultas a dispositivos Además de configurar dispositivos, un servidor MDM puede consultar a los dispositivos diversa información. Esta información puede utilizarse para comprobar que los dispositivos siguen cumpliendo las políticas exigidas. Consultas admitidas Información del dispositivo • Identificador único del dispositivo (UDID) • Nombre del dispositivo • Versión y compilación de iOS • Número y nombre del modelo • Número de serie • Capacidad y espacio disponible • IMEI • Firmware del módem • Nivel de la batería • Estado de supervisión Información de red • ICCID • Direcciones MAC de Bluetooth® y Wi-Fi • Red del operador actual • Red del operador del suscriptor • Versión de los ajustes del operador • Número de teléfono • Ajuste de itinerancia de datos (activada/ desactivada) Datos de seguridad y cumplimiento • Perfiles de configuración instalados • Certificados instalados con fecha de caducidad • Lista de todas las restricciones impuestas • Función de cifrado por hardware • Código de acceso presente Aplicaciones • Aplicaciones instaladas (identificador de la app, nombre, versión, tamaño y volumen de datos de la app) • Perfiles de datos instalados con fecha de caducidad 8 Descripción del proceso Este ejemplo ilustra una implantación básica de un servidor de gestión de dispositivos móviles. 1 Firewall 3 2 4 push de Apple Servicio de notificaciones Servidor MDM de terceros 5 1 Se envía al dispositivo un perfil de configuración que contiene los datos del servidor de gestión de dispositivos móviles. El usuario recibe información sobre qué será gestionado u objeto de consulta por parte del servidor. 2 El usuario instala el perfil para aceptar que el dispositivo sea gestionado. 3 La inscripción del dispositivo se realiza al instalar el perfil. El servidor valida el dispositivo y permite el acceso. 4 El servidor envía una notificación push que indica al dispositivo que se registre para llevar a cabo tareas o consultas. 5 El dispositivo se conecta directamente al servidor mediante HTTPS. El servidor envía comandos o solicita información. Para obtener más información sobre la gestión de dispositivos móviles, visita www.apple.com/es/iphone/business/integration/mdm. © 2012 Apple Inc. Todos los derechos reservados. Apple, el logotipo de Apple, FaceTime, iPad, iPhone, iTunes, Passbook, Safari y Siri son marcas comerciales de Apple Inc., registradas en EE. UU. y en otros países. iMessage es una marca comercial de Apple Inc. iCloud y iTunes Store son marcas de servicio de Apple Inc., registradas en EE. UU. y en otros países. App Store y iBookstore son marcas de servicio de Apple Inc. La marca y los logotipos de Bluetooth son marcas comerciales de Bluetooth SIG, Inc., y Apple dispone de licencia para usar dichas marcas. Otros nombres de productos y empresas mencionados en el presente documento pueden ser marcas comerciales de sus respectivas compañías. Las especificaciones de producto están sujetas a cambios sin previo aviso. Septiembre de 2012