Redes de Comunicaciones en PDF

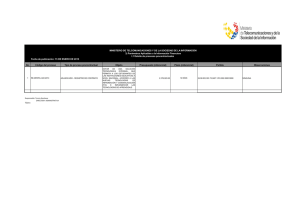

Anuncio