CA Technologies anuncia nuevas soluciones de seguridad para

Anuncio

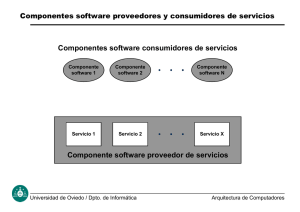

RESUMEN DE LA SOLUCIÓN Nuevas soluciones de seguridad de CA Technologies CA Technologies anuncia nuevas soluciones de seguridad para proteger las API, las aplicaciones móviles y los servicios en la nube 2 | Resumen de la solución: Nuevas soluciones de seguridad de CA Technologies ca.com/ar Sección 1: Desafíos El aumento significativo del uso de dispositivos móviles por parte de los empleados y los clientes ha alterado drásticamente la estrategia de la mayoría de las organizaciones de TI. La tendencia BYOD (traer su propio dispositivo) es un hecho común, y tanto la productividad del empleado como la conveniencia del cliente pueden verse afectadas, a menos que haya un enfoque integral en cuanto a la seguridad móvil. Sin embargo, no es fácil. Es necesario contar con una estrategia de seguridad total, desde el dispositivo hasta el centro de datos, para satisfacer correctamente las necesidades de los usuarios móviles. En febrero de 2014, CA Technologies anunció algunas extensiones importantes en el conjunto de programas de seguridad móvil de CA que pueden permitir a las organizaciones lograr una verdadera solución de seguridad móvil total. En este documento, se resumen estas capacidades. Los desafíos de la seguridad móvil AT&T Mil millones de clientes tendrán teléfonos inteligentes y tabletas para el año 2016 A medida que más empleados necesitan obtener acceso a los datos de la empresa con sus dispositivos móviles, y a medida que los consumidores demandan un fácil acceso móvil a la información y a los servicios, resulta esencial emplear una estrategia de seguridad móvil integral. Las aplicaciones móviles se deben implementar con mayor rapidez, los datos en los dispositivos se deben proteger, el acceso móvil a las aplicaciones empresariales se deben controlar; estos son algunos de los desafíos de tecnología más importantes que debe afrontar una estrategia de seguridad móvil. Sin embargo, estos son algunos desafíos de negocios clave de alto nivel que, a menudo, impulsan una estrategia móvil empresarial: Habilitación segura de aplicaciones móviles. Las organizaciones están estableciendo iniciativas móviles ampliamente para mejorar el acceso de los empleados a los datos de la empresa o para ayudar a impulsar el negocio mediante aplicaciones móviles de consumo. Estas iniciativas pueden involucrar un acceso extendido para aplicaciones web a los usuarios móviles o el desarrollo de aplicaciones móviles nativas o la implementación de aplicaciones COTS (comunes listas para usar) específicamente diseñadas para usuarios móviles. Sin embargo, en todos estos casos, los desafíos siguen siendo similares. Sin importar cuál sea la estrategia de la iniciativa móvil, las organizaciones deben realizar lo siguiente: •Acelerar la entrega de nuevas aplicaciones móviles •Controlar el acceso a los datos desde las aplicaciones móviles •Proporcionar seguridad para las propias aplicaciones Más específicamente, exponer los datos de la empresa implica muchos obstáculos técnicos que las organizaciones deben tratar, como los siguientes: •Cómo lograr la protección contra el acceso inadecuado a las API (interfaz de programación de aplicaciones) (y a los datos) •Cómo integrar aplicaciones SOAP (protocolo simple de acceso a objetos) existentes con entornos móviles RESTful •Cómo proporcionar a los desarrolladores un acceso fácil a los recursos de API para la detección, la educación y la prueba de las API para nuevas aplicaciones Proporción de una experiencia del usuario segura pero conveniente. A medida que el control que una organización de TI ejerce sobre los dispositivos del usuario se vuelve nulo, los problemas sobre la seguridad de las transacciones de dicho usuario (ya sean empleados, socios o consumidores) aumentan. Más específicamente, la autenticación precisa del usuario resulta crítica, dado que TI a menudo no puede controlar qué software se está ejecutando en el dispositivo. Al mismo tiempo, el negocio demanda que los usuarios tengan una experiencia coherente y conveniente mientras llevan a cabo negocios en los dispositivos móviles. Los procesos de autenticación difíciles o incoherentes en los dispositivos es una excelente manera de ahuyentar a los clientes y mantenerlos alejados. Por lo tanto, una capacidad de autenticación que cumple con las necesidades de la organización de una autenticación sólida basada en riesgos, pero que no desanima a los clientes a realizar negocios con usted, es una clara necesidad. 3 | Resumen de la solución: Nuevas soluciones de seguridad de CA Technologies ca.com/ar Sección 2: Oportunidad Los desafíos anteriores son endémicos para cualquier organización que intenta implementar una estrategia móvil integral que incluya a los empleados y a los clientes. A medida que la tendencia BYOD aumenta, los empleados deben compartir información de la empresa de forma segura desde todos sus dispositivos, y las organizaciones deben colaborar con sus clientes móviles de una forma que respalde su negocio habitual. Con los recientes anuncios, CA Technologies se enfrenta a estos desafíos mediante la entrega de una solución de seguridad móvil integral que protege las aplicaciones y los datos desde el dispositivo hasta el centro de datos. Desde la seguridad del dispositivo hasta la seguridad de aplicaciones móviles, y hasta la seguridad del contenido, la solución de seguridad móvil de CA puede ayudar a enfrentar estos desafíos de movilidad para cualquier organización. En la Figura 1, se destacan los amplios componentes de la solución de seguridad móvil de CA. Las tres columnas centrales a continuación incluyen nuevas capacidades que se anunciaron recientemente. Figura 1. Solución de seguridad móvil de CA Technologies Como parte de este importante lanzamiento de producto, varias capacidades críticas se añadieron a la solución de seguridad móvil de CA. Estos componentes, y las capacidades que proporcionan a las empresas, incluyen lo siguiente: Seguridad y administración de API Muchas organizaciones concluyeron que la manera más eficaz de desarrollar nuevos canales de negocios y permitir la creación de soluciones complementarias de socios de negocios es poner a disposición sus API para los desarrolladores internos y externos. Esto resulta particularmente relevante para los desafíos móviles, desde la tendencia BYOD hasta la habilitación en campo del iPad. Esto exige la exposición segura de los datos internos de la empresa en formatos aptos para la red móvil que los desarrolladores móviles y las aplicaciones que crean puedan utilizar fácilmente. 4 | Resumen de la solución: Nuevas soluciones de seguridad de CA Technologies ca.com/ar El acceso móvil seguro a las API de la empresa es a menudo complejo debido a los diferentes protocolos utilizados en los entornos web y móviles. Por lo general, los entornos de aplicaciones existentes (p. ej., SOAP) no están construidos en un formato moderno y fácil de usar. Por lo tanto, la capacidad de adaptar estos protocolos y modelos al entorno móvil puede simplificar en gran medida el proceso de desarrollo e implementación de aplicaciones móviles. Además, a medida que aumenta el uso de las API empresariales, el tráfico puede congestionarse y reducir la eficacia general de las aplicaciones que dependen de ellas. Específicamente, el gran volumen de aplicaciones móviles y el acceso a sistemas back-end pueden generar problemas de desempeño y de disponibilidad del servicio. Se debe abordar el tráfico con eficiencia para garantizar que las aplicaciones desarrolladas conforme a las API funcionen uniformemente y que el desempeño de los sistemas back-end no se vea comprometido. Finalmente, el control de las API debe ser minucioso para que una aplicación móvil no obtenga acceso a los datos a los que no está autorizada a acceder ni utilizar. CA Layer 7 Mobile Access Gateway (MAG) es un componente fundamental que simplifica el proceso de adaptación de la infraestructura de seguridad, datos y aplicaciones internos para el uso móvil, y permite el uso seguro y eficaz de las API por parte de las aplicaciones móviles. Gateway ofrece una forma centralizada de controlar las políticas de administración y seguridad de activos de información que se exponen a través de las API a los desarrolladores y a las aplicaciones móviles. Las políticas de acceso a las API controlan el acceso desde la aplicación móvil a cada API basada en el usuario, la aplicación y el dispositivo, lo que genera capacidades de control de acceso específico para la empresa. Para simplificar el desarrollo de aplicaciones, también permite a las organizaciones aprovechar la inversión existente en aplicaciones a través de la adaptación de los servicios en API RESTful móviles y modernas. Para garantizar un desempeño eficiente del tiempo de ejecución, también recompone las llamadas de back-end pequeñas en solicitudes móviles agregadas eficientes para reducir los costos de ancho de banda y mejorar la experiencia del usuario. CA MAG 2.1 añade capacidades de geolocalización y soporte de inicio de sesión social para habilitar una amplia gama de servicios de aplicaciones móviles. Además admite esquemas de autenticación de CA SiteMinder® en el SDK (kit de desarrollo de software) móvil. Desarrollo de aplicaciones A fin de crear aplicaciones realmente valiosas, el publicador de API debe poder atraer desarrolladores talentosos y proporcionarles las herramientas para aprovechar las API empresariales por completo. CA Layer 7 API Portal hace que sea sencillo para los desarrolladores registrar las API y acceder a documentación interactiva, código de muestra, herramientas de prueba y foros de debate. Ofrece al desarrollador todos los recursos de tiempo de diseño necesarios para descubrir y comprender rápidamente una API y luego crear una aplicación y rastrear su uso. De forma exclusiva, la solución API Portal permite a las empresas respaldar a desarrolladores internos, de terceros y de socios de negocios en múltiples unidades de negocios al mismo tiempo, lo que garantiza a cada unidad de negocio su propio conjunto de privilegios de publicación de API y acceso, todo desde un único portal. CA Layer 7 API Portal v2.6 tiene nuevas capacidades para simplificar y acelerar el proceso de creación de aplicaciones, y para optimizar el proceso de incorporación de desarrolladores. Seguridad y administración de aplicaciones La seguridad para los usuarios móviles es un tema complejo debido a que hay varios casos de uso que se deben tener en cuenta, como los siguientes: •Aplicaciones móviles (COTS) adquiridas •Aplicaciones móviles nativas locales •Acceso móvil basado en navegador a las aplicaciones de la empresa 5 | Resumen de la solución: Nuevas soluciones de seguridad de CA Technologies ca.com/ar Cada uno de estos enfrentan desafíos únicos, pero el problema común es el mismo: garantizar que el usuario de la aplicación se autentique correctamente, que esté autorizado a acceder a datos y que se cumpla con las medidas de seguridad y privacidad de los datos. Observemos cada caso de uso y las soluciones que CA Technologies ofrece para cada uno. Aplicaciones COTS. Las soluciones de Mobile Device Management (MDM) se crearon para abordar los desafíos relacionados con la seguridad de los dispositivos móviles. Sin embargo, un enfoque de la administración móvil empresarial centrado en dispositivos no es suficiente para abordar minuciosamente los desafíos móviles presentados por implementaciones móviles a gran escala. Los empleados necesitan acceder a las aplicaciones de negocios requeridas para ser productivos en sus propios dispositivos, como también necesitan acceder a sus aplicaciones y contenidos personales. Las organizaciones de TI necesitan una solución de administración de aplicaciones móviles que sea efectiva en términos de costos para administrar y controlar las aplicaciones y los datos empresariales en los dispositivos personales de los empleados, sin imponer el control total de todo el dispositivo. CA Technologies lanzó recientemente CA Mobile Application Management (CA MAM), una solución móvil integral que permite llevar a cabo la seguridad, la administración y el control de aplicaciones móviles con políticas de control de acceso específico. La solución lleva las características de seguridad, control y administración desde el dispositivo hasta la capa de aplicaciones, a fin de permitir que la TI defina políticas de acceso específico a las aplicaciones móviles y controlar la distribución de aplicaciones a usuarios móviles. Gracias a estas características, la TI puede brindar acceso a los empleados y clientes a las aplicaciones y los datos empresariales, según los roles, sin necesidad de controlar totalmente sus dispositivos personales. CA MAM también proporciona una administración de aplicaciones basada en roles, delimitación geográfica, delimitación temporal, delimitación de red, SSO (inicio de sesión único) y autenticación de aplicaciones, además de la capacidad de controlar las funciones de dispositivos a las que pueden acceder las aplicaciones móviles, como una cámara, contactos o servicios de localización GPS. CA MAM se puede utilizar para ayudar a proteger aplicaciones internas y de terceros sin ningún cambio de código. CA MAM funciona con la tecnología innovadora Smart Containerization™ de CA Technologies para controlar dinámicamente las políticas de acceso a aplicaciones móviles a un nivel detallado mientras mantiene la experiencia de aplicación nativa específica para el dispositivo o la plataforma. Smart Containerization es una tecnología mediante la cual las características de seguridad, desempeño, cumplimiento y soporte se pueden controlar dinámicamente a un nivel detallado para un dispositivo móvil, aplicación, dato, correo electrónico o cualquier otro objeto con el que se puede asociar el contenedor mientras se mantiene la experiencia de usuario nativo. Aplicaciones móviles nativas. Estas enfrentan desafíos particulares debido a las implicaciones de seguridad de permitirles acceder a datos empresariales. Como se indicó anteriormente, CA Layer 7 Mobile Access Gateway (MAG) permite a los desarrolladores de aplicaciones móviles nativas acceder a datos empresariales de forma segura mediante las API que la empresa desea exponer a estas aplicaciones. Acceso móvil basado en navegador. Para este tipo de acceso a las aplicaciones desde dispositivos móviles, el control es fundamental a fin de proteger las aplicaciones empresariales contra el uso no autorizado o contra los ataques. La centralización de la política de seguridad en entornos web y móviles permite un nivel de coherencia de la interfaz de usuario, además de una administración mucho mejor en comparación con los mecanismos independientes en los diferentes canales. CA SiteMinder ofrece una seguridad centralizada basada en política (autenticación, autorización y auditoría) para los usuarios móviles que tienen acceso a las aplicaciones web empresariales. Se pueden crear políticas de seguridad coherentes en entornos web y móviles que especifiquen qué usuarios pueden acceder a las aplicaciones web y las 6 | Resumen de la solución: Nuevas soluciones de seguridad de CA Technologies ca.com/ar condiciones bajo las cuales se permite dicho acceso. La centralización de la seguridad en entornos web y móviles mejora la seguridad, además de simplificar y reducir en gran medida el costo de administración de la seguridad. CA SiteMinder 12.52 incluye un aseguramiento de sesión mejorado con DeviceDNA™ (una tecnología con patente pendiente que ayuda a evitar el robo de sesión) y un inicio de sesión social mejorado. Autenticación móvil sólida basada en riesgo. La solución de seguridad móvil de CA permite una mayor seguridad y proporciona una experiencia de usuario conveniente a través de la autenticación de usuario de dos factores basada en riesgos. La autenticación de dos factores basada en riesgos elimina el problema administrativo y el costo de administrar una gran cantidad de token de hardware, y la protección patentada de credenciales de usuarios que reduce ampliamente el riesgo de credenciales robadas o reproducidas. Además, debido a que los usuarios móviles a menudo intentan realizar transacciones en diferentes contextos (ubicación, tipo de dispositivo, etc.), la capacidad de evaluar el nivel de riesgo de una autenticación determinada es esencial. CA Advanced Authentication puede calcular una calificación de riesgo según parámetros contextuales, como geolocalización, tiempo, día, tipo de dispositivo e historial de usuarios anteriores. Si el riesgo de esta operación excede un umbral definido, se pueden emplear métodos de autenticación más sólidos o, incluso, un rechazo del intento. También es posible permitir el ingreso de usuarios, pero de forma muy restringida y segmentada (p. ej., solo pueden tener acceso a recursos de bajo riesgo, en lugar del acceso típico que podrían tener cuando están en la oficina y en la red empresarial). El resultado es que los usuarios móviles reciben una experiencia de usuario placentera, pero con una seguridad muy sólida de las actividades que realizan. Sección 3: Beneficios Los beneficios de estas capacidades mejoradas para las organizaciones de todos los tamaños son significativos, especialmente en materia de una mayor seguridad para las iniciativas móviles y una entrega de aplicaciones acelerada. Los beneficios principales son los siguientes: Seguridad móvil integral Estas mejoras a la solución móvil de CA Technologies implican que ahora ofrecemos una plataforma de seguridad móvil integral. Desde el control del dispositivo móvil hasta el control de lo que puede hacer el usuario con la información a la que accede en el centro de datos, la solución móvil de CA permite a las organizaciones aprovechar el gran avance de la movilidad para mejorar las interacciones con los empleados y los clientes. Específicamente, la solución móvil de CA permite a las organizaciones realizar lo siguiente: •Proteger la aplicación: integrar la seguridad como la autenticación de dos factores y el SSO móvil directamente en la aplicación nativa a través de los SDK móviles o proteger con un paquete de aplicaciones basado en políticas. •Evaluar el riesgo: reducir la amenaza de un acceso inadecuado y de fraude con una autenticación basada en riesgos. Para determinar si el acceso se debe otorgar, evalúe diversos factores contextuales, como la identidad del usuario, la geolocalización y el tipo de dispositivo. •Cifrar la comunicación: a medida que los datos dejan las aplicaciones y se transmiten al back-end, evite la interceptación con el cifrado SSL mutuo. •Proteger el back-end: proteja el acceso al back-end con un control de acceso a API detallado que se alinee con las políticas de seguridad empresariales. •Proteger el centro de datos: proteja el back-end de la generación de scripts entre sitios, la inyección de SQL y los ataque de DoS. 7 | Resumen de la solución: Nuevas soluciones de seguridad de CA Technologies ca.com/ar No solo ejecutar, sino también desarrollar La empresa centrada en DevOps (desarrollo y operaciones) hace hincapié de manera constante en acelerar los ciclos de lanzamiento de las aplicaciones móviles y en mejorar el desempeño, la disponibilidad y los niveles de servicio. Para satisfacer estas demandas, las organizaciones deben adoptar un conjunto de prácticas de desarrollo y operativas que reduzcan el tiempo de creación y prueba, y que respalden el volumen y el tamaño de las transacciones de las aplicaciones móviles en el tiempo de ejecución. La solución de seguridad móvil de CA permite a una organización realizar lo siguiente: •Colaborar con los desarrolladores internos y externos para ayudarlos a crear más fácilmente las soluciones complementarias que puedan ayudar a impulsar el negocio. •Acelerar la entrega de nuevas aplicaciones móviles simplificando el proceso de desarrollo y proporcionando la seguridad adecuada y total basada en identidad para los servicios web, móviles, en la nube y basados en API. •Recomponer llamadas back-end pequeñas en solicitudes móviles agregadas eficientes para minimizar los costos de ancho de banda y mejorar la experiencia del usuario. Sección 4: Solución de CA Technologies CA Technologies entrega una solución de seguridad móvil que permite que las empresas proporcionen de manera segura servicios móviles a clientes y empleados por igual. Las organizaciones pueden acelerar de forma segura el desarrollo de aplicaciones móviles y el alcance en el mercado, reducir el fraude a las aplicaciones móviles de la empresa y de terceros, y permitir la colaboración de los empleados. El lanzamiento de este nuevo producto incluye capacidades extendidas para las siguientes soluciones: •CA Layer 7 Mobile Access Gateway es una puerta de enlace móvil de baja latencia y liviana con controles de administración y seguridad integrados diseñados para que las empresas puedan exponer de forma segura activos internos, como API móviles, lo que resuelve problemas de identidad, seguridad, adaptación, optimización e integración. •CA Layer 7 API Portal ofrece una plataforma segura e integral para la incorporación, colaboración y administración de los desarrolladores. •CA Mobile Application Management ofrece las capacidades necesarias para distribuir, instalar, configurar y administrar aplicaciones escritas por la empresa y publicadas por la tienda de aplicaciones en entornos móviles. •CA AuthMinder™ es un sistema de autenticación versátil que puede ayudar a las organizaciones a implementar y administrar una amplia gama de métodos de autenticación, de contraseñas y KBA (autenticación basada en conocimiento) a tokens de software de dos factores o credenciales de hardware. •CA RiskMinder™ es una poderosa solución de autenticación adaptativa basada en riesgos que funciona en tiempo real para evaluar el contexto, calcular la calificación de riesgo, recomendar acciones y proporcionar administración de alertas o casos. •CA SiteMinder proporciona un SSO seguro y administración de acceso para autenticar usuarios y controlar el acceso a las aplicaciones. 8 | Resumen de la solución: Nuevas soluciones de seguridad de CA Technologies Comuníquese con CA Technologies en ca.com/ar. Agility Made Possible: la ventaja de CA Technologies CA Technologies (NASDAQ: CA) ofrece soluciones de administración de TI que ayudan a los clientes a administrar y proteger los entornos de TI complejos para permitir la provisión de servicios de negocio ágiles. Las organizaciones aprovechan el software de CA Technologies y las soluciones de SaaS (software como servicio) para acelerar la innovación, transformar la infraestructura y proteger los datos y las identidades, desde el centro de datos hasta la nube. CA Technologies asume el compromiso de garantizar que los clientes obtengan los resultados deseados y el valor de negocio previsto, gracias a la utilización de nuestra tecnología. Para obtener más información sobre los programas para el éxito del cliente, visite ca.com/ar/customer-success. Para obtener más información sobre CA Technologies, visite ca.com/ar. Copyright ©2014 CA. Todos los derechos reservados. Todas las marcas registradas, los nombres comerciales, las marcas de servicios y los logotipos mencionados en este documento pertenecen a sus respectivas empresas. El propósito de este documento es meramente informativo. CA no se responsabiliza de la exactitud e integridad de la información. En la medida de lo permitido por la ley vigente, CA proporciona esta documentación «tal cual», sin garantía de ningún tipo, incluidas, a título enunciativo y no taxativo, las garantías implícitas de comercialidad, adecuación a un fin específico o no incumplimiento. CA no responderá en ningún caso en los supuestos de demandas por pérdidas o daños, directos o indirectos, que se deriven del uso de esta documentación, incluidas, a título enunciativo y no taxativo, la pérdida de beneficios, la interrupción de la actividad empresarial, la pérdida del fondo de comercio o la fuga de datos, incluso cuando CA hubiera podido ser advertida con antelación y expresamente de la posibilidad de dichos daños. CS200-53105_0214