Seguridad 1 Seguridad. 1. Cuáles son los requisitos fundamentales

Anuncio

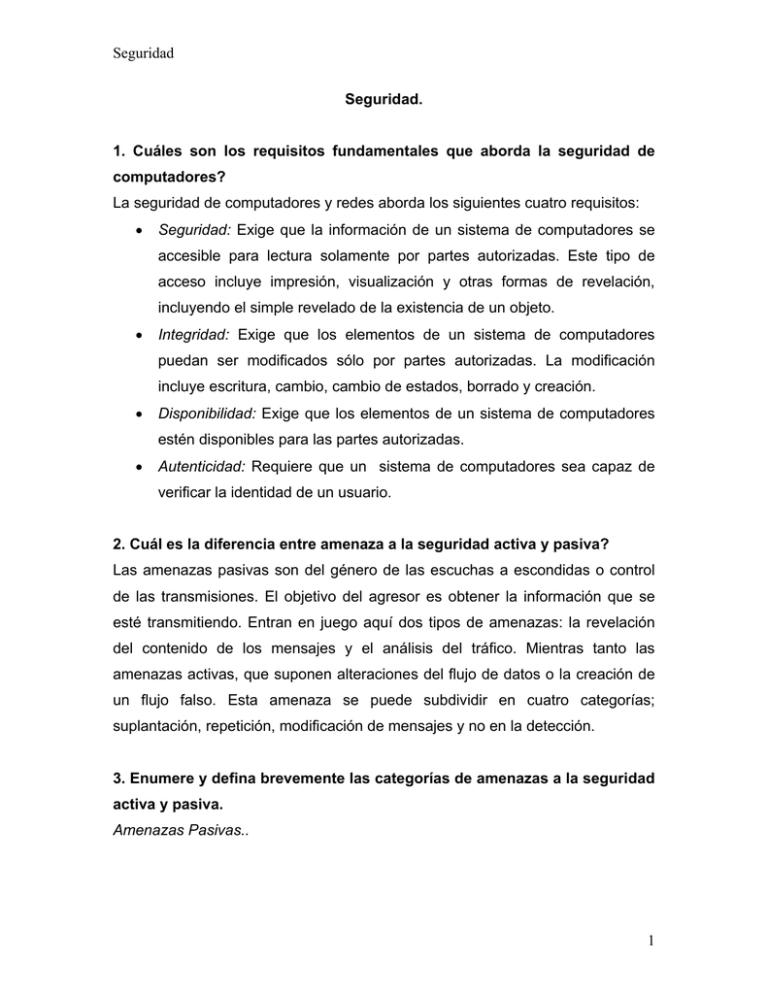

Seguridad Seguridad. 1. Cuáles son los requisitos fundamentales que aborda la seguridad de computadores? La seguridad de computadores y redes aborda los siguientes cuatro requisitos: • Seguridad: Exige que la información de un sistema de computadores se accesible para lectura solamente por partes autorizadas. Este tipo de acceso incluye impresión, visualización y otras formas de revelación, incluyendo el simple revelado de la existencia de un objeto. • Integridad: Exige que los elementos de un sistema de computadores puedan ser modificados sólo por partes autorizadas. La modificación incluye escritura, cambio, cambio de estados, borrado y creación. • Disponibilidad: Exige que los elementos de un sistema de computadores estén disponibles para las partes autorizadas. • Autenticidad: Requiere que un sistema de computadores sea capaz de verificar la identidad de un usuario. 2. Cuál es la diferencia entre amenaza a la seguridad activa y pasiva? Las amenazas pasivas son del género de las escuchas a escondidas o control de las transmisiones. El objetivo del agresor es obtener la información que se esté transmitiendo. Entran en juego aquí dos tipos de amenazas: la revelación del contenido de los mensajes y el análisis del tráfico. Mientras tanto las amenazas activas, que suponen alteraciones del flujo de datos o la creación de un flujo falso. Esta amenaza se puede subdividir en cuatro categorías; suplantación, repetición, modificación de mensajes y no en la detección. 3. Enumere y defina brevemente las categorías de amenazas a la seguridad activa y pasiva. Amenazas Pasivas.. 1 Seguridad • Revelación del Contenido del Mensaje; es claramente comprensible. Una conversación telefónica, un mensaje por correo electrónico o un archivo transferido pueden contener información delicada o confidencial. • Análisis de Tráfico; consiste en el análisis de la información que pasa a través de la red y que es analizada por personas ajenas a esto. Amenazas Activas. • Suplantación; tiene lugar una entidad finge se una entidad diferente. • Repetición; incluye la captura pasiva de un dato único y la subsiguiente retransmisión para producir un efecto no autorizado. • Modificación de mensajes; simplemente significa que se modifica una porción de un mensaje legitimo o que los mensajes se retrasan o se reordenan para conseguir un efecto no autorizado. • Privación de Servicio; impide o inhibe el uso normal o la gestión de servicios de comunicaciones. 4. Que elementos se necesitan en las técnicas de control de acceso comunes? Las técnicas son: • Ninguna protección; apropiada cuando se ejecutan procedimientos delicados en distintos instantes. • Aislamiento; este enfoque implica que cada proceso opera separadamente de los demás, sin compartimiento ni comunicación. Cada proceso tiene su propio espacio de direcciones, archivos y otros objetos. • Compartir todo o nada; el propietario de un objeto lo declara como público o privado. En el primer caso, cualquier proceso puede acceder al objeto; en el último caso, sólo los procesos del propietario pueden acceder al objeto. • Compartir por limitación del acceso; el sistema operativo comprueba la licencia de cada acceso de un usuario específico a un objeto específico. 2 Seguridad • Compartir por capacidades dinámicas; este tipo de protección amplia el concepto de control de acceso, incorporando la creación dinámica de derechos de comportamiento para los objetos. • Uso limitado de un objeto; esta forma de protección limita no sólo el acceso a un objeto, sino también el uso a que se puede dedicar dicho objeto. 5. En el control de acceso, cual es la diferencia entre sujeto y objeto? • Sujeto; una entidad capaz de acceder a los objetos. En general, el concepto de sujeto es equiparable con el proceso. Cualquier usuario o aplicación consigue acceder en realidad a un objeto por medio de un proceso que representa al usuario o a la aplicación. • Objeto; cualquier cosa cuyo acceso debe controlarse. Como ejemplos se incluyen los archivos, partes de archivos, programas y segmentos de memoria. 6. Cuales son las diferencias entre los términos clave pública, clave privada, clave secreta? La clave secreta se introduce en el algoritmo de cifrado, esta ayudara a las sustituciones y transformaciones hechas por los algoritmos de cifrado. Las claves públicas y privadas son un par de claves que han sido seleccionadas de forma que si una se utiliza para el cifrado la otra puede usarse para el descifrado. 3