Disponible en PDF - Universidad de Oviedo

Anuncio

UNIVERSIDAD DE OVIEDO

Departamento de Informática

TESIS DOCTORAL

AGRA: Sistema de Distribución de Objetos para un

Sistema Distribuido Orientado a Objetos soportado

por una Máquina Abstracta

Presentada por

Fernando Álvarez García

para la obtención del título de Doctor Ingeniero en Informática

Dirigida por el

Profesor Doctor D. Juan Manuel Cueva Lovelle

Resumen

Esta Tesis describe la forma en que se pueden utilizar las tecnologías orientadas a

objetos para la construcción de un sistema operativo distribuido que se convertirá, en

definitiva, en un sistema operativo distribuido orientado a objetos, de tal forma que se

conjuguen las ventajas de ambas aproximaciones.

En sistemas operativos actuales que se definen como distribuidos y orientados a

objetos, la aplicación de las herramientas de distribución y de orientación a objetos se

realiza de una manera parcial, dado que se sustentan en los conceptos tradicionales de

posición de memoria, proceso y fichero. Además, los mecanismos y políticas definidos

por el sistema operativo están codificados de manera rígida en el mismo, y no es posible

adaptarlos al entorno en el que va a funcionar.

Una aproximación interesante a la integración de ambas tecnologías, que es la

presentada en este trabajo, es la creación de un sistema que ofrezca un soporte directo y

común para el paradigma de la orientación a objetos, obteniéndose así un sistema

integral orientado a objetos. En este sistema, todos los elementos, interfaces de usuario,

aplicaciones, lenguajes, etc., y el mismo sistema operativo comparten el mismo

paradigma de la orientación a objetos.

La arquitectura del sistema integral está basada en una máquina abstracta orientada a

objetos, que ofrece una funcionalidad mínima, y un sistema operativo orientado a

objetos, que extiende la funcionalidad de la máquina. La distribución de objetos,

aspecto central de esta Tesis, forma parte de la funcionalidad del sistema operativo que

no estaba presente en la máquina abstracta.

La integración de la máquina abstracta y el sistema operativo se consigue a través de

la arquitectura reflectiva de la primera, que permite definir la máquina como objetos

normales. El sistema operativo extiende uniformemente la funcionalidad de la máquina

definiendo un conjunto de objetos que sustituyen a los objetos internos de aquella.

El sistema integral se convierte en un sistema integral distribuido en el momento en

que el sistema operativo implementa la característica de distribución. Existirán,

entonces, varias máquinas abstractas que cooperarán gracias al sistema operativo. La

extensión realizada por el sistema operativo para la distribución es llevada a cabo en dos

sentidos: en primer lugar, se posibilita la invocación de objetos de manera transparente

con independencia de su ubicación; en segundo lugar, los objetos pueden moverse entre

las diferentes máquinas abstractas del sistema.

Con el fin de proporcionar las dos facilidades de distribución mencionadas, se

definen un conjunto de objetos del sistema operativo (meta-objetos) asociados a cada

objeto, que describen un comportamiento que sustituye al descrito de manera primitiva

por la máquina abstracta.

El resultado es un sistema flexible, que permite al diseñador del sistema su

personalización, sustituyendo los objetos del sistema operativo, y con una aplicación

completa de las tecnologías de orientación a objetos.

Palabras clave

Orientación a objetos, tecnologías orientadas a objetos, sistema integral orientado a

objetos, máquinas abstractas, sistemas distribuidos, sistemas operativos, sistemas

operativos distribuidos orientados a objetos, flexibilidad, uniformidad, meta-objeto,

invocación remota, migración de objetos, reflectividad.

Abstract

This Thesis describes how object-oriented technologies can be used with the aim of

building a distributed operating system. The resulted system, a distributed objectoriented operating system, will combine the advantages of both approximations.

In present operating systems, defined as distributed an object-oriented, both

technologies are partially applied, due to the use of traditional concepts such as memory

address, process and file. Furthermore, mechanisms and policies defined by the

operating system are rigidly implemented, so making no possible to adapt them for a

given environment.

An interesting approach, that is researched in this Thesis, for the integration of both

technologies is to build a system offering direct and common support for the objectoriented paradigm to create an integral object-oriented system. In this system, all the

components, user interfaces, applications, languages, etc., even the operating system

itself, share the same object-oriented paradigm.

The architecture of the integral system is based on an object-oriented abstract

machine, that provides the basic functionality, and an object-oriented operating system,

that extends the machine functionality. Object distribution, main issue of this Thesis, is

part of the functionality not present in the abstract machine.

The integration of the abstract machine and the operating system is achieved by

means of the reflective architecture of the former. Reflection allows the definition of the

machine as normal objects. The operating system extends uniformly the machine

functionality by defining a set of objects that replace inner machine ones.

The integral system moves to a distributed one when the operating system

implements the distribution feature. Several abstract machines will cooperate thanks to

the operating system. The operating system extension is done in two directions: first of

all, objects can be invoked transparently without regard of their location; in second

place, objects can migrate between machines of the integral system.

With the aim of providing the two mentioned distribution facilities, a set of

operating system objects is defined (meta-objects) and associated to every object. Those

meta-objects describe a behavior that substitutes the primitive one described by the

abstract machine.

The result is a flexible system that permits system designers to customize them,

substituting the operating system objects, and with a complete application of the objectoriented technologies.

Palabras clave

Object-orientation, object-oriented technologies, object-oriented integral system,

abstract machine, distributed system, operating system, distributed object-oriented

operating system, flexibility, uniformity, meta-object, remote invocation, object

migration, reflection.

Tabla de contenidos

CAPÍTULO 1 INTRODUCCIÓN, OBJETIVOS Y ORGANIZACIÓN DE LA TESIS .........................1

1.1 P ROBLEMAS DE LA UTILIZACIÓN CONVENCIONAL DE LAS TECNOLOGÍAS ORIENTADAS A OBJETOS

PARA LA CONSTRUCCIÓN DE SISTEMAS DISTRIBUIDOS ....................................................................................... 1

1.1.1 El problema de la desadaptación de impedancias o salto semántico ............................................1

1.1.2 El problema de la interoperabilidad entre modelos de objetos.......................................................5

1.1.3 Problemas de las capas de adaptación sobre sistemas tradicionales ............................................6

1.2 OBJETIVOS.......................................................................................................................................................... 7

1.2.1 El objeto como abstracción única.........................................................................................................7

1.2.2 Modelo de objetos uniforme ...................................................................................................................8

1.2.3 Transparencia ..........................................................................................................................................8

1.2.4 Migración de grano fino.........................................................................................................................8

1.2.5 Flexibilidad, extensibilidad, adaptabilidad.........................................................................................8

1.2.6 Independencia entre mecanismos..........................................................................................................9

1.2.7 Independencia de mecanismos y políticas...........................................................................................9

1.3 P ROYECTO DE INVESTIGACIÓN EN EL QUE SE ENMARCA LA TESIS............................................................. 9

1.4 ORGANIZACIÓN DE LOS CONTENIDOS............................................................................................................. 9

1.4.1 Antecedentes .............................................................................................................................................9

1.4.2 Solución...................................................................................................................................................10

1.4.3 Prototipo..................................................................................................................................................11

1.4.4 Conclusiones...........................................................................................................................................11

CAPÍTULO 2 CONCEPTOS DE SISTEMAS DISTRIBUIDOS ................................................................13

2.1 INTRODUCCIÓN ................................................................................................................................................ 13

2.2 ¿QUÉ ES UN SISTEMA DISTRIBUIDO?............................................................................................................. 13

2.3 CARACTERÍSTICAS CLAVE DE LOS SISTEMAS DISTRIBUIDOS..................................................................... 14

2.3.1 Compartición de recursos....................................................................................................................14

2.3.2 Apertura (del inglés, openness) ...........................................................................................................15

2.3.3 Flexibilidad .............................................................................................................................................16

2.3.4 Concurrencia..........................................................................................................................................17

2.3.5 Rendimiento ............................................................................................................................................19

2.3.6 Escalabilidad..........................................................................................................................................19

2.3.7 Fiabilidad y tolerancia a fallos...........................................................................................................20

2.3.8 Disponibilidad........................................................................................................................................22

2.3.9 Transparencia ........................................................................................................................................23

2.3.10 Heterogeneidad....................................................................................................................................26

2.3.11 Seguridad..............................................................................................................................................26

2.4 VENTAJAS E INCONVENIENTES DE LOS SISTEMAS DISTRIBUIDOS ............................................................. 27

2.4.1 Ventajas de los sistemas distribuidos frente a los centralizados...................................................27

2.4.2 Desventajas de los sistemas distribuidos...........................................................................................28

2.5 DEFINICIÓN Y FUNCIONES DE UN SISTEMA OPERATIVO DISTRIBUIDO ...................................................... 28

2.6 RESUMEN .......................................................................................................................................................... 30

CAPÍTULO 3 REQUISITOS DE UN SISTEMA DE DISTRIBUCIÓN DE OBJETOS ......................31

3.1 INTRODUCCIÓN ................................................................................................................................................ 31

3.2 A RQUITECTURA DE SISTEMAS DISTRIBUIDOS.............................................................................................. 31

3.2.1 Modelo de procesos o cliente/servidor...............................................................................................31

3.2.2 Un modelo intermedio...........................................................................................................................32

3.2.3 Modelo basado en objetos....................................................................................................................33

3.3 M ODELO DE OBJETOS...................................................................................................................................... 34

3.3.1 Características del modelo de objetos de Booch .............................................................................34

3.3.2 Características adicionales necesarias..............................................................................................37

3.4 A PLICACIÓN DE LAS TECNOLOGÍAS DE OBJETOS A LA CONSTRUCCIÓN DE SISTEMAS DISTRIBUIDOS.. 38

3.4.1 Diseño del sistema distribuido como un marco orientado a objetos............................................39

3.4.2 Diseño del sistema distribuido como soporte de objetos................................................................40

Tabla de contenidos

3.5 CUESTIONES DE DISEÑO DEL SOPORTE DE OBJETOS EN EL SISTEMA OPERATIVO DISTRIBUIDO ............40

3.5.1 Actividad interna................................................................................................................................... 40

3.5.2 Granularidad de los objetos................................................................................................................ 42

3.5.3 Visibilidad: objetos privados/objetos compartidos......................................................................... 43

3.5.4 Objetos volátiles/objetos persistentes................................................................................................ 43

3.5.5 Movilidad: objetos fijos/objetos móviles........................................................................................... 44

3.5.6 Replicación: objetos de una copia/ objetos replicados.................................................................. 44

3.5.7 ¿Qué es, entonces, un objeto distribuido?........................................................................................ 45

3.6 P ROBLEMAS DE LA GESTIÓN DE OBJETOS.....................................................................................................45

3.6.1 Nombrado............................................................................................................................................... 45

3.6.2 Localización........................................................................................................................................... 46

3.6.3 Acceso...................................................................................................................................................... 46

3.6.4 Compartición y protección.................................................................................................................. 46

3.6.5 Persistencia............................................................................................................................................ 46

3.7 CARACTERÍSTICAS DE UN SISTEMA OPERATIVO DISTRIBUIDO ORIENTADO A OBJETOS .........................47

3.8 RESUMEN ..........................................................................................................................................................48

CAPÍTULO 4 PANORÁMICA DE SISTEMAS DISTRIBUIDOS ORIENTADOS A OBJETOS... 49

4.1 INTRODUCCIÓN ................................................................................................................................................49

4.2 DCE Y DC++....................................................................................................................................................49

4.2.1 Modelo de programación..................................................................................................................... 49

4.2.2 RPC.......................................................................................................................................................... 49

4.2.3 Hilos......................................................................................................................................................... 50

4.2.4 Formato de los datos............................................................................................................................ 50

4.2.5 DC++ ...................................................................................................................................................... 50

4.2.6 Crítica ..................................................................................................................................................... 51

4.2.7 Características interesantes................................................................................................................ 51

4.3 CORBA .............................................................................................................................................................52

4.3.1 Objetos CORBA ..................................................................................................................................... 52

4.3.2 El ORB..................................................................................................................................................... 52

4.3.3 Definición de objetos CORBA............................................................................................................. 53

4.3.4 El repositorio de interfaces ................................................................................................................. 53

4.3.5 La Interfaz de Invocación Dinámica.................................................................................................. 54

4.3.6 Adaptadores de objetos........................................................................................................................ 54

4.3.7 Referencias............................................................................................................................................. 54

4.3.8 Paso de parámetros por valor............................................................................................................ 54

4.3.9 Crítica ..................................................................................................................................................... 55

4.3.10 Características interesantes.............................................................................................................. 55

4.4 DCOM ...............................................................................................................................................................56

4.4.1 Modelo de objetos................................................................................................................................. 56

4.4.2 Interoperabilidad entre objetos COM................................................................................................ 56

4.4.3 Modelo de programación..................................................................................................................... 57

4.4.4 Ciclo de vida .......................................................................................................................................... 58

4.4.5 COM+...................................................................................................................................................... 58

4.4.6 Crítica ..................................................................................................................................................... 59

4.4.7 Características interesantes................................................................................................................ 59

4.5 RMI DE JAVA ...................................................................................................................................................59

4.5.1 Objetos RMI............................................................................................................................................ 60

4.5.2 Modelo de programación..................................................................................................................... 60

4.5.3 Servicios.................................................................................................................................................. 61

4.5.4 Crítica ..................................................................................................................................................... 61

4.5.5 Características interesantes................................................................................................................ 61

4.6 GUIDE ................................................................................................................................................................61

4.6.1 Modelo de objetos................................................................................................................................. 62

4.6.2 Modelo de ejecución............................................................................................................................. 62

4.6.3 Invocación de objetos........................................................................................................................... 62

4.6.4 Migración de objetos............................................................................................................................ 63

4.6.5 Crítica ..................................................................................................................................................... 63

4.6.6 Características interesantes................................................................................................................ 63

Tabla de Contenidos

4.7 CLOUDS............................................................................................................................................................. 64

4.7.1 Abstracciones de Clouds.......................................................................................................................64

4.7.2 Distribución en Clouds.........................................................................................................................64

4.7.3 Espacio de objetos.................................................................................................................................65

4.7.4 Crítica......................................................................................................................................................65

4.7.5 Características interesantes.................................................................................................................65

4.8 SPRING............................................................................................................................................................... 66

4.8.1 Abstracciones..........................................................................................................................................66

4.8.2 Invocación de objetos............................................................................................................................66

4.8.3 Nombrado................................................................................................................................................67

4.8.4 Seguridad ................................................................................................................................................67

4.8.5 Crítica......................................................................................................................................................67

4.8.6 Características interesantes.................................................................................................................68

4.9 SOS.................................................................................................................................................................... 68

4.9.1 Modelo de objetos..................................................................................................................................68

4.9.2 Distribución de objetos.........................................................................................................................68

4.9.3 Migración de objetos.............................................................................................................................69

4.9.4 Modelo genérico ....................................................................................................................................69

4.9.5 Diseño del sistema operativo ...............................................................................................................69

4.9.6 Crítica......................................................................................................................................................70

4.9.7 Características interesantes.................................................................................................................70

4.10 A MOEBA ......................................................................................................................................................... 70

4.10.1 Objetos de Amoeba..............................................................................................................................71

4.10.2 Capacidades .........................................................................................................................................72

4.10.3 Nombrado de objetos..........................................................................................................................72

4.10.4 Crítica ....................................................................................................................................................72

4.10.5 Características interesantes ..............................................................................................................73

4.11 EMERALD ....................................................................................................................................................... 73

4.11.1 Objetos de Emerald .............................................................................................................................73

4.11.2 Actividad interna de los objetos........................................................................................................73

4.11.3 Comunicación y localización.............................................................................................................73

4.11.4 Migración de objetos..........................................................................................................................74

4.11.5 Agrupación de objetos........................................................................................................................74

4.11.6 Crítica ....................................................................................................................................................74

4.11.7 Características interesantes ..............................................................................................................75

4.12 COOLV2......................................................................................................................................................... 75

4.12.1 Abstracciones base..............................................................................................................................75

4.12.2 Soporte genérico en tiempo de ejecución........................................................................................75

4.12.3 Soportes específicos para lenguajes.................................................................................................76

4.12.4 Modelo de objetos................................................................................................................................76

4.12.5 Invocación de objetos.........................................................................................................................76

4.12.6 Distribución..........................................................................................................................................76

4.12.7 Crítica ....................................................................................................................................................77

4.12.8 Características interesantes ..............................................................................................................77

4.13 APERTOS...................................................................................................................................................... 77

4.13.1 Estructuración mediante objetos y meta-objetos...........................................................................77

4.13.2 Flexibilidad...........................................................................................................................................78

4.13.3 Reflectividad.........................................................................................................................................78

4.13.4 Jerarquía de reflectores......................................................................................................................78

4.13.5 Invocación de objetos.........................................................................................................................79

4.13.6 Migración de objetos..........................................................................................................................79

4.13.7 Crítica ....................................................................................................................................................79

4.13.8 Características interesantes ..............................................................................................................79

CAPÍTULO 5 NECESIDAD DE UN SISTEMA INTEGRAL ORIENTADO A OBJETOS ..............81

5.1 INTRODUCCIÓN ................................................................................................................................................ 81

5.2 NECESIDAD DE UN SISTEMA INTEGRAL ORIENTADO A OBJETOS ............................................................... 81

5.3 CARACTERÍSTICAS DEL SISTEMA INTEGRAL ORIENTADO A OBJETOS....................................................... 82

5.3.1 Uniformidad conceptual en torno a la orientación a objetos........................................................82

5.3.2 Transparencia ........................................................................................................................................83

Tabla de contenidos

5.3.3 Heterogeneidad y portabilidad ........................................................................................................... 83

5.3.4 Seguridad................................................................................................................................................ 83

5.3.5 Concurrencia ......................................................................................................................................... 83

5.3.6 Multilenguaje / Interoperabilidad...................................................................................................... 84

5.3.7 Flexibilidad ............................................................................................................................................ 84

5.4 M ODELO DE OBJETOS DEL SISTEMA INTEGRAL ...........................................................................................85

5.5 RESUMEN ..........................................................................................................................................................86

CAPÍTULO 6 ARQUITECTURA DEL SISTEMA INTEGRAL ORIENTADO A OBJETOS ........ 87

6.1 INTRODUCCIÓN ................................................................................................................................................87

6.2 ¿CÓMO OFRECER LA FUNCIONALIDAD DE LA DISTRIBUCIÓN DE OBJETOS?.............................................87

6.2.1 Implementación ad-hoc en el núcleo básico de soporte de objetos.............................................. 87

6.2.2 Introducción de clases y objetos especiales que proporcionen la distribución ......................... 88

6.2.3 Extensión no intrusiva del núcleo básico.......................................................................................... 88

6.3 SISTEMA INTEGRAL OO = M AQUINA ABSTRACTA OO + SISTEMA OPERATIVO OO.............................89

6.3.1 Propiedades fundamentales de la arquitectura ............................................................................... 89

6.4 RESUMEN ..........................................................................................................................................................91

CAPÍTULO 7 ARQUITECTURA DE REFERENCIA DE LA MÁQUINA ABSTRACTA............... 93

7.1 INTRODUCCIÓN ................................................................................................................................................93

7.2 P ROPIEDADES FUNDAMENTALES DE UNA MÁQUINA ABSTRACTA PARA UN SIOO..................................93

7.3 ESTRUCTURA DE REFERENCIA .......................................................................................................................94

7.4 JUEGO DE INSTRUCCIONES..............................................................................................................................95

7.4.1 Instrucciones declarativas................................................................................................................... 95

7.4.2 Instrucciones de comportamiento ...................................................................................................... 95

7.5 SOPORTE BÁSICO AL MODELO DE OBJETOS ..................................................................................................96

7.5.1 Modelo básico de objetos.................................................................................................................... 96

7.5.2 Polimorfismo .......................................................................................................................................... 98

7.5.3 Excepciones............................................................................................................................................ 98

7.6 VENTAJAS DEL USO DE UNA MÁQUINA ABSTRACTA ...................................................................................98

7.6.1 Portabilidad y heterogeneidad ........................................................................................................... 98

7.6.2 Facilidad de comprensión ................................................................................................................... 98

7.6.3 Facilidad de desarrollo........................................................................................................................ 98

7.6.4 Compiladores de lenguajes.................................................................................................................. 98

7.6.5 Implementación de la máquina........................................................................................................... 99

7.6.6 Buena plataforma de investigación.................................................................................................... 99

7.7 M INIMIZACIÓN DEL PROBLEMA DEL RENDIMIENTO DE LAS MÁQUINAS ABSTRACTAS...........................99

7.7.1 Compromiso entre velocidad y conveniencia aceptado por los usuarios.................................100

7.7.2 Mejoras en el rendimiento.................................................................................................................100

7.8 RESUMEN ........................................................................................................................................................100

CAPÍTULO 8 REFLECTIVIDAD PARA LA DISTRIBUCIÓN DE OBJETOS ................................101

8.1 INTRODUCCIÓN ..............................................................................................................................................101

8.2 REFLEXIÓN: MODIFICACIÓN DE LA ESTRUCTURA O EL COMPORTAMIENTO DE UN SISTEMA ..............101

8.3 SISTEMA BASE Y META-SISTEMA .................................................................................................................102

8.3.1 Torre reflectiva....................................................................................................................................102

8.4 A RQUITECTURAS REFLECTIVAS ...................................................................................................................103

8.4.1 Reflejo del meta-sistema o meta-modelo.........................................................................................103

8.4.2 Actividades básicas en un sistema reflectivo: exposición y reflexión........................................105

8.5 A PLICACIÓN DE LA REFLECTIVIDAD EN SISTEMAS ORIENTADOS A OBJETOS.........................................106

8.5.1 Representación del modelo del sistema como un conjunto de objetos......................................107

8.6 M ETA-INTERACCIÓN : TRANSFERENCIA DE CONTROL ..............................................................................108

8.6.1 Propiedades..........................................................................................................................................108

8.6.2 Clasificación de arquitecturas reflectivas atendiendo a la transferencia de control .............109

8.7 TIPOS DE REFLECTIVIDAD.............................................................................................................................109

8.7.1 Reflectividad estructural ....................................................................................................................109

8.7.2 Reflectividad del comportamiento....................................................................................................110

8.8 M ODELOS DE REFLECTIVIDAD .....................................................................................................................111

8.8.1 Modelo meta-clase..............................................................................................................................112

8.8.2 Modelo meta-objeto............................................................................................................................114

Tabla de Contenidos

8.8.3 La reflectividad como exposición de la comunicación o exposición de los mensajes............. 116

8.9 M ETA-INTERFACES Y MOP..........................................................................................................................117

8.9.1 Interfaz base versus interfaz meta.................................................................................................... 117

8.9.2 Protocolo de Meta-Objeto (MOP) ................................................................................................... 118

8.10 REFLECTIVIDAD Y SISTEMAS OPERATIVOS ..............................................................................................119

8.10.1 Arquitectura reflectiva de un sistema operativo basado en meta-objetos.............................. 119

8.10.2 Separación objeto/meta-objeto ...................................................................................................... 119

8.11 RESUMEN......................................................................................................................................................120

CAPÍTULO 9 EXTENSIÓN REFLECTIVA DE LA MÁQUINA ABSTRACTA PARA LA

DISTRIBUCIÓN.................................................................................................................................................... 121

9.1 INTRODUCCIÓN ..............................................................................................................................................121

9.2 A RQUITECTURA REFLECTIVA PROPUESTA.................................................................................................121

9.2.1 Torre reflectiva: dos niveles de objetos.......................................................................................... 121

9.2.2 Modelo de reflectividad ..................................................................................................................... 122

9.2.3 Descripción separada del nivel base y el meta-nivel ................................................................... 123

9.2.4 Utilización del paradigma de OO para describir el meta-nivel................................................. 123

9.2.5 El nivel base......................................................................................................................................... 124

9.2.6 El meta-nivel........................................................................................................................................ 124

9.3 REFLECTIVIDAD ESTRUCTURAL ..................................................................................................................125

9.3.1 Exposición de la arquitectura interna de la máquina abstracta ................................................ 126

9.3.2 Exposición de la implantación en tiempo de ejecución de los objetos...................................... 127

9.3.3 Exposición del meta-espacio de los objetos................................................................................... 128

9.3.4 La reflectividad estructural en la distribución de objetos........................................................... 129

9.4 REFLECTIVIDAD DEL COMPORTAMIENTO ..................................................................................................129

9.4.1 Aspectos de la máquina que migran inicialmente al meta-nivel ................................................ 130

9.4.2 La reflectividad del comportamiento en la distribución de objetos........................................... 132

9.5 VENTAJAS DEL USO DE UNA ARQUITECTURA REFLECTIVA PARA INTRODUCIR LA DISTRIBUCIÓN EN EL

SISTEMA INTEGRAL ..............................................................................................................................................139

9.5.1 Mantenimiento de la uniformidad conceptual............................................................................... 139

9.5.2 Extensibilidad y adaptabilidad......................................................................................................... 139

9.5.3 Separación de asuntos o incumbencias (concerns) ...................................................................... 139

9.5.4 Favorece el diseño de un modelo de objetos activo...................................................................... 140

9.5.5 Configurabilidad................................................................................................................................. 140

9.6 RESUMEN ........................................................................................................................................................140

CAPÍTULO 10 CUESTIONES INICIALES DE DISEÑO DE AGRA................................................... 143

10.1 INTRODUCCIÓN............................................................................................................................................143

10.2 INTRODUCCIÓN DE LA DISTRIBUCIÓN EN EL SISTEMA INTEGRAL .........................................................144

10.3 CUESTIONES DE DISEÑO IMPUESTAS POR EL SISTEMA INTEGRAL.........................................................144

10.3.1 Uniformidad en torno a la orientación a objetos........................................................................ 145

10.3.2 Identidad de los objetos................................................................................................................... 145

10.4 CARACTERÍSTICAS DE LOS OBJETOS.........................................................................................................146

10.4.1 Objetos activos autocontenidos...................................................................................................... 146

10.4.2 Granularidad de los objetos........................................................................................................... 149

10.4.3 Objetos compartidos........................................................................................................................ 150

10.4.4 Objetos de una copia........................................................................................................................ 151

10.4.5 Objetos persistentes.......................................................................................................................... 151

10.4.6 Objetos móviles ................................................................................................................................. 152

10.4.7 Enlace dinámico ............................................................................................................................... 154

10.5 REPRESENTACIÓN INTERNA DE LOS OBJETOS..........................................................................................154

10.5.1 La clase sombra ................................................................................................................................ 156

10.6 A SPECTOS SEMÁNTICOS DE LA DISTRIBUCIÓN........................................................................................157

10.6.1 ¿Debe ser transparente la distribución?...................................................................................... 157

10.6.2 Cuándo mover un objeto ................................................................................................................. 158

10.6.3 Semántica del paso de parámetros................................................................................................ 159

10.6.4 Cuestiones relativas a la concurrencia......................................................................................... 161

10.7 RESUMEN......................................................................................................................................................162

Tabla de contenidos

CAPÍTULO 11 GESTIÓN BÁSICA DE OBJETOS ....................................................................................163

11.1 INTRODUCCIÓN ............................................................................................................................................163

11.2 NOMBRADO DE OBJETOS.............................................................................................................................164

11.2.1 Identificadores y referencias...........................................................................................................164

11.2.2 Nombres simbólicos..........................................................................................................................165

11.2.3 Políticas de nombrado .....................................................................................................................166

11.3 LOCALIZACIÓN DE OBJETOS.......................................................................................................................166

11.3.1 Semánticas de localización .............................................................................................................167

11.3.2 Localización de objetos en el sistema integral ............................................................................168

11.3.3 Opciones de localización.................................................................................................................171

11.3.4 Localización fuerte ...........................................................................................................................172

11.3.5 Otras políticas...................................................................................................................................173

11.4 CREACIÓN Y ELIMINACIÓN DE OBJETOS ...................................................................................................174

11.4.1 Creación de un objeto......................................................................................................................175

11.4.2 Eliminación de un objeto.................................................................................................................178

11.5 COMPROBACIÓN DE TIPOS..........................................................................................................................180

11.5.1 Optimizaciones para la comprobación de tipos..........................................................................181

11.6 INTERACCIÓN CON LA RED DE COMUNICACIONES...................................................................................181

11.7 RESUMEN ......................................................................................................................................................182

CAPÍTULO 12 INVOCACIÓN REMOTA Y MIGRACIÓN DE OBJETOS ......................................185

12.1 INTRODUCCIÓN ............................................................................................................................................185

12.2 INVOCACIÓN DE MÉTODOS .........................................................................................................................185

12.2.1 Invocación síncrona .........................................................................................................................186

12.2.2 Invocación asíncrona.......................................................................................................................195

12.3 PROPAGACIÓN DE EXCEPCIONES ...............................................................................................................196

12.4 M IGRACIÓN DE OBJETOS.............................................................................................................................197

12.4.1 Problemas que presenta la migración de objetos.......................................................................197

12.4.2 Decisiones de diseño ........................................................................................................................197

12.4.3 Migración de objetos en el sistema integral ................................................................................199

12.4.4 Cómo mover un objeto .....................................................................................................................199

12.4.5 Cuándo, qué y adónde migrar objetos..........................................................................................207

12.5 GESTIÓN DE FALLOS DE NODOS.................................................................................................................210

12.6 RESUMEN ......................................................................................................................................................211

CAPÍTULO 13 ASPECTOS ADICIONALES RELACIONADOS CON LA DISTRIBUCIÓN.....213

13.1 INTRODUCCIÓN ............................................................................................................................................213

13.2 SERVICIO DE NOMBRADO ...........................................................................................................................213

13.2.1 Servicio de nombrado para el sistema integral...........................................................................214

13.3 TRANSACCIONES..........................................................................................................................................216

13.3.1 Transacciones software....................................................................................................................217

13.3.2 Introducción de transacciones en el sistema integral ................................................................219

13.4 REPLICACIÓN ...............................................................................................................................................220

13.4.1 Introducción de objetos replicados en el sistema integral ........................................................222

13.5 RECOLECCIÓN DE BASURA DISTRIBUIDA..................................................................................................223

13.5.1 Algoritmos de recolección de basura ............................................................................................224

13.5.2 Recolección de basura en el sistema integral..............................................................................225

13.6 RESUMEN ......................................................................................................................................................227

CAPÍTULO 14 RELACIÓN DEL SUBSISTEMA DE DISTRIBUCIÓN CON OTROS

SUBSISTEMAS ......................................................................................................................................................229

14.1 INTRODUCCIÓN ............................................................................................................................................229

14.2 SUBSISTEMA DE PERSISTENCIA ..................................................................................................................229

14.2.1 Elementos básicos de diseño del sistema de persistencia ..........................................................229

14.2.2 Implementación de la persistencia en el sistema integral .........................................................231

14.2.3 Relación con la distribución ...........................................................................................................233

14.3 SUBSISTEMA DE PROTECCIÓN ....................................................................................................................234

14.3.1 Requisitos de protección..................................................................................................................234

14.3.2 Modelo de protección.......................................................................................................................235

Tabla de Contenidos

14.3.3 Implantación en la máquina abstracta ......................................................................................... 237

14.3.4 Modo de operación del mecanismo ............................................................................................... 238

14.3.5 Relación con la distribución ........................................................................................................... 239

14.4 RESUMEN......................................................................................................................................................241

CAPÍTULO 15 EL SISTEMA INTEGRAL ORIENTADO A OBJETOS OVIEDO3 ....................... 243

15.1 INTRODUCCIÓN............................................................................................................................................243

15.2 LA MÁQUINA ABSTRACTA CARBAYONIA .................................................................................................244

15.2.1 Estructura .......................................................................................................................................... 244

15.2.2 El lenguaje Carbayón: juego de instrucciones............................................................................ 246

15.2.3 Características de las clases Carbayonia.................................................................................... 247

15.2.4 Jerarquía de clases básicas............................................................................................................ 248

15.2.5 Clase básica objeto .......................................................................................................................... 249

15.3 EL SISTEMA OPERATIVO SO4.....................................................................................................................251

15.4 RESUMEN ......................................................................................................................................................252

CAPÍTULO 16 IMPLEMENTACIÓN DE UN PROTOTIPO DE DISTRIBUCIÓN DE OBJETOS

SOBRE EL SISTEMA INTEGRAL OVIEDO3 ........................................................................................... 253

16.1 INTRODUCCIÓN............................................................................................................................................253

16.2 PRESENTACIÓN DE LA MÁQUINA ABSTRACTA CARBAYONIA ...............................................................253

16.2.1 Diseño de la máquina como conjunto de objetos........................................................................ 253

16.3 DESCRIPCIÓN DE LA JERARQUÍA DE CLASES............................................................................................254

16.4 PROTOTIPO DE DISTRIBUCIÓN NO REFLECTIVO .......................................................................................255

16.4.1 Problemas presentados para la distribución por la máquina abstracta original................. 255

16.4.2 Aspectos iniciales de diseño ........................................................................................................... 258

16.4.3 Invocación remota............................................................................................................................ 258

16.4.4 Propagación de excepciones .......................................................................................................... 259

16.5 PROTOTIPO DE DISTRIBUCIÓN REFLECTIVO .............................................................................................260

16.5.1 Clases primitivas para la reflectividad estructural.................................................................... 261

16.5.2 Representación interna de la reflectividad estructural.............................................................. 268

16.5.3 Clases primitivas para la reflectividad del comportamiento: implantación del sistema

operativo......................................................................................................................................................... 271

16.5.4 Representación interna de la reflectividad del comportamiento.............................................. 277

16.5.5 Descripción dinámica del prototipo .............................................................................................. 278

CAPÍTULO 17 TRABAJO RELACIONADO............................................................................................... 285

17.1 INTRODUCCIÓN............................................................................................................................................285

17.2 M ETA-JAVA ..................................................................................................................................................285

17.2.1 Guías de diseño................................................................................................................................. 285

17.2.2 Modelo computacional de MetaJava ............................................................................................ 285

17.2.3 Asociación de meta-objetos con las entidades del nivel base................................................... 287

17.2.4 Estructura .......................................................................................................................................... 287

17.2.5 Reflectividad del comportamiento ................................................................................................. 288

17.2.6 Implantación de la relación objetos base – meta-objetos: clases sombra.............................. 288

17.2.7 Transferencia del nivel base al meta-nivel: eventos................................................................... 290

17.2.8 Invocación de métodos remotos..................................................................................................... 290

17.2.9 Implantación...................................................................................................................................... 291

17.3 A GENTES MÓVILES......................................................................................................................................292

17.3.1 Definición de agente ........................................................................................................................ 292

17.3.2 Movilidad........................................................................................................................................... 293

17.3.3 El paradigma de agentes móviles .................................................................................................. 293

17.3.4 Conceptos de agentes móviles........................................................................................................ 294

17.3.5 Tecnología de agentes móviles....................................................................................................... 296

17.3.6 Particularidades de los agentes móviles para la construcción de sistemas distribuidos.... 298

17.3.7 Aplicaciones de los agentes móviles.............................................................................................. 298

CAPÍTULO 18 CONCLUSIONES ................................................................................................................... 301

18.1 INTRODUCCIÓN............................................................................................................................................301

18.2 RESULTADOS DESTACABLES......................................................................................................................302

18.2.1 Arquitectura reflectiva del sistema integral................................................................................. 302

Tabla de contenidos

18.2.2 Introducción reflectiva de la distribución ....................................................................................302

18.2.3 Transparencia....................................................................................................................................303

18.2.4 Control de la distribución para ciertas aplicaciones .................................................................303

18.2.5 Uniformidad.......................................................................................................................................303

18.2.6 Adaptabilidad ....................................................................................................................................304

18.2.7 Flexibilidad........................................................................................................................................304

18.3 TRABAJO Y LÍNEAS DE INVESTIGACIÓN FUTURAS...................................................................................304

18.3.1 Interoperabilidad con otros sistemas de soporte de objetos.....................................................304

18.3.2 Construcción de compiladores de lenguajes................................................................................305

18.3.3 Implementación de servicios...........................................................................................................305

18.3.4 Introducción de otros servicios relacionados con la distribución ...........................................306

18.3.5 Desarrollo completo de un entorno de usuario...........................................................................306

REFERENCIAS .....................................................................................................................................................307

CAPÍTULO 1 INTRODUCCIÓN, OBJETIVOS Y

ORGANIZACIÓN DE LA TESIS

Con la utilización generalizada de ordenadores personales, estaciones de trabajo y

redes de área local, los sistemas distribuidos están siendo cada vez más comunes. Este

tipo de sistemas es inherentemente más complejo que los no distribuidos y la

programación de aplicaciones que se aprovechan de dicha distribución sufre también de

dicha complejidad. Se han propuesto distintos sistemas operativos y lenguajes de

programación para reducir la complejidad mencionada.

Las aplicaciones distribuidas necesitan, de manera habitual la compartición de datos

entre entidades remotas. Tal compartición se consigue accediendo a datos remotos

compartidos o copiando los datos compartidos entre las entidades que cooperan. Los

sistemas y lenguajes existentes prohiben, en general, la compartición distribuida de los

datos o proporcionan dos niveles de soporte, uno para los datos contenidos totalmente

en una máquina (o incluso proceso) y otro para los datos que son compartidos

superando las barreras entre máquinas diferentes. Muchos sistemas proporcionan una

forma limitada de compartición permitiendo la compartición-por-copia de pequeñas

cantidades de datos, por ejemplo, incluyendo los datos en mensajes o como parámetros

en llamadas a procedimientos remotos. Este tipo de copia se denomina de grano fino,

porque los datos copiados pueden ser arbitrariamente pequeños.

Por otro lado, la orientación a objetos se presenta como un paradigma estandarizado

de hecho que es utilizado en el desarrollo de aplicaciones por las ventajas que tiene.

Entre estas ventajas está el uso de un único paradigma en las diferentes fases del ciclo

de vida del software: análisis de requerimientos OO, análisis OO, diseño OO e

implementación con lenguajes de programación OO. Los sistemas resultantes son más

fáciles de entender y de desarrollar, pues se reducen los saltos semánticos al aplicar los

mismos conceptos en todas las fases.

Esta Tesis describe la forma en que se pueden utilizar las tecnologías orientadas a

objetos para la construcción de un sistema operativo distribuido que se convertirá, en

definitiva, en un sistema operativo distribuido orientado a objetos. Para conocer los

objetivos que se desean cubrir con este trabajo, es necesario comenzar describiendo los

problemas iniciales que surgen de la combinación de sistemas distribuidos y orientación

a objetos en su utilización habitual.

1.1 Problemas de la utilización convencional de las

tecnologías orientadas a objetos para la construcción de

sistemas distribuidos

1.1.1 El problema de la desadaptación de impedancias o salto semántico

A pesar del éxito de las tecnologías orientadas a objetos (TOO) en el ámbito del

desarrollo de aplicaciones, la adopción del paradigma OO no se ha hecho de una manera

integral en todos los elementos que componen un sistema de computación. Existe un

grave problema de desadaptación de impedancias, o salto semántico entre los diferentes

Capítulo 1

elementos del sistema. Este problema se produce en el momento en que hay que realizar

un cambio o adaptación de paradigma cuando un elemento (por ejemplo una aplicación

OO) debe interactuar con otro (por ejemplo el sistema operativo).

1.1.1.1 Abstracciones no adecuadas de los sistemas operativos

Por una parte, el hardware convencional sobre el que deben funcionar las TOO sigue

aún basado en versiones evolucionadas de la arquitectura Von Neumann. Los sistemas

operativos ofrecen abstracciones basadas en este tipo de hardware, más adecuadas para

el paradigma procedimental estructurado. Así los contextos de ejecución y espacios de

direcciones de los procesadores convencionales tienen sus abstracciones

correspondientes en el sistema operativo: procesos y memoria virtual, hilos de ejecución

y mecanismos de comunicación entre procesos (IPC, Inter-Process Communication).

Las aplicaciones OO se estructuran básicamente como un conjunto de objetos que

colaboran entre sí mediante la invocación de métodos. La distancia semántica entre esta

estructura y las abstracciones que ofrecen los sistemas operativos es muy grande.

Por ejemplo, los objetos de los lenguajes en que se desarrollan las aplicaciones

suelen ser de grano fino (tamaño pequeño). Sin embargo, el elemento más pequeño que

manejan los sistemas operativos es el de un proceso asociado a un espacio de

direcciones, de un tamaño mucho mayor. Esto obliga a que sea el compilador del

lenguaje el que estructure los objetos internamente dentro de un espacio de direcciones.

Pero por ejemplo, al desarrollar aplicaciones distribuidas esto ya no funciona puesto que

el compilador desconoce la existencia de otros objetos fuera de un espacio de

direcciones. Por otro lado, los modelos de concurrencia de objetos suelen disponer de

actividades ligeras u objetos activos que deben hacerse corresponder de manera forzada

con la noción más gruesa de proceso.

Comunicación de alto nivel entre objetos situados en diferentes espacios de

direcciones

Un ejemplo de este problema es el mencionado de la comunicación de alto nivel

entre objetos de diferentes espacios de direcciones. Se plantea cuando un objeto cliente

tiene que invocar un método que ofrece un objeto servidor y los dos objetos no están

dentro del mismo espacio de direcciones (métodos remotos). Por ejemplo se da este

caso cuando los dos objetos están en máquinas diferentes. En este caso el compilador no

tiene ningún mecanismo que permita realizar la invocación de métodos en espacios de

direcciones diferentes, y se debe recurrir a los mecanismos que ofrezca el sistema

operativo. Sin embargo, el mecanismo de comunicación de los sistemas operativos no

se adapta al paradigma de la OO, ya que están orientados a comunicar procesos. Un

ejemplo de estos mecanismos son las tuberías o pipes del SO Unix. El programador se

ve obligado a abandonar el paradigma OO y encajar de manera antinatural el

mecanismo de comunicación OO (invocación de métodos) sobre un mecanismo

totalmente distinto pensado para otra finalidad.

2

Introducción

Sistema

Operativo

Tubería del SO

Llamada a método

Bytes sin semántica

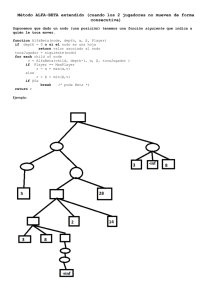

Figura 1.1. Comunicación entre objetos mediante mecanismos de bajo nivel del sistema

operativo.

La implementación de la OO sobre estos sistemas que no tienen soporte explícito

para objetos es muy complicada, como demuestra la implementación del lenguaje Eiffel

concurrente [KB90]. Para solucionar los problemas anteriores se acaba recurriendo a la

interposición de capas adicionales de software que adapten la gran diferencia existente

entre el paradigma OO y los sistemas actuales. Ejemplos de estas capas de software son

CORBA y COM, ya descritos en el capítulo anterior.

3

Capítulo 1

Máquina cliente

Máquina servidora

GESTOR DE OBJETOS

// Cliente en C++

...

call metodo.local();

...

call pila.meter(x)

...

A

d

a

p.

A

d

a

p.

Class pila isa object

agreggation

tope: integer

datos:arraydato

methods

meter(dato)

...

end class

method pila.meter(x: dato)

call datos.insertar(x, tope);

call tope.incrementar;

end method

Figura 1.2. Comunicación de alto nivel mediante un gestor de objetos

1.1.1.2 Desadaptación de interfaces

Otro problema se produce cuando las aplicaciones OO necesitan utilizar los

servicios del sistema operativo. La interfaz de utilización de estos servicios está

enfocado al paradigma procedimental, normalmente en forma de una llamada al sistema

(llamada a procedimiento). Además, como ya se mencionó anteriormente, muchos de

estos servicios (por ejemplo la comunicación entre procesos) no sigue el paradigma OO.

El resultado es que el programador/usuario del sistema se ve obligado a utilizar dos

paradigmas diferentes en el desarrollo de las aplicaciones. Uno para la parte

fundamental de la aplicación, orientado a objetos, y otro totalmente diferente para la

interacción con el sistema operativo.

4

Introducción

Elemento OO

Sistema Operativo

Hardware

Objetos

Invocación de métodos

Procesos

Hilos

Memoria Virtual

Mecanismos IPC

Contextos ejecución

Espacios de direcciones

Figura 1.3. Desadaptación entre las aplicaciones OO y la interfaz del sistema operativo.

Por ejemplo, en el caso anterior, para la utilización de una tubería en Unix no se

puede utilizar la OO. Es necesario utilizar llamadas de procedimiento a la interfaz

procedimental del SO, las llamadas al sistema. O bien para utilizar los ficheros que

proporciona el sistema operativo, etc.

Esta dualidad de paradigmas produce una disminución de la productividad de los

programadores. Cuantos más sean los conceptos diferentes que deba conocer el

programador, peor será la comprensión y el dominio de los mismos. La necesidad de

aplicar otro paradigma diferente a la orientación a objetos hace que no se saque todo el

partido posible a la misma.

También se pueden utilizar capas de adaptación, por ejemplo encapsulando la

interfaz del sistema operativo mediante una librería de clases. Así las llamadas al

sistema operativo se hacen indirectamente a través de objetos de la librería de clase, de

manera OO. La librería, a su vez, se encarga de llamar al sistema operativo.

Un ejemplo de estas capas de adaptación es la librería MFC (Microsoft Foundation

Classes [Mic97a, Mic97b]), que entre otras cosas, encapsula ciertos servicios del

sistema Windows en un marco de aplicación.

1.1.2 El problema de la interoperabilidad entre modelos de objetos

Incluso aunque diferentes elementos del sistema usen el paradigma de la orientación

a objetos, puede haber problemas de desadaptación entre ellos. Es común la existencia

de diferentes lenguajes de programación OO, bases de datos OO, interfaces gráficas

OO, etc. Sin embargo, el modelo de objetos que utiliza cada uno de ellos suele ser

diferente. Aunque sean OO, las propiedades de los objetos de cada sistema pueden

diferir, por ejemplo un modelo puede tener constructores y otros no, etc.

Por ejemplo, una aplicación desarrollada usando el lenguaje C++, con el modelo de

objetos C++ no tiene ningún problema de comunicación con sus propios objetos.

Cuando se pretende usar objetos de otro lenguaje de programación, o interactuar con

objetos que no están en el mismo proceso, o bien con una base de datos orientada a

objetos aparece un problema de interoperabilidad. Este es debido a que el modelo de

objetos del C++ no tiene por qué ser totalmente compatible con el de los otros

elementos.

5

Capítulo 1

Elemento

OO

Elemento

OO

Modelo A

Modelo B

Figura 1.4. Desadaptación entre modelos de objetos diferentes.