Formación de redes inalámbricas ad hoc—El arte de la

Anuncio

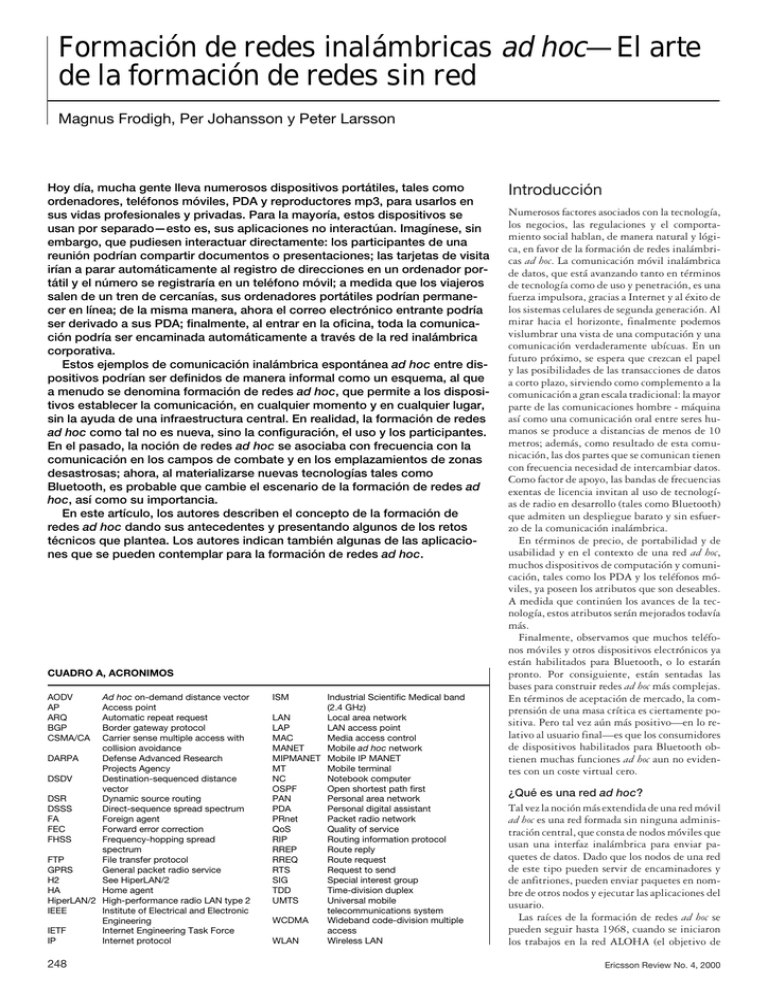

Formación de redes inalámbricas ad hoc—El arte de la formación de redes sin red Magnus Frodigh, Per Johansson y Peter Larsson Hoy día, mucha gente lleva numerosos dispositivos portátiles, tales como ordenadores, teléfonos móviles, PDA y reproductores mp3, para usarlos en sus vidas profesionales y privadas. Para la mayoría, estos dispositivos se usan por separado—esto es, sus aplicaciones no interactúan. Imagínese, sin embargo, que pudiesen interactuar directamente: los participantes de una reunión podrían compartir documentos o presentaciones; las tarjetas de visita irían a parar automáticamente al registro de direcciones en un ordenador portátil y el número se registraría en un teléfono móvil; a medida que los viajeros salen de un tren de cercanías, sus ordenadores portátiles podrían permanecer en línea; de la misma manera, ahora el correo electrónico entrante podría ser derivado a sus PDA; finalmente, al entrar en la oficina, toda la comunicación podría ser encaminada automáticamente a través de la red inalámbrica corporativa. Estos ejemplos de comunicación inalámbrica espontánea ad hoc entre dispositivos podrían ser definidos de manera informal como un esquema, al que a menudo se denomina formación de redes ad hoc, que permite a los dispositivos establecer la comunicación, en cualquier momento y en cualquier lugar, sin la ayuda de una infraestructura central. En realidad, la formación de redes ad hoc como tal no es nueva, sino la configuración, el uso y los participantes. En el pasado, la noción de redes ad hoc se asociaba con frecuencia con la comunicación en los campos de combate y en los emplazamientos de zonas desastrosas; ahora, al materializarse nuevas tecnologías tales como Bluetooth, es probable que cambie el escenario de la formación de redes ad hoc, así como su importancia. En este artículo, los autores describen el concepto de la formación de redes ad hoc dando sus antecedentes y presentando algunos de los retos técnicos que plantea. Los autores indican también algunas de las aplicaciones que se pueden contemplar para la formación de redes ad hoc. CUADRO A, ACRONIMOS AODV AP ARQ BGP CSMA/CA Ad hoc on-demand distance vector Access point Automatic repeat request Border gateway protocol Carrier sense multiple access with collision avoidance DARPA Defense Advanced Research Projects Agency DSDV Destination-sequenced distance vector DSR Dynamic source routing DSSS Direct-sequence spread spectrum FA Foreign agent FEC Forward error correction FHSS Frequency-hopping spread spectrum FTP File transfer protocol GPRS General packet radio service H2 See HiperLAN/2 HA Home agent HiperLAN/2 High-performance radio LAN type 2 IEEE Institute of Electrical and Electronic Engineering IETF Internet Engineering Task Force IP Internet protocol 248 ISM Industrial Scientific Medical band (2.4 GHz) LAN Local area network LAP LAN access point MAC Media access control MANET Mobile ad hoc network MIPMANET Mobile IP MANET MT Mobile terminal NC Notebook computer OSPF Open shortest path first PAN Personal area network PDA Personal digital assistant PRnet Packet radio network QoS Quality of service RIP Routing information protocol RREP Route reply RREQ Route request RTS Request to send SIG Special interest group TDD Time-division duplex UMTS Universal mobile telecommunications system WCDMA Wideband code-division multiple access WLAN Wireless LAN Introducción Numerosos factores asociados con la tecnología, los negocios, las regulaciones y el comportamiento social hablan, de manera natural y lógica, en favor de la formación de redes inalámbricas ad hoc. La comunicación móvil inalámbrica de datos, que está avanzando tanto en términos de tecnología como de uso y penetración, es una fuerza impulsora, gracias a Internet y al éxito de los sistemas celulares de segunda generación. Al mirar hacia el horizonte, finalmente podemos vislumbrar una vista de una computación y una comunicación verdaderamente ubícuas. En un futuro próximo, se espera que crezcan el papel y las posibilidades de las transacciones de datos a corto plazo, sirviendo como complemento a la comunicación a gran escala tradicional: la mayor parte de las comunicaciones hombre - máquina así como una comunicación oral entre seres humanos se produce a distancias de menos de 10 metros; además, como resultado de esta comunicación, las dos partes que se comunican tienen con frecuencia necesidad de intercambiar datos. Como factor de apoyo, las bandas de frecuencias exentas de licencia invitan al uso de tecnologías de radio en desarrollo (tales como Bluetooth) que admiten un despliegue barato y sin esfuerzo de la comunicación inalámbrica. En términos de precio, de portabilidad y de usabilidad y en el contexto de una red ad hoc, muchos dispositivos de computación y comunicación, tales como los PDA y los teléfonos móviles, ya poseen los atributos que son deseables. A medida que continúen los avances de la tecnología, estos atributos serán mejorados todavía más. Finalmente, observamos que muchos teléfonos móviles y otros dispositivos electrónicos ya están habilitados para Bluetooth, o lo estarán pronto. Por consiguiente, están sentadas las bases para construir redes ad hoc más complejas. En términos de aceptación de mercado, la comprensión de una masa crítica es ciertamente positiva. Pero tal vez aún más positivo—en lo relativo al usuario final—es que los consumidores de dispositivos habilitados para Bluetooth obtienen muchas funciones ad hoc aun no evidentes con un coste virtual cero. ¿Qué es una red ad hoc? Tal vez la noción más extendida de una red móvil ad hoc es una red formada sin ninguna administración central, que consta de nodos móviles que usan una interfaz inalámbrica para enviar paquetes de datos. Dado que los nodos de una red de este tipo pueden servir de encaminadores y de anfitriones, pueden enviar paquetes en nombre de otros nodos y ejecutar las aplicaciones del usuario. Las raíces de la formación de redes ad hoc se pueden seguir hasta 1968, cuando se iniciaron los trabajos en la red ALOHA (el objetivo de Ericsson Review No. 4, 2000 esta red era conectar centros educativos en Hawai).1 Aunque se emplearon estaciones fijas, el protocolo ALOHA se prestaba a la gestión distribuida de acceso a canales, y de aquí que sentase las bases para el posterior desarrollo de esquemas de acceso distribuido a canales que eran adecuados para la formación de redes ad hoc. El protocolo ALOHA propiamente dicho era un protocolo de salto simple (single-hop)—esto es, no soportaba el encaminamiento de manera inherente. En lugar de ello, cada nodo tenía que estar al alcance de todos los demás nodos participantes. Inspirada por la red ALOHA y el anterior desarrollo de conmutación de paquetes en redes fijas, DARPA comenzó a trabajar, en 1973, en la PRnet (packet radio network - red de paquetes de radio)—una multi red de salto múltiple.2 En este contexto, salto múltiple significa que los nodos cooperaban en la retransmisión del tráfico en beneficio mutuo para llegar a estaciones distantes que de otra manera habrían estado fuera de su alcance. PRnet proporcionó mecanismos para gestionar la operación de forma centralizada, así como en régimen distribuido. Como beneficio adicional, se pudo observar que las técnicas de salto múltiple incrementaban la capacidad de la red, ya que el dominio espacial podía ser reutilizado para sesiones de salto múltiple concurrentes pero físicamente separadas Aunque posteriormente se desarrollaron mu- Estaci n base WCDMA de interior chas redes de paquetes de radio experimentales, estos sistemas inalámbricos nunca despegaron realmente en el segmento de los consumidores. Cuando se estaba desarrollando IEEE 802.11— un estándar para redes de área local inalámbricas (wireless local area network - WLAN)—el Instituto de Ingeniería Eléctrica y Electrónica (Institute for Electrical and Electronic Engineering - IEEE) sustituyó el término red de paquetes de radio por el de red ad hoc. Las redes de paquetes de radio habían llegado a ser asociadas con las redes salto múltiple de las operaciones militares o de rescate a gran escala y, mediante la adopción de un nuevo nombre, el IEEE esperaba indicar un escenario de desarrollo enteramente nuevo. Hoy día, nuestra visión de la formación de redes ad hoc incluye escenarios tales como los que se representan en la Figura 1, donde las personas llevan dispositivos que pueden conectarse en red en régimen ad hoc. Los dispositivos de un usuario pueden tanto interconectarse entre sí como conectarse a puntos de información local—por ejemplo, para consultar actualizaciones de salidas de vuelos, cambios de puerta, etc. Los dispositivos ad hoc pueden también retransmitir tráfico entre dispositivos que estén fuera de su alcance. Por lo tanto, el escenario del aeropuerto contiene una mezcla de saltos de radio simples y múltiples. Para poner la formación de redes ad hoc en su Punto de acceso a HiperLAN/2 MT Figura 1. En un aeropuerto, donde la gente puede acceder a redes de área local y ampliada, se usan conexiones Bluetooth ad hoc para interconectar los dispositivos transportados, tales como PDA, teléfonos móviles WCDMA y ordenadores portátiles. Por ejemplo, un usuario podría recoger el correo electrónico mediante una interfaz HiperLAN/2 a un ordenador portátil en un maletín, pero leer mensajes y contestarlos mediante su PDA. Su PAN Su PAN PDA Su PAN Bluetooth MT PDA MT NC NC Ericsson Review No. 4, 2000 PDA 249 perspectiva correcta, hagamos algunas observaciones acerca de la comunicación inalámbrica, empezando por los sistemas celulares del día presente, que se apoyan fuertemente en la infraestructura: la cobertura está dada por estaciones base, los recursos de radio se gestionan desde una ubicación central, y los servicios están integrados en el sistema. Esto conduce a los buenos y predecibles servicios de los sistemas celulares del presente. La Figura 2 representa este aspecto bidimensional en lo que se relaciona con la formación de redes ad hoc. A medida que disminuimos la gestión centralizada, o nos alejamos de ella, nos encontramos moviéndonos en la dirección de una operación ad hoc pura, que también puede ser clasificada en términos de saltos simples o múltiples. Sin haber cedido el control totalmente, pero dado el modo directo de comunicación en HiperLAN/2, los terminales adyacentes se pueden comunicar directamente entre sí. Por lo tanto, el transporte de tráfico no es enteramente dependiente de la cobertura proporcionada por los puntos de acceso. La dependencia de una cobertura administrada de forma central se reduce aún más cuando los terminales de usuario final retransmiten tráfico mediante múltiples saltos entre otros terminales y la estación base (salto celular múltiple).3 Un procedimiento similar es aplicable a los sistemas de acceso de salto múltiple de bucle local inalámbrico (wireless local loop - WLL) comercial o residencial, primordialmente concebidos para el acceso a Internet (Figura 2, abajo a la izquierda y centro). Cobert u Contro ra de BS l Servicio de BS de BS GSM IEEE Celular 802.11* UMTS WCDMA Nodo directo de HIPERLAN/2 IEEE 802.11** Sal to mú ltip le Sal to s imp le Figura 2 Diversas redes inalámbricas asociadas funcionalmente a dos aspectos independientes de formación de redes ad hoc: el nivel de control centralizado (horizontal), y el uso de múltiples saltos de radio (vertical). PAN Salto múltiple celular Internet residencial (WLL) * Modo de infraestructura ** Modo ad hoc 250 Pico red Bluetooth Red dispersa MANET PAN PAN PRnet Las tecnologías de radio, de acceso, y de encaminamiento completamente descentralizadas—habilitadas por Bluetooth, el modo ad hoc IEEE 802.11, el modo sin estación PRnet, la red móvil ad hoc (MANET), y los conceptos tales como la red de área personal (personal area network - PAN) o la comunicación PAN a PAN— se adaptan más o menos enteramente al dominio ad hoc. La iniciativa MANET del Grupo de Ingeniería de Internet (Internet Engineering Task Force - IETF) tiene también el objetivo de proporcionar servicios a través de infraestructura fija conectada a Internet.4 Los desarrollos recientes y las características existentes dentro de este género son el enfoque de este artículo (Figura 2, abajo a la derecha). Aplicaciones típicas Las redes móviles ad hoc han sido el centro de atención de muchas investigaciones y trabajos de desarrollo recientes. Hasta la fecha, las redes de paquetes de radio ad hoc han sido tomadas en consideración principalmente para aplicaciones militares, donde una configuración de red descentralizada es una ventaja operativa o incluso una necesidad. En el sector comercial, los equipos para informática inalámbrica móvil no han estado disponibles a un precio atractivo para los grandes mercados. Sin embargo, a medida que aumenta la capacidad de ordenadores móviles de manera uniforme, también se espera que crezca la necesidad de formación de redes ilimitada. Las redes comerciales ad hoc se podrían usar en situaciones allí donde no se dispone de ninguna infraestructura (fija o celular). Ejemplos de ésto son las operaciones de rescate en zonas remotas, o cuando la cobertura local debe ser desplegada rápidamente en un sitio de construcción. La formación de redes ad hoc podría también servir como acceso inalámbrico público en zonas urbanas, proporcionando un rápido despliegue y una extensión de la cobertura. Los puntos de acceso en redes de este tipo podrían servir como estaciones radio relé estacionarias que llevan a cabo encaminamiento ad hoc entre ellas mismas y entre nodos de usuario. Algunos de los puntos de acceso proporcionarían también pasarelas a través de las cuales los usuarios se podrían conectar a una arteria principal fija.5 Al nivel local, las redes ad hoc que enlazan ordenadores portátiles o de mano (palmtop) podrían ser usadas para difundir y compartir información entre los participantes de una conferencia. También podrían ser apropiados para la aplicación en redes domésticas, donde los dispositivos pueden comunicarse directamente para intercambiar información, tal como audio/vídeo, alarmas, y actualizaciones de configuración. Tal vez, las aplicaciones de mayor alcance en este contexto son las redes más o menos autónomas de robots domésticos interconectados que limpian, lavan los platos, cortan el césEricsson Review No. 4, 2000 ped, realizan vigilancia de seguridad, y otras labores parecidas. Algunas personas han propuesto incluso redes de salto múltiple ad hoc (denominadas redes sensoras)—por ejemplo, para monitorización mediambiental, donde las redes se podrían usar para predecir la polución del agua o para alertar con tiempo de la aproximación de un tsunami.6 Las redes ad hoc de corto alcance pueden simplificar la intercomunicación entre diversos dispositivos móviles (tales como un teléfono celular y un PDA) formando una PAN, y por lo tanto eliminando la tediosa necesidad de cables. Esto podría extender también la movilidad proporcionada por la red fija (o sea, la IP móvil) a los nodos más alejados en un dominio de red ad hoc. El sistema Bluetooth es tal vez la tecnología más prometedora en el contexto de formación de redes de área personal. PAN—una extensión de red Contemplado desde el punto de vista de la red móvil tradicional, una PAN basada en Bluetooth abre un nuevo camino para extender las redes móviles al domino del usuario. Alguien que esté de viaje y tenga acceso a una PAN Bluetooth podría usar el teléfono móvil GPRS/UMTS como pasarela a Internet ó a una red IP corporativa. En términos de carga de tráfico en la red, el tráfico agregado de la PAN típicamente excedería el del teléfono móvil. Además, si la PAN Bluetooth pudiera ser interconectada con redes dispersas (scatternets), esta capacidad aumentaría. La Figura 3 muestra un escenario en el que se usan cuatro PAN Bluetooth. Las PAN se interconectan a través de ordenadores portátiles con enlaces Bluetooth. Además, dos de las PAN están conectadas a una red arterial IP, una a través de un punto de acceso a LAN y la otra a través de un simple teléfono GPRS/UMTS. Una PAN puede también comprender varias tecnologías de acceso diferentes—distribuidas entre sus dispositivos miembros—que explotan las funciones ad hoc de la PAN. Por ejemplo, un ordenador portátil podría tener una interfaz de red inalámbrica (wireless LAN - WLAN) (tal como IEEE 802.11 o una HiperLAN/2) que proporciona acceso a la red cuando el ordenador se usa en interiores. Por lo tanto, la PAN se beneficiaría del agregado total de todas las tecnologías de acceso que residan en los dispositivos PAN. A medida que madure el concepto de PAN, permitirá que se incorporen nuevos dispositivos y tecnologías de acceso también nuevas en el marco de las PAN. También debe eliminar la necesidad de crear dispositivos híbridos, tales como combinaciones de PDA - teléfono móvil, porque en lugar de ello la red PAN permitirá la integración inalámbrica. En otras palabras, no será necesario llegar a compromisos entre forma y función. En todos los escenarios discutidos anteriormente, se debe poner énfasis en que la tecnoloEricsson Review No. 4, 2000 LAN Encami- nador Red Internet o IP corporativa Encami- nador GPRS Figura 3 Escenario PAN con cuatro PAN interconectadas, dos de las cuales tienen una conexión de Internet a través de un punto de acceso a LAN Bluetooth y un teléfono GPRS/UMTS. gía de corta distancia, tal como Bluetooth, es un elemento clave que permite la introducción de la flexibilidad representada por el concepto PAN. Características y requerimientos En contraste con las redes tradicionales de cable o inalámbricas, se podría esperar que una red ad hoc operase en un entorno de red en el que algunos de los nodos, o todos ellos, fuesen móviles. En este entorno dinámico, las funciones de la red deben ejecutarse de manera distribuida, ya que los nodos podría desaparecer de la red, o aparecer en ella, repentinamente. Sin embargo, en general, los mismos requisitos básicos de usuario para conectividad y envío de tráfico que son de aplicación a las redes tradicionales serán también de aplicación a las redes ad hoc. Más abajo discutimos algunas características operacionales típicas y cómo afectan a los requerimientos para funciones de formación de redes relacionadas con ellas. Para limitar el alcance de la discusión, examinaremos el caso de una red ad hoc orientada a PAN que comprende una mezcla de ordenadores portátiles, teléfonos celulares y PDA. • Operación distribuida: un nodo de una red ad hoc no puede confiar en que una red en segundo plano soporte las funciones de seguridad y encaminamiento. En vez de ello estas 251 G1 B A H G G3 Figura 4 Esta red ad hoc tiene tres grupos de confianza separados: G1, G2 y G3. En esta etapa, no se puede producir un intercambio de datos seguro entre los nodos—excepto con el nodo C, que pertenece a G1 y G2. Figura 5 El nodo C envía las claves públicas firmadas que recibió desde los nodos D, E y F al nodo A del servidor. Además, el nodo A establece una nueva relación de confianza al nodo G. G1 B A H G G3 E C F D D, E, F OK! 252 G2 E C F D G2 funciones deben estar diseñadas de manera que puedan operar eficientemente bajo condiciones distribuidas. • Topología dinámica de red: en general, los nodos serán móviles, lo que antes o después resultará en una topología de red con variaciones. No obstante, la conectividad de la red se debe mantener para permitir que las aplicaciones y servicios funcionen sin interrupción. En particular, esto influirá en el diseño de los protocolos de encaminamiento. Es más, un usuario de la red ad hoc necesitará también acceso a una red fija (tal como Internet) incluso en el caso de que los nodos se estén moviendo. Esto conlleva la necesidad de funciones de gestión de la movilidad que permitan el acceso a al red para dispositivos localizados varios saltos de radio más allá del punto de acceso a la red. • Capacidad de enlace fluctuante: los efectos de altas tasas de errores de bits podría ser más profundo en una red salto múltiple ad hoc, ya que lo que afecta a un camino de salto múltiple es la suma de los valores de todos los errores de los enlaces. Además, más de un camino de extremo a extremo puede usar un enlace dado que, si se rompiese, podría interrumpir varias sesiones durante periodos de transmisión con altas tasas de errores de bits. Aquí, también, la función de encaminamiento resulta afectada, pero unas funciones eficientes para protección de la capa de enlace (tales como corrección de error hacia delante - forward error correction - FEC), y la petición de repetición automática - automatic repeat request - ARQ) pueden mejorar de manera sustancial la calidad del enlace. • Dispositivos de baja potencia: en muchos casos, los nodos de la red estarán alimentados por baterías, lo que hará que el presupuesto de energía sea muy ajustado para todos los componentes que consuman energía en un dispositivo. Esto afectará, por ejemplo, al proceso de la CPU, al uso y tamaño de la memoria, al procesamiento de la señal, y a la potencia de salida /entrada del transductor. Las funciones relacionadas con la comunicación (básicamente la totalidad de la pila de protocolo que hay bajo las aplicaciones) cargan directamente la aplicación y los servicios que se ejecutan el dispositivo. Por lo tanto, los al- goritmos y mecanismos que implementan las funciones de formación de redes deben ser optimizados para un bajo consumo de energía, para ahorrar capacidad para las aplicaciones mientras siguen proporcionando buenas prestaciones en la comunicación. Además de lograr una razonable conectividad en la red, la introducción de múltiples saltos de radio podría también mejorar las prestaciones de conjunto, dado un presupuesto de energía restringido. Hoy día, sin embargo, esto solamente se puede realizar al precio de un encaminamiento más complejo. Dadas las operaciones de funcionamiento relacionadas más arriba, ¿qué puede esperar el usuario de una red PAN ad hoc? Con toda probabilidad, será necesario el soporte de servicios multimedia dentro de la PAN ad hoc y a lo largo de toda ella. Como ejemplo, las siguientes cuatro clase de calidad de servicio (quality-of-service QoS) facilitarían el uso de aplicaciones multimedia incluyendo • conversacional (voz); • flujo (vídeo/audio); • interactivo (Web); y • de segundo plano (FTP, etc.). Estas clases de servicio han sido identificadas para el soporte de QoS en la red UMTS y deben ser también soportadas en el entorno PAN. Sin embargo, la calidad estocástica inherente de las comunicaciones en una red inalámbrica ad hoc, como se discutió anteriormente, hace que sea difícil dar garantías fijas en los servicios ofrecidos a un dispositivo. En redes de este tipo, las garantías fijas darían como resultado requisitos en la manera como se mueven los nodos, así como requisitos de densidad de nodos, lo que inherentemente inhibiría la noción de operación ad hoc. No obstante, cuando las condiciones de la comunicación son estables, la infraestructura de la PAN debe proporcionar la misma QoS que ha sido definida para la red de acceso. Para mejorar aún más la percepción del servicio por parte del usuario, se podría hacer que las aplicaciones de usuario que se ejecutan sobre una red ad hoc se adaptasen a cambios repentinos en la calidad de la transmisión. El soporte QoS en una red ad hoc afectará a la mayoría de las funciones de formación de redes discutidas anteriormente, especialmente al encaminamiento y a la movilidad. Además, deben ser instalados en los dispositivos la gestión de la memoria tampón local y los mecanismos de prioridad para manejar flujos de tráfico diferenciados. En la siguiente sección damos una descripción más elaborada de tres de las funciones mencionadas brevemente más arriba, a saber, seguridad, encaminamiento, y movilidad. Creemos que estas funciones son buenos puntos de partida para una discusión de las implicaciones que tendrá la operación ad hoc en la funcionalidad de la red. Ericsson Review No. 4, 2000 Funciones típicas de la red ad hoc ¡H OK! G1 Seguridad Obviamente, la seguridad es un motivo de preocupación en una red ad hoc, en particular si se emplean saltos múltiples. ¿Cómo puede estar seguro un usuario de que nadie está curioseando en el tráfico mediante un nodo de reenvío? ¿Es el usuario del otro extremo realmente la persona que dice ser? Desde un punto de vista puramente criptográfico, los servicios ad hoc no implican muchos problemas “nuevos”. Los requisitos relativos a la autentificación, la confidencialidad, y la integridad o no repudio son los mismos que para otras muchas redes de comunicaciones públicas. Sin embargo, en una red inalámbrica ad hoc, la confianza es un problema fundamental. Ya que no podemos confiar en el medio, la única elección que nos queda es usar la criptografía, lo que nos fuerza a confiar en las claves criptográficas usadas. Por lo tanto, el reto básico es crear relaciones de confianza entre claves sin la ayuda de una certificación de confianza de terceros. Toda vez que las redes ad hoc se crean espontáneamente entre entidades que da la coincidencia que están en la misma ubicación, no hay ninguna garantía de que cada nodo tenga las claves públicas de confianza a otros nodos o que puedan presentar certificados en los que confíen otras partes. Sin embargo, si permitimos que se delegue la confianza entre nodos, aquellos nodos que ya hayan establecido relaciones de confianza puedan extender sus privilegios a otros miembros del grupo. El método que se describe más abajo se puede usar para distribuir relaciones de confianza a toda una red ad hoc. El método se basa en un procedimiento de clave pública y como ejemplo se usa una pequeña red ad hoc (Figuras 4-7). Se supone que existe conectividad entre todos los nodos de la red, y que ésta puede ser mantenida por, digamos, un protocolo de encaminamiento reactivo ad hoc. • Inicialmente, el nodo A se hace cargo del papel de nodo servidor en el procedimiento de la delegación de confianza. A dispara el procedimiento haciendo circular un mensaje de comienzo por toda la red. Cada nodo que recibe este mensaje hace circular por la red ad hoc un mensaje que contiene las claves públicas de confianza. A puede entonces establecer un “mapa” de relaciones de confianza e identificarlas en la red ad hoc. En el ejemplo mostrado (Figura 4), tres grupos diferentes (G1, G2, y G3) comparten una cadena de confianza. • Todos los nodos de G2 comparten una relación de confianza indirecta con A (a través del nodo C). De esta manera, el nodo A puede recopilar las claves firmadas que recibió de G2 Ericsson Review No. 4, 2000 B A H G G3 E C F D G2 Figura 6 El nodo G envía la clave pública firmada que recibió desde el nodo H al nodo A. a través de C (como se ilustra en la Figura 5). Por contraste, los nodos de G3 no tienen una relación de confianza con A. Sin embargo, se puede crear una relación de confianza entre, digamos, el nodo G en G3 y A intercambiando manualmente claves de confianza. • Ahora el nodo A puede recopilar las claves firmadas recibidas desde G3 a través de G (Figura 6). A puede entonces hacer circular por la red ad hoc todas las claves firmadas recopiladas. Este procedimiento crea relaciones de confianza entre cada nodo en G1, G2 y G3, y forma un nuevo grupo de confianza, G1’ (Figura 7). Este ejemplo se puede generalizar en un protocolo que gestione la distribución de confianza en una red ad hoc arbitraria.7 Encaminamiento en redes ad hoc Para las redes móviles ad hoc, la cuestión del encaminamiento de paquetes entre cualquier par de nodos llega a convertirse en una tarea comprometida, porque los nodos se pueden mover de manera aleatoria dentro de la red. Un camino que se consideraba óptimo en un punto dado del tiempo podría no funcionar en absoluto unos pocos momentos después. Además, las propiedades estocásticas de los canales inalámbricos se añaden a la incertidumbre de la calidad del camino. El entorno operativo como tal podría también causar problemas para escenarios bajo techo—el cierre de una puerta podría ser causa de que se interrumpiese un camino. Los protocolos de encaminamiento tradicionales son proactivos, dado que mantienen rutas a todos los nodos, incluyendo nodos a los cuales no se están enviando paquetes. Reaccionan a cualquier cambio en la topología incluso aunque no resulte afectado ningún tráfico por el cambio, y requieren mensajes periódicos de control para mantener rutas a todos y cada uno de los nodos de la red. El ritmo al que se envían estos mensajes de control debe reflejar la dinámica de la red a fin de mantener rutas válidas. Por lo tanto, los recursos escasos, tales como la energía y el ancho de banda del enlace, serán usados más frecuentemente para tráfico de control a medida que aumente la movilidad del nodo. Un procedimiento alternativo comprende el Figura 7 El nodo A hacer circular por la red ad hoc todas las claves firmadas. De esta forma se crea una nueva cadena de confianza en un nuevo y seguro grupo de confianza, G1', que comprende todos los nodos de la red. G1' ¡Todos OK! B A H G E C F D 253 establecimiento de rutas reactivas, lo que dicta que las rutas entre nodos se determinen solamente cuando se necesiten de forma explícita para encaminar paquetes. Esto evita que los nodos actualicen cada ruta posible de la red, y en vez de ello los permite concentrarse o bien en las rutas que se están usando, o bien en las rutas que están en el proceso de ser establecidas. En un estudio de simulación, SwitchLab8 (Ericsson Research) comparaba dos algoritmos de encaminamiento reactivos (vector de distancia bajo demanda ad hoc (ad hoc on demand distance vector - AODV9) y encaminamiento dinámico de fuente (dynamic source routing DSR10) y un algoritmo de encaminamiento proactivo (vector de distancia por secuencia de destino (destination-sequenced distance vector DSDV11) (Cuadro B). En cada caso probado, los algoritmos reactivos superaron en prestaciones CUADRO B, TRES PROTOCOLOS DE ENCAMINAMIENTO MOVIL PARA REDES AD HOC Vector de distancia por secuencia de destino DSDV es un protocolo de encaminamiento proactivo de vector de distancia salto a salto. Cada nodo de la red mantiene una tabla de encaminamiento que contiene el próximo salto a cualquier destino al que se pueda llegar, así como el número de saltos que serán necesarios. Se usan difusiones periódicas de actualizaciones de encaminamiento para mantener la tabla de encaminamiento completamente actualizada en todo momento. Para garantizar la libertad de bucle, DSDV usa un concepto que está basado en números de secuencia para indicar el grado de novedad o actualización de una ruta dada. La ruta R, por ejemplo, será considerada más favorable que R' si R tiene un número de secuencia más alto; en tanto que si las rutas tienen el mismo número de secuencia, R tendrá la menor, o más reciente cuenta de saltos. Nota: en un algoritmo de vector de distancia (o Bellman-Ford), los nodos de la red intercambian información de encaminamiento con sus vecinos. La tabla de encaminamiento de un nodo contiene el siguiente salto para cada destino en la red, y está asociada con una métrica de “distancia”— por ejemplo, el número de saltos. Basándose en la información de distancia de las tablas de encaminamiento del vecino, es posible calcular las rutas de camino más corto (o coste mínimo) a cada destino en un tiempo finito para una red sin ningún cambio de topología. Vector de distancia bajo demanda ad hoc Al igual que DSDV, AODV es un protocolo de encaminamiento por vector de distancia, pero es reactivo. Esto significa que AODV solamente pide una ruta cuando la necesita, y no requiere que los nodos mantengan rutas a destinos que no se estén comunicando. AODV usa números de secuencia de manera similar a DSDV para evitar bucles de encaminamiento y para indicar el grado de actualización de una ruta. Cuando un nodo necesita encontrar una ruta a otro nodo, envía un mensaje de petición de ruta (route request - RREQ) a todos sus vecinos. El mensaje RREQ circula por toda la red hasta que 254 llega a su destino o a un nodo que tenga una ruta actualizada al destino. En su recorrido por la red, el mensaje RREQ inicia la creación de entradas temporales en la tabla de ruta para la ruta inversa en los nodos por los que pasa. Si se encuentra el destino—o una ruta a él—, su disponibilidad estará indicada por un mensaje de respuesta de ruta (route reply - RREP) que es enviado de vuelta tan solo a la fuente por el camino inverso temporal del mensaje RREQ recibido. En su camino de vuelta a la fuente, el mensaje RREP inicia, en los modos intermedios, las entradas de la tabla de encaminamiento para el destino. Las entradas de la tabla de encaminamiento expiran después de un cierto periodo de tiempo de espera. Encaminamiento dinámico de fuente El encaminamiento dinámico de fuente es un protocolo de encaminamiento reactivo que usa el encaminamiento de fuente para enviar paquetes de datos. Las cabeceras de los paquetes de datos llevan las direcciones de los nodos a través de los que debe pasar el paquete. Esto significa que los nodos intermedios necesitan solamente mantener la pista de sus vecinos inmediatos para remitir los paquetes de datos. La fuente, por otra parte, debe saber la secuencia de saltos completa al destino. Al igual que en AODV, el procedimiento de adquisición de la ruta en DSR pide una ruta haciendo circular por el sistema un paquete RREQ. Un nodo que recibe un paquete RREQ busca en el caché de su ruta, donde se almacenan todas sus rutas conocidas, una ruta al destino pedido. Si no se encuentra ninguna ruta, remite el paquete RREQ después de haber añadido primero su propia dirección a la secuencia de salto almacenada en el paquete. El paquete se propaga a través de la red hasta que llega o bien a su destino, o bien a un nodo con una ruta al dicho destino. Si se encuentra una ruta, se devuelve únicamente al nodo fuente un paquete RREP que contiene la secuencia de saltos apropiada para llegar al destino. Otra característica del protocolo DSR es que puede aprender rutas de las rutas fuentes de los paquetes que recibe. a los proactivos en términos de caudal y de retardo. Además, los protocolos reactivos se comportaron de manera similar en la mayoría de los casos simulados. La principal conclusión que se sacó de este estudio es que un procedimiento reactivo podría ser necesario en un entorno móvil con capacidad limitada de ancho de banda. El procedimiento proactivo consume demasiados recursos actualizando caminos (si se quiere que los periodos de actualización de ruta se adapten a la movilidad de los nodos). Si el intervalo de actualización es demasiado largo, la red simplemente contendrá una gran cantidad de rutas estancadas en los nodos, lo que resulta en una pérdida significativa de paquetes. Funciones de movilidad En las redes celulares de hoy, la movilidad del nodo y del usuario se gestionan principalmente por medio del reenvío. Así, cuando un usuario circula fuera de su red de origen, todas las llamadas dirigidas a él son reenviadas a través de ésta a la red que visita. Este mismo principio de reenvío se aplica a la IP móvil.12, 13 Un usuario, o en realidad el nodo con la interfaz IP, puede también seguir usando una dirección IP fuera de la subred a la que pertenece. Un nodo itinerante que entra en una red forastera se asocia a una dirección c/o (a la atención de) proporcionada por un agente foráneo (foreign agent - FA). En la red de origen, un agente de origen (home agent - HA) establece un túnel IP al FA usando la dirección c/o. Cualquier paquete enviado a la dirección del nodo itinerante se envía primero al agente de origen, quien lo reenvía al FA a través de la dirección c/o (tunelado). Entonces el FA desencapsula el paquete y lo envía al nodo itinerante usando la dirección IP original (home). El encaminamiento real en la red fija no resulta afectado por el método de tunelado y puede usar protocolos de encaminamiento tradicionales, tales como abrir primero el camino más corto (open shortest path first - OSPF), el protocolo de información de encaminamiento (routing information protocol - RIP), y el protocolo de pasarela de lindero (border gateway protocol - BGP). Este procedimiento de reenvío es apropiado en casos en los que solamente se están moviendo los nodos (terminales) en los mismos bordes de redes (fijas). Sin embargo, en una red ad hoc, este no es el caso, ya que también se pueden mover los nodos del centro de la red—o más bien, la totalidad de la red está basada en la idea de dispositivos que sirven al mismo tiempo tanto de encaminadores como de anfitriones. Por ello, en una red ad hoc, la movilidad es gestionada directamente por el algoritmo de encaminamiento. Si un nodo se mueve, forzando el tráfico por otro camino, el protocolo de encaminamiento se ocupa de los cambios de la tabla de encaminamiento del nodo. En muchos casos, se puede esperar un interEricsson Review No. 4, 2000 funcionamiento entre las redes ad hoc y las fijas. El interfuncionamiento haría posible que un usuario que está de viaje y que toma parte en una conferencia mediante un ordenador portátil, pero quiere movilidad, esté localizable a través de la red IP fija. Además, toda vez que el usuario quiere estar localizable a través de la red fija, la IP móvil sería una manera conveniente de hacer que lo estuviese a través de la red IP fija. Si el usuario está situado a varios saltos de radio del punto de acceso, la IP móvil y el protocolo de encaminamiento de la red ad hoc deben interfuncionar para proporcionar conectividad entre el usuario viajero y el nodo correspondiente de su unidad, que está ubicado en la red fija o en otra red ad hoc. Nodo visitante Nodos correspondientes Transporte Agente foráneo Agente propio IP móvil IP MIPMANET La IP móvil para redes móviles ad hoc (Mobile IP for mobile ad hoc networks - MIPMANET)14 está diseñada para dar a los nodos de las redes ad hoc • acceso a Internet; y • los servicios de la IP móvil. La solución usa agentes foráneos de IP móviles como puntos de acceso a Internet para mantener el seguimiento de la red ad hoc en la que está ubicado cualquier nodo dado, y para dirigir paquetes al borde de esta red ad hoc. El protocolo de encaminamiento ad hoc se usa para enviar paquetes entre el agente foráneo y el nodo visitante. Un procedimiento de capas que emplea tunelado se aplica al caudal de datos saliente, para separar las funciones de la IP móvil del protocolo de encaminamiento ad hoc—la Figura 8 ilustra cómo están distribuidas las capas de la IP móvil y de las funciones de encaminamiento ad hoc. Esto hace posible que MIPMANET proporcione acceso a Internet permitiendo a los nodos seleccionar múltiples puntos de acceso y realizar una conmutación inconsútil entre ellas. En pocas palabras, MIPMANET funciona como sigue: • Los nodos de una red ad hoc que quieren acceso a Internet usan sus direcciones IP de origen para todas las comunicaciones, y se registran con un agente foráneo. • Para enviar un paquete a un anfitrión en Internet, el nodo de la red ad hoc envía el paquete por el túnel al agente foráneo. • Para recibir paquetes desde anfitriones en Internet, los paquetes se encaminan al agente foráneo mediante mecanismos ordinarios de IP móvil. El agente foráneo envía entonces los paquetes al nodo en la red ad hoc. • Los nodos que no requieren acceso a Internet interactúan con la red ad hoc como si fuese una red autónoma—o sea, no requieren datos relativos a las rutas para destinos fuera de la red ad hoc. • Si un nodo no puede determinar a partir de la dirección IP si el destino está o no está ubicado dentro de la red ad hoc, buscará primero Ericsson Review No. 4, 2000 Red ad hoc Red IP Figura 8 Una perspectiva general de la arquitectura MIPMANET. el nodo visitante dentro de la red ad hoc antes de enviar el paquete por el túnel. Usando el tunelado, MIPMANET puede incorporar el concepto de ruta por omisión en los protocolos de encaminamiento ad hoc bajo demanda, tales como AODV y DSR, sin requerir ninguna modificación importante. Los paquetes dirigidos a destinos que no se encuentran dentro de la red ad hoc son enviados por el túnel a los agentes foráneos. En MIPMANET, solamente se da acceso de Internet a los nodos visitantes registrados, por lo tanto el único tráfico que entrará en la red ad hoc desde Internet es el tráfico que se envía por el túnel al agente foráneo desde el agente de origen de un nodo registrado. De la misma forma, el tráfico que sale de la red ad hoc se envía por el túnel al agente foráneo desde un nodo registrado. Esto resulta en una separación, y de aquí en la capacidad de controlar, entre el tráfico que es local en la red ad hoc y el tráfico que entra en dicha red ad hoc. Implicaciones de la capa de radio ¿Porqué múltiples saltos? Al tratar con un medio de radiodifusión inalámbrico poco fiable, se deben adoptar especiales consideraciones de “radio” en el sistema de comunicación de una red ad hoc, para garantizar una operación fiable y eficiente. Una manera de hacer esto es emplear múltiples saltos, lo que facilita la reutilización de recursos tanto en el dominio espacial como en el temporal, siempre y cuando los nodos que participan en la red estén 255 Salto simple Salto múltiple Ejemplo de alcance de transmisión controlado por energía Figura 9 Comparación de formación de redes de saltos múltiples con formación de redes de un solo salto. Ambos ejemplos tienen una distribución idéntica de nodos de red. Fuente Destino Relé Otro nodo razonablemente bien distribuidos en el espacio.15 En contraste con esto, las redes de salto simple comparten fundamentalmente los recursos de canal en el dominio del tiempo. La Figura 9 muestra una representación esquemática de la interferencia espacial en escenarios de salto múltiple y de salto simple. Cada caso considera una situación idéntica con respecto a la distribución de nodos, fuentes, y destinos. En el escenario de salto múltiple, los paquetes son encaminados por relés intermedios. Sin embargo, la red de salto simple envía los datos directamente desde la fuente al destino. Los círculos de la figura indican un alcance controlado en potencia de los nodos que transmiten. La figura representa también los nodos inactivos—estos nodos no están involucrados como fuentes, como destinos, ni como relés intermedios. De esta figura sacamos la sensación de que el escenario multi salto proporciona mayor eficiencia espectral (bit/s/Hz/m2). Comparación de saltos múltiples y saltos simples Si el salto múltiple es necesario, adecuado o incluso posible depende de factores tales como el número y la distribución de terminales en la red, la densidad relativa del tráfico, las características del canal de radio, las limitaciones prácticas de la comunicación, y las razones para la optimización de determinados parámetros. Bajo algunas circunstancias, una red de salto múltiple podría, en la realidad, degenerar para convertirse en una de salto simple. Una razón obvia para 256 emplear los saltos múltiples es proporcionar conectividad, ya que algunos terminales podrían estar fuera del alcance de los demás, y por lo tanto no podrían formar una red de salto simple. Características del salto múltiple—reenvío En un escenario de salto múltiple, tiene sentido no desperdiciar más energía de la que cada salto requiere. En esencia, la clave de la conservación de la energía es controlar la potencia de transmisión, a fin de compensar las pérdidas del camino que se producen cuando se envía un mensaje entre nodos adyacentes. En un escenario de red con poco tráfico de datos, el consumo total de energía puede ser reducido en un factor aproximado de Nα-1, donde N es el número de saltos equidistantes entre la fuente y el destino, y α es la constante de propagación. En teoría, α es igual a 2 para la propagación libre en el espacio. Pero para entornos realistas, a menudo se le asigna un valor de 3 ó 4. Para derivar la relación Nα-1, primero describimos la pérdida por propagación (L) en términos de su relación con la distancia (R): L=Const ⋅ R α Para una correcta recepción a un nivel dado de ruido en el receptor, se requiere una mínima potencia de recepción PRX_min. De acuerdo con esto, la potencia de transmisión para un salto sobre una distancia R es (puesto de manera algo simplista): PTX_1=PRX_min ⋅ Const ⋅ R α Ericsson Review No. 4, 2000 Si la distancia (R) se divide en N saltos, cada salto individual requiere PTX_N=PRX_min ⋅ Const ⋅ (R/N) α Esto es un factor Nα menor que un salto simple. Por lo tanto, la reducción total de la potencia de transmisión de extremo a extremo es N α α−1 =N N En este análisis, hemos excluido muchos factores perjudiciales, tales como distancias de salto desiguales, retransmisiones, y las características de los canales con desvanecimiento de la señal. Además, hemos supuesto un modelo muy simple de pérdida por propagación. No obstante, los resultados apuntan a un potencial ahorro de energía. Por ejemplo, comparado con el caso del salto simple, dados α = 3,5 y N = 16, la energía teórica total de extremo a extremo por paquete se reduce 1.000 veces, ó 30 dB. Las malas noticias son que en una red ad hoc móvil • por lo general, tiene que ser mantenida la conectividad entre vecinos; y • la información de encaminamiento tiene que ser distribuida. Por lo tanto, en situaciones de gran movilidad, el tráfico de control requerido en una red de salto múltiple podría consumir una notable cantidad de energía, incluso en ausencia de tráfico de datos. Un beneficio directo de controlar la energía en las transmisiones de corto alcance es que ello puede reducir el nivel total de interferencia en una red de salto múltiple homogénea con múltiples nodos en comunicación y tráfico fijo. En una primera aproximación—sin considerar la ubicación de la interferencia específica—el nivel medio de interferencia se reduce en la misma cantidad que la energía de transmisión; esto es, en Nα-1. Además, menos interferencia implica mayor capacidad del enlace. Dada una aplicación un poco cruda de la relación de Shannon de la capacidad de canal con ancho de banda limitado, y suponiendo que la interferencia esté bien modelada con ruido gausiano complejo, la capacidad individual del enlace aumenta para valores altos de N: log(N). Esto se muestra más abajo, donde B es el ancho de banda y SIR1 es la relación señal - interferencia para un enlace en un sistema de salto simple de referencia que ha sido sustituido por un sistema de salto múltiple: Clink=B.lg2(1+SIR1.Nα–1) ≈ Const1.lg2(N)+Const2 El retardo de extremo a extremo depende del nivel al que se mida la latencia y del principio de reenvío aplicado. Un mensaje de tamaño razonable que se vaya a reenviar bajo la modalidad de almacenar y enviar (store and forward) experimentará un retardo que es proporcional al número de saltos. No obstante, este retardo está compensado en parte por un incremento en la tasa de datos del enlace. Ericsson Review No. 4, 2000 La segmentación de mensajes grandes en múltiples paquetes afecta también al retardo de extremo a extremo. Mediante la segmentación del mensaje, varios paquetes pueden ser transferidos concurrentemente en saltos consecutivos. Bajo esas suposiciones, el retardo impuesto por múltiples saltos es pequeño en comparación con el retardo resultante de la velocidad del enlace y del tamaño del mensaje. De hecho, el retardo de extremo a extremo podría en realidad beneficiarse de múltiples saltos. Debido a que el tráfico puede ser encaminado concurrentemente por múltiples enlaces en una “cadena multi salto,” el reto es aliviar la interferencia asociada. Obviamente, cuando la potencia de transmisión es limitada, podría no ser posible llegar a la estación deseada sin múltiples saltos. Por otra parte, debido a que el tamaño máximo de los mensajes es fijo, demasiados saltos aumentarán el retardo. Esto implica que un número dado de saltos, N, puede proporcionar un retardo mínimo bajo restricciones de potencia de transmisión y un tamaño de mensaje dado. En resumen, el salto múltiple es beneficioso, ya que • conserva los recursos de energía de transmisión; • reduce la interferencia; y • aumenta el caudal total de la red. El salto múltiple podría ser también una necesidad, para proporcionar algún tipo de conectividad entre terminales muy distantes. Formación de redes Bluetooth En todo el mundo, la industria ha mostrado un tremendo interés en técnicas que proporcionen conectividad inalámbrica de corto alcance. En este contexto, la tecnología Bluetooth se ve como el componente clave.16-18 Sin embargo, la tecnología Bluetooth debe ser capaz de operar en redes ad hoc que puedan ser autónomas, o parte del mundo “de la red IP”, o una combinación de las dos cosas. El principal propósito de Bluetooth es sustituir los cables entre los dispositivos electrónicos, tales como los teléfonos, los PDA, los ordenadores portátiles, las cámaras digitales, las impresoras, y las máquinas de fax, usando un chip de radio de bajo coste. La conectividad de corto alcance también encaja muy bien en el contexto del área amplia, en que puede extender la formación de redes IP al dominio de la red de área personal, como se discutió con anterioridad. Bluetooth debe ser capaz de transportar IP eficientemente en una PAN, ya que las PAN estarán conectadas a Internet a través de UMTS o LAN corporativas, y contendrán anfitriones con capacidad para IP. Hablando en términos generales, una buena capacidad para transportar IP daría a las redes Bluetooth una interfaz más amplia y más abierta, lo que con toda certeza im257 Pico red 1 Pico red 3 Pico red 2 Unidad Bluetooth (maestra) Figura 10 Ejemplos de pico redes Bluetooth. Unidad Bluetooth (esclava) pulsaría el desarrollo de nuevas aplicaciones para Bluetooth. Principios básicos de Bluetooth Bluetooth es una tecnología de comunicación inalámbrica que usa un esquema de saltos de frecuencia una banda Industrial - Científica - Médica (Industrial-Scientífic-Medical - ISM) a 2,4 GHz que no necesita licencia. Dos o más unidades Bluetooth que comparten el mismo canal forman una pico red (Figura 10). Dentro de una pico red, una unidad Bluetooth puede representar uno de dos papeles: maestro o esclavo. Cada pico red solamente puede contener un maestro (y siempre debe haber uno) y hasta siete esclavos activos. Cualquier unidad Bluetooth puede llegar a ser maestra en una pico red. Figura 11 Una red dispersa Bluetooth. Pico red 9 Pico red 11 Pico red 12 Pico red 1 Pico red 10 Pico red 8 Pico red Pico red 4 Pico red 7 Pico red 3 Pico red 5 Unidad Bluetooth (maestra) Unidad Bluetooth (esclava) 258 Unidad Bluetooth - maestra en una pico red, esclava en otra Unidad Bluetooth - maestra en una pico red, esclava en dos Unidad Bluetooth - esclava en dos pico redes Unidad Bluetooth - esclava en tres pico redes Pico red 6 Además, dos o más pico redes pueden ser interconectadas, formando lo que se denomina una red dispersa (scatternet) (Figura 11). El punto de conexión entre dos pico redes consta de una unidad Bluetooth que es miembro de ambas pico redes. Una unidad Bluetooth puede ser simultáneamente un miembro esclavo de múltiples pico redes, pero solamente maestra en una. Además, debido a que una unidad Bluetooth solamente puede transmitir y recibir datos en una pico red a la vez, su participación en múltiples pico redes ha de ser en régimen de multiplexación por división de tiempo. El sistema Bluetooth proporciona transmisión dúplex basada en duplicación por división de tiempo (time-division duplex - TDD) con intervalos, donde la duración de cada intervalo es de 0,625 ms. No hay transmisión directa entre esclavos en una pico red Bluetooth, solamente de maestro a esclavo y viceversa. La comunicación en una pico red está organizada de manera que el maestro interroga a cada esclavo de acuerdo con un esquema. Un esclavo solo tiene permiso para transmitir después de haber sido interrogado por el maestro. El esclavo comenzará su transmisión en el intervalo de tiempo esclavo-a-maestro inmediatamente después de haber recibido un paquete del maestro. El maestro puede o puedo no incluir datos en el paquete usado para interrogar a un esclavo. Sin embargo, es posible enviar paquetes que cubran múltiples intervalos. Estos paquetes multi intervalo pueden tener una longitud de o bien tres o bien cuatro intervalos. PAN basadas en redes dispersas Lo más probable será que las redes Bluetooth se usen para interconectar dispositivos tales como teléfonos celulares, PDA, y ordenadores portátiles—en otras palabras, a través de una PAN. La PAN propiamente dicha puede ser una red IP basada en Bluetooth—con toda probabilidad estará basada en una topología de una pico red simple. Sin embargo, cuando un usuario de una PAN quiera conectarse a una o más PAN, la capacidad de la red dispersa Bluetooth servirá de cimientos para la red IP. De manera similar, si una o más PAN se conectan a un punto de acceso a Internet en una LAN (LAN access point, LAP) una red dispersa proporcionará la infraestructura subyacente en Bluetooth (Figura 12). Podemos esperar ver una combinación de interconexión PAN y acceso a Internet. Además, el acceso de Internet a una PAN o a varias PAN interconectadas puede ser proporcionado mediante el uso de un teléfono celular (por ejemplo, a través de GPRS/UMTS) como pasarela puente/encaminador (Figura 13).19 Las redes dispersas pueden ser reorganizadas para que den unas mejores prestaciones totales. Por ejemplo, si dos nodos esclavos necesitan comunicarse, podría ser más inteligente crear una nueva pico red que solamente contenga estos dos Ericsson Review No. 4, 2000 Red arterial IP LAN PAN 1 Punto de acceso a LAN Bluetooth S S M M PAN 2 S Figura 12 Una red dispersa con tres pico redes interconectadas, en la que dos son PAN y una se usa para proporcionar acceso de red a las dos PAN a través de un punto de acceso a LAN Bluetooth. En este escenario, las letras M y S indican la distribución de unidades maestras y esclavas. S M nodos. Los nodos pueden seguir formando parte de sus pico redes originales si hay tráfico que entre o salga de ellas, o si necesitan recibir información de control, toda vez que el sistema de extensión de espectro de salto de frecuencia (frequency-hopping spread-spectrum - FHSS) hace a Bluetooth muy robusto contra la interferencia, las nuevas pico redes ganan substancialmente más capacidad que la que pierden como resultado de un aumento de la interferencia entre ellas. S Idealmente, estas funciones deben ser mantenidas en segundo plano para evitar que molesten al usuario de la red Bluetooth y para facilitar el desarrollo de aplicaciones. Las funciones de formación de redes de Bluetooth caen en tres áreas principales: • formación y mantenimiento de redes dispersas; • envío de paquetes por toda la red dispersa; y • programación de intra e inter pico red. Formación de redes dispersas Funcionalidad de la red dispersa El concepto de las redes dispersas ofrece una manera flexible de crear redes Bluetooth e introduce varias funciones específicas de Bluetooth. Para tener una infraestructura eficiente para la formación de redes IP en Bluetooth, las pico redes y las redes dispersas deben ser capaces de adaptarse a la conectividad, la distribución del Figura 13 Una red dispersa con tres pico redes interconectadas. A través de un teléfono celular GPRS/UMTS, una pico red proporciona acceso a red IP a las otras dos pico redes. Red arterial IP GPRS PAN 1 S S M S M PAN 2 S M Ericsson Review No. 4, 2000 S 259 tráfico, y la movilidad de nodos de la red. Esto se logra fundamentalmente formando nuevas pico redes o terminando otras, a fin de llegar a una topología de red dispersa óptima. En este contexto, óptima se refiere a una red dispersa que, por ejemplo, dé un mínimo retardo o un máximo caudal. Pero también podría significar minimizar el consumo de energía en los nodos de la red. Para garantizar la operación ad hoc, la función para la formación y el mantenimiento de redes dispersas debe estar distribuida. Envío de paquetes en la red dispersa El reenvío—o el encaminamiento—se hace necesario cuando los paquetes deben efectuar múltiples saltos entre los nodos fuente y destino. Dado que IP será un lugar común en los contextos de las redes dispersas, se podría concluir que el encaminamiento en la red dispersa debería ser gestionado dentro de la capa IP (Figura 14). Sin embargo, hay buenos argumentos para tomar otro rumbo. • Los actuales protocolos de configuración dinámica del anfitrión IP20 (dynamic host configuration protocols - DHCP) y los métodos emergentes de configuración cero21, 22 (IETF Zero Configuration Networking Working Group, zeroconfig) se apoyan en la conectividad de la capa de enlace. Estos protocolos se usan típicamente para obtener una dirección IP dinámica para un anfitrión IP o para seleccionar una dirección IP aleatoria. Por lo general, los protocolos no funcionarán más allá de un encaminador IP, lo que significa que no llegarán a nodos situados a más de un salto Bluetooth en una red dispersa encaminada por IP. Una red dispersa que proporcionase conectividad similar al segmento de radiodifu- sión permitiría que estos protocolos funcionasen para anfitriones IP basados en Bluetooth que estuviesen separados por múltiples saltos. • Para que funcione eficientemente, la función de encaminamiento se debe unir con la función para formar redes dispersas. Por lo tanto, una función de encaminamiento en la capa IP tendría que ser adaptada a, o interactuar muy estrechamente con, la capa Bluetooth subyacente, lo que viola la idea de mantener la capa IP independiente de la tecnología de la capa de enlace. • El encaminamiento IP se lleva a cabo típicamente entre redes con diferentes tecnologías de capa de enlace o para separar diferentes dominios de red. Las redes dispersas usan solamente una tecnología—Bluetooth—y típicamente pertenecen solamente a un dominio de red. En resumen, la mejor manera de proporcionar formación de redes en una red dispersa Bluetooth es llevar a cabo el encaminamiento en una capa d red que resida debajo de IP (Figura 15). Esta capa • podrá interactuar estrechamente con las funciones de banda base de Bluetooth durante el establecimiento o desmontaje de una pico red específica de Bluetooth; y • proporcionará una interfaz similar al segmento de radiodifusión a IP. Programación de intra e inter pico redes La unidad maestra de una pico red controla el tráfico dentro de la pico red por medio de interrogaciones. Un algoritmo de interrogación determina cómo se debe distribuir la capacidad del ancho de banda entre las unidades esclavas. El Figura 14 Una red dispersa Bluetooth donde las funciones de formación de redes se gestionan dentro de la capa IP (o sea, mediante encaminamiento IP). Anfitriones y encaminadores de IP Esclavo 3 Esclavo 1 Enlace Bluetooth y capa de banda base Esclavo 4 Maestro Esclavo 5 Maestro Esclavo 2 260 Ericsson Review No. 4, 2000 algoritmo de interrogación evalúa las necesidades de capacidad de las unidades en la red dispersa y garantiza que dicha capacidad se comparta de una manera equitativa, o de acuerdo con una norma de compartición de capacidad ponderada. En una red dispersa, al menos una unidad Bluetooth es miembro de más de una pico red. Estos nodos de inter pico red podrían tener un papel de esclavos en numerosas pico redes, pero solamente pueden tener el papel de maestros en una de ellas. El principal reto es programar la presencia del nodo inter pico red en sus diferentes pico redes, a fin de facilitar el flujo de tráfico tanto dentro de las pico redes como entre ellas. Dado que el nodo inter pico red es una sola unidad transceptora, solamente una de sus entidades (maestra o esclava) puede estar activa en un momento dado. Para gestionar el tráfico en la red dispersa eficientemente, el programador de la intra pico red debe tomar en consideración al programador de la inter pico red cuando interroga a los esclavos de una pico red. Por ejemplo, el programador de la intra pico red en una unidad maestra podría no programar un nodo inter pico red cuando el último está activo en otra pico red. Sin embargo, el programador de la inter pico red podría programar este nodo con más frecuencia, después de que esté de nuevo activo en la pico red. El SIG de Bluetooth El Grupo de Interés Especial (Special Interest Group - SIG) de Bluetooth, que comprende a los líderes de las telecomunicaciones, la informática y las industrias de redes, conduce el desarrollo de la tecnología Bluetooth y su presen- cia en el mercado. El SIG de Bluetooth incluye empresas promotoras (3Com, Ericsson, IBM, Intel, Lucent, Microsoft, Motorola, Nokia y Toshiba) y más de 2000 otras empresas que han adoptado Bluetooth. El trabajo de especificar el próximo paso en el desarrollo de la tecnología Bluetooth ha sido delegado a un conjunto de grupos de trabajo. Entre ellos, el Grupo de Trabajo de Redes de Área Personal (Personal Area Networking Working Group - PAN WG) es responsable del desarrollo de funciones y protocolos que permitirán que las aplicaciones basadas en IP sean implementadas en los dispositivos Bluetooth. El actual soporte proporcionado para IP en la especificación Bluetooth tiene que ser mejorado para facilitar futuras aplicaciones de IP—a fin de facilitar unas mejores prestaciones y funcionalidad. Otras tecnologías ad hoc IEEE 802.11 La especificación IEEE 802.1123 es un estándar de LAN inalámbrica que especifica una interfaz inalámbrica entre un cliente y una estación base punto de acceso, así como entre clientes inalámbricos. IEEE 802.11 define dos características físicas para redes de área local inalámbricas basadas en radio: extensión de espectro de secuencia directa (direct-sequence spread spectrum - DSSS), y extensión de espectro de salto de frecuencia (frequency-hopping spread spectrum - FHSS), los cuales operan en la banda ISM de 2,4 GHz . Se han definido dos modos de arquitectura de red en el estándar IEEE 802.11, a saber, el modo de función de coordinación de punto (point coordination function - PCF) y el modo de función Figura 15 Una red dispersa Bluetooth donde la formación de redes se gestiona dentro de una capa de formación de redes de Bluetooth, que proporciona un segmento de difusión a los anfitriones IP. Anfitriones IP Capa de formación de red Bluetooth Esclavo 3 Esclavo 1 Enlace Bluetooth y capa de banda base Esclavo 4 Maestro Esclavo 5 Maestro Esclavo 2 Ericsson Review No. 4, 2000 261 de coordinación distribuida (distributed coordination function - DCF). El primero usa un procedimiento centralizado en el que un punto de acceso a la red controla todo el tráfico de la red, incluyendo el tráfico local entre clientes inalámbricos en la red. El modo soporta la comunicación directa entre clientes inalámbricos. La capa de control de acceso a medios (media access control - MAC) usa el algoritmo de acceso múltiple de detección de portadora con evitación de colisiones (carrier-sense multiple-access-with-collision-avoidance - CSMA/CA). Un terminal funcionando en modo DCF que quiera enviar datos: escucha para asegurarse de que el canal está libre y después espera durante un periodo determinado al azar (backoff). Si ninguna otra estación intenta obtener acceso después de ese periodo de espera, el terminal puede obtener dicho acceso de acuerdo con uno de dos modos: • Intercambio en cuatro vías—el nodo emisor envía un paquete de solicitud de envío (request-to-send - RTS) al terminal receptor. Si el receptor acepta la solicitud, contesta con un paquete listo para envío (clear-to-send - CTS). Si no se ha producido ninguna colisión, el emisor empieza a transmitir sus datos. • Inmediatamente el emisor empieza a transmitir sus datos. Este modo se usa cuando el paquete de datos es corto. En los dos modos, el receptor responde con un paquete de confirmación (acknowledgement ACK) si el paquete fue recibido con éxito. El mecanismo CSMA/CA está también activo para el modo PCF. Sin embargo, debido a que el punto de acceso tiene mayor prioridad que los terminales, tiene el control total del canal. El estándar IEEE 802.11 no especifica un método para formación de redes ad hoc de salto múltiple. Sin embargo, en varias redes experimentales, se ha usado encaminamiento IP basado en MANET. No obstante, los experimentos no emplearon configuración automatizada del anfitrión—esto es, se supusieron direcciones IP estáticas. HiperLAN/2 Como norma, una red HiperLAN/2 (H2) tiene un modo centralizado (centralized mode - CM) en el que los terminales móviles se comunican con los puntos de acceso (access points - AP) por una interfaz aérea como se define en el estándar HiperLAN/2. El usuario de un terminal móvil puede moverse libremente en la red HiperLAN/2, lo que garantiza que el terminal, y con ello el usuario, obtiene las mejores prestaciones de transmisión posibles. El desarrollo de un entorno de transmisión de alta velocidad con QoS controlada ha sido el principal enfoque en lo relativo a las elecciones de diseño para la red H2. La velocidad de la red H2 dará hasta 54 Mbit/s en la capa 3 y operará en la banda de frecuencia de 5 GHz. 262 La naturaleza orientada a la conexión de H2 hace fácil implementar soporte para QoS. Cada conexión puede ser asignada a una QoS específica, por ejemplo en términos de ancho de banda, retardo y tasa de errores de bits. También es posible usar un procedimiento más simple, en el que se puede asignar a cada conexión un nivel de prioridad con relación a otras conexiones. Este tipo de soporte de QoS combinado con la alta velocidad de transmisión facilitará la transmisión simultánea de muchos tipos diferentes de datos, tales como vídeo y voz. H2 proporciona también un modo directo (direct mode - DM) de comunicación entre terminales móviles, lo que significa que tiene algunas de las propiedades que entran en la categoría de la red ad hoc. Sin embargo, el AP necesita controlar la comunicación entre terminales móviles incluso aunque el enlace de radio entre los nodos sea directo. Por lo tanto, cualesquiera dos terminales móviles de H2 dados no se pueden comunicar en régimen ad hoc sin tener un punto de acceso al alcance. Esto difiere de la forma de gestionar la comunicación ad hoc de IEEE 802.11. No obstante, el modo de operación ad hoc de H2 está todavía en su fase inicial de desarrollo y el diseño definitivo podría desviarse de esta descripción.24 Conclusión En este artículo hemos intentado hacer un estudio de la formación de redes ad hoc principalmente desde el punto de vista técnico. También hemos hecho un intento de clarificar lo que realmente es una red ad hoc y hemos visto que las definiciones varían. Sin embargo, partiendo de arquitecturas familiares de redes inalámbricas, hemos permitido que el nivel de operación independiente de la red defina la noción de la formación de redes ad hoc. Típicamente, estas redes operan con funciones distribuidas y permiten que el tráfico pase por múltiples saltos de radio entre la fuente y el destino. Además, hemos discutido algunas de las propiedades típicas de las redes ad hoc, tales como los algoritmos de encaminamiento y las implicaciones de las capas de radio. La inherente impredecibilidad en una red cuyos nodos se mueven plantea un reto a las funciones de encaminamiento y movilidad, si se trata de que envíen datos de manera consistente entre los nodos de la red. No obstante, los sistemas de radio de salto múltiple también hacen posible ahorrar capacidad de batería en tanto que retienen, o incluso mejoran, las prestaciones. En cualquier caso, la propiedad más atractiva de un modelo de formación de redes ad hoc es tal vez su independencia del control centralizado y, por lo tanto, el aumento de libertad y de flexibilidad que da al usuario. Las redes ad hoc han sido mayormente usadas en el sector militar, donde poder establecer una Ericsson Review No. 4, 2000 comunicación ad hoc es a menudo una necesidad. Por otra parte, en el sector comercial, los ejemplos exitosos de redes de radio ad hoc son pocos hasta ahora, si es que los hay. Sin embargo, en vez de poner la vista en redes a gran escala nos volvimos a las redes de área personal a pequeña escala que están surgiendo en respuesta a la introducción de tecnologías de radio de corto alcance, tales como Bluetooth. Aquí, la facilidad de uso y la flexibilidad están estimulando la demanda de la operación ad hoc. Además, una arquitectura de red centralizada tendría serios problemas para intentar controlar todos los dispositivos PAN. En particular, las redes ad hoc Bluetooth—redes dispersas—harán surgir todo un nuevo conjunto de aplicaciones empresariales y de consumo para pequeños dispositivos de usuario a baterías, tales como teléfonos móviles, PDA, y ordenadores portátiles. La combinación del acceso a la conectividad IP de área amplia a través de UMTS (teléfono móvil), y la conectividad de área personal en la PAN presenta nuevas oportunidades para el usuario que va de un lado a otro. La formación de redes IP de extremo a extremo es un componente clave a este res- pecto, proporcionando las bases sobre las que desarrollar aplicaciones para productos PAN. Por lo tanto, el actual desarrollo de soporte de IP en las redes Bluetooth es crucial. Debido a su inherente flexibilidad, la formación de redes ad hoc es fácil de desplegar y se adaptaría estupendamente a, digamos, un entorno de oficina, donde los usuarios podrían configurar grupos de redes ad hoc usando menos puntos de acceso a LAN y potencialmente menos energía de transmisión. Sin embargo, los productos que aplican los conceptos de formación de redes ad hoc verá su luz con toda probabilidad en el alcance corto de área personal. Estos productos se centrarán principalmente en facilitar la comunicación entre los dispositivos personales de un usuario—bien para tráfico local o bien como pasarela a Internet. Las funciones de la red ad hoc permitirán también la interconexión de diferentes dispositivos de usuario—por ejemplo, para facilitar grupos de trabajo ad hoc más grandes. La capacidad intrínseca de crear redes ad hoc genéricas a pequeña escala, en dispositivos portátiles representa un área enteramente nueva para futuras aplicaciones basadas en ad hoc. REFERENCIAS 1 2 3 4 5 6 7 8 9 N. Abramsson “The ALOHA system—another alternative for computer communications” in AFIPS Conf. Proc., vol 37, FJCC, 1970, pp. 695-702. J.Jubin y J.D.Tornow, “The DARPA packet radio network protocol,” Proc. Of the IEEE, vol 75, No.1, Jan 1987, pp.21-32. Y.D.Lin y Y.C.Hsu, “Multihop Cellular: A new architecture for wireless communications” in IEEE INFOCOM 2000, pp. 1273-1282. Mobile Ad hoc Networks (MANET). URL: http://www.ietf.org/html.charters/manet-charter.html. (2000-05-28). Work in progress. “What’s Behind Ricochet: A Network Overview,” http://www.ricochet.net/ricochet_advantage/t ech_overview. D.C.Steere et. al., “Research challenges in environmental observation and forecasting systems,” MOBICOM 2000, pp. 292-299. Christian Gehrmann, Pekka Nikander, “Securing ad hoc services, a Jini view,” MobiHoc ‘00, August 2000. Per Johansson, Tony Larsson, Nicklas Hedman, Bartosz Mielczarek, and Mikael Degermark. Scenario-based Performance Analysis of Routing Protocols for Mobile Ad hoc Networks. In Proceedings of the Fifth Annual International Conference on Mobile Computing and Networking, August 1999. Charles E. Perkins, “Ad hoc On Demand Distance Vector (AODV) Routing.” Internet Ericsson Review No. 4, 2000 draft, draft-ietf-manet-aodv-02.txt, November 1998. Work in progress. 10 Josh Broch, David B. Johnsson, David A. Maltz, “The Dynamic Source Routing Protocol for Mobile Ad hoc networks.” Internet Draft, draft-ietf-manet-dsr-00.txt, March 1998. Work in progress. 11 Charles E. Perkins and Pravin Bhagwat, “Highly dynamic Destination-Sequenced DistanceVector routing (DSDV) for mobile computers.” In Proceedings of the SIGCOM '94 Conference on Communications Architecture, protocols and Applications, pages 234-244, August 1994. A revised version of the paper is available from http://www.cs.umd.edu/projects/mcml/papers/ Sigcomm94.ps. (1998-11-29) 12 Charles E. Perkins. RFC 2002: IP Mobility Support, October 1996. Updated by RFC2290. Status: PROPOSED STANDARD. 13 Charles E. Perkins. Mobile IP. IEEE Communications Magazine, pages 84–99, May 1997. 14 Ulf Jönsson, Fredrik Alriksson, Tony Larsson, Per Johansson, Gerald Q. Maguire Jr., “MIPMANET - Mobile IP for Mobile Ad hoc Networks,” MobiHoc ‘00, August 2000. 15 L.Kleinrock, and J.Silvester, “Spatial reuse in multihop packet radio nework” Proc. Of the IEEE, vol 75, No.1. pp. 156-166, Jan 87. 16 Haartsen, J.: Bluetooth - The universal radio interface for ad hoc, wireless connectivity. Ericsson Review Vol. 75(1998):3, pp. 110-117. 17 J. Hartsen, M. Naghshineh, J. Inouye, O. J. Joeressen and W. Allen, “Bluetooth: Visions, goals, and architecture,” ACM Mobile Computing and Communications Review, pp. 38-45, No. 2, Vol. 4, 1998. 18 Bluetooth Specification, Baseband Specification,http://www.bluetooth.com/link/s pec/bluetooth_b.pdf 19 Per Johansson et al. Short-Range RadioBased Ad hoc Networking: Performance and Properties ICC’99, Vancouver, 1999 20 R. Droms, “RFC 2131: Dynamic Host Configuration Protocol,” March 1997, available from http://www.ietf.org/rfc/rfc2131.txt 21 IETF, Charter of the Zero Configuration Networking (zeroconf) WG, Available from http://www.ietf.org/html.charters/zeroconfcharter.html. 22 S. Cheshire, “Dynamic Configuration of IPv4 link-local addresses,” Internet Draft, 8th October 2000, Available from http://www.ietf.org/internet-drafts/draft-ietfzeroconf-ipv4-linklocal-00.txt 23 IEEE Computer Society LAN MAN Standards Committee, “Wireless LAN Medium Access Control (MAC) and Physical Layer (PHY) Specifications,” IEEE Std 802.11-1997. The Institute of Electrical and Electronics Engineers, New York. 24 Khun-Jush, J., Malmgren, G., Schramm, P. and Torsner, J.: HIPERLAN type 2 for broadband wireless communication. Ericsson Review Vol. 77(2000):2, 263