PRÁCTICAS TIC 2º BACHILLERATO CURSO 12/13 (2ª PARTE

Anuncio

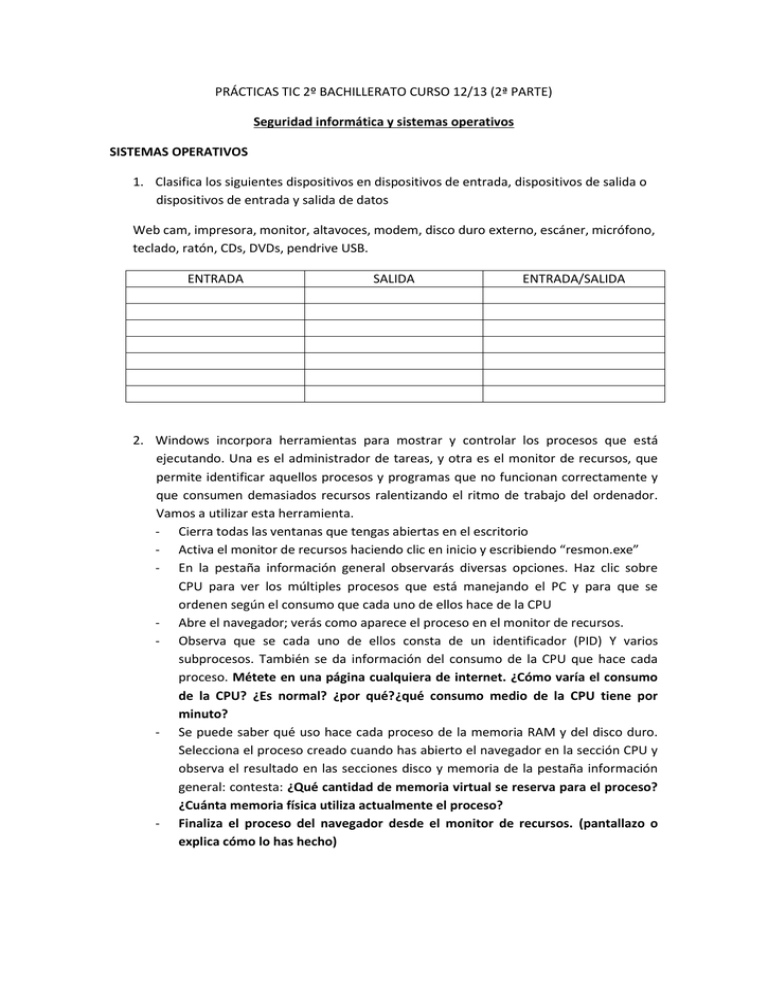

PRÁCTICAS TIC 2º BACHILLERATO CURSO 12/13 (2ª PARTE) Seguridad informática y sistemas operativos SISTEMAS OPERATIVOS 1. Clasifica los siguientes dispositivos en dispositivos de entrada, dispositivos de salida o dispositivos de entrada y salida de datos Web cam, impresora, monitor, altavoces, modem, disco duro externo, escáner, micrófono, teclado, ratón, CDs, DVDs, pendrive USB. ENTRADA SALIDA ENTRADA/SALIDA 2. Windows incorpora herramientas para mostrar y controlar los procesos que está ejecutando. Una es el administrador de tareas, y otra es el monitor de recursos, que permite identificar aquellos procesos y programas que no funcionan correctamente y que consumen demasiados recursos ralentizando el ritmo de trabajo del ordenador. Vamos a utilizar esta herramienta. - Cierra todas las ventanas que tengas abiertas en el escritorio - Activa el monitor de recursos haciendo clic en inicio y escribiendo “resmon.exe” - En la pestaña información general observarás diversas opciones. Haz clic sobre CPU para ver los múltiples procesos que está manejando el PC y para que se ordenen según el consumo que cada uno de ellos hace de la CPU - Abre el navegador; verás como aparece el proceso en el monitor de recursos. - Observa que se cada uno de ellos consta de un identificador (PID) Y varios subprocesos. También se da información del consumo de la CPU que hace cada proceso. Métete en una página cualquiera de internet. ¿Cómo varía el consumo de la CPU? ¿Es normal? ¿por qué?¿qué consumo medio de la CPU tiene por minuto? - Se puede saber qué uso hace cada proceso de la memoria RAM y del disco duro. Selecciona el proceso creado cuando has abierto el navegador en la sección CPU y observa el resultado en las secciones disco y memoria de la pestaña información general: contesta: ¿Qué cantidad de memoria virtual se reserva para el proceso? ¿Cuánta memoria física utiliza actualmente el proceso? - Finaliza el proceso del navegador desde el monitor de recursos. (pantallazo o explica cómo lo has hecho) 3. Averigua qué espacio queda libre en el disco duro del ordenador que estás utilizando (pantallazo) 4. Indica una forma que te permita visualizar en todo momento las extensiones de los archivos instalados en tu ordenador (pista: pincha en el explorador de Windows de la barra de tareas y accede a opciones de carpeta) 5. Rellena la siguiente tabla diciendo a archivos de qué programa corresponden las siguientes extensiones de los archivos .docx .exe .html .jpg .mp3 .txt PRINCIPALES EXTENSIONES .mpg .pdf .odt .xlsx .zip .php ¿Qué diferencia hay entre los .docx y .doc y los .xls y.xlsx? ¿qué son los archivos .rar?¿Qué semejanza y diferencia encuentras con los .zip? 6. En la barra de tareas, haz clic sobre el icono del explorador de Windows y haz lo siguiente: a. Cambia la vista de los archivos a modo detalles de tal forma que aparezcan ordenados por fecha de modificación. b. Accede, desde el explorador de Windows a los archivos de tu USB. c. ¿Qué archivos residen en la carpeta descargas? d. ¿cómo hacer para que cuando descargo un archivo de Internet por defecto se me guarde en el escritorio? e. ¿cómo hacer para que cuando abra el navegador se me abra la página del colegio? (www.fsbarat.org) f. Cambia el navegador predeterminado a google chrome (desde la configuración de google chrome) y luego vuelve a poner Internet explorer como navegador predeterminado (Panel de control/redes e internet/opciones de internet) (pantallazos) SEGURIDAD INFORMÁTICA 1. Vamos a conocer la configuración de seguridad en Windows. Para ello accede a inicio/panel de control/ sistema y seguridad/centro de actividades. Selecciona la opción seguridad. Analiza el equipo con Windows defender pulsando analizar ahora. Cuando finalice mostrará el resultado. (pantallazo) 2. Vamos a crear filtros en el correo electrónico para clasificar los mensajes o borrar aquellos con temas que no te interese recibir o de remitentes indeseados. Para ello accedemos a la cuenta de TIC que tenéis creada en gmail. A continuación, dile a un compañero que te mande un correo electrónico; mándale uno tu también; pulsa en configuración/filtros/crear nuevo filtro. En el campo De, inserta la dirección de correo electrónico de tu compañero y te aparecerá el mensaje que has recibido de su parte. Pulsa “crear un filtro con estos criterios de búsqueda”. Selecciona “eliminar” y “aplicar a las conversaciones que coincidan con estos criterios” Mandaros un nuevo correo y comprobad cómo funciona el filtro. Prueba a quitar el filtro 3. Windows dispone de un software para la protección de equipos llamado Windows defender que debes configurar bien. Se encuentra incorporado en internet explorer 7 o superior y analiza los archivos que se descargan antes de guardarlos reduciendo la posibilidad de instalar software malicioso. - - Ejecuta inicio/buscar programas y archivos/Windows defender/herramientas Define las características de ejecuación pulsando “Opciones”. Activa examen automático/diariamente/examen rápido. Marca todas las casillas de verificación. Activa ahora protección en tiempo real, marcando todas las casillas Por último selecciona la opción “avanzada”, marcando todas las casillas excepto “examinar correo electrónico”. Almacena los cambios pulsando “guardar” y después “examinar” para analizar el equipo con la nueva configuración. Pulsa en el botón Historial de la barra de herramientas y observa qué acciones se realizaron con anterioridad en el sistema. Investiga qué mas posibilidades ofrece esta aplicación en las opciones de administrador, tipos de archivos estudiados y archivos y carpetas estudiadas. 4. http://www.pandasecurity.com/spain/homeusers/solutions/activescan/ Accede a la siguiente página y pulsa en “analiza gratis tu PC”. Realiza un análisis completo RECUERDA QUE SI TIENES UN ANTIVIRUS YA INSTALADO SE PUEDEN PRODUCIR INCOMPATIBILIDADES ENTRE AMBOS 5. Investiga y da el nombre de tres antivirus gratuitos que se puedan descargar de internet indicando de entre sus funcionalidades si incluyen antispyware y firewall. 6. Indica qué tipo de defensa necesito (antivirus, firewall, antispyware, antispam) el para protegerme de: - Virus: Spam: Troyanos: DoS: Virus: Gusanos: Spyware: Hackers: 7. Elimina el Historial, las Cookies y los Archivos Temporales. Escribe la secuencia de pasos a seguir para conseguirlo. ¿Por qué crees que es bueno eliminar los elementos arriba citados? 8. ¿Cuál crees que es la mejor solución y por qué ante un ataque de denegación de servicio que consiste en lo siguiente?: “Los routers de acceso a Internet están siendo saturados por un ataque masivo de denegación de servicio. La información ni entra, ni sale, no hay acceso al correo, ni a la web” 9. Investiga si está activado el firewall de windows del ordenador que estás utilizando en este momento. (panel de control/sistema y seguridad/firewall de Windows) 10. Al conectarme al correo electrónico, me doy cuenta de que he mandado muchísimos correos sin yo ser consciente y sin querer… ¿De qué tipo de ataque he podido ser víctima? 11. ¿Cuál es la forma más común de infectarse con un troyano o un gusano? 12. ¿Qué es lo que nunca debo dar por teléfono cuando me llamen diciendo ser de algún banco para que abra una cuenta con ellos? 13. ¿Por qué es bueno tener actualizado todo tipo de software presente en nuestro PC? (Sistema operativo, antivirus…) 14. http://www.microsoft.com/business/es-es/Content/Paginas/article.aspx?cbcid=123 Lee este artículo y resume con tus palabras lo que hacer ante un caso de suplantación de identidad o apropiación indebida de datos