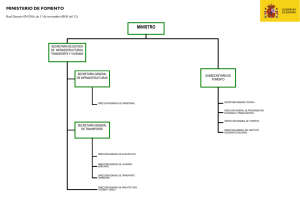

PROTECCIÓN DE INFRAESTRUCTURAS CRÍTICAS

Anuncio