IPSec NAT Transparency

Anuncio

IPSec NAT Transparency

Contenidos

IPSec NAT Transparency

Contenidos

Restricciones de IPSec NAT Transparency

Información sobre IPSec NAT Transparency

Ventajas de IPSec NAT Transparency

Diseño de características de IPSec NAT Traversal

Negociación de la fase 1 IKE: detección de NAT

Negociación de la fase 2 IKE: decisión de NAT Traversal

Encapsulación UDP de paquetes IPSec para NAT Traversal

Proceso de encapulación UDP para motores de software: encapsulación ESP de modo de túnel y de transporte

Señales de mantenimiento de NAT

Cómo configurar NAT e IPSec

Configuración de NAT Traversal

Desactivación de NAT Traversal

Configuración de las señales de mantenimiento de NAT

Verificación de la configuración de IPSec

Ejemplos de configuración de IPSec y NAT

Ejemplo de configuración de señales de mantenimiento de NAT

Referencias adicionales

Documentos relacionados

Normas

MIB

RFC

Asistencia técnica

Referencia de comandos

crypto isamkp nat keepalive

access-list (IP extended)

show crypto ipsec sa

Glosario

IPSec NAT Transparency

La característica IPSec NAT Transparency incorpora el soporte para el tráfico de seguridad IP (IPSec) que circula a través de la traducción de

direcciones de red (NAT) o puntos de traducción de direcciones de punto (PAT) de la red resolviendo diversas incompatibilidades conocidas

entre NAT e IPSec.

Especificaciones de características de la característica IPSec NAT Transparency

Historial de características

Versión

Modificación

12.2(13)T

Se agregó esta característica.

Plataformas compatibles

Para las plataformas compatibles en la versión 12.2(13)T de Cisco IOS, consulte Cisco Feature Navigator.

Determinación de la compatibilidad de la plataforma a través de Cisco Feature Navigator

El software Cisco IOS está incluido en paquetes de conjuntos de características compatibles en plataformas específicas. Para obtener información

actualizada sobre la compatibilidad de la plataforma de esta característica, acceda a Cisco Feature Navigator. El Cisco Feature Navigator

actualiza de manera dinámica la lista de plataformas compatibles cuando se agrega un soporte nuevo de plataforma a la característica.

El Cisco Feature Navigator es una herramienta basada en la Web que le permite determinar qué imágenes del software Cisco IOS son

compatibles con un conjunto específico de características y qué características es compatible con una imagen específica del Cisco IOS. Puede

realizar la búsqueda por característica o por versión. En la sección de versión, puede comparar las versiones una junto a otra para poder ver tanto

las características que son únicas para cada versión de software como las características que éstas tienen en común.

Para acceder al Cisco Feature Navigator, debe tener una cuenta en Cisco.com. Si ha olvidado o perdido la información de la cuenta, envíe un

correo electrónico en blanco a cco-locksmith@cisco.com. Una prueba automática verificará que la dirección de correo electrónico esté registrada

en Cisco.com. Si la prueba se realiza con éxito, se le enviará un correo electrónico con los detalles de la cuenta junto con una contraseña nueva

aleatoria. Para crear una cuenta en Cisco.com, los usuarios calificados pueden seguir las instrucciones de la siguiente dirección URL:

http://www.cisco.com/cisco/web/LA/support/index.html

El Cisco Feature Navigator se actualiza regularmente cuando tienen lugar los principales lanzamientos tecnológicos y de software Cisco IOS.

Para consultar la información más actual, vaya a la página de inicio del Cisco Feature Navigator en la siguiente dirección URL:

http://www.cisco.com/cisco/web/LA/support/index.html

Disponibilidad de imágenes de Software Cisco IOS

La compatibilidad de la plataforma para determinadas versiones de Software Cisco IOS depende de la disponibilidad de las imágenes de software

para dichas plataformas. Es posible que las imágenes de software de algunas plataformas se posterguen, retrasen o cambien sin notificación

previa. Para obtener información actualizada sobre la compatibilidad de la plataforma y la disponibilidad de las imágenes de software para cada

versión de software Cisco IOS, consulte las notas en línea de las versiones o, si es compatible, consulte el Cisco Feature Navigator.

Contenidos

Restricciones de IPSec NAT Transparency

Información sobre IPSec NAT Transparency

Cómo configurar NAT e IPSec

Ejemplos de configuración de IPSec y NAT

Referencias adicionales

Referencia de comandos

Glosario

Restricciones de IPSec NAT Transparency

Aunque esta característica trata muchas incompatibilidades entre NAT e IPSec, seguirán dándose los siguientes problemas:

Dirección IP de intercambio de claves de Internet (IKE) y NAT

Esta incompatibilidad se produce únicamente cuando las direcciones IP se utilizan como clave de acceso para encontrar una clave previamente

compartida. Modificación de las direcciones IP de origen o de destino por NAT o por los resultados de NAT inversos en una discordancia entre la

dirección IP y la clave previamente compartida.

NAT y direcciones IP incluidas

Debido a que la carga útil está protegida íntegramente, NAT no puede traducir cualquier dirección IP cerrada dentro de los paquetes IPSec. Entre

los protocolos que utilizan direcciones IP incorporadas se incluyen FTP, Internet Relay Chat (IRC), el Protocolo de administración de red simple

(SNMP), el Protocolo ligero de acceso a directorios (LDAP), H.323 y el Protocolo de inicio de sesión (SIP).

Información sobre IPSec NAT Transparency

Para configurar la característica de IPSec NAT Transparency, debe entender los siguientes conceptos:

Ventajas de IPSec NAT Transparency

Diseño de características de IPSec NAT Traversal

Señales de mantenimiento de NAT

Ventajas de IPSec NAT Transparency

Antes de introducir esta característica, un túnel de red privada virtual (VPN) de IPSec estándar no funcionaría si hubiera uno o más puntos NAT

o PAT en la ruta de la entrega del paquete IPSec. Esta característica hace que IPSec se de cuenta de la presencia de NAT y así permite a los

usuarios de acceso remoto construir túneles IPSec hacia las gateways de inicio.

Diseño de características de IPSec NAT Traversal

La característica IPSec NAT Transparency introduce el soporte para que el tráfico IPSec se desplace a través de los puntos NAT o PAT de la red

mediante el encapsulación de paquetes IPSec en un envoltorio de protocolo de datagrama de usuario (UDP), que permite que los paquetes se

desplacen a través de los dispositivos NAT. En las siguientes secciones se definen los detalles de NAT traversal:

Negociación de la fase 1 IKE: detección de NAT

Negociación de la fase 2 IKE: decisión de NAT Traversal

Encapsulación UDP de paquetes IPSec para NAT Traversal

Proceso de encapulación UDP para motores de software: encapsulación ESP de modo de túnel y de transporte

Negociación de la fase 1 IKE: detección de NAT

Durante la negociación de la fase 1 de intercambio de claves de Internet (IKE), se detectan dos tipos de NAT antes de que comience el modo

rápido IKE—el soporte NAT y la existencia de NAT a lo largo de la ruta de la red.

Para detectar el soporte NAT, debe intercambiar la cadena de identificación del proveedor (ID) con el par remoto. Durante el modo principal

(MM) 1 y 2 de la fase 1 IKE, el par remoto envía una carga útil de la cadena de identificación del vendedor a su par para indicar que esta versión

admite NAT traversal. A partir de ese momento, se puede determinar la existencia de NAT en la ruta de la red.

La detección de la existencia de NAT en la ruta de la red le permitirá encontrar cualquier dispositivo NAT entre dos pares y la ubicación exacta

de NAT. Un dispositivo NAT puede traducir el puerto y la dirección IP privados a un valor público (o de público a privado). Esta traducción

cambia la dirección IP y el puerto si el paquete pasa por el dispositivo. Para detectar si un dispositivo NAT existe en la ruta de la red, los pares

deben enviar una carga útil con hash de la dirección IP y el puerto tanto de la direcciones fuente como de destino desde cada extremo. Si ambos

extremos calculan los hash y la coincidencia de hash, cada par sabrá que no existe un dispositivo NAT en la ruta de la red de entre ellos. Si los

hash no coinciden (es decir, la dirección o el puerto se ha traducido), entonces cada par necesita realizar NAT traversal para que el paquete IPSec

circule por la red.

Los hash se envían como series de carga útil de datos de descubrimiento NAT (NAT-D). Cada carga útil contiene un hash. Si existen varios hash,

se envían varias cargas útiles de datos NAT-D. En la mayoría de los entornos existen únicamente dos cargas útiles de datos NAT-D, una para la

dirección y el puerto de origen y otra para la dirección y el puerto de destino. Primero se envían las cargas útiles de los datos NAT-D de destino,

seguida de la carga de los datos NAT-D de origen, lo que implica que el receptor debe procesar primero la carga útil de los datos NAT-D locales

y después la carga de los datos NAT-D remotos. Las cargas útiles de los datos NAT-D están incluidas en los mensajes tercero y cuarto del modo

principal y en los mensajes segundo y tercero del modo agresivo (AM).

Negociación de la fase 2 IKE: decisión de NAT Traversal

Mientras que la fase 1 IKE detecta la compatibilidad y la existencia de NAT en la ruta de la red, la fase 2 IKE decide si los pares en ambos

extremos utilizarán NAT traversal. La carga útil de la asociación de seguridad (SA) del modo rápido (QM) se utiliza en QM1 y QM2 para la

negociación de NAT traversal.

Se pueden producir incompatibilidades entre NAT y IPSec debido a que el dispositivo NAT cambia de dirección IP y número de puerto. De esta

forma, para eludir incompatibilidades intercambie la dirección de origen inicial.

Encapsulación UDP de paquetes IPSec para NAT Traversal

Además de permitir que los paquetes IPSec atraviesen los dispositivos NAT, el encapsulación UDP también trata muchos de los problemas de

incompatibilidad entre IPSec, NAT y PAT. Los problemas resueltos son los siguientes:

Incompatibilidad entre IPSec ESP y PAT—Resuelto

Si PAT encontrara un puerto y una dirección IP legislativa, dejaría caer el paquete de carga útil de seguridad encapsulada (ESP). Para evitar esta

situación, se utiliza el encapsulación UDP para esconder el paquete ESP detrás del encabezado UDP. De esta forma, PAT trata el paquete ESP

como un paquete UDP y procesa el paquete ESP como un paquete UDP normal.

Incompatibilidad entre sumas de comprobación y NAT—Resuelto

En el nuevo encabezado UDP, al valor de suma de comprobación se le asigna siempre cero. Este valor evita que un dispositivo intermedio valide

la suma de comprobación en contra de la suma de comprobación del paquete y, de esta forma, se resuelve el problema de la suma de

comprobación TCP UDP, ya que NAT cambia la dirección IP de origen y de destino.

Incompatibilidad entre los puertos de destino IKE fijos y PAT—Resuelto

PAT cambia la dirección de puerto en el nuevo encabezado UDP para traducir y deja igual la carga útil original.

Para ver cómo ayuda el encapsulación UDP a enviar los paquetes IPSec, consulte la Figura 1 y la Figura 2.

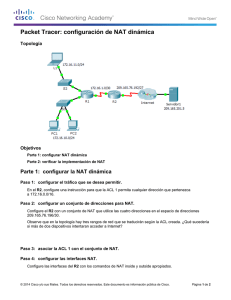

Figura 1 Túnel IPSec estándar a través de un punto NAT/PAT (sin encapsulación UDP)

Figura 2 Paquete IPSec con encapsulación UDP

Proceso de encapulación UDP para motores de software: encapsulación ESP de modo de túnel y de transporte

Después de que un acelerador de hardware o un sistema de criptografía de software cifren el paquete IPSec, se insertan un encabezado UDP y un

marcador distinto de IKE (de 8 bytes de longitud) entre el encabezado IP original y el encabezado ESP. Los campos de longitud total, de

protocolo y de suma de comprobación se cambian para que coincidan con esta modificación. En la Figura 3, se muestra un paquete IPSec antes y

después de aplicarle el modo transporte. En la Figura 4, se muestra un paquete IPSec antes y después de aplicarle el modo de túnel.

Figura 3 Modo de transporte— paquete IPSec antes y después del encapsulación ESP

Figura 4 Modo de túnel— paquete IPSec antes y después del encapsulación ESP

Señales de mantenimiento de NAT

Las señales de mantenimiento de NAT se activan para mantener conectado la asignación dinámica de NAT durante la conexión entre dos pares.

Las señales de mantenimiento NAT son paquetes UDP con una carga útil no cifrada de 1 byte. Aunque la implementación actual de la detección

de par inactivo (DPD) es parecida a las señales de mantenimiento de NAT, existe una pequeña diferencia: DPD se utiliza para detectar el estado

del par, mientras que las señales de mantenimiento NAT se envían si la entidad IPSec no ha recibido o enviado el paquete en un período de

tiempo específico —el intervalo válido oscila entre los 5 y los 3600 segundos.

Si las señales de mantenimiento NAT están activadas (mediante el comando crypto isamkp nat keepalive), los usuarios deben asegurarse de que

el valor de inactividad sea menor que el tiempo de vencimiento de la asignación de NAT, es decir, 20 segundos.

Cómo configurar NAT e IPSec

En esta sección, se incluyen los siguientes procedimientos:

Configuración de NAT Traversal (opcional)

Desactivación de NAT Traversal (opcional)

Configuración de las señales de mantenimiento de NAT (opcional)

Verificación de la configuración de IPSec (opcional)

Configuración de NAT Traversal

NAT Traversal es una característica que los dispositivos VPN detectan de manera automática. El router con la versión 12.2(13)T de Cisco IOS no

dispone de pasos de configuración. Si los dispositivos VPN disponen de NAT-T, NAT Traversal se detectará y negociará de manera automática.

Desactivación de NAT Traversal

Si sabe que su red utiliza NAT de reconocimiento de IPSec (esquema de correspondencia de SPI), es posible que desee desactivar NAT

Traversal. Para desactivar NAT Traversal, utilice los siguientes comandos:

RESUMEN DE PASOS:

1. enable

2. configure terminal

3. no crypto ipsec nat-transparency udp-encapsulation

PASOS DETALLADOS

Comando o acción

Propósito

Paso 1

enable

Activa niveles de privilegios superiores, como el modo EXEC

con privilegios.

Ejemplo:

Introduzca la contraseña si se le solicita.

Router> enable

Paso 2

configure terminal

Introduce el modo de configuración global.

Ejemplo:

Router# configure terminal

Paso 3

no crypto ipsec nat-transparency udp-encapsulation

Ejemplo:

Desactiva NAT Traversal.

Router(config)# no crypto ipsec nat-transparency udpencapsulation

Configuración de las señales de mantenimiento de NAT

Para configurar el router para que envíe señales de mantenimiento de NAT, utilice los siguientes comandos:

RESUMEN DE PASOS:

1. enable

2. configure terminal

3. crypto isakmp nat keepalive segundos

PASOS DETALLADOS

Comando o acción

Paso 1

Propósito

enable

Activa niveles de privilegios superiores, como el modo EXEC con privilegios.

Ejemplo:

Introduzca la contraseña si se le solicita.

Router> enable

Paso 2

configure terminal

Introduce el modo de configuración global.

Ejemplo:

Router# configure terminal

Paso 3

crypto isakmp nat keepalive

segundos

Ejemplo:

Router(config)# crypto isakmp nat

Permite que un nodo IPSec envíe paquetes de señales de mantenimiento de NAT.

segundos: el número de segundos entre los paquetes de señales de mantenimiento;

el intervalo oscila entre los 5 y 3.600 segundos.

keepalive 20

Verificación de la configuración de IPSec

Para verificar la configuración, realice los siguientes pasos opcionales:

RESUMEN DE PASOS:

1. enable

2. show crypto ipsec sa [map nombre-asignación | address | identity] [detail]

PASOS DETALLADOS

Comando o acción

Paso 1

Propósito

enable

Activa niveles de privilegios superiores, como el modo

EXEC con privilegios.

Ejemplo:

Introduzca la contraseña si se le solicita.

Router> enable

Paso 2

show crypto ipsec sa [map nombre-asignación | address |

identity] [detail]

Muestra la configuración que utilizan las SA actuales.

Ejemplo:

Router# show crypto ipsec sa

Ejemplos de configuración de IPSec y NAT

Esta sección proporciona el siguiente ejemplo de configuración:

Ejemplo de configuración de señales de mantenimiento de NAT

Ejemplo de configuración de señales de mantenimiento de NAT

En el siguiente ejemplo, se muestra cómo activar las señales de mantenimiento de NAT para que se envíen cada 20 segundos:

crypto isakmp policy 1

authentication pre-share

crypto isakmp key 1234 address 56.0.0.1

crypto isakmp nat keepalive 20

!

!

crypto ipsec transform-set t2 esp-des esp-sha-hmac

!

crypto map test2 10 ipsec-isakmp

set peer 56.0.0.1

set transform-set t2

match address 101

Referencias adicionales

En las siguientes secciones encontrará referencias adicionales relacionadas con IPSec NAT Transparency:

Documentos relacionados

Normas

MIB

RFC

Asistencia técnica

Documentos relacionados

Tema relacionado

Título del documento

Tareas de configuración adicionales de NAT.

El capítulo "Configuring IP Addressing" de la Cisco IOS IP Configuration Guide,

versión 12.2

Comandos NAT adicionales

El capítulo "IP Addressing Commands" de Cisco IOS IP Command Reference,

Volume 1 of 3: Addressing and Services, versión 12.2

Tareas de configuración adicionales de IPSec

El capítulo "Configuring IPSec Network Security" de Cisco IOS Security

Configuration Guide, versión 12.2

Comandos IPSec adicionales

El capítulo "IPSec Network Security Commands" de Cisco IOS Security Command

Reference, versión 12.2

Información de la fase 1 y 2 de IKE, de modo

agresivo y de modo principal.

El capítulo "Configuring Internet Key Exchange Security Protocol" de Cisco IOS

Security Configuration Guide, versión 12.2

Información adicional sobre la detección de par

inactivo de IKE.

Easy VPN Server , módulo de la característica de Cisco IOS, versión 12.2(8)T

Normas

Normas

Título

Ninguno

—

MIB

MIB

Ninguno

Enlace de MIB

Para obtener las listas de las MIB compatibles con la plataforma y por la versión de Cisco IOS y para descargar los módulos

MIB, vaya al sitio web de MIB de Cisco en Cisco.com en la siguiente dirección URL:

http://www.cisco.com/public/sw-center/netmgmt/cmtk/mibs.shtml

Para localizar y descargar MIB para las plataformas seleccionadas, las versiones de Cisco IOS y los conjuntos de características, utilice el

localizador MIB de Cisco que se encuentra en la siguiente URL:

http://tools.cisco.com/ITDIT/MIBS/servlet/index

Si el localizador de MIB de Cisco no admite la información de MIB que necesita, también puede obtener una lista de las MIB compatibles y

descargarlas desde la página de MIB de Cisco en la siguiente URL:

http://www.cisco.com/public/sw-center/netmgmt/cmtk/mibs.shtml

Para acceder al localizador de MIB de Cisco, debe tener una cuenta en Cisco.com. Si ha olvidado o perdido la información de la cuenta, envíe un

correo electrónico en blanco a cco-locksmith@cisco.com. Una prueba automática verificará que la dirección de correo electrónico esté registrada

en Cisco.com. Si la prueba se realiza con éxito, se le enviará un correo electrónico con los detalles de la cuenta junto con una contraseña nueva

aleatoria. Para crear una cuenta en Cisco.com, los usuarios calificados pueden seguir las instrucciones de la siguiente dirección URL:

http://www.cisco.com/cisco/web/LA/support/index.html

RFC

RFC1

Título

RFC 2402

Encabezamiento de autenticación de IP

RFC 2406

Carga útil de seguridad encapsulada IP (ESP)

1No se enumeran todas las RFC compatibles.

Asistencia técnica

Descripción

La página de inicio del Centro de asistencia técnica (TAC) contiene 30.000

páginas en las que se pueden buscar contenidos técnicos que incluyen enlaces a

los productos, tecnologías, soluciones, consejos técnicos y herramientas. Los

usuarios registrados en Cisco.com pueden iniciar sesión desde esta página para

acceder a más contenido.

Enlace

http://www.cisco.com/cisco/web/LA/support/index.html

Referencia de comandos

En esta sección, se explican los comandos nuevos y modificados. El resto de los comandos que se utilizan con esta característica se explican en

las publicaciones de referencia de la versión 12.2 de Tcommand de Cisco IOS.

Comando nuevo

crypto isamkp nat keepalive

Comandos modificados

access-list (IP extended)

show crypto ipsec sa

crypto isamkp nat keepalive

Para permitir que un nodo de seguridad IP (IPSec) envíe paquetes de señales de mantenimiento de traducción de direcciones de redes (NAT),

utilice el comando crypto isakmp nat keepalive en el modo de configuración global. Para desactivar los paquetes de señales de mantenimiento

de NAT, utilice la forma de este comando con no.

crypto isakmp nat keepalive segundos

no crypto isakmp nat keepalive

Descripción de la sintaxis

segundos

Número de segundos entre los paquetes de señales de mantenimiento; el intervalo oscila entre los 5 y 3600 segundos.

Valores predeterminados

Los paquetes de señales de mantenimiento NAT no se han enviado.

Modos de comando

Configuración global

Historial de comando

Versión

Modificación

12.2(13)T

Se agregó este comando.

Pautas de uso

El comando crypto isakmp nat keepalive permite a los usuarios mantener conectado la asignación de NAT dinámica durante la conexión entre

dos pares. Se envía un batido de señales de mantenimiento de NAT si IPSec no envía ni recibe un paquete dentro de un período de tiempo

específico; el intervalo válido oscila entre los 5 y los 3600 segundos.

Si este comando está activado, los usuarios deben asegurarse de que el valor de inactividad sea menor que el tiempo de vencimiento de la

asignación de NAT, es decir, 20 segundos.

Ejemplos

En el siguiente ejemplo, se muestra cómo activar las señales de mantenimiento de NAT para que se envíen cada 20 segundos:

crypto isakmp policy 1

authentication pre-share

crypto isakmp key 1234 address 56.0.0.1

crypto isakmp nat keepalive 20

!

!

crypto ipsec transform-set t2 esp-des esp-sha-hmac

!

crypto map test2 10 ipsec-isakmp

set peer 56.0.0.1

set transform-set t2

match address 101

access-list (IP extended)

Para definir una lista de acceso de IP ampliado utilice la versión ampliada del comando de configuración global access-list. Para eliminar las

listas de acceso, utilice la fórmula de este comando con no.

Protocolo de datagrama de usuario (UDP)

También puede utilizar la siguiente sintaxis para UDP:

access-list número-lista-acceso [dynamic nombre-dinámico [timeout minutos]] {deny | permit} udp source comodín-origen [operator [

puerto]] destination comodín-destino [operator [puerto]] [precedence precedencia] [tos tos] [log | log-input] [time-range nombreintervalo-tiempo] [fragments]

Descripción de la sintaxis

número-listaacceso

Número de lista de acceso. Es un número decimal entre 100 y 199 o entre 2000 y 2699.

dynamic

nombredinámico

(Opcional) Identifica esta lista de acceso como una lista de acceso dinámica. Consulte el acceso Lock-and-Key que se

incluye en el capítulo "Configuring Lock-and-Key Security (Dynamic Access Lists)" de la Cisco IOS Security

Configuration Guide.

timeout minutos

(Opcional) Especifica el tiempo total en minutos que una entrada de lista de acceso temporal puede permanecer en una

lista de acceso dinámico. El valor predeterminado en minutos es infinito, lo que permite que una entrada pueda incluirse

de forma permanente. Consulte el acceso Lock-and-Key que se incluye en el capítulo "Configuring Lock-and-Key

Security (Dynamic Access Lists)" de la Cisco IOS Security Configuration Guide.

deny

Deniega el acceso si se dan las condiciones.

permit

Permite el acceso si se dan las condiciones.

protocolo

Nombre o número de un protocolo de Internet. Puede ser una de las palabras claves eigrp, gre, icmp, igmp, igrp, ip,

ipinip, nos, ospf, pim, tcp, o udp, o un número entero entre 0 y 255 que represente un número de protocolo de Internet.

Para que coincida con un protocolo de Internet (incluidos ICMP, TCP, y UDP) utilice la palabra clave ip. Algunos

protocolos permiten más calificadores que se describen a continuación.

source

Número de red o host desde el que se envía el paquete. Existen tres maneras alternativas de especificar el origen:

Utilizar una cantidad de 32 bits en formato decimal con cuatro partes.

Utilizar la palabra clave any como abreviatura de source y de un comodín–origen de 0.0.0.0 255.255.255.255.

Utilizar host source como abreviatura de un source y de un comodín-origen de source 0.0.0.0.

comodín-origen

Número de bits de comodín para aplicar al origen. Cada bit de comodín 0 indica la posición de bit correspondiente en el

origen. Cada bit de comodín configurado en 1 indica que tanto 0 bit como 1 bit en la posición correspondiente de la

dirección IP del paquete se considerarán coincidencias de esta entrada de lista de acceso.

Existen tres maneras alternativas de especificar un comodín de origen:

Utilizar una cantidad de 32 bits en formato decimal con cuatro partes. Coloque unos (1) en las posiciones de bit

que desea ignorar.

Utilizar la palabra clave any como abreviatura de source y de un comodín-origen de 0.0.0.0 255.255.255.255.

Utilizar host source como abreviatura de un source y comodón-origen de source 0.0.0.0.

Los bits de comodín configurados en 1 no necesitan ser contiguos en el comodín de origen. Por ejemplo, un comodín de

origen de 0.255.0.64 sería válido.

destination

Número de red o host al que se envía el paquete. Existen tres maneras alternativas de especificar un destino:

Utilizar una cantidad de 32 bits en formato decimal con cuatro partes.

Utilizar la palabra clave any como abreviatura de destination y comodín-destino de 0.0.0.0 255.255.255.255.

Utilizar host destination como abreviatura de destination y comodín-destino de destination 0.0.0.0.

comodín-destino

Número de bits de comodín para aplicar al destino. Existen tres maneras alternativas de especificar un comodín de

destino:

Utilizar una cantidad de 32 bits en formato decimal con cuatro partes. Coloque unos (1) en las posiciones de bit

que desea ignorar.

Utilizar la palabra clave any como abreviatura de destination y comodín-destino de 0.0.0.0 255.255.255.255.

Utilizar host destination como abreviatura de destination y comodín-destino de destination 0.0.0.0.

precedence

precedencia

(Opcional) Se pueden filtrar los paquetes por nivel de precedencia, especificándolos con un número entre 0 y 7 o con un

nombre, como se detalla en la sección "Pautas de uso".

tos tos

(Opcional) Se pueden filtrar los paquetes por nivel de tipo de servicio, especificándolos con un número entre 0 y 15 o

con un nombre, como se detalla en la sección "Pautas de uso".

log

(Opcional) Genera un mensaje de registro de información sobre el paquete que coincide con la entrada que se va a

enviar a la consola. (El nivel de mensajes registrados en la consola está controlado por el comando logging console).

El mensaje incluye el número de lista de acceso, si el paquete se ha permitido o denegado; el protocolo, si se trata de

TCP, UDP, ICMP o un número y, si corresponde, las direcciones y los números de puertos de origen y de destino. El

mensaje se genera para el primer paquete que coincida y, a continuación, a intervalos de 5 minutos, incluido el número

de paquetes permitidos o denegados en el intervalo de 5 minutos anterior.

La función de registro podría eliminar algunos paquetes de mensajes de registro si existen demasiados como para

manejarlos o si existe más de un mensaje de registro para manejar en un segundo. Este comportamiento impide que el

router sufra una caída debido a demasiados paquetes de registro. Por tanto, la función de registro no se debe utilizar

como herramienta de facturación o como origen preciso del número de coincidencias con una lista de acceso.

log-input

(Opcional) Incluye la interfaz de entrada y la dirección MAC de origen o VC en la salida de registro.

time-range

nombreintervalo-tiempo

(Opcional) Nombre del intervalo de tiempo que corresponde a esta sentencia. El nombre del intervalo de tiempo y sus

restricciones se especifican mediante el comando time-range.

operator

(Opcional) Compara los puertos fuente y de destino. Entre los posibles operandos se incluyen lt (menor que), gt (mayor

que), eq (igual a), neq (no igual a) y range (intervalo incluido).

Si se ha colocado el operador después de source y comodín-origen, debe coincidir con el puerto de origen.

Si se ha colocado el operador después de destination y comodín-destino, debe coincidir con el puerto de destino.

El operador range requiere dos números de puerto. El resto de operadores requiere uno.

puerto

(Opcional) El nombre o número decimal de un puerto TCP o UDP. Un número de puerto es un número entre 0 y 65535.

Los nombres de puertos TCP y UDP se enumeran en la sección "Pautas de uso". Los nombres de puertos TCP sólo se

pueden utilizar al filtrar TCP. Los nombres de puertos UDP sólo se pueden utilizar al filtrar UDP.

Los nombres de puertos TCP sólo se pueden utilizar al filtrar TCP. Los nombres de puertos UDP sólo se pueden utilizar

al filtrar UDP.

fragments

(Opcional) La entrada de lista de acceso se aplica a fragmentos no iniciales de paquetes. El fragmento se permite o

deniega de la forma correspondiente. Para obtener más detalles sobre la palabra clave fragments, consulte las secciones

"Procesamiento de fragmentos de lista de acceso" y "Fragmentos y enrutamiento de políticas" de la sección "Pautas de

uso".

Valores predeterminados

Una lista de acceso ampliado está predeterminada como una lista que lo deniega todo. Una sentencia deny implícita termina una lista de acceso

ampliado.

Modos de comando

Configuración global

Historial de comando

Versión

Modificación

10.0

Se agregó este comando.

10.3

Se han agregado los siguientes argumentos y palabras clave:

source

comodín-origen

destination

comodín-destino

precedence precedencia

icmp-type

icm-code

icmp-message

igmp-type

operator

puerto

established

11.1

Se han agregado la palabra clave y el argumento dynamic nombre-dinámico.

11.1

Se han agregado la palabra clave y el argumento timeout minutos.

11.2

Se ha agregado la palabra clave log-input.

12.0(1)T

Se han agregado la palabra clave y el argumento time-range nombre-intervalo-tiempo.

12.0(11) y 12.1(2)

Se ha agregado la palabra clave fragments.

12.2(13)T

La palabra clave non500-isakmp se ha agregado a la lista de los nombres de puertos UDP.

Pautas de uso

Puede utilizar las listas de acceso para controlar la transmisión de paquetes en una interfaz, controlar el acceso a vty y restringir el contenido de

las actualizaciones de enrutamiento. El Software Cisco IOS detiene la comprobación de la lista de acceso ampliado después de que se produce

una coincidencia.

Los paquetes IP fragmentados distintos del fragmento inicial son aceptados inmediatamente por una lista de acceso IP ampliado. Las listas de

acceso ampliado que se utilizan para controlar el acceso a vty o restringir el contenido de las actualizaciones de enrutamiento no deben coincidir

con el puerto de origen TCP, el valor de tipo de servicio (ToS) o la precedencia del paquete.

Nota Después de crear una lista de acceso numerada, cualquier adición posterior se coloca (posiblemente introducida desde la terminal) al

final de la lista. En otras palabras, no puede agregar o eliminar de forma selectiva las líneas de comandos de lista de acceso de una lista de

acceso numerada determinada.

A continuación se incluye una lista de nombres de precedencia:

crítico

flash

flash-override

inmediato

internet

network

prioridad

routine

A continuación se incluye una lista de nombres de puertos UDP que se pueden utilizar en lugar de los números de puertos. Consulte la RFC de

números asignados actuales para encontrar una referencia a estos protocolos. Los números de puertos que corresponden a estos protocolos

también se pueden encontrar si se escribe ? en el lugar de un número de puerto.

biff

bootpc

bootps

discard

dnsix

domain

echo

mobile-ip

nameserver

netbios-dgm

netbios-ns

non500-isamkmp

ntp

rip

snmp'

snmptrap

sunrpc

syslog

tacacs-ds

talk

tftp

time

who

xdmcp

Procesamiento de fragmentos de lista de acceso

El comportamiento de las entradas de lista de acceso con respecto al uso o la falta de la palabra clave fragments se puede resumir de la siguiente

forma:

Si la entrada de lista de acceso tiene...

...ninguna palabra clave fragments (el

comportamiento predeterminado) y siempre

que toda la información de entrada de lista de

acceso coincida,

Entonces...

En el caso de una entrada de lista de acceso que contenga sólo información de capa 3:

La entrada se aplica a paquetes sin fragmentar, fragmentos iniciales y no iniciales.

En el caso de una entrada de lista de acceso que contenga información de capa 3 y capa 4:

La entrada se aplica a paquetes no fragmentados e iniciales.

Si la entrada es una sentencia permit, se permiten el paquete o el fragmento.

Si la entrada es una sentencia deny, se deniegan el paquete o el fragmento.

La entrada también se aplica a fragmentos no iniciales de la siguiente forma. Debido

a que los fragmentos no iniciales contienen sólo información de capa 3, sólo se

puede aplicar la parte de capa 3 de una entrada de lista de acceso. Si la parte de capa

3 de la entrada de lista de acceso coincide y

Si la entrada es una sentencia permit, se permite el fragmento no inicial.

Si la entrada es una sentencia deny, se procesa la siguiente entrada de lista de

acceso.

Nota Las sentencias deny se manejan de forma diferente en el caso de los

fragmentos no iniciales frente a los fragmentos iniciales o no fragmentados.

...la palabra clave fragments y siempre que

toda la información de entrada de lista de

acceso coincida,

La entrada de lista de acceso se aplica sólo a fragmentos no iniciales.

Nota La palabra clave fragments no se puede configurar para una entrada de

lista de acceso que contenga cualquier información de capa 4.

Tenga en cuenta que no se debe agregar simplemente la palabra clave fragments a todas las entradas de lista de acceso, ya que el primer

fragmento del paquete IP no se considera un fragmento y se trata de manera independiente de los fragmentos posteriores. Un fragmento inicial no

coincidirá con una entrada permit o deny de lista de acceso que contenga la palabra clave fragments: el paquete se compara con la siguiente

entrada de lista de acceso y así en adelante, hasta que sea permitido o denegado por una entrada de lista de acceso que no contenga la palabra

clave fragments. Por tanto, es posible que necesite dos entradas de lista de acceso para todas las entradas deny. La primera entrada deny del par

no incluirá la palabra clave fragments y se aplica al fragmento inicial. La segunda entrada deny del par incluirá la palabra clave fragments y se

aplica a los fragmentos posteriores. En caso de que existan varias entradas de lista de acceso deny para el mismo host pero con diferentes puertos

de capa 4, lo único que se tiene que agregar es una sola entrada de lista de acceso deny con la palabra clave fragments al host. Además, la lista

de acceso maneja todos los fragmentos de un paquete de la misma forma.

Los fragmentos de paquetes de datagramas IP se consideran paquetes individuales y cada uno cuenta de forma individual como paquete en la lista

de acceso contable y en los recuentos de violación a la lista de acceso.

Nota La palabra clave fragments no puede solucionar todos los casos que implican fragmentos IP y listas de acceso.

Fragmentos y enrutamiento de políticas

La característica de control de fragmentos y la fragmentación afectan al enrutamiento de políticas si éste se basa en el comando match ip address

y la lista de acceso tenía entradas que coinciden con la información que va de la capa 4 a la 7. Es posible que los fragmentos no iniciales pasen la

lista de acceso y se enrute su política, incluso aunque el primero no tenía la política enrutada o a la inversa.

Mediante el uso de la palabra clave fragments en las entradas de lista de acceso como se ha descrito anteriormente, se puede obtener una mayor

coincidencia entre la acción llevada a cabo para los fragmentos iniciales y no iniciales y es más probable que el enrutamiento de políticas se

produzca según lo previsto.

Ejemplos

En el siguiente ejemplo, la interfaz de serie 0 forma parte de la red de clase B con la dirección 128.88.0.0, y la dirección del host de correo es

128.88.1.2. La palabra clave established se utiliza sólo para indicar que se ha establecido una conexión en el protocolo TCP. Se produce una

coincidencia si el datagrama TCP tiene configurados los bits ACK o RST, lo que indica que el paquete pertenece a una conexión existente.

access-list 102 permit tcp 0.0.0.0 255.255.255.255 128.88.0.0 0.0.255.255 established

access-list 102 permit tcp 0.0.0.0 255.255.255.255 128.88.1.2 0.0.0.0 eq 25

interface serial 0

ip access-group 102 in

En el siguiente ejemplo, se permiten los paquetes del sistema de nombres de dominio (DNS) y los paquetes echo ICMP y de respuesta de eco:

access-list

access-list

access-list

access-list

access-list

access-list

102

102

102

102

102

102

permit

permit

permit

permit

permit

permit

tcp any 128.88.0.0 0.0.255.255 established

tcp any host 128.88.1.2 eq smtp

tcp any any eq domain

udp any any eq domain

icmp any any echo

icmp any any echo-reply

En los siguientes ejemplos, se muestra cómo se utilizan los bits de comodín para indicar el número de bits del prefijo o la máscara que son

relevantes. Los bits de comodín son parecidos a las máscaras de bits que se utilizan con las listas de acceso normales. Los bits de máscara o

prefijo que corresponden a los bits de comodín configurados a 1 se ignoran durante las comparaciones y los bits de comodín o prefijo que

corresponden a bits de comodín configurados a 0 se utilizan en la comparación.

En el siguiente ejemplo, se permite 192.108.0.0 255.255.0.0, pero se deniega cualquier ruta más específica de 192.108.0.0 (incluida 192.108.0.0

255.255.255.0):

access-list 101 permit ip 192.108.0.0 0.0.0.0 255.255.0.0 0.0.0.0

access-list 101 deny ip 192.108.0.0 0.0.255.255 255.255.0.0 0.0.255.255

En el siguiente ejemplo se permite 131.108.0/24 pero se deniega 131.108/16 y el resto de subredes de 131.108.0.0:

access-list 101 permit ip 131.108.0.0 0.0.0.0 255.255.255.0 0.0.0.0

access-list 101 deny ip 131.108.0.0 0.0.255.255 255.255.0.0 0.0.255.255

En el siguiente ejemplo, se utiliza un intervalo de tiempo para denegar el tráfico HTTP de lunes a viernes, desde las 8:00 a.m. a las 6:00 p.m.:

time-range no-http

periodic weekdays 8:00 to 18:00

!

access-list 101 deny tcp any any eq http time-range no-http

!

interface ethernet 0

ip access-group 101 in

show crypto ipsec sa

Para mostrar la configuración utilizada por las asociaciones de seguridad actuales (SAs), utilice el comando EXEC show crypto ipsec sa.

show crypto ipsec sa [map nombre-asignación | address | identity] [detail]

Descripción de la sintaxis

map nombreasignación

(Opcional) Muestra cualquier asociación de seguridad existente creada para cualquier conjunto de asignación de

criptografía denominada nombre-asignación.

address

(Opcional) Muestra todas las asociaciones de seguridad existentes, ordenadas por la dirección de destino (ya sea la

dirección local o la dirección del par remoto de seguridad IP ) y, a continuación, por protocolo (encabezamiento de

autenticación o protocolo de seguridad encapsulada).

identity

(Opcional) Muestra sólo la información de flujo. No muestra la información de asociación de seguridad.

detail

(Opcional) Muestra contadores de errores detallados. (El valor predeterminado es contadores de error de envío y

recepción de alto nivel).

Modos de comando

EXEC

Historial de comando

Versión

Modificación

11.3 T

Se agregó este comando.

12.2(13)T

Los campos "remote crypto endpt" e "in use settings" se modificaron para soportar NAT traversal.

Pautas de uso

Si no se utiliza una palabra clave, se muestran todos los SAs. Se ordenan primero por interfaz y, a continuación, por flujo de tráfico (por ejemplo,

dirección fuente/destino, máscara, protocolo, puerto). Dentro de un flujo, los SAs se enumeran por protocolo (ESP/AH) y dirección

(entrante/saliente).

Ejemplos

A continuación se incluye un resultado de ejemplo del comando show crypto ipsec sa:

Router# show crypto ipsec sa

interface:FastEthernet0

Crypto map tag:testtag, local addr. 10.2.80.161

local ident (addr/mask/prot/port):(10.2.80.161/255.255.255.255/0/0)

remote ident (addr/mask/prot/port):(100.0.0.1/255.255.255.255/0/0)

current_peer:100.0.0.1:4500

PERMIT, flags={origin_is_acl,}

#pkts encaps:109, #pkts encrypt:109, #pkts digest 109

#pkts decaps:109, #pkts decrypt:109, #pkts verify 109

#pkts compressed:0, #pkts decompressed:0

#pkts not compressed:0, #pkts compr. failed:0, #pkts decompress failed:0

#send errors 90, #recv errors 0

local crypto endpt.:10.2.80.161, remote crypto endpt.:100.0.0.1:4500

path mtu 1500, media mtu 1500

current outbound spi:23945537

inbound esp sas:

spi:0xF423E273(4095992435)

transform:esp-des esp-sha-hmac ,

in use settings ={Tunnel UDP-Encaps, }

slot:0, conn id:200, flow_id:1, crypto map:testtag

sa timing:remaining key lifetime (k/sec):(4607996/2546)

IV size:8 bytes

replay detection support:Y

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi:0x23945537(596923703)

transform:esp-des esp-sha-hmac ,

in use settings ={Tunnel UDP-Encaps, }

slot:0, conn id:201, flow_id:2, crypto map:testtag

sa timing:remaining key lifetime (k/sec):(4607998/2519)

IV size:8 bytes

replay detection support:Y

outbound ah sas:

outbound pcp sas:

Glosario

IKE: intercambio de claves de Internet. Protocolo híbrido que implementa el intercambio de claves Oakley y Skeme dentro del marco Asociación

de seguridad en Internet y administración de claves (ISAKMP). Aunque IKE se puede utilizar con otros protocolos, su implementación inicial es

con IPSec. IKE proporciona la autenticación de pares IPSec, negocia las claves de IPSec y las asociaciones de seguridad IPSec (SAs).

IPSec: Seguridad IP. Marco de normativas abiertas desarrollado por el Grupo de trabajo en ingeniería de Internet (IETF). IPSec proporciona

seguridad para la transmisión de información confidencial por redes no protegidas, como Internet. IPSec actúa como capa de red, protegiendo y

autenticando paquetes IP entre los dispositivos IPSec que participan ("pares"), como los routers Cisco.

NAT: Traducción de dirección de red. Traduce una dirección IP privada utilizada dentro de la corporación en una dirección pública enrutable

para su uso fuera de la empresa, como Internet. Por NAT se entiende la asignación de direcciones individuales de privadas a públicas.

PAT: Traducción de dirección de puerto. Al igual que NAT, PAT también traduce direcciones IP a direcciones enrutables y públicas. A

diferencia de NAT, PAT proporciona una asignación de muchos a una direcciones privadas a una dirección pública; cada instancia de la dirección

pública se asocia a un número de puerto determinado para garantizar la unicidad. PAT se puede utilizar en entornos donde el costo de obtener un

intervalo de direcciones públicas es demasiado caro para una organización.

Nota Consulte Internetworking Terms and Acronyms para consultar los términos no incluidos en este glosario.

© 1992-2013 Cisco Systems Inc. Todos los Derechos Reservados.

Fecha de Generación del PDF: 14 Abril 2008

http://www.cisco.com/cisco/web/support/LA/8/81/81624_prod_sw_iosswrel_ps1839_prod_feature_guide09186a0080110bca.html