Seguridad en Redes - F:I:C:C:T:E:

Anuncio

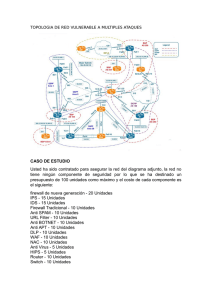

Principales Componentes y Vulnerabilidades de una red de información. Consideraciones de seguridad para cada componente Taller Práctico: Implementación de una Red con Criterios de Seguridad 1 Tipos de Ataques PASIVO: No altera la funcionalidad, sólo escucha y transmite. ACTIVO: Modificación del flujo de datos transmitido o generación de uno falso. Pueden ser: • • • • • Interrupción Intercepción Modificación Fabricación Destrucción Tipos de Ataques ! # " $ % 4 ! 5 ! Existen una serie de recursos de hardware y software que componen una red de información y que son necesarios analizar para implementar seguridad: Firewall Hubs Router Switch IDS / IPS Proxy Honey Pots Servidores de Archivos Servidores de Usuarios Servidores de Correo 6 & ! • • • • • • • • • • • • Servidores de Base de datos Servidores Web Impresoras Puestos de usuarios Sistemas Operativos Bases de Datos Servicios de conexión Biometria Tokens Smart Cards Telefonía Wireless 7 ! • • • • • • • VPN Encriptación Terminal Server Acceso Remoto Lectoras Palms Notebooks 8 ' ) $ 9 * LAN MAN CAN WAN = Local Area Network = Metropolitan Area Network = Campus Area Network = Wide Area Network 10 ( * LAN = Local Area Network Red que es utilizada por los usuarios de una red. Conjunto de recursos informáticos interrelacionados sobre los que se tiene la administración. Red compuesta por servidores y recursos que sólo pueden ser accedidos desde una oficina. También denominada Red Privada. 11 * LAN = Local Area Network 12 + * MAN = Metropolitan Area Network Red que une edificios o redes LAN dentro de la misma ciudad. Es una red que unifica los recursos distribuídos. 13 * CAN = Campus Area Network Esta denominación es otorgada normalmente a las redes de las Universidades que ocupan grandes terrenos y tiene sus redes LAN distribuidas en edificios alrededor del edificio central. UNIVERSITY UNIVERSITY FDDI 14 * WAN = Wide Area Network Red de grandes distancias que para poder usar sus recursos usamos resolución de dirección DNS (www.dominio.com.ar) Red utilizada para interconectar redes LAN 15 * - Manera de distribuir físicamente una red Puede ser : Bus o Lineal 10base2 10base5 Ring o Anillo 16baseT Token Ring 10baseT 100baseT 16 , * - • Combinando topologías Concentrador Concentrador Concentrador 17 Las equipos en red se comunican entre sí y para ello usan el MAC Adress para identificarse. Los equipos pueden comunicarse usando comunicación: Simple Half Duplex Full Duplex La velocidad de transmisión se mide en Megabits, una red puede ser de 10, 16, 100 y 1024 Mbs. El protocolo define como deben comunicarse entre ellas. Se basa en el modelo OSI de 7 capas. 18 Los protocolos pueden ser: TCP/IP IPX/SPX Netbeui DLC Apple Talk La difusion en la red puede ser: Broadcast Point to Point Multiple Hybrid NO routeable 19 TCP/IP Protocolo estándar de red. Posee los siguientes elementos para comunicarse: IP Puerto Comunicación TCP/UDP Versión 6 permite encriptación de la trama. 20 TCP/IP OSI 7 Aplicación 6 Presentación Sistema Operativo Local: UNIX, DOS, ... FTP 5 Sesión 4 Transporte 3 Red 2 Enlace 1 Físico TELNET SMTP LPR Name Resolution ARP Ethernet Data Link Control EGP 802.3 CSMA/CD TFTP UDP TCP ICMP SNMP IP 802.4 Token Bus RIP OSPF 802.5 Token Ring FDDI Par trenzado, coaxial o fibra óptica 21 Nivel de Transporte Nivel encargado de segmentar y reensamblar los paquetes que contienen la información Reenvío de paquetes perdidos 22 TCP: Transmission Control Protocol Control de flujo y de errores Los enlaces de múltiples aplicaciones de un mismo nodo se diferencian por el valor del puerto Cada proceso de una aplicación se define por una dirección IP y un número de puerto UDP: User Data Protocol Protocolo sin conexión El control de errores lo realizan las aplicaciones 23 Secuencia de apertura TCP/IP Conocida como comunicación de 3 vías o pasos Host A Host B Envía SYN (seq=x) Recibe SYN (seq=x) Envia SYN (seq=y), ACK (ack=x+1) Recibe SYN (seq=y), ACK (ack=x+1) Envía ACK (ack=y+1) Recibe ACK (ack=y+1) 24 ICMP (Internet Control Message Protocol) Es B accesible B A Sí, yo estoy aquí ICMP Echo Request ICMP Echo Reply 25 ARP (Protocolo de resolución direcciones) Necesito la dirección MAC de 172.16.3.2 172.16.3.1 172.16.3.2 Esta es mi dirección MAC IP: 172.16.3.2=??? IP: 172.16.3.2=00-19-07-d5-2f-fc 26 & Direccionamiento IP Existen 5 clases distintas de redes IP: A, B, C, D y E Las direcciones IP son administradas por el NIC (Network Information Center) electronic mail: nic@nic.ddn.mil El NIC también es el depositorio de los RFC (Request For Comment) Regla del primer octeto: 1-126 CLASE A 128-191 CLASE B 192-223 CLASE C Cada dispositivo o interface debe tener una dirección de nodo distinta de 0 0 significa dirección de red 27 # $ " ! % ' ! . $ " 29 ! . $ " Hubs Concentradores de red. Red bus – estrella. Todo el tráfico para cada estación es enviado a todos. Tráfico por difusión. 30 ( ! . $ " Switch o conmutador Concentrador de red “inteligente” Almacena el Mac Adress de cada estación. El tráfico es enviado al destinatario unicamente a menos que tenga la forma 255.255.255.255. Separa dominios de colisión. Switches vs bridges Concepto de Vlans 31 ! . $ " Tipos de conmutación Conmutación Simétrica (cuando las bocas del dispositivo poseen la misma velocidad de transmisión) Conmutación Asimétrica (cuando las bocas del dispositivo poseen distintas velocidades de transmisión) 32 + ! . $ " Métodos de conmutación Almacenamiento y Reenvío Se recibe el Frame y se lo almacena en un buffer Luego se analiza la dirección de destino Se compara con las tablas de direcciones MAC Se realiza la microconmutación Técnicas de Buffering Basado en Puerto (cada puerto del dispositivo posee un buffer propio) Compartido (existe un solo buffer de memoria para todos los puertos) 33 ! . $ " Router Permite unir dos redes LAN con el mismo protocolo pero con diferente configuración. Algunos permiten filtrar el contenido. 34 ! . $ " Router 172.16.200.1 10.1.1.1 E0 E1 172.16.3.10 10.250.8.11 172.16.12.12 10.180.30.118 10.6.24.2 172.16.2.1 Tabla de routing 172.16 Red . Red 12.12 Host Interface 172.16.0.0 10.0.0.0 E0 E1 35 ! . $ " Firewall • Se denomina Bastión al dispositivo o servidor que aísla dos redes mediante dos placas de red. • Pueden ser externos e internos. • Implementación de reglas seguras (origen y destino por IP adress, tcp/udp ports, conexiones a/desde hosts y networks). • Monitoreo permanente. • Servicios de filtrado y comunicación. 36 , ! . $ " Características del Firewall Protege a los sistemas internos de los ataques de otros sistemas de Internet: Protege servicios vulnerables Filtra paquetes Es un lugar ideal para: La monitorización del tráfico Situar un NAT o PAT (Network/Port Address Translator) Localizar servidores WWW y FTP 37 ! . $ " Limitaciones No puede proteger de conexiones a Internet desde dentro de la organización ajenas al propio firewall No pueden proteger de usuarios legítimos o descuidados de la red corporativa No pueden proteger de la transferencia de software o archivos infectados con virus No puede proteger frente a ataques conducidos por datos 38 ! . $ " Consideraciones de Implementación • Comportamiento del FW: “Todo lo no específicamente permitido es denegado” “Todo lo no específicamente denegado es permitido ” • Sistemas componentes del FW (uno o más de uno): • Router con filtrado de paquetes • Gateway a nivel de circuito • Gateway a nivel de aplicación (o servidor proxy) 39 ! . $ " Internet Internet Firewall Internal Internal Network Network 40 ! . $ " Politicas de Acceso Usa puertos UDP/TCP SMTP TCP 25 Allow DNS UPD 53 HTTP HTTP TCP 80 Streaming Media lic Ap ar as gl e R All Destinations Streaming Media External External Network Network SMTP SMTP DNS Intrusion Internal Internal Network Network Firewall 41 ! . $ " Tipos de Firewall IP Filters (packet filters) – Ventajas: • Son los firewalls más rápidos. • Lo único que hacen es comparar los encabezados IP y TCP o UDP y comparar contra ACLs previamente configuradas. – Desventajas: • Son los firewalls más limitados. • Permiten un análisis hasta capa de transporte. • No detectan paquetes peligrosos a nivel de aplicación. • Cualquier router bien programado puede ser un firewall de este tipo. 42 ! . $ " Tipos de Firewall Proxy Firewalls Los Proxy Firewalls se pueden implementar para múltiples servicios aunque el más asociado sea el de HTTP. Los Proxy Firewall generalmente implementan el uso de la técnica de caching para mejorar la performance, pero esto beneficia a pocos servicios, especialmente al servicio de WEB. Ventajas: Estos firewalls analizan los paquetes a nivel de aplicación, permitiendo filtrar aquellos paquetes peligrosos mucho mejor que los IP Filters. Desventajas: Son los firewalls más lentos. Arman dos conexiones TCP o UDP distintas, uno entre el host interno y otro hacia el host externo y rearman el paquete cada vez. 43 ! . $ " Tipos de Firewall Statefulls Son una solución intermedia entre los dos anteriores. Son más rápidos que los Proxy Firewalls ya que no arman dos sesiones y poseen mejor capacidad de análisis que los IP Filters, permitiendo analizar hasta capa siete. Comparan cada paquete para saber si pertenece a una sesión previa o no. 44 ! . $ " Otras clasificaciones de Firewalls Los firewalls pueden ser software o hardware (appliances). Algunos tipos de firewalls son servicios que se instalan sobre sistemas operativos multipropósito (Unix, Microsoft, etc.). Checkpoint (www.checkpoint.com) ISA SERVER (www.microsoft.com/ISA). Otros firewalls son cajas cerradas, dispositivos de networking raqueables, que no miden mas de 3 o 4 U, que tienen un software específicamente diseñado para la función que cumplen y carecen de las vulnerabilidades de los S.O. multipropósito. Ejemplos de este tipo de Firewalls son Nokia, Northel o Pix/ASA de Cisco Un caso especial pueden ser aquellos routers que brinden servicios de firewalls. Si bien todos los routers pueden ser packet filters firewalls, algunos tienen capacidades adicionales, como por ejemplo el IOS de Cisco para routers con características de Firewall. Firewalls personales EJ: Zone Alarm, Tiny Personal Firewall y McAfee. 45 ! . $ " Topología de un Firewall Manera de distribuirlos en una red Puede ser DMZ y SubScreened Red 46 & ! . $ " Topología de un Firewall DMZ en Firewall /3 Nic Perimeter Perimeter Network Network Internet Internet Firewall Internal Internal Network Network 47 ! . $ " Topología de un Firewall DMZ con 2 Firewall Perimeter Perimeter Network Network Internet Internet External Firewall Internal Firewall 48 ' ! . $ " Topología de un Firewall Intrusion Detection System (IDS) Internet Internet External firew all Computer Computer Modem pool LAN DMZ Internal firew all Internal server Bastion host Computer Web and FTP server 49 ! . $ " Consideraciones en un Firewall Habilitación exclusiva de los servicios necesarios Implementación de reglas seguras origen y destino por IP address tcp/udp ports conexiones a/desde hosts y networks Monitoreo permanente Servicios de filtrado y comunicación Integrar la seguridad con el sistema operativo (que en general es Unix) 50 ( ! . $ " IDS – Sistema detector intrusos El servicio de IDS (Intruder Detection System) analiza el tráfico de la red para tratar de detectar patrones sospechosos que indiquen ataques o intenciones de ataques contra algún recurso. Una vez identificados, el IDS puede tomar ciertas medidas contra ese tipo de tráfico, como generar alertas o inclusive bloquear o descartar el tráfico que viene de ese origen. 51 ! . $ " IDS – Sistema detector intrusos Detecta todo tipo de código malicioso en la red. Soluciones de hardware y software. Se los clasifica en: IDS basados en red IDS basados en máquina IDS base del conocimiento IDS basados en comportamiento Algunos ejemplos: Snort, una opción “free” que originalmente fue ideado para plataforma Linux, pero ya funciona bien en Windows. 52 + ! . $ " HoneyPots-HoneyNets Estas “trampas de red” son sistemas que se activan con la finalidad específica de que los expertos en seguridad puedan observar en secreto la actividad de los intrusos. Es un servidor que presenta ciertas vulnerabilidades para “tentar” a intrusos. Mientras los intrusos vulneran el Server, los auditores documentan las nuevas técnicas y con ello se verifica los servidores reales en producción. www.project.honeynet.org. 53 /0 54 ! . 1 2 3" 4 55 ,