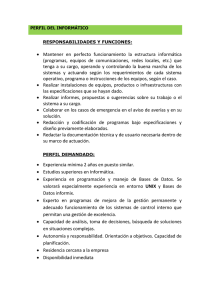

operación de sistemas informáticos

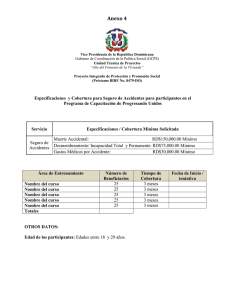

Anuncio