Funcionamiento de Bridges/Switches

Anuncio

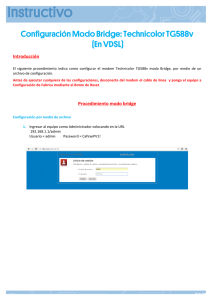

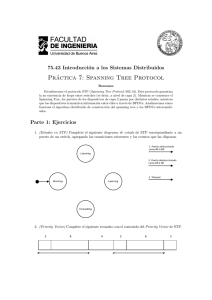

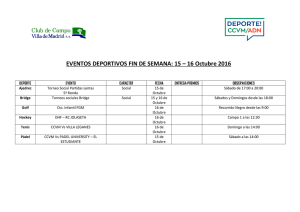

Universidad de Costa Rica. Escuela de Ingeniería Eléctrica. IE-0425 Redes de Computadores Funcionamiento de Bridges/Switches Fabián Meléndez Bolaños, B24056 Felipe Rincón Riveros, B25530 Profesor: Eduardo Navas. 7 de Diciembre, 2015 IE-0425 - Redes de Computadores Funcionamiento de Bridges/Switches Índice 1. Objetivos 3 2. Bridges 3 3. Switches 3 4. Algoritmo de Backwards 4.1. Conceptos . . . . . . . 4.2. Full-Duplex . . . . . . 4.3. Dominio de colisión . . 4.4. Bridge transparente . . 4.5. Algoritmo de flooding . 4.6. Backplane del switch . 4.7. Cambio de topología . 4.8. Cut-through switching Learning . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4 5 5 5 6 7 8 9 10 5. Algoritmo de Spanning Tree 5.1. Conceptos . . . . . . . . . . . . . . 5.1.1. BPDU . . . . . . . . . . . . 5.1.2. Root Bridge . . . . . . . . . 5.1.3. Root Port . . . . . . . . . . 5.1.4. Designated Port . . . . . . . 5.1.5. Block Port . . . . . . . . . . 5.1.6. ID Port . . . . . . . . . . . 5.2. Desempatar designaciones . . . . . 5.3. Redundancias y problemas de loops . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10 11 11 12 12 13 14 14 14 15 6. Ejercicio de ejemplo 16 6.1. Selección del Root Bridge . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16 7. Selección de los Root Ports 17 8. Selección de los Designated Ports 18 9. Selección de los Blocked Ports 18 10.Conclusiones y Recomendaciones 20 Índice de figuras 1. 2. 3. 4. 5. Interconexión de LANs mediente bridge . . Ejemplo de Ethernet conmutada. [1] . . . Matriz de conmutación de un switch. . . . Tipos de flujo de tráfico en comunicaciones Dominio de colisiones . . . . . . . . . . . . . . . . . 1 de 20 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3 4 4 5 6 IE-0425 - Redes de Computadores 6. 7. 8. 9. 10. 11. 12. 13. 14. 15. 16. 17. 18. Funcionamiento de Bridges/Switches Ejemplo del aprendizaje de un bridge . . . Algoritmo de enrutamiento de inundación Configuración backplane de un switch . . . Enlaces redundantes. [1] . . . . . . . . . . Spanning Tree con cinco bridges. [1] . . . . Root Bridge. . . . . . . . . . . . . . . . . . Root Port. . . . . . . . . . . . . . . . . . . Designated Port. . . . . . . . . . . . . . . Blocked Port. . . . . . . . . . . . . . . . . Ejericio de ejemplo. . . . . . . . . . . . . . Ejericio de ejemplo. Root Ports. . . . . . . Ejericio de ejemplo. Designated Ports. . . Ejericio de ejemplo. Blocked Ports. . . . . . . . . . . . . . . . . . 2 de 20 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7 8 9 10 11 12 13 13 14 16 17 18 19 IE-0425 - Redes de Computadores 1. Funcionamiento de Bridges/Switches Objetivos Explicar el funcionamiento de los Bridges y Switches. Investigar los algoritmos de funcionamiento de Bridges y Switches. Ejemplificar, con un caso concreto los algoritmos investigados. 2. Bridges Hoy en día existe la necesidad de interconectar múltiples redes de área local para que funcionen como una sola. Por ejemplo, una empresa que posea diferentes departamentos y cada uno de ellos tenga su LAN; o una universidad que desee conectar sus diferentes sedes. Sin embargo, conforme la interconexión de LANs vaya creciendo, mayor será el tráfico entre las redes y mayor congestión se irá produciendo, en caso de que los paquetes internos de cada red se estén enviando a todas las demás. Es por ello que se implementan los Bridges como se muestra en la Figura 1. Los bridges son dispositivos que trabajan en la capa de enlace de datos y su función principal es el enrutamiento de paquetes. Son compatibles con paquetes IPv4, IPv6, AppleTalk, OSI, entre otros, porque no analizan el campo de carga útil de las tramas.[1] De hecho, en términos económicos puede que interconectar LANs a distancias geográficas considerables sea más económico que cablear todo en una sola red. Figura 1: Interconexión de LANs mediente bridge 3. Switches Un Network Switch es un un dispositivo de red que permite conectar varios dispositivos a una misma red de área local (LAN). Un Switch es un Bridge con multiples puertos que utiliza direcciones de hardware (MAC) para procesar y retransmitir datos en el nivel de enlace lógico del modelo OSI (capa 2). Sin embargo los Switches también pueden procesar datos a nivel de Red (capa 3) al incorporar 3 de 20 IE-0425 - Redes de Computadores Funcionamiento de Bridges/Switches algoritmos de enrutamiento que comunmente utiliza direcciones IP para la retransmisión de paquetes; estos últimos son conocidos como switches de nivel 3 o switches multicapa. Figura 2: Ejemplo de Ethernet conmutada. [1] El principio de funcionamiento del Switch consiste en que cada puerto tiene memoria y permite retransmitir los paquetes conectando puertos mediante una matriz de conmutación, como la que se muestra en la figura (3). Figura 3: Matriz de conmutación de un switch. 4. Algoritmo de Backwards Learning El algortimo de Backwards Learning es utilizado en bridges para evitar enviar tráfico donde no es necesario. Ya se han irán introduciendo conceptos importantes para entender el funcionamiento del mismo. Con este método, la tablas hash de cada uno de los nodos son modificadas por información proveniente de los paquetes entrantes. Las tablas contienen información de la MAC address destino, 4 de 20 IE-0425 - Redes de Computadores Funcionamiento de Bridges/Switches número de puerto de salida y un contador que indica la cantidad de saltos que la trama ha dado para llegar a ese nodo. Las tablas contienen la hora de llegada de cada paquete, para luego utilizarla como un temporizador que una vez que se agota, se elimina dicha entrada de la tabla. Esto es de gran provecho y facilita el dinamismo en la redes. Cuando la dirección destino de una trama no aparece en la tabla de enrutamiento, se reenvía por todo los puertos excepto por el de llegada. Es decir, se utiliza un algoritmo de inundación para llenar su tabla hash hasta aprender a cual LAN pertence cada uno de los hosts que le envían mensajes. De ahí es donde proviene el nombre del algoritmo. La anterior es una manera por las cuales se modifican las entradas a la tabla. Otra forma es encontrar un paquete que contenga una menor cantidad de saltos para llegar a un nodo. Esto quiere decir que el paquete ha seleccionado una mejor ruta. Además, para limitar la vida de un paquete en la red, no desperdiciar recursos y mejorar el desempeño del algoritmo, se utilizan los métodos descritos en la sección 4.5. 4.1. Conceptos 4.2. Full-Duplex Según la forma en que se trasmite el tráfico de datos, las comunciaciones se pueden dividir en 3 tipos de flujo: simplex, semi-duplex y full-duplex. Una conexión full-duplex permite un flujo de datos en ambas direcciones al mismo tiempo como se muestra en la Figura 4. La half-duplex permite un flujo en ambas direcciones, pero no simultáneamente. Y la simplex es unidireccional siempre. Figura 4: Tipos de flujo de tráfico en comunicaciones 4.3. Dominio de colisión Un dominio de colisiones corresponde al área dentro de la red donde los paquetes se originan y colisionan, incluye todos los medios compartidos [5]. En otras palabra, es un segmento físico de una red de computadores donde es posible que uno o más hosts pertenecientes a la red, intenten enviar datos simultáneamente y esto provoque que ambos mensajes se destruyan uno con otro por viajar en el mismo medio. 5 de 20 IE-0425 - Redes de Computadores Funcionamiento de Bridges/Switches Entre más grande sea un dominio de colisión, más conflictos se producen en la red. Las colisiones deterioran el rendimiento, sin ambargo, represetan una función natural de un entorno de medios compartidos. En la Figura 5 se presenta un ejemplo de dominios de colisiones. En la primera conexión sin un bridge, los 4 hosts se encuentran conectados y el dominio de colisiones corresponde a todos los paquetes que puedan producir AA,BB,CC y DD. Sin embargo, como se explicó anteriormente, la función de un bridge es filtrar el tráfico, lo cual provoca que se generen 2 dominios de colisiones, cada uno de la mitad del tamaño del ejemplo sin puente. Figura 5: Dominio de colisiones 4.4. Bridge transparente Tal y como se introdujo anteriormente, la función principal de un puente es permitir la comunicación entre dos segmentos de red, usualemte LANs, independientemente del tipo de las mismas. Es decir, debería ser posible conectar dos redes a través de un puente y no debería afectar el funcionamiento de ninguna de las dos, no se deberían realizar cambios de hardware o de software, ni configurar conmutadores de direcciones, descargar tablas de enrutamiento, etc. Esto es posible gracias al funcionamiento de los Bridges transparentes. Los puentes transparentes son llamados de esta forma porque su presencia y funcionamiento son invisibles para los hosts de una red. Permiten intercambiar una máquina de un segmento a otro sin ningún problema debido a su método de aprendizaje. Cuando son colocados en un punto de la red y se encienden, empiezan a "memorizar"las localizaciones de las estaciones, analizando la dirección fuente de todos los paquetes que le llegan. En la Figura 6 se muestra un ejemplo de cómo el bridge completa su tabla conforme le llegan paquetes por sus puertos. En este caso, cuando recibe una trama por parte de A, reconoce que proviene del puerto 1 y ya con esto sabe donde localizar a la estación A redirijiendo por el mismo puerto. De igual forma, si llega un paquete por parte de D, reconoce la recepción por el puerto 2 y concluye donde se encuentra el host D. 6 de 20 IE-0425 - Redes de Computadores Funcionamiento de Bridges/Switches Figura 6: Ejemplo del aprendizaje de un bridge Con dicha tabla es capaz de aislar el tráfico entre dos segmentos de una red. Es decir, si la trama pertenece a un mismo segmento, no lo envía a los otros puertos sino que lo mantiene en la misma red. En caso contrario, si detecta que el paquete es dirigido hacia un host afuera del segmento, saca la trama por sus demás puertos excepto por el que llegó. 4.5. Algoritmo de flooding Existe un algoritmo de enrutamiento estático conocido como inundación(flooding por su traducción al inglés), en la que cada paquete de entrada se envía por cada una de las líneas de salida, excepto por aquella por la que entró [1]. Posee serias desventajas con respecto a la repetición de paquetes si no se imponen ciertas reglas de reenvío de tramas en todos los nodos. No obstante, existen medidas para evitar el problema de paquetes que sigan dando vueltas infinitamente por la red. Una de ellas es implementar un contador de saltos que un paquete puede dar por los nodos; el contador irá disminuyendo hasta ser nulo, en ese momento se descarta el paquete. Lo común sería inicializar el contador a la longitud de la ruta entre el origen y el destino ; o para rutas desconocidas, el diámetro total de la subred. Otra alternativa es implementar un registro de los paquetes difundidos, para evitar enviarlos repetidas veces. Para ello es necesario que el enrutador de origen, coloque un número de secuencia en cada paquete que recibe de sus hosts. Cada enrutador necesita una lista por cada enrutador de origen que indique los números de secuencia originados en ese enrutador que ya ha visto. Si un paquete de entrada está en la lista, no se difunde [1]. Cada lista llevará un contador para evitar que crezca indefinidamente. El algoritmo se ilustra en la Figura 7. El primer nodo empieza la inundación con un paquete. Luego, los siguientes nodos duplican ese paquete, pero no lo devuelven al nodo origen. Luego, los siguientes nodos conectados directamente a ambos receptores, reciben el mensaje y vuelven a trasmitir. Este proceso se repite hasta cubrir toda la subred o hasta que se acaben los saltos (si se implementa de dicha forma). 7 de 20 IE-0425 - Redes de Computadores Funcionamiento de Bridges/Switches Figura 7: Algoritmo de enrutamiento de inundación Al principio, cuando el puente tiene vacías todas sus tablas hash, desconoce la ubicación de cada uno de los hosts de sus diferentes LANs y resulta necesario poner en marcha un algoritmo de inundación. Con el tiempo, el bridge irá reconociendo dónde están los destinos por medio del algoritmo descrito anteriormente. 4.6. Backplane del switch Backplane se define como un grupo de conectores eléctricos en formación paralela, en donde cada uno de ellos se encuentra contectado al mismo pin relativo del resto de conectores. Un swich, por 8 de 20 IE-0425 - Redes de Computadores Funcionamiento de Bridges/Switches ejemplo, utiliza un backplane o matriz de conmutación de alta velocidad que conecta todos los puertos tal y como se muestra en la Figura 8. Gracias a este tipo de conexión, el switch es capaz de enviar las tramas sólo al puerto al cuál están dirigidas, lo cual hace invisible este proceso de comunicación para el resto de puertos. Figura 8: Configuración backplane de un switch La matriz de conmutación suele trabajar a Gbps y esto lo determina el rendimiento individual de todos sus puertos, el procesador y el número de tramas que sea capaz de procesar. Como todos los puertos están conectados, se pueden enviar multiples tramas de diferentes estaciones simultáneamente. Una ventaja que proporciona el backplane en los switches es que los dominios de colisión se limitan a cada puerto. El puerto origen y el destino están conectados entre ellos y se desentienden del resto. Además, si el flujo de datos entre ambos es full-duplex, es imposible que exista colisión entre los datos. Sin embargo, sí es posible que existan dos paquetes que se dirijan al mismo puerto simultáneamente, por lo que un switch debe ser capaz de almacenar en un buffer los datos que le llegan a un puerto para luego enviárselos cuando esté disponible. El backplane también proporciona seguridad con respecto a un bridge, por ejemplo. Los bridges trabajan de modo promiscuo, de forma que todos los paquetes son entregados a cada ordenador, sin embargo, en la matriz de conmutación, sólo el destinatario adecuado recibe la información. 4.7. Cambio de topología La topología de una red o subred puede variar conforme las máquinas y los bridges se encienden o se apaguen, o cuando los hosts se trasladen de un lugar a otro. Debido a estos cambios dinámicos, es necesario que los dispositivos de enrutamiento sean robustos. Para evitar problemas con dichos cambios, se registra la hora de llegada de una trama, siempre que se realice una entrada en una tabla hash. Por lo tanto, la hora asociada a cada entrada indica la última vez que se registró una trama proveniente de ese origen. Existe un proceso de limpieza de la tablas hash dentro del bridges. Cada cierto tiempo se borran todas las entradas que tengan más de algunos minutos. Se esta manera, si una computadora se desconecta de su LAN y se reconecta en otro lugar, volverá a funcionar con normalidad a medida que 9 de 20 IE-0425 - Redes de Computadores Funcionamiento de Bridges/Switches avance el tiempo. El tráfico destinado a ella será inundado hasta que la máquina misma envíe una trama [1]. 4.8. Cut-through switching El Cut-trough switching es una técnica utilizada en varios conmutadores y su principal objetivo es disminuir considerablemente la latencia en el procedimiento de los paquetes de la red, en comparación a la técnica de Store and Fordward. El problema que intenta resolver se presenta cuando las tramas de un switch llegan a mayor velocidad a las que pueden ser retransmitida y el búfer que se posee puede quedarse sin espacio y proceder a descartar tramas. La técnica consiste en empezar el reenvío de tramas tan pronto como llega el campo de encabezado del destino, antes de que el resto de la trama haya llegado. Por supuesto, el puerto de llegada debe de estar disponible. Este tipo de manejo se realiza completamente por hardware. 5. Algoritmo de Spanning Tree En ocasiones para incrementar la confiabilidad, se utilizan conexiones redundantes entre Bridges/Switches. Como por ejemplo en la red de la figura (9), su topología presenta dos enlaces en paralelo entre Bridges. Este tipo de diseño garantiza que en caso de que uno de los enlaces falle, la red no va a dejar sin comunicación a algunos de los segmentos de red. Figura 9: Enlaces redundantes. [1] Sin embargo este tipo de redes presentan problemas en el transporte paquetes, ya que todos los paquetes llegan por duplicado a los segmentos de redes. Esto genera el doble de tráfico de paquetes comunicando en realidad la misma cantidad de datos, por lo que el throughtput de la red se ve reducido drásticamente. Es por esta razón que se utiliza el algoritmo de Spanning Tree. Es un algoritmo en donde los nodos de la red encuentran una solución a la topología de manera que se evitan los lazos redundantes, sin cambiar la topología física (la forma de conexión) de la red. El algoritmo de Spanning Tree es una topología lógica de red donde los enlaces conforman un árbol sin lazos. 10 de 20 IE-0425 - Redes de Computadores Funcionamiento de Bridges/Switches Por ejemplo, para 5 Bridges conectados entre sí la topología lógica de la red se observa en la figura (10). Se observa que no existen enlaces redundantes, pero se paga un precio al dejar de utilizar algunos enlaces. Figura 10: Spanning Tree con cinco bridges. [1] 5.1. Conceptos 5.1.1. BPDU Los BPDU (Bridge Protocol Data Unit) son los tipos de frames que se envían entre switches para compartir información relacionada con el algoritmo de spanning tree. Estos se envían periodicamente (cada 2 segundos es el estándar). [2] Existen tres tipos de BPDUs: Configuration BPDU: Utilizado por el protocolo de Spanning tree para proveer información a todos los Switches. Cada configuration BPDU contiene: • El bridge ID único que el transmisor identifica como el Spanning-tree root. • El costo al Spanning-tree root. • El bridge ID del transmisor. • Edad del mensaje. • El identificador de la interfaz de envío. • Valores del hello-package, el delay de forwarding y la edad máxima de los paquetes en el protocolo. TCN (Topology Change Notification): Utilizado para informar cambios en la topología de red. TCA (Topology Change Acknowledgment): Confirma la recepción de TCN. De acuerdo con [2], cada intercambio de BPDUs consiste de los siguientes pasos 1. Un AP/Bridge es electro como el Spanning-tree root. 2. Se selecciona un root-port para cada AP/Bridge (exepto para el Spanning-tree root). Este puerto provee el mejor enlace (de menos costo) para cuando el AP/Bridge retransmita paquetes al Spanning-tree root. 11 de 20 IE-0425 - Redes de Computadores Funcionamiento de Bridges/Switches 3. Se calcula la distancia mas corta hacia el root bridge por cada AP/Bridge. 4. Se designa un AP/Bridge para cada segmento de LAN. Este AP/Bridge designado es el que se encarga de retransmitir paquetes del segmento de LAN al root bridge. El puerto con el que el AP/Bridge se conecta al segmento de LAN se denomina el designated port. 5. Todas las interfaces (puertos) no incluidos en el spanning tree son bloqueados. 5.1.2. Root Bridge Es el Bridge que se encuentra en la raíz del spanning tree y solo puede existir un root bridge por cada spanning tree. En la figura (11) se observa la topología lógica de un spanning tree, en donde el root bridge está en la raíz del arbol, señalado con una R. Figura 11: Root Bridge. 5.1.3. Root Port El root port es el puerto seleccionado por cada Bridge (exepto por el root bridge) para comunicarse con el root bridge. Se debe elegir el que permita el mejor enlace (menos costo) para comunicarse con el root bridge. En la figura (12), se muestra un ejemplo para el root port. En este caso el Bridge A fue seleccionado como el root-bridge, luego de esto los bridges B y C seleccionaron sus root ports, como se observa ambos eligieron el puerto (1/1) ya que es el que comunica directamente con el Bridge A. 12 de 20 IE-0425 - Redes de Computadores Funcionamiento de Bridges/Switches Figura 12: Root Port. 5.1.4. Designated Port El Designated Port es el puerto que tiene el costo de enlace más bajo hacia un segmento particular de LAN. Las hojas del arbol del Spanning tree no tienen designated ports, solo los enlaces intermedios y el root bridge. Continuando con el ejemplo anterior, para el caso del designated port, el Bridge A es el único que tiene comunicación con segmentos de la LAN (que serían los bridges B y C), por lo que A selecciona sus puertos como designated ports, tal y como se muestra en la figura (13). Figura 13: Designated Port. 13 de 20 IE-0425 - Redes de Computadores 5.1.5. Funcionamiento de Bridges/Switches Block Port Todos los puertos de la topología que no sean utilizados como root-port o designated ports, permanecen en bloqueados (block state), a estos se les llama Blocked ports. No son capaces de enviar frames de datos. En el ejemplo que se viene manejando, la comunicación entre el Bridge B y el Bridge C está bloqueda, como se observa en la figura (14). Figura 14: Blocked Port. 5.1.6. ID Port Se refiere a la identificación de cada puerto dentro del switch/bridge, la cual corresponde a la estructura física del switch, la cantidad de puertos es variable dependiendo del fabricante, modelo y costo. 5.2. Desempatar designaciones Luego de que se selecciona el Root Port (puerto para el mejor enlace hacia el Root Bridge), el protocolo de Spanning hará que el otro extremo del Root Port que enlace al siguiente Switch sea un Designated Port. El resto de los puertos se seleccionan cono Non-Designated Port, por lo que entran en un estado bloqueante. Para seleccionar el Designated Port, se siguen los siguietnes pasos: Se selecciona el puerto en el Switch para segmento de red con el costo de enlace más bajo hacia el Root Bridge/Switch como el designated port y el otro puerto como el Non-Designated port. Si existe un empate en los costos acumulados entre dos switches para el segmento de red, entonces se selecciona el puerto en el Switch con el menor Spanning Tree Switch ID como el Designated port y el otro como el Non-Designated Port. 14 de 20 IE-0425 - Redes de Computadores Funcionamiento de Bridges/Switches Se observa entonces que se utilizan el ID del Switch para desempatar casos en que se tenga un empate en las designaciones, por ende el Bridge/Switch con el menor ID será el que asigne su puerto al segmento de red como el designated port y el otro(s) pondrán sus puertos en modo bloqueante. 5.3. Redundancias y problemas de loops Como se explicó anteriormente uno de los problemas de los enlaces redundantes, conocido como forwarding loop o broadcast storm en donde los Hosts desean enviar un paquete a otro punto de la red, y si se utiliza la estrategia de Flooding, cada nodo reenvía el paquete a través de todos los enlaces excepto por el enlace por el que llegó. El problema surge cuando un paquete queda enciclado en la red, siendo retransmitido varias veces por todos los nodos, reduciendo considerablemente el throughtput de la red. La solución a este problema tal como se menciona en [Tanenbaum | Wetherall, 2012] es que los puentes se comuniquen entre sí y cubran la topología existente con un árbol de expansión que llegue a todos los puentes. En efecto, algunas conexiones potenciales entre los puentes se ignoran en el afán de construir una topología ficticia libre de ciclos, que sea un subconjunto de la topología actual. 15 de 20 IE-0425 - Redes de Computadores 6. Funcionamiento de Bridges/Switches Ejercicio de ejemplo Resolver el siguiente ejemplo de STP que se muestra en la figura (15). Las interfaces fx/y son de 100 Mbps, y las gx/y son de 1 Gbps. Figura 15: Ejericio de ejemplo. 6.1. Selección del Root Bridge Lo primero que se define en el Spanning Tree es el Root Bridge. Para esto todos los Bridges inician en un estado donde creen que son el Root Bridge, e inician por comunicar por medio de BPDU por flooding que ellos son el Root. Como todos tienen la prioridad el criterio de la prioridad no define nada. Por esto la forma en que se define cuál es en realidad el Root Bridge es por medio de la dirección MAC. Cuando un bridge recibe un BDPU con información de que otro bridge es también un Root Bridge se hace una comparación y si el que transmitió el BPDU tiene una MAC address menor, entonces ese se toma como el Root Bridge, de otra forma el Bridge sigue creyendo que es el Root Bridge. Luego de una 16 de 20 IE-0425 - Redes de Computadores Funcionamiento de Bridges/Switches serie de intercambios de BPDUs se definirá un único Root Bridge que todos aceptarán como el Root Bridge. Luego de que termine este proceso, se define como Root Bridge al Switch E por tener la menor MAC todas, que en este caso sería [0000.0000.0003]. 7. Selección de los Root Ports Luego de seleccionar el Root Bridge, todos los bridges seleccionan el puerto de root port seleccionando el puerto con el menor costo de enlace al root. Tal y como se muestra en la figura (16) Figura 16: Ejericio de ejemplo. Root Ports. Para cada switch, se selección su correspondiente Root Port, los cuales son: Switch C: g0/1 Switch D: g0/2 Switch F: g0/3. Note que si bien el enlace por el f0/1 es de solo un enlace para llegar al Root Bridge, al ser una intefaz f, esta es 10 veces más lenta, por lo que el salto al switch D y luego al root switch es mucho más rápido. Switch B: g0/1 Switch A: g0/1 17 de 20 IE-0425 - Redes de Computadores 8. Funcionamiento de Bridges/Switches Selección de los Designated Ports Para seleccionar los designated ports, se asignan los puertos que tienen al otro extremo un Root Port. La imagen de los puertos se muestra en la figura (17). Figura 17: Ejericio de ejemplo. Designated Ports. Además, por cada Root port se elige su contra parte, los Designated Port, estos son : Switch C: f0/1. (Este se elige debido que el costo de los enlaces E-D-C-B es menor al costo de E-D-F-B-C). Switch D: g0/1 y g0/3. Switch E: g0/1 y f0/1 Switch F: g0/1 y g0/2 Switch A: f0/1. (Este puerto se selecciona como designated port debido a que el MAC de A es menor que el de B). Switch B: No posee designated ports. 9. Selección de los Blocked Ports Todos los puertos que no son designated ports, ni root ports se elijen como Blocked Ports. La lista de puertos bloqueado se muestra en la figura (18). 18 de 20 IE-0425 - Redes de Computadores Funcionamiento de Bridges/Switches Figura 18: Ejericio de ejemplo. Blocked Ports. El puerto f0/1 del switch F. Los puertos f0/1 y f0/2 del switch B. 19 de 20 IE-0425 - Redes de Computadores 10. Funcionamiento de Bridges/Switches Conclusiones y Recomendaciones 1. Se definieron y ejemplificaron los conceptos necesarios para el desarrollo de algoritmos de conmutación utilizados actualmente en el campo de redes. 2. Se investigó sobre los algoritmos de funcionamiento de Bridges y Switches, tales como el backwards learning y el spanning tree. 3. Se ejemplificó el algoritmo de spanning tree a través de un ejercioio concreto. Referencias [1] [Tanenbaum, 2012] Tanenbaum, Andrew S. y Wetherall, David J. (2012). Redes de Computadoras. Quinta Edición, Pearson Education. [2] [Cisco, 2005] Cisco. Understanding Spanning-Tree Protocol Topology Changes. Obtenido de: http://www.cisco.com/c/en/us/support/docs/lan-switching/spanning-tree-protocol/ 12013-17.html, recuperado el 5/12/2015. [3] [Cisco, 2007] Cisco. Configuring Spanning Tree Protocol . Obtenido de: http://www.cisco. com/c/en/us/td/docs/wireless/access_point/1300/12-2_15_JA/configuration/guide/ o13span.html, recuperado el 5/12/2015. [4] [Cisco Systems, 2003] Internetworking Technologies Handbook, Fourth Edition. Cisco Press, 2003, ISBN 1-58705-119-2. [5] Huidobro, 2005 Huidobro, J. M., y Moya, J. M. H. (2005). Sistemas telemáticos. Tercera Edición. Editorial Paraninfo. 20 de 20