Sistemas Operativos

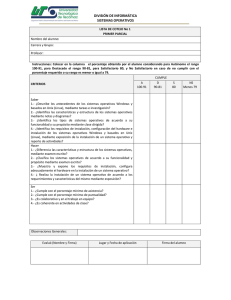

Anuncio