Access Control Lists - Lab. Redes y Seguridad

Anuncio

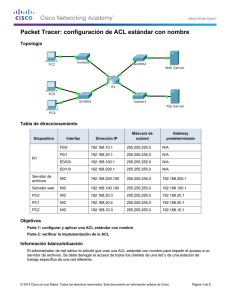

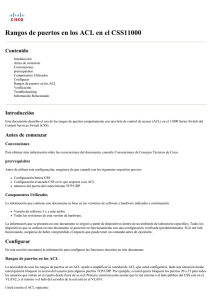

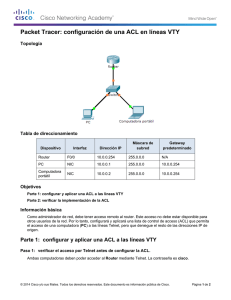

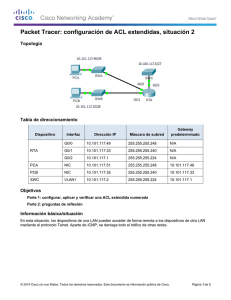

Administración de Redes Ing. Ma. Eugenia Macías Ríos Una de las capacidades más importantes que un administrador de red necesita, es el dominio de las listas de control de acceso (ACL) Las ACL se utilizan para detener el tráfico o permitir sólo el tráfico específico y, al mismo tiempo, para detener el resto del tráfico en sus redes Una ACL es una lista secuencial de sentencias de permiso o denegación que se aplican a direcciones o protocolos de capa superior Las ACL brindan una manera poderosa de controlar el tráfico de entrada o de salida de la red El motivo más importante para configurar las ACL es brindar seguridad a la red. Las ACL le permiten controlar el tráfico de entrada y de salida de la red. Las ACL también pueden configurarse para controlar el tráfico de red según el puerto TCP que se utiliza. Una conversación TCP Una conversación TCP A veces denominado filtrado estático de paquetes, controla el acceso a la red, analiza los paquetes de entrada y de salida, y permite o bloquea su ingreso según un criterio establecido. El filtrado de paquetes actúa en la capa de red del modelo de OSI o en la capa Internet de TCP/IP Un router de filtrado de paquetes utiliza reglas para determinar la autorización o denegación del tráfico según las direcciones IP de origen y de destino, el puerto origen y el puerto destino, y el protocolo del paquete. Estas reglas se definen mediante las listas de control de acceso o ACL La ACL puede extraer la siguiente información del encabezado del paquete, probarla respecto de las reglas y decidir si "permitir" o "denegar" el ingreso según los siguientes criterios: ◦ Dirección IP de origen ◦ Dirección IP de destino ◦ Tipo de mensaje ICMP La ACL también puede extraer información de las capas superiores y probarla respecto de las reglas. La información de las capas superiores incluye: ◦ Puerto TCP/UDP de origen ◦ Puerto TCP/UDP de destino La ACL es una configuración de dispositivo que controla si un dispositivo permite o deniega paquetes según el criterio encontrado en el encabezado del paquete. Como cada paquete llega a través de una interfaz con una ACL asociada, la ACL se revisa de arriba a abajo, una línea a la vez, y se busca un patrón que coincida con el paquete entrante A continuación, le presentamos pautas para el uso de las ACL: •En dispositivos firewall entre su red interna y su 1 2 red externa, como Internet. •En un dispositivo situado entre dos partes de la red a fin de controlar el tráfico que entra o sale de una parte específica de su red interna. •En routers de borde situados en los extremos de la red. Esto 3 4 proporciona un búfer muy básico desde la red externa, o entre un área menos controlada y un área más sensible de su red. •Configurar las ACL para cada protocolo de red configurado en las interfaces del router de borde. Configurar las ACL en una interfaz para filtrar el tráfico entrante, saliente o ambos. Puede recordar una regla general para aplicar las ACL en un router mediante las tres P. Puede configurar una ACL por protocolo, por dirección y por interfaz. Una ACL por protocolo: para controlar el flujo de tráfico de una interfaz, se debe definir una ACL para cada protocolo habilitado en la interfaz. Una ACL por dirección: las ACL controlan el tráfico en una dirección a la vez de una interfaz. Deben crearse dos ACL por separado para controlar el tráfico entrante y saliente. Una ACL por interfaz: las ACL controlan el tráfico para una interfaz, por ejemplo, Fast Ethernet 0/0. Limitar el tráfico de red para mejorar el rendimiento de ésta. Brindar control de flujo de tráfico Proporcionar un nivel básico de seguridad para el acceso a la red. Se debe decidir qué tipos de tráfico enviar o bloquear en las interfaces del router. Controlar las áreas de la red a las que puede acceder un cliente. Analizar los hosts para permitir o denegar su acceso a los servicios de red. Las ACL no actúan sobre paquetes que se originan en el mismo router. Las ACL se configuran para ser aplicadas al tráfico entrante o saliente. ◦ ACL de entrada: los paquetes entrantes se procesan antes de ser enrutados a la interfaz de salida. Una ACL de entrada es eficaz porque guarda la carga de búsquedas de enrutamiento si el paquete se descarta. Si el paquete está autorizado por las pruebas, luego se procesa para el enrutamiento. ◦ ACL de salida: los paquetes entrantes se enrutan a la interfaz de salida y luego son procesados a través de la ACL de salida. Las sentencias de la ACL operan en orden secuencial. Comparan los paquetes con la ACL, de arriba hacia abajo, una sentencia a la vez. La última sentencia generalmente se denomina "implicit deny any statement" (denegar implícitamente una sentencia) o "deny all traffic" (denegar todo el tráfico). Debido a esta sentencia, una ACL debe contar con, al menos, una sentencia de permiso; de lo contrario, la ACL bloquea todo el tráfico. Puede aplicar una ACL a varias interfaces. Sin embargo, sólo puede haber una ACL por protocolo, por dirección y por interfaz. La sentencia de criterios implícita "Deny All Traffic" (Denegar todo el tráfico) ACL estándar Las ACL estándar le permiten autorizar o denegar el tráfico desde las direcciones IP de origen. No importan el destino del paquete ni los puertos involucrados. El ejemplo permite todo el tráfico desde la red 192.168.30.0/24. Debido a la sentencia implícita "deny any" (denegar todo) al final, todo el otro tráfico se bloquea con esta ACL. Las ACL estándar se crean en el modo de configuración global. ACL extendidas Las ACL extendidas filtran los paquetes IP en función de varios atributos, por ejemplo: tipo de protocolo, direcciones IP de origen, direcciones IP de destino, puertos TCP o UDP de origen, puertos TCP o UDP de destino e información opcional de tipo de protocolo para una mejor disparidad de control. La wildcard mask es una máscara que indica que bits de la dirección IP se tienen que comprobar y cuáles no. La wildcard mask presenta las siguientes características: Cantidad de 32-bits: cuatro octetos de 1s y 0s. Se compara contra una dirección IP. 1 y 0 identifican cómo tratar los bits de la dirección IP 0: Comprueba el valor del bit correspondiente 1: Ignora el valor del bit correspondiente 1s y 0s filtran direcciones IP individuales o en grupos, permitiendo o rechazando el acceso a recursos según el valor de las mismas. Palabras claves especiales utilizadas en las ACLs Any Reemplaza la dirección IP con 0.0.0.0 y la máscara wildcard por 255.255.255.255. Esta opción concuerda con cualquier dirección con la que se la compare. Host: Reemplaza la wildcard 0.0.0.0. Esta máscara necesita todos los bits de la dirección ACL y la concordancia de dirección del paquete. Esta opción sólo concuerda con una dirección. Remark: Similar a un comentario Facilita entendimiento de la ACL. Limitado a 100 caracteres. Por ejemplo: ◦ access-list 1 permit 171.69.2.88 ◦ access-list 1 remark Permit only Jones Workstation Palabras claves especiales utilizadas en las ACLs Protocolo: ◦ Nombre o número de un protocolo de Internet: eigrp, icmp, igrp, ip, tcp, udp, etc. ◦ Para referirse a cualquier protocolo de Internet utiliza palabra clave ip Operadores lógicos: lt (menor que), gt (mayor que), eq (igual a) o neq (distinto que). El bloqueo es una característica de seguridad de filtrado de tráfico que utiliza ACL dinámicas, a veces denominadas ACL de bloqueo. Está disponible sólo para tráfico IP. Las ACL dinámicas dependen de la conectividad Telnet, de la autenticación (local o remota) y de las ACL extendidas. Las ACL reflexivas obligan al tráfico de respuesta del destino, de un reciente paquete saliente conocido, a dirigirse al origen de ese paquete saliente. Esto aporta un mayor control del tráfico que se permite ingresar a la red e incrementa las capacidades de las listas de acceso extendidas. La ACL basada en el tiempo es similar en función a la ACL extendida, pero admite control de acceso basado en el tiempo. Para implementar las ACL basadas en el tiempo, debe crear un rango horario que defina la hora específica del día y la semana. Debe identificar el rango de tiempo con un nombre y, luego, remitirse a él mediante una función. Las restricciones temporales son impuestas en la misma función.