Interfaz del túnel virtual del IPSec

Anuncio

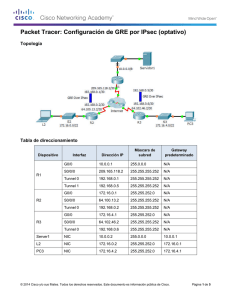

Interfaz del túnel virtual del IPSec Descargue este capítulo Interfaz del túnel virtual del IPSec Descargue el libro completo Guía de configuración de la Seguridad de Cisco IOS: Conectividad segura, versión 12.2SR (PDF - 5 MB) Feedback Contenidos Interfaz del túnel virtual del IPSec Encontrar la información de la característica Contenido Restricciones de IPsec Virtual Tunnel Interface Información Sobre la Interfaz del Túnel Virtual de IPSec Beneficios de Usar IPsec Virtual Tunnel Interface Interfaces de Túnel Virtuales Estáticas Interfaces de Túnel Virtuales Dinámicas Ciclo Vital de la Interfaz de Túnel Virtual Dinámica Ruteo con Interfaces de Túnel Virtuales de IPSec Encripción de Tráfico con la Interfaz de Túnel Virtual IPSec Cómo Configurar la Interfaz de Túnel Virtual IPSec Configuración de Interfaces de Túnel Virtuales de IPSec Estáticas Configuración de Interfaces de Túnel Virtual IPSec Dinámicas Ejemplos de Configuración de IPsec Virtual Tunnel Interface Interfaz del Túnel Virtual Estática con IPsec: Ejemplo: Verificar los resultados para la interfaz del túnel virtual estática del IPSec: Ejemplo: Interfaz Estática de Túnel Virtual que Reconoce VRF: Ejemplo: Interfaz del Túnel Virtual Estática con Qos: Ejemplo: Interfaz del Túnel Virtual Estático con Firewall Virtual: Ejemplo: Easy VPN Server de Interfaz de Túnel Virtual Dinámico: Ejemplo: Verificar los resultados para el Easy VPN Server virtual dinámico de la interfaz del túnel: Ejemplo: Cliente Easy VPN de Interfaz Dinámica de Túnel Virtual: Ejemplo: Verificar los resultados para el cliente VPN fácil de la interfaz del túnel virtual dinámica: Ejemplo: VRF-Aware IPsec con VTI Dinámica: Ejemplo: Interfaz del Túnel Virtual Dinámico con Firewall Virtual: Ejemplo: Interfaz Túnel Virtual Dinámico con QoS: Ejemplo: Referencias adicionales Documentos Relacionados Estándares MIB RFC Asistencia Técnica Información de la Función IPsec Virtual Tunnel Interface Interfaz del túnel virtual del IPSec Primera publicación: De octubre el 18 de 2004 Última actualización: De enero el 11 de 2011 Las interfaces del túnel virtuales de la seguridad IP (IPSec) (VTIs) proporcionan un tipo de interfaz enrutable para terminar los túneles IPsec y una forma sencilla de definir la protección entre los sitios para formar una red de recubrimiento. Las VTIs IPSec simplifican la configuración de IPSec para la protección de links remotos, soportan multicast y simplifican la administración de red y el balanceo de carga. Encontrar la información de la característica Su versión de software puede no soportar todas las características documentadas en este módulo. Para la últimas información y advertencias de la característica, vea los Release Note para su plataforma y versión de software. Para encontrar la información sobre las características documentadas en este módulo, y ver una lista de las versiones en las cuales se soporta cada característica, vea “información de la característica para la sección de la interfaz del túnel virtual del IPSec”. Utilice el Cisco Feature Navigator para encontrar la información sobre el soporte del Soporte de la plataforma y de la imagen del software de Cisco. Para acceder a Cisco Feature Navigator, vaya a http://www.cisco.com/go/cfn. Una cuenta en Cisco.com no se requiere. Contenido • Restricciones de IPsec Virtual Tunnel Interface • Información Sobre la Interfaz del Túnel Virtual de IPSec • Cómo Configurar la Interfaz de Túnel Virtual IPSec • Ejemplos de Configuración de IPsec Virtual Tunnel Interface • Referencias adicionales • Información de la Función IPsec Virtual Tunnel Interface Restricciones de IPsec Virtual Tunnel Interface El IPSec transforma el conjunto El IPSec transforma el conjunto se debe configurar en el modo túnel solamente. Asociación de seguridad IKE La asociación de seguridad del Internet Key Exchange (IKE) (SA) está limitada al VTI. Porque IKE SA está limitado al VTI, mismo IKE SA no se puede utilizar para una correspondencia de criptografía. Selectores del tráfico IPSec SA Soporte estático de VTIs (SVTIs) solamente solo IPSec SA que se asocia a la interfaz VTI. El selector del tráfico para IPSec SA es siempre “IP cualquier ninguno.” Un VTI dinámico (DVTIs) también es una interfaz de la punta-punta que soporta solamente solo IPSec SA, pero el DVTI es flexible en que puede validar los selectores del IPSec que son propuestos por el iniciador. IPv4 y paquetes del IPv6 Este los soportes de característica SVTIs que se configuran para encapsular los paquetes del IPv4 o los paquetes del IPv6, pero los paquetes del IPv4 no pueden llevar los paquetes del IPv6, y los paquetes del IPv6 no pueden llevar los paquetes del IPv4. Proxy Soporte de SVTIs solamente el “IP cualquier cualquier” proxy. Soporte de DVTIs solamente un proxy, que pueden ser “IP cualquier ninguno” o cualquier subconjunto de él. Modelado de tráfico de QoS El tráfico formado es proceso conmutado. Stateful Failover No soportan a la falla de estado del IPSec con el IPSec VTIs. Protección del túnel shared La palabra clave no se requiere y no debe ser configurada al usar el comando del IPSec ipv4 del modo túnel para el modo del IPv4 del IPSec. VTIs estático contra los túneles GRE El IPSec VTI se limita a la unidifusión IP y al tráfico Multicast solamente, en comparación con los túneles GRE, que tienen una aplicación más amplia para la implementación del IPSec. Configuración IPSec que reconoce VRF En las configuraciones IPSec que reconoce VRF con SVTIs o DVTIs, el VRF no se debe configurar en el perfil del Internet Security Association and Key Management Protocol (ISAKMP). En lugar, el VRF se debe configurar en la interfaz del túnel para SVTIs. Para DVTIs, usted debe aplicar el VRF al vtemplate usando ip vrf forwarding el comando. Información Sobre la Interfaz del Túnel Virtual de IPSec El uso del IPSec VTIs ambos simplifica grandemente el proceso de configuración cuando usted necesita proporcionar la protección para el Acceso Remoto y proporciona una alternativa más simple a usar el Generic Routing Encapsulation (GRE) o los túneles del protocolo Layer 2 Tunneling Protocol (L2TP) para la encapsulación y las correspondencias de criptografía con el IPSec. Un beneficio mayor asociado al IPSec VTIs es que la configuración no requiere una correlación estática de las sesiones del IPSec a una interfaz física. El punto final de la tunelización de IPSec se asocia a una interfaz (virtual) real. Porque hay una interfaz enrutable en el punto final del túnel, muchas capacidades comunes de la interfaz se pueden aplicar al túnel IPsec. El IPSec VTI permite la flexibilidad de enviar y de recibir la unidifusión IP y el tráfico encriptado del Multicast en cualquier interfaz física, por ejemplo en el caso de los trayectos múltiples. Se cifra o se desencripta el tráfico cuando se remite o a la interfaz del túnel y es manejado por la tabla de IP Routing. Usando el Routing IP remitir el tráfico a la interfaz del túnel simplifica la configuración del IPSec VPN comparada al más proceso complejo de usar el Listas de control de acceso (ACL) con la correspondencia de criptografía en las configuraciones IPSec nativas. La función de DVTIs tiene gusto de cualquier otra interfaz real de modo que usted pueda aplicar el Calidad de Servicio (QoS), el Firewall, y otros Servicios de seguridad tan pronto como el túnel sea activo. Sin las interfaces virtuales de aceleración de la aceleración Module2+ (VAM2+) del Red privada virtual (VPN), el paquete que atraviesa una interfaz virtual del IPSec se dirige al (RP) del procesador del router para la encapsulación. Este método tiende a ser lento y ha limitado el scalability. En el modo crypto del hardware, todo el IPSec VTIs es acelerado por el motor de criptografía VAM2+, y todo el tráfico que pasa a través del túnel es cifrado y desencriptado por el VAM2+. Las secciones siguientes proporcionan los detalles sobre el IPSec VTI: • Beneficios de Usar IPsec Virtual Tunnel Interface • Ruteo con Interfaces de Túnel Virtuales de IPSec • Interfaces de Túnel Virtuales Estáticas • Interfaces de Túnel Virtuales Dinámicas • Ciclo Vital de la Interfaz de Túnel Virtual Dinámica • Encripción de Tráfico con la Interfaz de Túnel Virtual IPSec Beneficios de Usar IPsec Virtual Tunnel Interface El IPSec VTIs permite que usted configure una interfaz virtual a la cual usted pueda aplicar las características. Las características para los paquetes del texto claro se configuran en el VTI. Las características para los paquetes encriptados se aplican en la interfaz exterior física. Cuando se utiliza el IPSec VTIs, usted puede separar la aplicación de las características tales como NAT, los ACL, y QoS y aplicar las al texto claro o texto cifrado, o ambas. Cuando se utilizan las correspondencias de criptografía, no hay método simple de aplicar las funciones de encripción al túnel IPsec. Hay dos tipos de interfaces VTI: VTIs estático (SVTIs) y VTIs dinámico (DVTIs). Interfaces de Túnel Virtuales Estáticas Las configuraciones SVTI se pueden utilizar para la Conectividad del sitio a localizar en la cual un túnel proporciona siempre-en el acceso entre dos sitios. La ventaja de usar SVTIs en comparación con las configuraciones de la correspondencia de criptografía que los usuarios pueden habilitar los Dynamic Routing Protocol en la interfaz del túnel sin el suplemento 24 bytes requeridos para los encabezados GRE, así está reduciendo el ancho de banda para enviar los datos encriptados. Además, las Características del Software Cisco IOS múltiples se pueden configurar directamente en la interfaz del túnel y en la interfaz de egreso física de la interfaz del túnel. Esta configuración directa permite que los usuarios tengan control sólido en la aplicación de las características en la trayectoria PRE o del poste-cifrado. El cuadro 1 ilustra cómo se utiliza un SVTI. Cuadro 1 IPSec SVTI El IPSec VTI apoya al natural tunelización de IPSec y exhibe la mayor parte de las propiedades de una interfaz física. Interfaces de Túnel Virtuales Dinámicas DVTIs puede proporcionar altamente seguro y la conectividad con posibilidades de ampliación para los VPN de accesos remotos. La tecnología DVTI substituye las correspondencias cifradas dinámicas y el método dinámico del hub-and-spoke para establecer los túneles. DVTIs se puede utilizar para el servidor y la configuración remota. Los túneles proporcionan una interfaz de acceso virtual separada a pedido para cada sesión de VPN. La configuración de las interfaces de acceso virtual se reproduce de una configuración de plantilla virtual, que incluye la configuración IPSec y cualquier característica del Cisco IOS Software configuradas en la interfaz de plantilla virtual, tal como QoS, Netflow, o ACL. La función de DVTIs tiene gusto de cualquier otra interfaz real de modo que usted pueda aplicar QoS, Firewall, otros Servicios de seguridad tan pronto como el túnel sea activo. Las características de QoS se pueden utilizar para mejorar el funcionamiento de las diversas aplicaciones a través de la red. Cualquier combinación de características de QoS ofrecidas en Cisco IOS Software se puede utilizar para soportar la Voz, el vídeo, o las aplicaciones de datos. DVTIs proporciona la eficacia en el uso de los IP Addresses y proporciona la conectividad segura. DVTIs permite al por-grupo dinámicamente transferible y por usuario las directivas que se configurarán en un servidor de RADIUS. El por-grupo o por usuario definición puede ser creado usando el grupo del usuario o del Unity del Autenticación ampliada (Xauth), o puede ser derivado de un certificado. DVTIs es estándares basados, así que la Interoperabilidad en un entorno del proveedor múltiple se soporta. El IPSec DVTIs permite que usted cree altamente la conectividad segura para los VPN de accesos remotos y se puede combinar con la arquitectura Cisco para la Voz, el vídeo, y los datos integrados (AVVID) para entregar la voz con convergencia, el vídeo, y los datos sobre las redes IP. El DVTI simplifica la encaminamiento de la Red privada virtual (VRF) y el despliegue enterado del IPSec de la expedición (VRF-). El VRF se configura en la interfaz. Un DVTI requiere la configuración mínima en el router. Una sola plantilla virtual puede ser configurada y ser reproducida. El DVTI crea una interfaz para las sesiones del IPSec y utiliza la infraestructura de la plantilla virtual para la particularización y la Administración dinámicas del IPSec dinámico VTIs. La infraestructura de la plantilla virtual se extiende para crear las interfaces del túnel dinámicas del acceso virtual. DVTIs se utiliza en configuraciones de red radiales. Un solo DVTI puede soportar vario VTIs estático. La notaDVTI se soporta solamente en los VPN fáciles. Es decir, el extremo DVTI se debe configurar como Easy VPN Server. El cuadro 2 ilustra la trayectoria de la autenticación DVTI. Cuadro 2 IPSec dinámico VTI La autenticación mostrada en el cuadro 2 sigue esta trayectoria: 1. El user1 llama al router. 2. El router1 autentica el user1. 3. Interfaz de acceso virtual de los clnes del IPSec de la interfaz de plantilla virtual. Ciclo Vital de la Interfaz de Túnel Virtual Dinámica Los perfiles de ipsec definen la directiva para DVTIs. La interfaz dinámica se crea en el final de la fase 1 IKE y de la fase 1,5 IKE. Se borra la interfaz cuando sesión IPSec al par es cerrado. Sesión IPSec es cerrado cuando el IKE y el SA de IPSec al par se borran. Ruteo con Interfaces de Túnel Virtuales de IPSec Porque VTIs es interfaces enrutables, el rutear desempeña un papel importante en el proceso del cifrado. Se cifra el tráfico solamente si se remite el de los VTI, y el tráfico que llega en el VTI se desencripta y se rutea por consiguiente. VTIs permite que usted establezca un túnel de encripción usando una interfaz real como el punto final del túnel. Usted puede rutear a la interfaz o aplicar los servicios tales como QoS, Firewall, traducción de dirección de red, y estadísticas de Netflow como usted a cualquier otra interfaz. Usted puede monitorear la interfaz, rutea a ella, y tiene una ventaja sobre las correspondencias de criptografía porque es una interfaz real y proporciona las ventajas de cualquier otra interfaz del Cisco IOS regular. Encripción de Tráfico con la Interfaz de Túnel Virtual IPSec Cuando se configura un IPSec VTI, el cifrado ocurre en el túnel. Se cifra el tráfico cuando se remite a la interfaz del túnel. El reenvío de tráfico es manejado por la tabla de IP Routing, y dinámico o Static Routing puede ser utilizado para rutear el tráfico al SVTI. Reverse Route Injection de las aplicaciones DVTI para simplificar más lejos las configuraciones de ruteo. Usando el Routing IP remitir el tráfico al cifrado simplifica la configuración del IPSec VPN porque el uso de los ACL con una correspondencia de criptografía en las configuraciones IPSec nativas no se requiere. El túnel virtual del IPSec también permite que usted cifre el tráfico Multicast con el IPSec. El flujo del paquete IPsec en el túnel IPsec se ilustra en el cuadro 3. Cuadro 3 flujo de paquetes en el túnel IPsec Después de que los paquetes lleguen en la interfaz interior, el motor de reenvío conmuta los paquetes al VTI, donde se cifran. Los paquetes encriptados se devuelven al motor de reenvío, donde se conmutan a través de la interfaz exterior. El cuadro 4 muestra el túnel IPsec de los del flujo de paquetes. Cuadro 4 túnel IPsec de los del flujo de paquetes Cómo Configurar la Interfaz de Túnel Virtual IPSec • Configuración de Interfaces de Túnel Virtuales de IPSec Estáticas • Configuración de Interfaces de Túnel Virtual IPSec Dinámicas Configuración de Interfaces de Túnel Virtuales de IPSec Estáticas PASOS SUMARIOS 1. enable 2. configure terminal 3. crypto IPsec profile profile-name 4. set transform-set transform-set-name 5. interface type number 6. ip address address mask 7. tunnel mode ipsec ipv4 8. tunnel source interface 9. tunnel destination ip-address 10. tunnel protection IPsec profile profile-name []shared PASOS DETALLADOS Comando o acción Propósito Paso enable 1 Habilita el modo EXEC privilegiado. Paso configure terminal 2 Ingresa en el modo de configuración global. Paso crypto IPsec profile profile-name 3 Define los parámetros de IPSec que se deben usar para la encripción IPSec entre dos routers IPSec. Example: Router> enable Example: Router# configure terminal Example: Router(config)# crypto IPsec profile PROF • Ingrese su contraseña si se le pide que lo haga. Paso set transform-set transform-set-name [ Especifica qué conjuntos de transform-set-name2...transform-set4 transformación se pueden utilizar name6] con la entrada de crypto map. Example: Router(config)# set transform-set tset Paso interface type number 5 Especifica la interfaz en la cual el túnel será configurado y ingresa al modo de configuración de la interfaz. Paso ip address address mask 6 Especifica la dirección IP y la máscara. Paso tunnel mode ipsec ipv4 7 Define el modo del túnel. Example: Router(config)# interface tunnel0 Example: Router(config-if)# ip address 10.1.1.1 255.255.255.0 Example: Router(config-if)# tunnel mode ipsec ipv4 Paso tunnel source interface 8 Especifica el origen de túnel como Loopback Interface. Paso tunnel destination ip-address 9 Identifica la dirección IP del destino del túnel. Paso tunnel protection IPsec profile profile-name [shared] 10 Asocia una interfaz de túnel con un perfil IPSec. Example: Router(config-if)# tunnel source loopback0 Example: Router(config-if)# tunnel destination 172.16.1.1 Example: Router(config-if)# tunnel protection IPsec profile PROF Configuración de Interfaces de Túnel Virtual IPSec Dinámicas PASOS SUMARIOS 1. enable 2. configure terminal 3. crypto IPsec profile profile-name 4. set transform-set transform-set-name 5. interface virtual-template number 6. tunnel mode mode 7. tunnel protection IPsec profile profile-name []shared 8. exit 9. crypto isakamp profile profile-name 10. virtual-template template-number PASOS DETALLADOS Comando o acción Propósito Paso enable 1 Habilita el modo EXEC privilegiado. Paso configure terminal 2 Ingresa en el modo de configuración global. Paso crypto IPsec profile profile-name 3 Define los parámetros de IPSec que se deben usar para la encripción IPSec entre dos routers IPSec. Example: Router> enable Example: Router# configure terminal Example: Router(config)# crypto IPsec profile PROF • Ingrese su contraseña si se le pide que lo haga. Paso set transform-set transform-set-name [ Especifica qué conjuntos de transform-set-name2...transform-set4 transformación se pueden utilizar name6] con la entrada de crypto map. Example: Router(config)# set transform-set tset Paso interface virtual-template number 5 Define una interfaz del túnel de la virtual-plantilla y ingresa al modo de configuración de la interfaz. Paso tunnel mode ipsec ipv4 6 Define el modo del túnel. Paso tunnel protection IPsec profile profile-name [shared] 7 Asocia una interfaz de túnel con un perfil IPSec. Example: Router(config)# interface virtualtemplate 2 Example: Router(config-if)# tunnel mode ipsec ipv4 Example: Router(config-if)# tunnel protection IPsec profile PROF Paso exit 8 Sale del modo de configuración de interfaz. Paso crypto isakamp profile profile-name 9 Define el perfil ISAKAMP que se utilizará para la plantilla virtual. Paso virtual-template template-number 10 Especifica la plantilla virtual asociada al perfil ISAKAMP. Example: Router(config-if)# exit Example: Router(config)# crypto isakamp profile red Example: Router(config)# virtual-template 1 Ejemplos de Configuración de IPsec Virtual Tunnel Interface • Interfaz del Túnel Virtual Estática con IPsec: Ejemplo: • Interfaz Estática de Túnel Virtual que Reconoce VRF: Ejemplo: • Interfaz del Túnel Virtual Estática con Qos: Ejemplo: • Interfaz del Túnel Virtual Estático con Firewall Virtual: Ejemplo: • Easy VPN Server de Interfaz de Túnel Virtual Dinámico: Ejemplo: • Cliente Easy VPN de Interfaz Dinámica de Túnel Virtual: Ejemplo: • VRF-Aware IPsec con VTI Dinámica: Ejemplo: • Interfaz del Túnel Virtual Dinámico con Firewall Virtual: Ejemplo: • Interfaz Túnel Virtual Dinámico con QoS: Ejemplo: Interfaz del Túnel Virtual Estática con IPsec: Ejemplo: La configuración del siguiente ejemplo utiliza una clave del preshared para la autenticación entre los pares. El tráfico VPN se remite al IPSec VTI para el cifrado y después envió la interfaz física. El túnel en la subred 10 marca los paquetes para la directiva del IPSec y los pasa al motor de criptografía (CE) para la encapsulación de IPSec. El cuadro 5 ilustra la configuración del IPSec VTI. Cuadro 5 VTI con el IPSec Configuración del router C7206 version 12.3 service timestamps debug datetime service timestamps log datetime hostname 7200-3 no aaa new-model ip subnet-zero ip cef controller ISA 6/1 ! crypto isakmp policy 1 encr 3des authentication pre-share group 2 crypto isakmp key Cisco12345 address 0.0.0.0 0.0.0.0 crypto IPsec transform-set T1 esp-3des esp-sha-hmac crypto IPsec profile P1 set transform-set T1 ! interface Tunnel0 ip address 10.0.51.203 255.255.255.0 ip ospf mtu-ignore load-interval 30 tunnel source 10.0.149.203 tunnel destination 10.0.149.217 tunnel mode IPsec ipv4 tunnel protection IPsec profile P1 ! interface Ethernet3/0 ip address 10.0.149.203 255.255.255.0 duplex full ! interface Ethernet3/3 ip address 10.0.35.203 255.255.255.0 duplex full ! ip classless ip route 10.0.36.0 255.255.255.0 Tunnel0 line con 0 line aux 0 line vty 0 4 end Configuración del router C1750 version 12.3 hostname c1750-17 no aaa new-model ip subnet-zero ip cef crypto isakmp policy 1 encr 3des authentication pre-share group 2 crypto isakmp key Cisco12345 address 0.0.0.0 0.0.0.0 crypto IPsec transform-set T1 esp-3des esp-sha-hmac crypto IPsec profile P1 set transform-set T1 ! interface Tunnel0 ip address 10.0.51.217 255.255.255.0 ip ospf mtu-ignore tunnel source 10.0.149.217 tunnel destination 10.0.149.203 tunnel mode ipsec ipv4 tunnel protection ipsec profile P1 ! interface FastEthernet0/0 ip address 10.0.149.217 255.255.255.0 speed 100 full-duplex ! interface Ethernet1/0 ip address 10.0.36.217 255.255.255.0 load-interval 30 full-duplex ! ip classless ip route 10.0.35.0 255.255.255.0 Tunnel0 line con 0 line aux 0 line vty 0 4 end Verificar los resultados para la interfaz del túnel virtual estática del IPSec: Ejemplo: Esta sección proporciona la información que usted puede utilizar para confirmar que su configuración está trabajando correctamente. En esta visualización, el tunnel0 está “para arriba,” y el Line Protocol está “para arriba.” Si el Line Protocol está “abajo,” la sesión no es activa. Verificar el estatus C7206 Router# show interface tunnel 0 Tunnel0 is up, line protocol is up Hardware is Tunnel Internet address is 10.0.51.203/24 MTU 1514 bytes, BW 9 Kbit, DLY 500000 usec, reliability 255/255, txload 103/255, rxload 110/255 Encapsulation TUNNEL, loopback not set Keepalive not set Tunnel source 10.0.149.203, destination 10.0.149.217 Tunnel protocol/transport IPsec/IP, key disabled, sequencing disabled Tunnel TTL 255 Checksumming of packets disabled, fast tunneling enabled Tunnel transmit bandwidth 8000 (kbps) Tunnel receive bandwidth 8000 (kbps) Tunnel protection via IPsec (profile "P1") Last input never, output never, output hang never Last clearing of "show interface" counters never Input queue: 1/75/0/0 (size/max/drops/flushes); Total output drops: 0 Queueing strategy: fifo Output queue: 0/0 (size/max) 30 second input rate 13000 bits/sec, 34 packets/sec 30 second output rate 36000 bits/sec, 34 packets/sec 191320 packets input, 30129126 bytes, 0 no buffer Received 0 broadcasts, 0 runts, 0 giants, 0 throttles 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort 59968 packets output, 15369696 bytes, 0 underruns 0 output errors, 0 collisions, 0 interface resets 0 output buffer failures, 0 output buffers swapped out Router# show crypto session Crypto session current status Interface: Tunnel0 Session status: UP-ACTIVE Peer: 10.0.149.217 port 500 IKE SA: local 10.0.149.203/500 remote 10.0.149.217/500 Active IPsec FLOW: permit ip 0.0.0.0/0.0.0.0 0.0.0.0/0.0.0.0 Active SAs: 4, origin: crypto map Router# show ip route Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route Gateway of last resort is not set 10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks C 10.0.35.0/24 is directly connected, Ethernet3/3 S 10.0.36.0/24 is directly connected, Tunnel0 C 10.0.51.0/24 is directly connected, Tunnel0 C 10.0.149.0/24 is directly connected, Ethernet3/0 Interfaz Estática de Túnel Virtual que Reconoce VRF: Ejemplo: Para agregar el VRF al ejemplo estático VTI, incluya ipvrf y ip vrf forwarding los comandos a la configuración tal y como se muestra en del siguiente ejemplo. Configuración del router C7206 hostname c7206 . . ip vrf sample-vti1 rd 1:1 route-target export 1:1 route-target import 1:1 ! . . interface Tunnel0 ip vrf forwarding sample-vti1 ip address 10.0.51.217 255.255.255.0 tunnel source 10.0.149.217 tunnel destination 10.0.149.203 tunnel mode ipsec ipv4 tunnel protection ipsec profile P1 . . ! end Interfaz del Túnel Virtual Estática con Qos: Ejemplo: Usted puede aplicarse política de calidad de servicio (QoS) al punto final del túnel incluyendo service-policy la declaración bajo interfaz del túnel. El siguiente ejemplo está limpiando el tráfico hacia fuera la interfaz del túnel. Configuración del router C7206 hostname c7206 . . class-map match-all VTI match any ! policy-map VTI class VTI police cir 2000000 conform-action transmit exceed-action drop ! . . interface Tunnel0 ip address 10.0.51.217 255.255.255.0 tunnel source 10.0.149.217 tunnel destination 10.0.149.203 tunnel mode ipsec ipv4 tunnel protection ipsec profile P1 service-policy output VTI ! . . ! end Interfaz del Túnel Virtual Estático con Firewall Virtual: Ejemplo: La aplicación del Firewall virtual al túnel SVTI permite el tráfico del habló para pasar a través del concentrador para alcanzar Internet. El cuadro 6 ilustra un SVTI con el spoke protegido intrínsecamente por el escurdo de protección corporativo. Cuadro 6 VTI estático con el Firewall virtual La configuración básica SVTI se ha modificado para incluir la definición virtual del Firewall. Configuración del router C7206 hostname c7206 . . ip inspect max-incomplete high 1000000 ip inspect max-incomplete low 800000 ip inspect one-minute high 1000000 ip inspect one-minute low 800000 ip inspect tcp synwait-time 60 ip inspect tcp max-incomplete host 100000 block-time 2 ip inspect name IOSFW1 tcp timeout 300 ip inspect name IOSFW1 udp ! . . interface GigabitEthernet0/1 description Internet Connection ip address 172.18.143.246 255.255.255.0 ip access-group 100 in ip nat outside ! interface Tunnel0 ip address 10.0.51.217 255.255.255.0 ip nat inside ip inspect IOSFW1 in tunnel source 10.0.149.217 tunnel destination 10.0.149.203 tunnel mode ipsec ipv4 tunnel protection ipsec profile P1 ! ip classless ip route 0.0.0.0 0.0.0.0 172.18.143.1 ! ip nat translation timeout 120 ip nat translation finrst-timeout 2 ip nat translation max-entries 300000 ip nat pool test1 10.2.100.1 10.2.100.50 netmask 255.255.255.0 ip nat inside source list 110 pool test1 vrf test-vti1 overload ! access-list 100 permit esp any any access-list 100 permit udp any eq isakmp any access-list 100 permit udp any eq non500-isakmp any access-list 100 permit icmp any any access-list 110 deny esp any any access-list 110 deny udp any eq isakmp any access-list 110 permit ip any any access-list 110 deny udp any eq non500-isakmp any ! end Easy VPN Server de Interfaz de Túnel Virtual Dinámico: Ejemplo: El siguiente ejemplo ilustra el uso del Easy VPN Server DVTI, que sirve como aggregator del Acceso Remoto del IPSec. El cliente puede ser usuario casero que funciona con a un Cliente Cisco VPN o puede ser un router del Cisco IOS configurado como cliente VPN fácil. Configuración del router C7206 hostname c7206 ! aaa new-model aaa authentication login local_list local aaa authorization network local_list local aaa session-id common ! ip subnet-zero ip cef ! username cisco password 0 cisco123 ! controller ISA 1/1 ! crypto isakmp policy 1 encr 3des authentication pre-share group 2 ! crypto isakmp client configuration group group1 key cisco123 pool group1pool save-password ! crypto isakmp profile vpn1-ra match identity group group1 client authentication list local_list isakmp authorization list local_list client configuration address respond virtual-template 1 ! crypto ipsec transform-set VTI-TS esp-3des esp-sha-hmac ! crypto ipsec profile test-vti1 set transform-set VTI-TS ! interface GigabitEthernet0/1 description Internet Connection ip address 172.18.143.246 255.255.255.0 ! interface GigabitEthernet0/2 description Internal Network ip address 10.2.1.1 255.255.255.0 ! interface Virtual-Template1 type tunnel ip unnumbered GigabitEthernet0/1 ip virtual-reassembly tunnel mode ipsec ipv4 tunnel protection ipsec profile test-vti1 ! ip local pool group1pool 192.168.1.1 192.168.1.4 ip classless ip route 0.0.0.0 0.0.0.0 172.18.143.1 ! end Verificar los resultados para el Easy VPN Server virtual dinámico de la interfaz del túnel: Ejemplo: La demostración de los siguientes ejemplos que un DVTI se ha configurado para un Easy VPN Server. Router# show running-config interface Virtual-Access2 Building configuration... Current configuration : 250 bytes ! interface Virtual-Access2 ip unnumbered GigabitEthernet0/1 ip virtual-reassembly tunnel source 172.18.143.246 tunnel destination 172.18.143.208 tunnel mode ipsec ipv4 tunnel protection ipsec profile test-vti1 no tunnel protection ipsec initiate end Router# show ip route Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route Gateway of last resort is 10.2.1.10 to network 0.0.0.0 172.18.0.0/24 is subnetted, 1 subnets C 172.18.143.0 is directly connected, GigabitEthernet0/1 192.168.1.0/32 is subnetted, 1 subnets S 192.168.1.1 [1/0] via 0.0.0.0, Virtual-Access2 10.0.0.0/24 is subnetted, 1 subnets C S* 10.2.1.0 is directly connected, GigabitEthernet0/2 0.0.0.0/0 [1/0] via 172.18.143.1 Cliente Easy VPN de Interfaz Dinámica de Túnel Virtual: Ejemplo: Las demostraciones del siguiente ejemplo cómo usted puede configurar a un router como el cliente VPN fácil. Este ejemplo utiliza básicamente la misma idea que el cliente VPN fácil que usted puede funcionar con de un PC para conectar. De hecho, la configuración del Easy VPN Server trabajará para el software cliente o el cliente del Cisco IOS. hostname c1841 ! no aaa new-model ! ip cef ! username cisco password 0 cisco123 ! crypto ipsec client ezvpn CLIENT connect manual group group1 key cisco123 mode client peer 172.18.143.246 virtual-interface 1 username cisco password cisco123 xauth userid mode local ! interface Loopback0 ip address 10.1.1.1 255.255.255.255 ! interface FastEthernet0/0 description Internet Connection ip address 172.18.143.208 255.255.255.0 crypto ipsec client ezvpn CLIENT ! interface FastEthernet0/1 ip address 10.1.1.252 255.255.255.0 crypto ipsec client ezvpn CLIENT inside ! interface Virtual-Template1 type tunnel ip unnumbered Loopback0 ! ip route 0.0.0.0 0.0.0.0 172.18.143.1 254 ! end La definición del cliente se puede configurar en muchas maneras diferentes. El modo especificado con connect el comando puede ser automático o manual. Si el modo de la conexión se fija al manual, el túnel IPsec tiene que ser iniciado manualmente por un usuario. También observe el uso mode del comando. El modo puede ser cliente, extensión de la red, o red-extensión-más. Este ejemplo indica al modo cliente, así que significa que dan el cliente a una dirección privada del servidor. El modo de ampliación de la red es diferente del modo cliente en que el cliente especifica para el servidor su subred privada asociada. Dependiendo del modo, la tabla de ruteo en cualquier extremo será levemente diferente. La operación básica del túnel IPsec sigue siendo lo mismo, sin importar el modo especificado. Verificar los resultados para el cliente VPN fácil de la interfaz del túnel virtual dinámica: Ejemplo: Los siguientes ejemplos ilustran las maneras diferentes de visualizar el estatus del DVTI. Router# show running-config interface Virtual-Access2 Building configuration... Current configuration : 148 bytes ! interface Virtual-Access2 ip unnumbered Loopback1 tunnel source FastEthernet0/0 tunnel destination 172.18.143.246 tunnel mode ipsec ipv4 end Router# show running-config interface Loopback1 Building configuration... Current configuration : 65 bytes ! interface Loopback1 ip address 192.168.1.1 255.255.255.255 end Router# show ip route Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route Gateway of last resort is 172.18.143.1 to network 0.0.0.0 10.0.0.0/32 is subnetted, 1 subnets C 10.1.1.1 is directly connected, Loopback0 172.18.0.0/24 is subnetted, 1 subnets C 172.18.143.0 is directly connected, FastEthernet0/0 192.168.1.0/32 is subnetted, 1 subnets C S* 192.168.1.1 is directly connected, Loopback1 0.0.0.0/0 [1/0] via 0.0.0.0, Virtual-Access2 Router# show crypto ipsec client ezvpn Easy VPN Remote Phase: 6 Tunnel name : CLIENT Inside interface list: FastEthernet0/1 Outside interface: Virtual-Access2 (bound to FastEthernet0/0) Current State: IPSEC_ACTIVE Last Event: SOCKET_UP Address: 192.168.1.1 Mask: 255.255.255.255 Save Password: Allowed Current EzVPN Peer: 172.18.143.246 VRF-Aware IPsec con VTI Dinámica: Ejemplo: Este ejemplo muestra cómo configurar el IPSec que reconoce VRF para aprovecharse del DVTI: hostname c7206 . . ip vrf test-vti1 rd 1:1 route-target export 1:1 route-target import 1:1 ! . . interface Virtual-Template1 type tunnel ip vrf forwarding test-vti1 ip unnumbered Loopback0 ip virtual-reassembly tunnel mode ipsec ipv4 tunnel protection ipsec profile test-vti1 ! . . end Interfaz del Túnel Virtual Dinámico con Firewall Virtual: Ejemplo: El Easy VPN Server DVTI se puede configurar detrás de un Firewall virtual. la configuración del Detrás--Firewall permite que los usuarios ingresen la red, mientras que el escudo de protección de la red se protege contra el acceso no autorizado. El Firewall virtual utiliza el Control de acceso basado en el contexto (CBAC) y el NAT aplicados a la interfaz de Internet así como a la plantilla virtual. hostname c7206 . . ip inspect max-incomplete high 1000000 ip inspect max-incomplete low 800000 ip inspect one-minute high 1000000 ip inspect one-minute low 800000 ip inspect tcp synwait-time 60 ip inspect tcp max-incomplete host 100000 block-time 2 ip inspect name IOSFW1 tcp timeout 300 ip inspect name IOSFW1 udp ! . . interface GigabitEthernet0/1 description Internet Connection ip address 172.18.143.246 255.255.255.0 ip access-group 100 in ip nat outside ! interface GigabitEthernet0/2 description Internal Network ip address 10.2.1.1 255.255.255.0 ! interface Virtual-Template1 type tunnel ip unnumbered Loopback0 ip nat inside ip inspect IOSFW1 in tunnel mode ipsec ipv4 tunnel protection ipsec profile test-vti1 ! ip classless ip route 0.0.0.0 0.0.0.0 172.18.143.1 ! ip nat translation timeout 120 ip nat translation finrst-timeout 2 ip nat translation max-entries 300000 ip nat pool test1 10.2.100.1 10.2.100.50 netmask 255.255.255.0 ip nat inside source list 110 pool test1 vrf test-vti1 overload ! access-list 100 permit esp any any access-list 100 permit udp any eq isakmp any access-list 100 permit udp any eq non500-isakmp any access-list 100 permit icmp any any access-list 110 deny esp any any access-list 110 deny udp any eq isakmp any access-list 110 permit ip any any access-list 110 deny ! udp any eq non500-isakmp any end Interfaz Túnel Virtual Dinámico con QoS: Ejemplo: Usted puede agregar QoS al túnel DVTI aplicando la política de servicio a la plantilla virtual. Cuando la plantilla se reproduce para hacer la interfaz de acceso virtual, la política de servicio será aplicada allí. El siguiente ejemplo muestra que la configuración básica DVTI con QoS agregó. hostname c7206 . . class-map match-all VTI match any ! policy-map VTI class VTI police cir 2000000 conform-action transmit exceed-action drop ! . . interface Virtual-Template1 type tunnel ip vrf forwarding test-vti1 ip unnumbered Loopback0 ip virtual-reassembly tunnel mode ipsec ipv4 tunnel protection ipsec profile test-vti1 service-policy output VTI ! . . ! end Referencias adicionales Documentos Relacionados Tema relacionado Título del documento IPSec, problemas de seguridad Configurar directivo de seguridad para los VPN con el IPSec QoS, configurando Guía de configuración de las soluciones de la Calidad de servicio de Cisco IOS en el cisco.com Comandos de Cisco IOS El Cisco IOS domina los comandos list, todos las versiones Comandos de seguridad Configuración VPN Referencia de Comandos de Seguridad de Cisco IOS • Cisco Easy VPN Remote • Easy VPN Server Estándares Estándar Título Ninguno. — MIB MIB Link del MIB Ninguno. Para localizar y descargar el MIB para las plataformas elegidas, las versiones de Cisco IOS Software, y los conjuntos de características, utilizan el localizador MIB de Cisco encontrado en el URL siguiente: http://www.cisco.com/cisco/web/LA/support/index.html RFC RFC Título RFC 2401 Arquitectura de seguridad para el protocolo de Internet RFC 2408 Protocolo internet security association and key management RFC 2409 El Internet Key Exchange (IKE) Asistencia Técnica Descripción Link El Web site del soporte y de la documentación http://www.cisco.com/cisco/web/LA/support/index.html de Cisco proporciona los recursos en línea para descargar la documentación, el software, y las herramientas. Utilice estos recursos para instalar y para configurar el software y para resolver problemas y para resolver los problemas técnicos con los Productos Cisco y las Tecnologías. El acceso a la mayoría de las herramientas en el Web site del soporte y de la documentación de Cisco requiere una identificación del usuario y una contraseña del cisco.com. Información de la Función IPsec Virtual Tunnel Interface La Tabla 1 muestra el historial de versiones de esta función. Utilice el Cisco Feature Navigator para encontrar la información sobre el soporte del Soporte de la plataforma y de la imagen del software. El Cisco Feature Navigator le permite para determinar qué imágenes del software soportan una versión de software, un conjunto de características, o una plataforma específico. Para acceder a Cisco Feature Navigator, vaya a http://www.cisco.com/go/cfn. Una cuenta en el cisco.com no se requiere. Observelas listas del cuadro 1 solamente la versión de software que introdujo el soporte para una característica dada en un tren de versión de software dado. A menos que se indicare en forma diferente, las versiones posteriores de ese tren de versión de software también soportan esa característica. Información de la característica del cuadro 1 para la interfaz del túnel virtual del IPSec Nombre de la función Versiones Información de la Configuración de la Función IPSec estático VTIs El IPSec VTIs (VTIs) proporciona un tipo de interfaz enrutable para terminar los túneles IPsec y una forma sencilla de definir la protección entre los sitios para formar una red de recubrimiento. Las VTIs IPSec simplifican la configuración de IPSec para la protección de links remotos, soportan multicast y simplifican la administración de red y el balanceo de carga. 12.3(7)T 12.3(14)T 12.2(33)SRA 12.2(33)SXH IPSec 12.3(7)T dinámico 12.3(14)T VTIs VTIs dinámico proporciona la eficacia en el uso de los IP Addresses y proporciona la conectividad segura. VTIs dinámico permite al por-grupo dinámicamente transferible y por usuario las directivas que se configurarán en un servidor de RADIUS. El por-grupo o por usuario definición puede ser creado usando el grupo del usuario o del Unity del Xauth, o puede ser derivado de un certificado. VTIs dinámico es estándares basados, así que la Interoperabilidad en un entorno del proveedor múltiple se soporta. El IPSec VTIs dinámico permite que usted cree altamente la conectividad segura para los VPN de accesos remotos y se puede combinar con la arquitectura Cisco para la Voz, el vídeo, y los datos integrados (AVVID) para entregar la voz con convergencia, el vídeo, y los datos sobre las redes IP. El VTI dinámico simplifica el despliegue que reconoce VRF del IPSec. El VRF se configura en la interfaz. Se han insertado o modificado los siguientes comandos: crypto isakmp profileinterface virtual-templateshow vtemplatetunnel mode, virtualtemplate Cisco and the Cisco Logo are trademarks of Cisco Systems, Inc. and/or its affiliates in the U.S. and other countries. A listing of Cisco's trademarks can be found at www.cisco.com/go/trademarks. Third party trademarks mentioned are the property of their respective owners. The use of the word partner does not imply a partnership relationship between Cisco and any other company. (1005R) Any Internet Protocol (IP) addresses and phone numbers used in this document are not intended to be actual addresses and phone numbers. Any examples, command display output, network topology diagrams, and other figures included in the document are shown for illustrative purposes only. Any use of actual IP addresses or phone numbers in illustrative content is unintentional and coincidental. © 2004-2011 Cisco Systems, Inc. All rights reserved. © 1992-2013 Cisco Systems Inc. Todos los Derechos Reservados. Fecha de Generación del PDF: 2 Agosto 2013 http://www.cisco.com/cisco/web/support/LA/107/1074/1074061_sec_ipsec_virt_tunnl_ps6922_TSD_Products_Configuration_Guide_Chapter.html