Protocolos de intercambio de claves

Anuncio

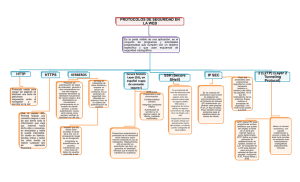

Protocolos de intercambio de claves [4.1] ¿Cómo estudiar este tema? [4.2] Gestión de claves simétricas TEMA [4.3] Protocolos de comunicación TEMA 4 – Esquema Autenticación y establecimiento de sesión Arquitectura de red Vida de claves cliente Tipos de claves usuales Autenticación con clave simétrica Protocolos de comunicación Jerarquías de claves Conceptos Protocolos de intercambio de claves Criptografía y mecanismos de seguridad Esquema Criptografía y mecanismos de seguridad Ideas clave 4.1. ¿Cómo estudiar este tema? Para estudiar este tema lee el capítulo 4 «Gestión de claves simétricas» (páginas 103-124) del libro Técnicas criptográficas de protección de datos, disponible en el aula virtual, además de las Ideas clave que encontrarás a continuación. Como hemos visto en los temas anteriores la criptografía precisa de secretos compartidos que permitan a emisores y receptores poder acceder a la información cifrada. Por ello, uno de los pilares de la criptografía es asegurar que las claves pueden ser intercambiadas de manera protegida; o dicho de otra forma, la criptografía no puede servir a su cometido si no se fundamenta en un robusto intercambio de claves. Este tema pretende categorizar los tipos más importantes de claves y describir los protocolos que pueden ser utilizados para su intercambio. El uso de un tipo de clave, o de un protocolo u otro, estará fundamentado en las características del sistema en el que se integren, de la misma forma que en ocasiones será necesario emplear técnicas innovadoras que proporcionen la indispensable vía de compartición de secretos para los sistemas criptográficos simétricos. En definitiva, este tema tiene por objetivo describir y categorizar los distintos tipos de claves empleados en los sistemas criptográficos, establecer las características de su funcionamiento y poner de manifiesto sus ventajas de utilización. De manera concisa los puntos a tratar son dos: Conceptos y categorización de las claves para los sistemas simétricos. Estudiar diversas propuestas de protocolos de intercambio de claves. TEMA 4 – Ideas clave Criptografía y mecanismos de seguridad 4.2. Gestión de claves simétricas En toda red de comunicaciones es necesario establecer una política de gestión de claves, debido a los siguientes factores: La reutilización de claves provoca un desgaste de las mismas y por tanto exponen la información a múltiples ataques (desgaste al uso). Es necesario atribuir una duración limitada (caducidad). El cese de privilegios a usuarios que ya no deben tener acceso a la información. Minimizar la reutilización de claves utilizando varias en función del cometido. Evitar que los usuarios compartan claves. Es necesario establecer una jerarquía de claves donde las de nivel superior se utilicen para cifrar las de nivel inferior. La raíz de la jerarquía será la clave maestra (de uso reducido y almacenada en claro en un módulo seguro). El segundo nivel estará compuesto por: Clave de generación de claves Clave de transporte de claves de sesión Clave de cifrado de claves de archivo Clave de cifrado de claves maestras de cliente Arquitectura de red Una red protegida mediante un sistema de claves simétricas requiere: Una pareja de claves por cada pareja de nodos . claves por terminal (todas menos la suya). Por otra parte una red protegida mediante un sistema de claves asimétricas requiere: Una pareja de claves por cada nodo . claves por terminal (las mismas que en simétrico más su privada y pública). TEMA 4 – Ideas clave Criptografía y mecanismos de seguridad Tipos de claves usuales Existen diferentes tipos de claves usadas en un sistema: Clave estructural Clave maestra No puede ser alterada por el usuario (en hardware). Ejemplo: Las S-Cajas. De menor rango que la estructural, aunque la mayor entre las que se pueden alterar. Se deben almacenar en un módulo de seguridad cuya apertura ocasiona su destrucción. Este tipo de claves serán siempre generadas en un local seguro que sea controlado por mecanismos físicos se seguridad. La predistribución de este tipo de claves puede realizarse mediante: correo seguro (forma tradicional), la suma módulo 2 de varias claves comunicadas por diferentes medios (telegrama, fax, carta…), claves provisionales con caducidad que posteriormente verificadas y mediante un sistema de clave simétrica con comprobación previa de la identidad del usuario. Bajo este tipo de clave se cifran las siguientes: Clave para generación de claves: para generar claves de sesión o vectores de inicialización. Clave para cifrado de claves: Para cifrar otras claves en su transmisión o almacenamiento. Bajo esta clave se cifran: o Clave de sesión: De un único uso y creada para enviar un mensaje. o Vector de inicialización: Determina el punto de la serie cifrante en que empieza el cifrado. Obligatorio en sistemas síncronos. o Clave de cifrado de archivos: Destinadas a cifrar un único archivo. Claves de conveniencia: De baja seguridad y para usos especiales. Clave autoclave: Son poco seguras, puesto que se utilizan para producir claves a través de otras ya usadas. Clave de red: Fija y conocida por todos los nodos, utilizada para que estos puedan comunicarse entre sí. Clave de emergencia: Fija y conocida por todos los nodos, se usa cuando el resto de claves están comprometidas. Variante de una clave: Utilizada para actualizar las claves a partir del resto mediante una operación. No requiere cambiar todas las anteriores claves. TEMA 4 – Ideas clave Criptografía y mecanismos de seguridad Vida de una clave de cliente Existen varias operaciones en la vida de un cliente: Usuario nuevo Inicialización Dar de alta al usuario tras verificar su identidad. Generar, instalar y validar una clave de usuario. La clave se almacena para su uso. Uso normal El cliente usa su clave hasta que se cumpla su período de validez. Revocación En caso de que la clave esté comprometida, se procede a su revocación y destrucción del almacén de claves. 4.3. Protocolos de comunicación Protocolo de comunicación Procedimientos para llevar a cabo, mediante sistemas criptográficos, comunicaciones, distribución de claves, acuerdo de claves se sesión, autentificación, firma digital, etc. Son más vulnerables que los algoritmos de cifrado utilizados, ya que pueden ser atacados mediante un análisis inteligente del protocolo. Los ataques más frecuentes contra un protocolo son los siguientes: Clave conocida Repetición Reflexión Reutilización de claves utilizadas con anterioridad. Reproducir mensajes ya enviados. Responder a un mensaje con el mismo mensaje. Suplantación Usar una personalidad falsa. Intermediario Ubicándose entre dos usuarios, suplantar la identidad de ambos de forma que crean que se comunican entre ellos. Diccionarios Usar una base de datos con los usuarios y contraseñas más probables. TEMA 4 – Ideas clave Criptografía y mecanismos de seguridad Protocolos de autenticación con clave simétrica Ordenados en función de su complejidad y fortaleza ante ataques, se encuentran los siguientes protocolos: Identificación por desafío-respuesta: Compartiendo A y B una clave K. o A genera un número aleatorio y lo envía a B en claro. o B genera un número aleatorio , lo concatena con o A recupera , lo cifra y responde a A. y lo envía en claro a B, demostrando así su identidad, puesto que únicamente A puede conocer K. El protocolo es vulnerable a ataques por reflexión. Protocolo de autenticación con sello temporal: Evita los ataques por reflexión del caso anterior incluyendo un sello temporal (requiere sincronismo entre las entidades para poder descartar mensajes retardados). Protocolos de autenticación con números aleatorios: Evita los ataques de reflexión enviando mensajes distintos en función de a quien se dirijan (requiere un generador de números aleatorios seguro). Protocolos de autenticación con números aleatorios y funciones resumen: Consiste en sustituir la función de cifrado en el caso anterior por una función HMAC (función resumen dependiente de una clave). Protocolos de autenticación y establecimiento de clave se sesión Para poner en acuerdo una clave de sesión, es necesaria una tercera parte de confianza que comparta claves con cada entidad particular. Existen los siguientes tipos de protocolos en este ámbito: Protocolo de la rana habladora Protocolo de Needham-Schroeder Protocolo Otway-Rees modificado Protocolo Kerberos TEMA 4 – Ideas clave Criptografía y mecanismos de seguridad Protocolo de la rana habladora: o A envía a la entidad confiable T, su identidad y un mensaje cifrado (con la clave que comparten A y T) que contiene la identidad de B, la clave de sesión y un sello temporal. o T comprueba la identidad de A al descifrar el mensaje (solo A y T pueden conocer la clave compartida por ambos) y envía a B el mensaje cifrado con la clave compartida por B y T, que contiene la identidad de B, un sello temporal y la clave de sesión. Las desventajas de este protocolo residen en la delegación en A de generar claves seguras y la sincronía requerida por usar sellos temporales. Protocolo de Needham-Schroeder: El protocolo es similar al anterior aunque soluciona el problema de que A sea un generador de claves seguras (esta acción se delega en T). T enviará a A la clave de sesión cifrada y un mensaje cifrado para B (aunque lo reciba A, no podrá descifrarlo al desconocer la clave compartida entre B y T). Este último mensaje será reenviado por A a B y contendrá la clave de sesión. Se soluciona también el problema de los sellos temporales aunque es vulnerable a ataques por repetición. Protocolo Otway-Rees modificado: Soluciona las debilidades del anterior protocolo al soportar identificación recíproca. Protocolo Kerberos: Protocolo similar a Neddham-Schoroeder que incluye un sello temporal y un tiempo de vida de clave. TEMA 4 – Ideas clave Criptografía y mecanismos de seguridad Lo + recomendado Lecciones magistrales Protocolos de intercambio de claves En esta lección veremos los protocolos de intercambio de claves, unos protocolos que surgen de la necesidad del intercambio de secretos compartidos de una manera segura. La clase magistral está disponible en el aula virtual. No dejes de leer… Seguridad en redes telemáticas Carracedo Gallardo, J. (2004). Seguridad en redes telemáticas. Madrid: McGraw-Hill. En el sexto capítulo se trata la distribución de claves en redes telemáticas y cómo su uso puede permitir la gestión de la seguridad en protocolos de seguridad en redes. TEMA 4 – Lo + recomendado Criptografía y mecanismos de seguridad No dejes de ver… Cryptography and Key Management with SafeNet's Russ Dietz En el vídeo se aclaran algunos conceptos generales y las bases sobre la necesidad de la gestión de claves. El vídeo completo está disponible en el aula virtual o en la siguiente dirección web: http://www.youtube.com/watch?v=pU76ToWlgHo TEMA 4 – Lo + recomendado Criptografía y mecanismos de seguridad + Información A fondo Recommendation for Key Management Documento formal sobre la gestión de claves. Incluye definiciones y marcos de funcionamiento general para la gestión de claves en sistemas criptográficos. Nos interesa concretamente la parte 1 titulada «Recommendation for Key Management – Part 1: General». El artículo está disponible en el aula virtual o en la siguiente dirección web: http://csrc.nist.gov/publications/PubsSPs.html#800-57-part1 OASIS Key Management Interoperability Protocol (KMIP) TC Documento que describe el más utilizado estándar para el intercambio de claves criptográficas. El artículo está disponible en el aula virtual o en la siguiente dirección web: https://www.oasis-open.org/committees/tc_home.php?wg_abbrev=kmip TEMA 4 – + Información Criptografía y mecanismos de seguridad Webgrafía Instituto Nacional de Tecnologías de la información Dentro de esta web puede encontrarse numerosa información sobre aspectos de seguridad de las tecnologías de la información. Entre otras existe información relativa a la gestión de contraseñas. http://www.inteco.es/ TEMA 4 – + Información Criptografía y mecanismos de seguridad Test 1. La necesidad de gestión de claves simétricas se fundamenta en: A. La gran longitud de la clave pública. B. Evitar que los usuarios compartan claves. C. El uso de claves maestras no puede ser empleado en muchos sistemas. D. Ninguna de las anteriores. 2. Una clave maestra y una clave de sesión se diferencian en: A. Su longitud. B. Su tiempo de vida. C. Las respuestas A y B son correctas. D. Ninguna de las anteriores. 3. Para una política de gestión de claves, la jerarquía de claves se usa para: A. Las claves del nivel inferior se emplean para cifrar las del nivel superior. B. Las claves del nivel superior se emplean para cifrar las del nivel inferior. C. Las claves de cualquier posición de la jerarquía pueden usarse para cifrar cualquier otra. D. Ninguna de las anteriores. 4. El número de claves simétricas que un nodo debe almacenar para enviar información confidencial a n nodos es: A. B. C. D. Ninguna de las anteriores. 5. Los vectores de iniciación : A. Deben ser gestionados de la misma forma que las claves de cifrado. B. Pueden ser comunicados a través de canales inseguros. C. Las respuestas A y B son correctas. D. Ninguna de las anteriores. TEMA 4 – Test Criptografía y mecanismos de seguridad 6. Cuál de los siguientes tipos de claves son más recomendables para su uso con entidades no confiables: A. Clave de emergencia. B. Clave de red. C. Clave de conveniencia. D. Clave autoclave. 7. Una clave puede ser revocada si: A. Es conocida por más de una entidad. B. Existe seguridad de que ha sido destruida y nadie la conoce. C. Las respuestas A y B son correctas. D. Ninguna de las anteriores. 8. En qué se basan las mejoras del protocolo Needhan-Schroeder frente al de la rana habladora: A. La entidad confiable es la encargada de la generación de las claves. B. No se emplean las claves acordadas más de una vez. C. Las respuestas A y B son correctas. D. Ninguna de las anteriores. 9. El protocolo Needhan-Schroeder: A. La autenticación de los nodos se basan en el mantenimiento de secretos compartidos con la entidad confiable. B. La autenticación de la entidad confiable se basa en el mantenimiento de secretos compartidos con los nodos del sistema. C. Las respuestas A y B son correctas. D. Ninguna de las anteriores. 10. El protocolo Needhan-Schroeder: A. La comunicación entre dos nodos se realiza a través de la entidad confiable que actúa de intermediario de los mensajes. B. Se emplea una clave de sesión que se cambia cada vez que se inicia una comunicación entre entidades. C. Las respuestas A y B son correctas. D. Ninguna de las anteriores. TEMA 4 – Test