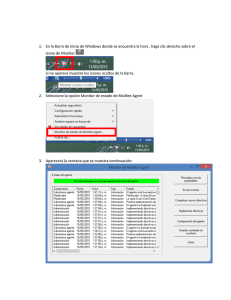

McAfee Internet Security 5.0

Anuncio