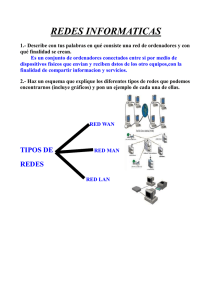

6. Redes de ordenadores

Anuncio