Cómo Refinar una Lista de Acceso IP

Anuncio

Cómo Refinar una Lista de Acceso IP

Descargue este capítulo

Cómo Refinar una Lista de Acceso IP

Feedback

Contenidos

Cómo Refinar una Lista de Acceso IP

Encontrar la información de la característica

Contenido

Información sobre cómo Refinar una Lista de Acceso IP

Números de Secuencia de la Lista de Acceso

Ventajas de los números de secuencia de la lista de acceso

Comportamiento de la Numeración de Secuencia

Ventajas de los rangos de tiempo

Listas de Acceso Distribuidas Basadas en el Tiempo

Ventajas de filtrar los fragmentos noninitial de los paquetes

Proceso de lista de acceso de los fragmentos

Cómo Refinar una Lista de Acceso IP

Revisar una lista de acceso usando los números de secuencia

Restricciones

Ejemplos

Restricción de una entrada de lista de acceso a un Time Of Day o a una semana

Prerrequisitos

Restricciones

Pasos Siguientes

Fragmentos noninitial de filtración de los paquetes

Pasos Siguientes

Ejemplos de Configuración para Refinar una Lista de Acceso IP

Ejemplo: Entradas de Resequencing en una lista de acceso

Ejemplo: Agregar una entrada con un número de secuencia

Ejemplo: Agregar una entrada sin el número de secuencia

Ejemplo: Rangos de tiempo aplicados a las entradas de lista de IP Access

Ejemplo: Fragmentos de filtración del paquete del IP

Referencias adicionales

Documentos Relacionados

Estándares

MIB

RFC

Asistencia Técnica

Información de la característica para refinar una lista de IP Access

Cómo Refinar una Lista de Acceso IP

Primera publicación: De agosto el 18 de 2006

Última actualización: De agosto el 18 de 2006

Hay varias maneras de refinar una lista de acceso mientras que o después de que usted la cree. Usted puede cambiar la pedido

de las entradas en una lista de acceso o agregar las entradas a una lista de acceso. Usted puede restringir las entradas de lista

de acceso a un cierto Time Of Day o semana, o alcance la granularidad más fina cuando los filtrados de paquetes filtrando los

fragmentos noninitial de los paquetes.

Encontrar la información de la característica

Su versión de software puede no soportar todas las características documentadas en este módulo. Para la últimas información y

advertencias de la característica, vea los Release Note para su plataforma y versión de software. Para encontrar la información

sobre las características documentadas en este módulo, y ver una lista de las versiones en las cuales se soporta cada

característica, vea “información de la característica para refinar la sección de una lista de IP Access”.

Utilice el Cisco Feature Navigator para encontrar la información sobre el soporte del Soporte de la plataforma y de la imagen del

software de Cisco. Para acceder a Cisco Feature Navigator, vaya a http://www.cisco.com/go/cfn. Una cuenta en Cisco.com no

se requiere.

Contenido

•

Información sobre cómo Refinar una Lista de Acceso IP

•

Cómo Refinar una Lista de Acceso IP

•

Ejemplos de Configuración para Refinar una Lista de Acceso IP

•

Referencias adicionales

•

Información de la característica para refinar una lista de IP Access

Información sobre cómo Refinar una Lista de Acceso IP

•

Números de Secuencia de la Lista de Acceso

•

Ventajas de los números de secuencia de la lista de acceso

•

Comportamiento de la Numeración de Secuencia

•

Ventajas de los rangos de tiempo

•

Listas de Acceso Distribuidas Basadas en el Tiempo

•

Ventajas de filtrar los fragmentos noninitial de los paquetes

•

Proceso de lista de acceso de los fragmentos

Números de Secuencia de la Lista de Acceso

La capacidad de aplicar números de secuencia a las entradas de la lista de acceso simplifica los cambios de la lista de acceso.

Antes de la función IP Access List Entry Sequence Numbering no había manera de especificar la posición de una entrada

dentro de una lista de acceso. Si deseaba insertar una entrada en medio de una lista existente, tenía que remover todas las

entradas que hubiera tras la posición deseada, añadir la nueva entrada y después volver a ingresar todas las entradas

removidas. Este método era pesado y propenso a errores.

Los números de secuencia permiten que los usuarios agreguen las entradas de lista de acceso y el resequence ellos. Cuando

añada una nueva entrada, especifique el número de secuencia para que esté en la posición deseada de la lista de acceso. En

caso necesario, las entradas incluidas actualmente en la lista de acceso se pueden volver a secuenciar para crear espacio

donde insertar la nueva entrada.

Ventajas de los números de secuencia de la lista de acceso

Un número de secuencia de la lista de acceso es un número al principio de a permit o deny de comando en una lista de

acceso. El número de secuencia determina la orden que la entrada aparece en la lista de acceso. La capacidad de aplicar

números de secuencia a las entradas de la lista de acceso simplifica los cambios de la lista de acceso.

Antes del tener números de secuencia, los usuarios podrían agregar solamente las entradas de lista de acceso al final de una

lista de acceso; por lo tanto, la necesidad agregar las declaraciones dondequiera excepto el extremo de la lista requirió la nueva

configuración de la lista de acceso entera. No había manera de especificar la posición de una entrada dentro de una lista de

acceso. Si un usuario deseaba insertar una entrada (sentencia) en medio de una lista existente, se tenían que remover todas

las entradas que hubiera tras la posición deseada para añadir la nueva entrada, y entonces todas las entradas removidas se

tenían que volver a ingresar. Este método era pesado y propenso a errores.

Esta función permite que los usuarios añadan números de secuencia a entradas de listas de acceso y que cambien su

secuencia. Cuando un usuario añade una nueva entrada, elige el número de secuencia para que esté en la posición deseada

de la lista de acceso. En caso necesario, las entradas incluidas actualmente en la lista de acceso se pueden volver a secuenciar

para crear espacio donde insertar la nueva entrada. Los números de secuencia hacen revisando una lista de acceso mucho

más fácil.

Comportamiento de la Numeración de Secuencia

• Por compatibilidad con versiones anteriores, si se aplican entradas sin números de secuencia, a la primera entrada se

asigna un número de secuencia de 10, y las entradas sucesivas se incrementan de 10 en 10. El número máximo de

secuencia es 2147483647. Si el número de secuencia generado supera este número máximo, se visualiza el siguiente

mensaje:

Exceeded maximum sequence number.

• Si el usuario ingresa una entrada sin un número de secuencia, se asigna un número de secuencia superior en 10 al

último número de secuencia de dicha lista de acceso y se coloca al final de la lista.

• Si el usuario ingresa una entrada que coincide con una entrada ya existente (excepto el número de secuencia), no se

realiza ningún cambio.

•

Si el usuario ingresa un número de secuencia que ya está presente, se genera el siguiente mensaje de error:

Duplicate sequence number.

• Si una nueva lista de acceso se ingresa desde el modo de configuración global, los números de secuencia de esa lista

de acceso se generan automáticamente.

• Se proporciona el soporte distribuido de modo que los números de secuencia de entradas en el (RP) del Route

Processor y el linecard estén en la sincronización siempre.

• Los números de secuencia no son nvgened. Es decir, los propios números de secuencia no se guardan. En caso que se

recargue el sistema, los números de secuencia configurados recuperan el número inicial y el incremento de secuencia

predeterminados. Esta función se proporciona por motivos de compatibilidad con versiones anteriores del software que no

soportan la numeración de secuencias.

•

Esta característica trabaja con Nombrado y numerado, estándar y las listas de acceso IP ampliado.

Ventajas de los rangos de tiempo

Las ventajas y las aplicaciones posibles de los rangos de tiempo incluyen el siguiente:

• El administrador de red tiene más control sobre el permiso o la negación del acceso de usuario a los recursos. Estos

recursos pueden ser una aplicación (identificada por un par dirección IP/máscara y un número de puerto), ruteo de política o

un link a petición (identificado como tráfico interesante al marcador).

•

Los administradores de la red pueden fijar la política de seguridad del time basado, incluyendo el siguiente:

– Seguridad perimetral usando el conjunto de funciones de Cisco IOS Firewall o las listas de acceso

– Confidencialidad de los datos con la tecnología de encripción de Cisco o el IP Security Protocol (IPSec)

•

Se aumentan el Routing basado en políticas (PBR) y las funciones de espera.

• Por ejemplo, cuando las velocidades de acceso del proveedor varían según el momento del día, es posible volver a

rutear el tráfico automáticamente y con una buena relación entre costo y eficacia.

• Los proveedores de servicio pueden cambiar dinámicamente una configuración de velocidad comprometida de acceso

(CAR) para soportar los acuerdos en el nivel de servicio (SLAs) de la Calidad de Servicio (QoS) que se negocian durante

determinados momentos del día.

• Los administradores de la red pueden controlar los mensajes de registro. Las entradas de la lista de acceso pueden

registrar el tráfico a determinadas horas del día, pero no constantemente. Por lo tanto, los administradores pueden limitarse

a denegar el acceso sin tener que analizar muchos logs generados durante las horas pico.

Listas de Acceso Distribuidas Basadas en el Tiempo

Antes de la introducción de las listas de acceso basadas en el tiempo distribuidas característica, las listas de acceso basadas

en el tiempo no fueron soportadas en el linecards para los Cisco 7500 Series Router. Si se configuraron listas de acceso

basadas en tiempo, se comportaron como listas de acceso normales. Si una interfaz de una tarjeta de línea se configuró con

una lista de acceso basada en tiempo, los paquetes conmutados en la interfaz no se distribuyeron conmutados a través de la

tarjeta de línea, sino que se reenviaron al procesador de rutas para su procesamiento.

La función Distributed Time-Based Access Lists permite que los paquetes destinados a una interfaz configurada con una lista de

acceso basada en el tiempo sean distribuidos conmutados a través de la tarjeta de línea.

Para que estas funciones trabajen, el reloj de software debe seguir sincronizado entre el Route Processor y el linecard. Esta

sincronización ocurre con un intercambio de los mensajes de las comunicaciones entre procesos (IPC) del Route Processor al

linecard. Cuando se cambia, se agrega, o se borra un rango de tiempo o una entrada del tiempo-rango, un mensaje IPC es

enviado por el Route Processor al linecard.

No hay diferencia entre cómo el usuario configura las listas de acceso basadas en el tiempo y las listas de acceso basadas en

el tiempo distribuidas.

Ventajas de filtrar los fragmentos noninitial de los paquetes

Si fragments la palabra clave se utiliza en las entradas de lista de IP Access adicionales que niegan los fragmentos, la

característica del control del fragmento proporciona las siguientes ventajas:

Seguridad complementaria

Usted puede bloquear más del tráfico que usted se prepuso bloquear, no apenas el fragmento inicial de tales paquetes. Los

fragmentos indeseados se retrasan no más en el receptor hasta que se alcance el tiempo de espera para reconstrucción porque

se bloquean antes de ser enviado al receptor. El bloqueo de una mayor porción de tráfico no deseado mejora la Seguridad y

reduce el riesgo de los posibles hackers.

Coste reducido

Bloqueando los fragmentos noninitial indeseados de los paquetes, usted no está pagando el tráfico que usted se prepuso

bloquear.

Almacenamiento reducido

Bloqueando los fragmentos noninitial indeseados de los paquetes nunca de alcanzar el receptor, ese destino no tiene que salvar

los fragmentos hasta que se alcance el período de tiempo de espera para reconstrucción.

Se alcanza la conducta esperada

Los fragmentos noninitial serán manejados igual que el fragmento inicial, que es lo que usted esperaría. Hay menos resultados

inesperados del Policy Routing y menos fragmentos de los paquetes que son ruteados cuando no deben ser.

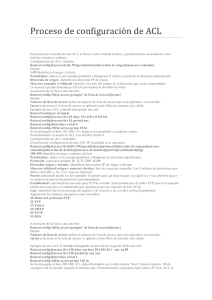

Proceso de lista de acceso de los fragmentos

El comportamiento de las entradas de lista de acceso con respecto el uso o a la falta de uso fragments de la palabra clave

puede ser resumido como sigue:

Si la entrada de lista de

acceso tiene…

Entonces…

… ninguna fragments palabra

Para una entrada de lista de acceso que contiene solamente la

clave (el valor por defecto), y si se información de la capa 3:

asume que todas las

coincidencias de la información

de la entrada de lista de acceso,

• La entrada se aplica a los paquetes no fragmentados, a

los fragmentos iniciales, y a los fragmentos noninitial.

Para una entrada de lista de acceso que contiene el información

de las capas 3 y 4:

• La entrada se aplica a los paquetes no fragmentados y a

los fragmentos iniciales.

– Si la entrada es permit una declaración, después se

permite el paquete o el fragmento.

– Si la entrada es deny una declaración, después se

niega el paquete o el fragmento.

• La entrada también se aplica a los fragmentos noninitial

de la manera siguiente. Porque los fragmentos noninitial

contienen solamente la información de la capa 3, sólo la capa

3 porciones de una entrada de lista de acceso puede ser

aplicada. Si la capa 3 porciones de la entrada de lista de

acceso hace juego, y

– Si la entrada es permit una declaración, después se

permite el fragmento noninitial.

– Si la entrada es deny una declaración, después se

procesa la entrada de lista de acceso siguiente.

Observe deny las declaraciones se dirigen diferentemente

para los fragmentos noninitial contra nonfragmented o los

fragmentos iniciales.

… fragments la palabra clave, y

si se asume que todas las

coincidencias de la información

de la entrada de lista de acceso,

La entrada de lista de acceso se aplica solamente a los

fragmentos noninitial.

fragments La palabra clave no se puede configurar para una

entrada de lista de acceso que contenga cualquier información

de la capa 4.

Sea consciente que usted no debe agregar fragments la palabra clave a cada entrada de lista de acceso porque el primer

fragmento del paquete del IP se considera un nonfragment y se trata independientemente de los fragmentos subsiguientes. Un

fragmento inicial no hará juego una lista de acceso permit o deny una entrada que contengan fragments la palabra clave. El

paquete se compara a la entrada de lista de acceso siguiente, y así sucesivamente, hasta que sea permitido o negado por una

entrada de lista de acceso que no contenga fragments la palabra clave. Por lo tanto, usted puede necesitar dos entradas de

lista de acceso para cada deny entrada. La primera deny entrada de los pares no incluirá fragments la palabra clave y se

aplica al fragmento inicial. La segunda deny entrada de los pares incluirá fragments la palabra clave y se aplica a los

fragmentos subsiguientes. En las cajas en las cuales hay entradas múltiples deny para el mismo host pero con diversos puertos

de la capa 4, una sola deny entrada de lista de acceso con fragments la palabra clave para ese host es todo ese necesita ser

agregada. Así todos los fragmentos de un paquete son manejados de manera semejante por la lista de acceso.

Los fragmentos de paquete de los datagramas IP se consideran los paquetes individuales, y cada uno cuenta individualmente

mientras que un paquete en las cuentas de las estadísticas y de la violación de lista de acceso de la lista de acceso.

Cómo Refinar una Lista de Acceso IP

Las tareas en este módulo proveen de usted las distintas maneras de refinar una lista de acceso si usted no hizo ya tan

mientras que usted la creaba. Usted puede cambiar la pedido de las entradas en una lista de acceso, agregar las entradas a

una lista de acceso, restringir las entradas de lista de acceso a un cierto Time Of Day o semana, o alcanzar la granularidad más

fina cuando los filtrados de paquetes filtrando en los fragmentos noninitial de los paquetes.

Esta sección incluye las siguientes tareas:

•

Revisando una lista de acceso usando los números de secuencia (opcionales)

•

Restringiendo una entrada de lista de acceso a un Time Of Day o a una semana (opcional)

•

Fragmentos noninitial de filtración de los paquetes (opcionales)

Revisar una lista de acceso usando los números de secuencia

Realice esta tarea si usted quiere agregar las entradas a una lista de acceso existente, cambian la pedido de las entradas, o

numeran simplemente las entradas en una lista de acceso para acomodar los cambios futuros.

La notarecuerda que si usted quiere borrar una entrada de una lista de acceso, usted puede utilizar simplemente no deny o

no permit formar del comando, o no sequence-number el comando si la declaración tiene ya un número de secuencia.

Restricciones

Los números de secuencia de la lista de acceso no soportan las Listas de acceso dinámicas, reflexivas, o del Firewall.

PASOS SUMARIOS

1. enable

2. configure terminal

3. ip access-list resequence access-list-name starting-sequence-number increment

4. ip access-list {standard | extended} access-list-name

5. sequence-number permiso source source-wildcard

o

sequence-number [] protocol source source-wildcard destination destination-wildcard del []precedence precedence del []tos

tosdel []logdel []time-range time-range-namedel permisofragments

6. sequence-number niegue source source-wildcard

o

sequence-number niegue protocol source source-wildcard destination destination-wildcard el []precedence precedence del

[]tos tosdel []logdel []time-range time-range-namedel []fragments

7. Relance el paso 5 y el paso 6 cuanto sea necesario, agregando las declaraciones por el número de secuencia donde

usted planeó. Utilice no sequence-number el comando de borrar una entrada.

8. end

9. show ip access-lists access-list-name

PASOS DETALLADOS

Comando o acción

Propósito

Paso enable

1

Habilita el modo EXEC privilegiado.

Paso configure terminal

2

Ingresa en el modo de configuración global.

Example:

Router> enable

• Ingrese su contraseña si se le pide

que lo haga.

Example:

Router# configure terminal

Paso ip access-list resequence access- Cambia la secuencia de la lista de acceso

list-name starting-sequence3

IP especificada usando el número de

number increment

secuencia inicial y el incremento de

números de secuencia.

Example:

Router(config)# ip access-list

resequence kmd1 100 15

Paso ip access-list {standard |

extended} access-list-name

4

Example:

Router(config)# ip access-list

standard xyz123

• Este ejemplo restablece la

secuencia de una lista de acceso

llamada kmd1. El número de secuencia

inicial es 100 y el incremento 15.

Especifica la lista de acceso IP por nombre

e ingresa en el modo de configuración de

listas de acceso designadas.

• Si usted especifica standard,

aseegurele especificar subsiguiente

permit y deny las declaraciones

usando el sintaxis de la lista de acceso

estándar.

• Si usted especifica extended,

aseegurele especificar subsiguiente

permit y deny las declaraciones

usando el sintaxis de la lista de acceso

ampliada.

Paso sequence-number permit source

source-wildcard

5

o

sequence-number permit protocol

source source-wildcard

destination destination-wildcard [

precedence precedence] [tos tos]

[log] [time-range time-range-name

] [fragments]

Example:

Router(config-std-nacl)# 105

permit 10.5.5.5 0.0.0.255

Especifica una sentencia permit en el modo

de lista de acceso IP con nombre.

• Esta lista de acceso sucede utilizar

permit una declaración primero, pero

deny una declaración podría aparecer

primero, dependiendo de la orden de

las declaraciones que usted necesita.

• Vea permit el comando (IP) para

que el sintaxis del comando adicional

permita los protocolos de la capa

superiores (ICMP, IGMP, TCP, y UDP).

• Utilice no sequence-number el

comando de borrar una entrada.

• Tal como señala la indicación, esta

lista de acceso era una lista de acceso

estándar. Si usted hubiera especificado

extended en el paso 4, el prompt para

este paso sería el router (configextensión-nacl) # y usted utilizaría la

sintaxis de los comandos permit

extendida.

Paso sequence-number deny source

source-wildcard

6

o

sequence-number deny protocol

source source-wildcard

destination destination-wildcard [

precedence precedence] [tos tos]

[log] [time-range time-range-name

] [fragments]

Example:

Router(config-std-nacl)# 110 deny

10.6.6.7 0.0.0.255

(Opcional) Especifica una sentencia deny

en el modo de lista de acceso IP con

nombre.

• Esta lista de acceso sucede utilizar

permit una declaración primero, pero

deny una declaración podría aparecer

primero, dependiendo de la orden de

las declaraciones que usted necesita.

• Vea deny el comando (IP) para que

el sintaxis del comando adicional

permita los protocolos de la capa

superiores (ICMP, IGMP, TCP, y UDP).

• Utilice no sequence-number el

comando de borrar una entrada.

• Tal como señala la indicación, esta

lista de acceso era una lista de acceso

estándar. Si usted hubiera especificado

extended en el paso 4, el prompt para

este paso sería el router (configextensión-nacl) # y usted utilizaría la

sintaxis de los comandos deny

extendida.

Paso Relance el paso 5 y el paso 6 cuanto sea Permite revisar la lista de acceso.

7

necesario, agregando las declaraciones

por el número de secuencia donde usted

planeó. Utilice no sequence-number el

comando de borrar una entrada.

Paso end

8

Example:

Router(config-std-nacl)# end

(Opcional) Sale del modo de configuración

y vuelve al modo EXEC privilegiado.

Paso show ip access-lists access-list- (Opcional) Muestra el contenido de la lista

name

9

de acceso IP.

Example:

Router# show ip access-lists

xyz123

• Revise la salida para comprobar que

la lista de acceso incluye la nueva

entrada.

Ejemplos

Lo que sigue es salida de muestra show ip access-lists del comando cuando xyz123 se especifica la lista de acceso.

Router# show ip access-lists xyz123

Standard IP access list xyz123

100 permit 10.4.4.0, wildcard bits 0.0.0.255

105 permit 10.5.5.5, wildcard bits 0.0.0.255

115 permit 10.0.0.0, wildcard bits 0.0.0.255

130 permit 10.5.5.0, wildcard bits 0.0.0.255

145 permit 10.0.0.0, wildcard bits 0.0.0.255

Restricción de una entrada de lista de acceso a un Time Of Day o a una semana

Por abandono, las sentencias de lista de acceso están siempre en efecto una vez que son aplicadas. Sin embargo, usted puede

definir los tiempos del día o de la semana que permit o deny las declaraciones sea en efecto definiendo un rango de tiempo, y

después de referirse al rango de tiempo por nombre a una declaración de la lista de acceso individual. Las listas de acceso

ampliadas nombradas o numeradas IP y del Intercambio de paquetes entre redes (IPX) pueden utilizar los rangos de tiempo.

Prerrequisitos

El rango de tiempo confía en el reloj de software del dispositivo de ruteo. Para que la característica de rango de tiempo funcione

como usted desea, necesita una fuente de reloj confiable. Recomendamos que usted utiliza el Network Time Protocol (NTP)

para sincronizar el reloj de software del dispositivo de ruteo.

Restricciones

La característica distribuida de las listas de acceso basadas en el tiempo se soporta en los Cisco 7500 Series Router con un

Versatile Interface Processor (VIP) habilitado.

PASOS SUMARIOS

1. enable

2. configure terminal

3. time-range time-range-name

4. periodic days-of-the-week hh:mm to []days-of-the-week hh:mm

5. Relance el paso 4 si usted quiere más de un período de tiempo aplicado a una sentencia de lista de acceso.

6. absolute []start time datedel []end time date

7. exit

8. Relance los pasos 3 a 7 si usted quisiera que los rangos de momento diferente se aplicaran a permit o deny las

declaraciones.

9. ip access-list extended name

10. deny protocol source []source-wildcard destination del []destination-wildcarddel []option option-namedel []precedence

precedencedel []tos tosdel []established[log | log-input] time-range time-range-name

11 permit protocol source []source-wildcard destination del []destination-wildcarddel []option option-namedel []precedence

precedencedel []tos tosdel []established[log | log-input] time-range time-range-name

12. Puede repetir alguna combinación de los pasos 10 y 11 hasta especificar los valores en los que desea basar la lista de

acceso.

13. end

14. show ip access-list

15. show time-range

16. show time-range ipc

17. clear time-range ipc

18. debug time-range ipc

PASOS DETALLADOS

Paso 1

Comando o acción

Propósito

enable

Habilita el modo EXEC privilegiado.

Example:

Router> enable

Paso 2

configure terminal

• Ingrese su contraseña si se le pide que lo

haga.

Ingresa en el modo de configuración global.

Example:

Router# configure terminal

Paso 3

time-range time-range-name Define un rango de tiempo y ingresa al modo de

configuración del tiempo-rango.

Example:

Router(config)# time-range

• El nombre no puede contener una marca

limit_http

del espacio o de cita, y debe comenzar con

una carta.

• Los rangos de tiempo múltiples pueden

ocurrir en una sola lista de acceso.

Paso 4

periodic days-of-the-week (Opcional) especifica un rango de tiempo (del

hh:mm to [days-of-the-week semanario que se repite).

] hh:mm

Example:

Router(config-time-range)#

periodic Monday 6:00 to

Wednesday 19:00

• El primer acontecimiento de days-of-theweek es el día o el día de la semana que

comienza que el rango de tiempo asociado

está en efecto. El segundo acontecimiento es

el día de la conclusión o día de la semana la

declaración asociada está en efecto.

•

days-of-the-week El argumento puede

ser cualquier solo día o combinación de días:

Lunes, martes, miércoles, jueves, viernes,

sábado, y domingo. Otros valores posibles

son:

daily– — De lunes a domingo

weekdays– — De lunes a viernes

weekend– — Sábado y domingo

• Si los días de la semana de la conclusión

son lo mismo que los días de la semana que

comienzan, pueden ser omitidos.

• El primer acontecimiento de hh:mm es las

horas que comienzan: minutos que el rango

de tiempo asociado está en efecto. El

segundo acontecimiento es las horas de

terminación: anota la declaración asociada

está en efecto.

• Las horas: los minutos se expresan en un

reloj de 24 horas. Por ejemplo, 8:00 es 8:00

a.m. y 20:00 es 8:00 p.m.

Paso 5

Relance el paso 4 si usted

Los comandos múltiples (opcionales periodic )

quiere más de un período de

se permiten en un rango de tiempo.

tiempo aplicado a una sentencia

de lista de acceso.

Paso 6

absolute [start time date] (Opcional) especifica una época absoluta en que

[end time date]

un rango de tiempo está en efecto.

• Solamente un absolute comando se

permite en un rango de tiempo.

Example:

Router(config-time-range)#

absolute start 6:00 1

August 2005 end 18:00 31

October 2005

• El tiempo se expresa en la notación de 24

horas, bajo la forma de horas: minutos. Por

ejemplo, 8:00 es 8:00 a.m. y 20:00 es 8:00

p.m. La fecha se expresa en el formato. day

month yearEl comienzo mínimo es 00:00 el 1

de enero 1993. Si no se especifica ninguna

hora de inicio y fecha, o la declaración

permit deny está en efecto inmediatamente.

• Fecha y hora absoluta que permit o

deny declaración de la lista de acceso

asociada es no más en efecto. El mismo

formato de la Fecha y hora según lo descrito

para start la palabra clave. La Fecha y hora

del final debe ser después de la hora de

inicio y de la fecha. El tiempo máximo del

final es 23:59 el 31 de diciembre 2035. Si no

se especifica ninguna Fecha y hora del final,

el asociado permit o deny la declaración

está en efecto indefinidamente.

Paso 7

exit

Salidas al modo más alto siguiente.

Example:

Router(config-time-range)#

exit

Paso 8

Relance los pasos 3 a 7 si usted —

quisiera que los rangos de

momento diferente se aplicaran

a permit o deny las

declaraciones.

Paso 9

ip access-list extended

name

Example:

Router(config)# ip accesslist extended autumn

Paso 10 deny protocol source [

source-wildcard]

destination [destinationwildcard] [option optionname] [precedence

precedence] [tos tos] [

Define una lista de acceso IP ampliada con un

nombre e ingresa al modo de configuración de

lista de acceso con nombre ampliada.

(Opcional) Niega cualquier paquete que coincida

con todas las condiciones especificadas en la

sentencia.

• Especifique el rango de tiempo que usted

creó en el paso 3.

established] [log | loginput] time-range timerange-name

• En este ejemplo, un host se niega el

acceso HTTP durante el tiempo definido para

el momento en que el rango llamara el

“limit_http.”

Example:

Router(config-ext-nacl)#

deny tcp 172.16.22.23 any

eq http time-range

limit_http

Paso 11 permit protocol source [

source-wildcard]

destination [destinationwildcard] [option optionname] [precedence

precedence] [tos tos] [

established] [log | loginput] time-range timerange-name

Permite cualquier paquete que coincida con

todas las condiciones especificadas en la

sentencia.

• Usted puede especificar el rango de

tiempo que usted creó en el paso 3 o en un

diverso caso del paso 3, dependiendo de si

usted quisiera que los rangos de tiempo para

que sus declaraciones sean el lo mismo o

diferentes.

Example:

Router(config-ext-nacl)#

permit tcp any any eq http

time-range limit_http

• En este ejemplo, el resto de las fuentes

se dan el acceso al HTTP durante el tiempo

definido para el momento en que el rango

llamara el “limit_http.”

Paso 12 Puede repetir alguna

combinación de los pasos 10 y

11 hasta especificar los valores

en los que desea basar la lista

de acceso.

—

Paso 13 end

Finaliza el modo de configuración y devuelve el

sistema al modo EXEC privilegiado.

Example:

Router(config-ext-nacl)#

end

Paso 14 show ip access-list

Example:

Router# show ip accesslist

Paso 15 show time-range

Example:

Router# show time-range

Paso 16 show time-range ipc

Example:

Router# show time-range

ipc

Paso 17 clear time-range ipc

Example:

Router# clear time-range

ipc

Paso 18 debug time-range ipc

Example:

Router# debug time-range

ipc

(Opcional) Muestra el contenido de todas las

listas de acceso IP actuales.

(Opcional) visualiza los rangos de tiempo se fijan

que.

(Opcional) visualiza las estadísticas sobre los

mensajes IPC del tiempo-rango entre el Route

Processor y el linecard en el Cisco 7500 Series

Router.

(Opcional) borra las estadísticas y los

contadores del mensaje IPC del tiempo-rango

entre el Route Processor y el linecard en el

Cisco 7500 Series Router.

(Opcional) habilita la salida de debbuging para

monitorear los mensajes IPC del tiempo-rango

entre el Route Processor y el linecard en el

Cisco 7500 Series Router.

Pasos Siguientes

Aplique la lista de acceso a una interfaz o haga referencia a ella desde un comando que acepte una lista de acceso.

Fragmentos noninitial de filtración de los paquetes

Filtre los fragmentos noninitial de los paquetes con una lista de acceso ampliada si usted quiere bloquear más del tráfico que

usted se prepuso bloquear, no apenas el fragmento inicial de tales paquetes. Usted debe primero entender los conceptos

siguientes.

PASOS SUMARIOS

1. enable

2. configure terminal

3. ip access-list extended name

4. [[]sequence-number deny protocol source del []source-wildcarddel [[]operator port portdel [] destination del []destination-

wildcard]operator port port]

5. []sequence-number deny protocol source del [[]source-wildcarddel []operator port portdel [[] destination del []destinationwildcarddel []operator port port]]fragments

6. [[]sequence-number permit protocol source del []source-wildcarddel [[]operator port portdel [] destination del []destinationwildcard]operator port port]

7. Relance una cierta combinación de los pasos 4 a 6 hasta que usted haya especificado los valores en los cuales usted

quiere basar su lista de acceso.

8. end

9. show ip access-list

PASOS DETALLADOS

Comando o acción

Propósito

Paso enable

1

Habilita el modo EXEC privilegiado.

Paso configure terminal

2

Ingresa en el modo de configuración global.

Paso ip access-list extended name

3

Define una lista de acceso IP ampliada con

un nombre e ingresa al modo de

configuración de lista de acceso con nombre

ampliada.

Paso [sequence-number] deny protocol

source [source-wildcard] [

4

(Opcional) Niega cualquier paquete que

coincida con todas las condiciones

especificadas en la sentencia.

Example:

Router> enable

• Ingrese su contraseña si se le pide

que lo haga.

Example:

Router# configure terminal

Example:

Router(config)# ip access-list

extended rstrct4

operator port [port]]

destination [destinationwildcard] [operator port [port]]

Example:

Router(config-ext-nacl)# deny ip

any 172.20.1.1

Paso [sequence-number] deny protocol

source [source-wildcard][

5

operator port [port]]

destination [destinationwildcard] [operator port [port]]

fragments

• Esta declaración se aplicará a los

paquetes no fragmentados y a los

fragmentos iniciales.

(Opcional) niega cualquier paquete que haga

juego todas las condiciones especificadas en

la declaración

• Esta declaración se aplicará a los

fragmentos noninitial.

Example:

Router(config-ext-nacl)# deny ip

any 172.20.1.1 fragments

Paso [sequence-number] permit

Permite cualquier paquete que coincida con

protocol source [source-wildcard todas las condiciones especificadas en la

6

] [operator port [port]]

sentencia.

destination [destinationwildcard] [operator port [port]]

Example:

Router(config-ext-nacl)# permit

tcp any any

• Cada lista de acceso necesita por lo

menos una permit declaración.

• Si source-wildcard o destinationwildcard se omite, una máscara comodín

de 0.0.0.0 se asume, significando la

coincidencia en todos los bits de la

dirección de origen o de destino,

respectivamente.

• Utilice opcionalmente la palabra clave

any como substituto para source sourcewildcard o destination destinationwildcard especificar el direccionamiento y

al comodín de 0.0.0.0 255.255.255.255.

Paso Relance una cierta combinación de los

7

pasos 4 a 6 hasta que usted haya

especificado los valores en los cuales

usted quiere basar su lista de acceso.

Recuerde que todas las fuentes permitidas

no específicamente son negadas por una

declaración deny implícita en el extremo de

la lista de acceso.

Paso end

8

Finaliza el modo de configuración y devuelve

el sistema al modo EXEC privilegiado.

Paso show ip access-list

(Opcional) Muestra el contenido de todas las

Example:

Router(config-ext-nacl)# end

9

Example:

Router# show ip access-list

listas de acceso IP actuales.

Pasos Siguientes

Aplique la lista de acceso a una interfaz o haga referencia a ella desde un comando que acepte una lista de acceso.

Ejemplos de Configuración para Refinar una Lista de Acceso IP

•

Ejemplo: Entradas de Resequencing en una lista de acceso

•

Ejemplo: Agregar una entrada con un número de secuencia

•

Ejemplo: Agregar una entrada sin el número de secuencia

•

Ejemplo: Rangos de tiempo aplicados a las entradas de lista de IP Access

•

Ejemplo: Fragmentos de filtración del paquete del IP

Ejemplo: Entradas de Resequencing en una lista de acceso

El siguiente ejemplo muestra una lista de acceso antes y después de resequencing. El valor de inicio es 1 y el valor de

incremento es 2. Las entradas posteriores se ordenan en función de los valores de incremento que proporciona el usuario; el

rango se sitúa entre 1 y 2147483647.

Cuando se ingresa una entrada sin número secuencia, de forma predeterminada tiene un número de secuencia de 10 más la

última entrada de la lista de acceso.

Router# show access-list carls

Extended IP access list carls

10 permit ip host 10.3.3.3 host 172.16.5.34

20 permit icmp any any

30 permit tcp any host 10.3.3.3

40 permit ip host 10.4.4.4 any

50 Dynamic test permit ip any any

60 permit ip host 172.16.2.2 host 10.3.3.12

70 permit ip host 10.3.3.3 any log

80 permit tcp host 10.3.3.3 host 10.1.2.2

90 permit ip host 10.3.3.3 any

100 permit ip any any

Router(config)# ip access-list extended carls

Router(config)# ip access-list resequence carls 1 2

Router(config)# end

Router# show access-list carls

Extended IP access list carls

1 permit ip host 10.3.3.3 host 172.16.5.34

3 permit icmp any any

5 permit tcp any host 10.3.3.3

7 permit ip host 10.4.4.4 any

9 Dynamic test permit ip any any

11 permit ip host 172.16.2.2 host 10.3.3.12

13 permit ip host 10.3.3.3 any log

15 permit tcp host 10.3.3.3 host 10.1.2.2

17 permit ip host 10.3.3.3 any

19 permit ip any any

Ejemplo: Agregar una entrada con un número de secuencia

En el siguiente ejemplo, una nueva entrada (número de secuencia 15) se agrega a una lista de acceso:

Router# show ip access-list

Standard IP access list tryon

2 permit 10.4.4.2, wildcard bits 0.0.255.255

5 permit 10.0.0.44, wildcard bits 0.0.0.255

10 permit 10.0.0.1, wildcard bits 0.0.0.255

20 permit 10.0.0.2, wildcard bits 0.0.0.255

Router(config)# ip access-list standard tryon

Router(config-std-nacl)# 15 permit 10.5.5.5 0.0.0.255

Router# show ip access-list

Standard IP access list tryon

2 permit 10.4.0.0, wildcard bits 0.0.255.255

5 permit 10.0.0.0, wildcard bits 0.0.0.255

10 permit 10.0.0.0, wildcard bits 0.0.0.255

15 permit 10.5.5.0, wildcard bits 0.0.0.255

20 permit 10.0.0.0, wildcard bits 0.0.0.255

Ejemplo: Agregar una entrada sin el número de secuencia

El siguiente ejemplo muestra cómo una entrada sin un número de secuencia especificado se añade al final de una lista de

acceso. Cuando se añade una entrada sin número de secuencia, se le da automáticamente un número de secuencia que lo

coloca al final de la lista de acceso. Puesto que el incremento predeterminado es 10, la entrada tendrá un número de secuencia

10 más arriba que la entrada más reciente de la lista de acceso existente.

Router(config)# ip access-list standard resources

Router(config-std-nacl)# permit 10.1.1.1 0.0.0.255

Router(config-std-nacl)# permit 10.2.2.2 0.0.0.255

Router(config-std-nacl)# permit 10.3.3.3 0.0.0.255

Router# show access-list

Standard IP access list resources

10 permit 10.1.1.1, wildcard bits 0.0.0.255

20 permit 10.2.2.2, wildcard bits 0.0.0.255

30 permit 10.3.3.3, wildcard bits 0.0.0.255

Router(config)# ip access-list standard resources

Router(config-std-nacl)# permit 10.4.4.4 0.0.0.255

Router(config-std-nacl)# end

Router# show access-list

Standard IP access list resources

10 permit 10.1.1.1, wildcard bits 0.0.0.255

20 permit 10.2.2.2, wildcard bits 0.0.0.255

30 permit 10.3.3.3, wildcard bits 0.0.0.255

40 permit 10.4.4.4, wildcard bits 0.0.0.255

Ejemplo: Rangos de tiempo aplicados a las entradas de lista de IP Access

El siguiente ejemplo crea un rango de tiempo llamado el ninguno-HTTP, del cual extiende de lunes a viernes a partir de la

8:00 mañana a 6:00 P.M. Ese rango de tiempo se aplica a la declaración deny , de tal modo negando el tráfico HTTP el de

lunes a viernes a partir de la 8:00 mañana a 6:00 P.M.

El rango de tiempo llamado los UDP-YE define los fines de semana del mediodía a 8:00 P.M. Ese rango de tiempo se aplica a la

declaración permit , de tal modo permitiendo el tráfico UDP el sábado y domingo del mediodía a 8:00 P.M. solamente. La lista

de acceso que contiene ambas declaraciones se aplica a los paquetes de entrada en la interfaz de Ethernet 0.

time-range no-http

periodic weekdays 8:00 to 18:00

!

time-range udp-yes

periodic weekend 12:00 to 20:00

!

ip access-list extended strict

deny tcp any any eq http time-range no-http

permit udp any any time-range udp-yes

!

interface ethernet 0

ip access-group strict in

Ejemplo: Fragmentos de filtración del paquete del IP

En la lista de acceso siguiente, la primera declaración negará solamente los fragmentos noninitial destinados para el host

172.16.1.1. La segunda declaración permitirá solamente el nonfragmented y los fragmentos iniciales restantes que son

destinados para el puerto TCP 80 de 172.16.1.1 del host. La tercera declaración negará el resto del tráfico. Para bloquear los

fragmentos noninitial para cualquier puerto TCP, debemos bloquear los fragmentos noninitial para todos los puertos TCP,

incluyendo el puerto 80 para el host 172.16.1.1. Es decir, los fragmentos no iniciales no contendrán la información de puerto de

la capa 4, así pues, para bloquear tal tráfico para un puerto dado, nosotros tienen que bloquear los fragmentos para todos los

puertos.

access-list 101 deny ip any host 172.16.1.1 fragments

access-list 101 permit tcp any host 172.16.1.1 eq 80

access-list 101 deny ip any any

Referencias adicionales

Documentos Relacionados

Tema relacionado

Título del documento

Comandos de Cisco IOS

El Cisco IOS domina los comandos list, todos las versiones

Usando time-range el comando de “Realizando capítulo de la administración del sistema básico” en

establecer los rangos de tiempo

la guía de configuración de la administración del Cisco IOS

Network

Estándares

Estándar

Título

Ninguno

—

MIB

MIB

Link del MIB

Ninguno Para localizar y descargar MIB de plataformas, versiones de Cisco IOS y conjuntos de

funciones seleccionados, utilice Cisco MIB Locator, que se encuentra en la siguiente URL:

http://www.cisco.com/cisco/web/LA/support/index.html

RFC

RFC

Título

Ninguno

—

Asistencia Técnica

Descripción

Link

El Web site del soporte y de la documentación http://www.cisco.com/cisco/web/LA/support/index.html

de Cisco proporciona los recursos en línea

para descargar la documentación, el software,

y las herramientas. Utilice estos recursos para

instalar y para configurar el software y para

resolver problemas y para resolver los

problemas técnicos con los Productos Cisco y

las Tecnologías. El acceso a la mayoría de las

herramientas en el Web site del soporte y de

la documentación de Cisco requiere una

identificación del usuario y una contraseña del

cisco.com.

Información de la característica para refinar una lista de IP Access

La tabla 1 muestra las funciones de este módulo y proporciona links a información de configuración específica.

Utilice el Cisco Feature Navigator para encontrar la información sobre el soporte del Soporte de la plataforma y de la imagen del

software. El Cisco Feature Navigator le permite para determinar qué imágenes del software soportan una versión de software,

un conjunto de características, o una plataforma específico. Para acceder a Cisco Feature Navigator, vaya a

http://www.cisco.com/go/cfn. Una cuenta en el cisco.com no se requiere.

Observelas listas del cuadro 1 solamente la versión de software que introdujo el soporte para una característica dada en un

tren de versión de software dado. A menos que se indicare en forma diferente, las versiones posteriores de ese tren de versión

de software también soportan esa característica.

Nombre de la

función

Versiones Información de la Configuración de la Función

Listas de

Acceso

Distribuidas

Basadas en el

Tiempo

12.2(2)T

Antes de la introducción de esta característica, las listas de acceso

basadas en el tiempo no fueron soportadas en el linecards para los

Cisco 7500 Series Router. Si se configuraron listas de acceso basadas

en tiempo, se comportaron como listas de acceso normales. Si una

interfaz de una tarjeta de línea se configuró con una lista de acceso

basada en tiempo, los paquetes conmutados en la interfaz no se

distribuyeron conmutados a través de la tarjeta de línea, sino que se

reenviaron al procesador de rutas para su procesamiento.

La función Distributed Time-Based Access Lists permite que los

paquetes destinados a una interfaz configurada con una lista de

acceso basada en el tiempo sean distribuidos conmutados a través de

la tarjeta de línea. Vea la sección siguiente:

•

Listas de Acceso Distribuidas Basadas en el Tiempo

Cisco and the Cisco Logo are trademarks of Cisco Systems, Inc. and/or its affiliates in the U.S. and other countries. A listing of Cisco's trademarks

can be found at www.cisco.com/go/trademarks. Third party trademarks mentioned are the property of their respective owners. The use of the word

partner does not imply a partnership relationship between Cisco and any other company. (1005R)

Las direcciones IP (Internet Protocol) y los números de teléfono utilizados en este documento no son direcciones y números de

teléfono reales. Cualesquiera ejemplos, muestra de la salida de comandos, diagramas de topología de red y otras figuras

incluidos en el documento se muestran solamente con fines ilustrativos. El uso de direcciones IP o números de teléfono reales

en contenido ilustrativo es involuntario y fortuito.

Cisco Systems, Inc. 2007 del © todos los derechos reservados.

© 1992-2013 Cisco Systems Inc. Todos los Derechos Reservados.

Fecha de Generación del PDF: 6 Agosto 2013

http://www.cisco.com/cisco/web/support/LA/107/1074/1074095_sec_refine_IP_al_ps6922_TSD_Products_Configuration_Guide_Chapter.html