SEGURIDAD EN INTERNET VERSIÓN 1.0 I. OBJETIVOS: • Tomar

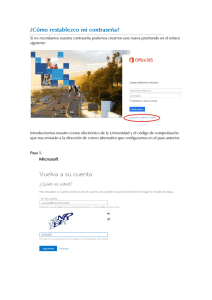

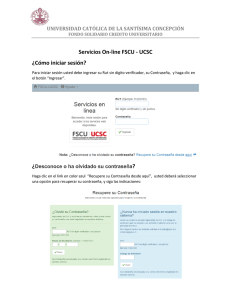

Anuncio

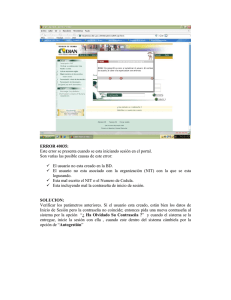

SEGURIDAD EN INTERNET VERSIÓN 1.0 I. OBJETIVOS: • Tomar los recaudos necesarios, mediante el uso de programas de protección, para asegurar que cada Organismo tenga un acceso seguro a Internet. • Dar un conocimiento general sobre las principales amenazas y mecanismos de seguridad asociados al acceso y transmisión de información en los sistemas informáticos. II. ALCANCE: Todos los organismos de la Administración Pública Provincial que cuenten con equipamiento informático con conexión a Internet. III. CONCEPTOS PREVIOS 1. SEGURIDAD EN INTERNET: La seguridad en Internet puede definirse como el conjunto de medidas que los internautas deben tomar para navegar con ciertas garantías por la Red, mantener a salvo su privacidad y la integridad de sus equipos de computación. La Seguridad en Internet está estrechamente ligada, entre otros aspectos, a la ausencia de software malicioso en las computadoras. Por ello se debe contar con un antivirus residente, programas antispyware y un cortafuegos. También son necesarios la prudencia, la precaución y el sentido común por parte de los internautas cuando navegan por la Red, realizan compras con tarjeta de crédito, acceden a sitios de entidades bancarias o descargan software además de mantener los Sistemas Operativos actualizados (actualizaciones de seguridad y Service Packs). 2. TROYANO Programa que una vez alojado en la PC, permite el acceso a usuarios externos a través de una red local o Internet, con el fin de recabar información o controlar remotamente la máquina anfitriona. 3. SPYWARE Es un software que se instala en una computadora para recopilar información sobre las actividades realizadas en ella. 4. MALWARE Del inglés malicious software, es un software que tiene por objetivo infiltrarse en el sistema y dañar la computadora sin el conocimiento del dueño, con finalidades diversas que puede encontrarse desde un troyano a un spyware. 5. INGENIERÍA SOCIAL 1 Es la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos. Es una técnica que pueden usar ciertas personas, tales como investigadores privados, criminales, o delincuentes computacionales, para obtener información, acceso o privilegios en sistemas de información que les permitan realizar algún acto que perjudique o exponga la persona u organismo comprometido a riesgo o abusos. En la práctica, un ingeniero social usará comúnmente el teléfono o Internet para engañar a la gente, fingiendo ser, por ejemplo, un empleado de algún banco o alguna otra empresa, un compañero de trabajo, un técnico o un cliente. Con este método, los ingenieros sociales aprovechan la tendencia natural de la gente a reaccionar de manera predecible en ciertas situaciones, -por ejemplo proporcionando detalles financieros a un aparente funcionario de un banco- en lugar de tener que encontrar agujeros de seguridad en los sistemas informáticos. (Wikipedia) 6. PISHING Es una modalidad de fraude con el objetivo de intentar obtener de un usuario sus datos, claves, cuentas bancarias, números de tarjeta de crédito, identidades, etc. Es decir todos los datos posibles para luego ser usados en forma fraudulenta. Se concreta mediante el envío de e-mails falsos, a los usuarios desprevenidos, escritos como si fueran de una organización auténtica, por ejemplo un Banco. 7. PHARMING Es la manipulación del mecanismo de resolución de nombres de dominio en Internet, llevada a cabo mediante la introducción de código malicioso en los servidores conectados a la red. Cuando un usuario ingresa una dirección en su navegador, ésta debe ser convertida a una dirección de IP numérica. Este proceso, que se denomina resolución de nombres, es llevado a cabo por servidores DNS (Domain Name Servers). En ellos se almacenan tablas con las direcciones de IP de cada nombre de dominio. El pharming consiste en adulterar este sistema, de manera que cuando el usuario cree que está accediendo a su entidad financiera en Internet, en realidad esta ingresado a una página Web falsa. 8. HOAXES Son mensajes de correo electrónico con contenido falso o engañoso. Normalmente es distribuido en cadena por sus sucesivos receptores debido a su contenido impactante que parece provenir de una fuente seria y fiable o porque el mismo mensaje pide ser reenviado. Los que envían estos e-mails tienen por objetivo captar las direcciones de correo (para mandar virus, spam, mensajes con pishing o más hoaxes a gran escala). Engañar al destinatario para que revele su contraseña o acepte un archivo malware y por último confundir a la opinión publica. 9. SPAM Son mensajes de correo electrónico (e-mail) no solicitados, habitualmente de tipo publicitario, enviados en cantidades masivas que perjudican de una u otra manera al receptor. Otras tecnologías de Internet que han sido objeto de correo basura incluyen grupos de noticias, usenet, motores de búsqueda, wikis, foros y blogs. Puede también estar presente en los teléfonos móviles (a través de los mensajes de texto) y los sistemas de mensajería 2 instantánea. 10. HACKER Es un neologismo usado para referirse a un experto en varias o alguna rama técnica relacionada con las TIC's: programación, redes de computadoras, sistemas operativos, hardware, etc. Por lo general son personas que creen que toda información y conocimiento debe ser de libre acceso, por lo que está dispuesto en irrumpir en sistemas protegidos para promover sus puntos de vista. Esa irrupción en distintos sistemas, por lo general, es sin permiso alguno; generalmente par demostrar la baja seguridad de aquellos o simplemente para demostrar que es capaz de hacerlo. Intruso informático que es capaz de sortear los sistemas de seguridad de un ordenador para acceder a la información que contiene. Si se hace con fines negativos, pasa a llamarse Cracker. Entonces, hay que tener en cuenta que un hacker de este tipo no es necesariamente alguien con fines negativos. (Wikipedia) 11. VIRUS Es un pequeño programa -también conocido como código malicioso- escrito intencionalmente para instalarse en la computadora de un usuario sin el permiso de éste. Es un programa parásito porque ataca a los archivos o sectores de “booteo” y se replica a si mismo para continuar su esparcimiento. Existen diferentes tipos de códigos maliciosos; a continuación mencionamos algunos de ellos: Bombas lógicas: Se encuentran diseñadas para activarse ante la ocurrencia de un evento definido en su lógica. Troyanos: Suelen propagarse como parte de programas de uso común y se activan cuando éstos se ejecutan. Gusanos: Tienen el poder de auto duplicarse, causando efectos diversos. Keyloggers: Se trata de una aplicación destinada a registrar todas las teclas que un usuario tipea en su computadora; algunos registran además otro tipo de información útil para un atacante, por ejemplo: imágenes de pantalla. 12. EXPLOITS Se trata de programas o técnicas que explotan cierta vulnerabilidad de un sistema para el logro de los objetivos del atacante, como por ejemplo: intrusión, robo de información, denegación de servicio, etc. 13. ATAQUES DE CONTRASEÑA Consisten en la prueba metódica de contraseñas para lograr el acceso a un sistema, siempre y cuando la cuenta no presente un control de intentos fallidos de logueo. Este tipo de ataques puede ser efectuado: Por diccionario: existiendo un diccionario de palabras, una herramienta intentará acceder al sistema probando, una a una, las palabras incluidas en el diccionario. Por fuerza bruta: una herramienta generará combinaciones de letras números y símbolos formando posibles contraseñas y probando, una a una, en el login del sistema. 14. EAVESDROPPING Se trata de un proceso por el cual un atacante capta información (cifrada o no) que no le iba dirigida. Existen 3 diferentes tipos de técnicas en uso: Sniffing: Consiste en capturar paquetes de información que circulan por la red con la utilización de una herramienta para dicho fin, instalada en un equipo conectado a la red; o bien mediante un dispositivo especial conectado al cable. En redes inalámbricas la captura de paquetes es más simple, pues no requiere de acceso físico al medio. Relacionados con este tipo de ataque, pueden distinguirse también las siguientes técnicas: AIRsniffing: consiste en capturar paquetes de información que circulan por redes inalámbricas. Para ello es necesario contar con una placa de red "wireless" configurada en modo promiscuo y una antena. War Driving y Netstumbling: estas técnicas se valen del AIRsniffing, ya que consisten en circular (generalmente en un vehículo) por un vecindario o zona urbana, con el objeto de capturar información transmitida a través de redes inalámbricas. Esto es posible debido a que generalmente las ondas de transmisión de información en redes inalámbricas se expanden fuera del área donde se ubican los usuarios legítimos de la red, pudiendo ser alcanzadas por atacantes. Lo que en ocasiones las hace más vulnerables es la falta de seguridad con que se encuentran implementadas. Desbordamiento de CAM: Se trata de inundar la tabla de direcciones de un switch con el objeto de bloquear la capacidad que éste posee de direccionar cada paquete exclusivamente a su destino. De esta forma el atacante podrá efectuar sniffing de los paquetes enviados por un switch, cuando en condiciones normales un switch no es vulnerable a este tipo de ataques. 15. VLAN hopping Las VLANs son redes LAN virtuales las cuales se implementan para generar un control de tráfico entre las mismas, de forma que los equipos conectados a una VLAN no posean acceso a otras. Este tipo de ataque pretende engañar a un switch (sobre el cual se implementan VLANs) mediante técnicas de Switch Spoofing logrando conocer los paquetes de información que circulan entre VLANs. 16. STP manipulation Este tipo de ataque es utilizado en topologías que cuentan con un árbol de switches que implementan el protocolo Spanning Tree Protocol para coordinar su comunicación. El equipo atacante buscará convertirse en la “raíz” de dicho árbol, con el objeto de poder tener acceso a los paquetes de información que circulan por todos los switches. 17. MAN-IN-THE-MIDDLE El atacante se interpone entre el origen y el destino en una comunicación pudiendo conocer y/o modificar el contenido de los paquetes de información, sin esto ser advertido por las víctimas. Esto puede ocurrir en diversos ambientes, como por ejemplo, en comunicaciones por e-mail, navegación en Internet, dentro de una red LAN, etc. 18. DEFACEMENT 4 Consiste en la modificación del contenido de un sitio Web por parte de un atacante. 19. IP SPOOFING - MAC ADDRESS SPOOFING El atacante modifica la dirección IP o la dirección MAC de origen de los paquetes de información que envía a la red, falsificando su identificación para hacerse pasar por otro usuario. De esta manera, el atacante puede asumir la identificación de un usuario válido de la red, obteniendo sus privilegios. 20. REPETICIÓN DE TRANSACCIÓN Consiste en capturar la información correspondiente a una transacción efectuada en la red interna o en Internet, con el objeto de reproducirla posteriormente. Esto cobra real criticidad en transacciones monetarias. 21. BACKDOORS También denominados “puertas traseras”, consisten en accesos no convencionales a los sistemas, los cuales pueden permitir efectuar acciones que no son permitidas por vías normales. Generalmente son instalados por el atacante para lograr un permanente acceso al sistema. 22. DHCP STARVATION El atacante busca reemplazar al servidor DHCP que se encuentra funcionando en la red, de forma de asignar a los clientes direcciones IP y otra información (como ser el servidor Gateway) de acuerdo a su conveniencia. De esta forma podría luego simular ser el Gateway e interceptar la información que los clientes envíen, con el tipo de ataque Man-in-the-middle. 23. TRASHING Consiste en la búsqueda de información dentro de la basura. Esto puede representar una amenaza importante para usuarios que no destruyen la información crítica o confidencial al eliminarla. 24. DENEGACIÓN DE SERVICIO Su objetivo es degradar considerablemente o detener el funcionamiento de un servicio ofrecido por un sistema o dispositivo de red. Existen diferentes técnicas para la explotación de este tipo de ataques: Envío de paquetes de información mal conformados de manera de que la aplicación que debe interpretarlo no puede hacerlo y colapsa. Inundación de la red con paquetes (como ser ICMP - ping, TCP – SYN, IP origen igual a IP destino, etc.) que no permiten que circulen los paquetes de información de usuarios. Bloqueo de cuentas por excesivos intentos de login fallidos. Impedimento de logueo del administrador. 25. DENEGACIÓN DE SERVICIO DISTRIBUÍDA Su objetivo es el mismo que el perseguido por un ataque de denegación de servicio común, pero en este caso se utilizan múltiples equipos para generar el ataque. 26. FRAUDE INFORMÁTICO Se trata del perjuicio económico efectuado a una persona mediante la utilización de un sistema informático, ya 5 sea, modificando datos, introduciendo datos falsos o verdaderos o cualquier elemento extraño que sortee la seguridad del sistema. 27. ROBO DE IDENTIDAD Ocurre cuando alguien obtiene y utiliza, mediante medios informáticos, información personal ajena (nombre, número de tarjeta de crédito, información bancaria, número de afiliado a un sistema de salud, etc.) sin su autorización, con el propósito de realizar actividades fraudulentas. 28. ESCANEO DE PUERTOS Se trata de detectar qué servicios posee activos un equipo, con el objeto de ser utilizados para los fines del atacante. IV. PRACTICAS DE PROTECCIÓN ANTE DISTINTOS ATAQUES 1. PISHING Las siguientes medidas intentan minimizar los efectos negativos de un ataque de “Phishing” y de ser posible, impedirlo, va dirigido a los usuarios finales. a) Si recibe un correo electrónico que le pide información personal o financiera, no responda. Si el mensaje lo invita a acceder a un sitio Web a través de un enlace incluido en su contenido, no lo haga. Debe saber que las organizaciones que trabajan seriamente ya están al tanto de este tipo de fraude y por consiguiente, no solicitan información por este medio. Tampoco contactan telefónicamente, ni a través de mensajes SMS o de fax. Al mismo tiempo, si le preocupa el estado de la cuenta que posee en la organización que dice haber enviado el correo o que lo ha contactado, comuníquese directamente con ella, recurriendo al número telefónico conocido y provisto por la entidad a través de medios confiables, como por ejemplo, su último resumen de cuenta. Otra alternativa consiste en entrar a la página oficial de la organización, ingresando usted mismo la dirección de Internet correspondiente en el navegador. b) No envíe información personal usando mensajes de correo electrónico. El correo electrónico, si no se utilizan técnicas de cifrado y/o firma digital, no es un medio seguro para enviar información personal o confidencial. Para mayor información sobre recomendaciones para el uso del correo electrónico seguro, puede consultar en http://www.arcert.gov.ar/webs/tips/ c) No acceda desde lugares públicos. En la medida de lo posible, evite ingresar al sitio Web de una entidad financiera o de comercio electrónico desde un Cyber-café, locutorio u otro lugar público. Las PCs instaladas en estos lugares podrían contener software o hardware malicioso, destinados a capturar sus datos personales. d) Verifique los indicadores de seguridad del sitio Web en el cual ingresará información 6 personal. Si resulta indispensable realizar un trámite o proveer información personal a una organización a través del sitio de Internet, escriba entonces la dirección Web usted mismo en el navegador y busque los indicadores de seguridad del sitio. Al hacerlo, deberá notar que la dirección Web comienza con https://, donde la s indica que la transmisión de información es segura. Verifique también que en la parte inferior de su navegador aparezca un candado cerrado. Al hacer clic sobre este último, podrá comprobar la validez del certificado digital y obtener información sobre la identidad del sitio al que está accediendo. e) Mantenga actualizado el software de su PC: Instale las actualizaciones de seguridad de su sistema operativo y de todas las aplicaciones que utiliza, especialmente las de su producto antivirus, su cliente Web y de correo electrónico. La mayoría de los sistemas actuales permiten configurar estas actualizaciones en forma automática. f) Revise sus resúmenes bancarios y de tarjeta de crédito tan pronto como los reciba. Si detecta cargos u operaciones no autorizadas, comuníquese de inmediato con la organización emisora. También contáctese con ella si se produce una demora inusual en la recepción del resumen. g) No descargue ni abra archivos de fuentes no confiables. Esos archivos pueden tener virus o software malicioso que podrían permitir a un atacante acceder a su computadora y por lo tanto, a toda la información que almacene o introduzca en ella. h) Recuerde: No conteste ningún mensaje que resulte sospechoso. Si una comunicación en su contestador le avisa sobre un evento adverso vinculado a su cuenta bancaria y le solicita que llame a un teléfono gratuito, no lo haga. Si recibe un correo electrónico que le pide lo mismo, desista. Si del mismo modo, le envían un SMS de bienvenida a un servicio que no ha contratado, bórrelo y olvídese. Las mencionadas prácticas no son sino diversas modalidades que persiguen el mismo fin: obtener sus datos personales para cometer una defraudación. i) Finalmente, permanezca siempre atento para evitar el acceso indebido a su información personal. Observamos que, día a día, aparecen nuevas estrategias de engaño. Su desconfianza y el cuidado con que analice los sitios Web en los que vuelque sus datos de identidad, son su mejor protección. j) Si es víctima de Phishing reenvíe el mensaje de correo electrónico y toda otra información que considere que puede ser de utilidad a: mailinfo@arcert.gov.ar 2. PHARMING A continuación se exponen algunos aspectos a tener en cuenta y que ayuden a minimizar los efectos de un ataque de Pharming: Estos ataques están dirigidos a la infraestructura de Internet, por lo que será responsabilidad de los Administradores de Redes de cada Organismo, no de los usuarios finales, de prevenir este tipo de ataques. 7 El protocolo SSL (Secure Sockets Layer) esta diseñado para protegerse respecto de esta forma de ataque. El atacante no puede generar que el icono de una sesión SSL (el candado aparece en la parte inferior del navegador de un usuario) aparezca, a menos que tenga acceso a la clave privada que corresponde al certificado digital instalado en el sitio. Utilizar, solamente, certificados digitales de Autoridades Certificantes confiables para los navegadores de los usuarios, de modo tal que en la interacción de los mismos con las páginas Web no se desplieguen mensajes de alerta de seguridad. Asegurarse que los DNS de los nombres de dominio están “bloqueados” por la organización que registra los dominios, para prevenir cualquier modificación o transferencia no autorizada. Los Administradores de Redes deberán asegurarse que todo el software de los servidores de DNS esté actualizado y configurado de manera segura. Los Auditores de Sistemas deberán verificar que sus auditados hayan implementado todas las medidas en materia de seguridad y protección de la información. La auditoría del código estará a cargo de los desarrolladores de software, de manera de determinar que productos contienen código DNS y, en caso afirmativo, asegurarse que dicho código no contenga vulnerabilidades que puedan corromper la memoria DNS. 3. VIRUS y MALWARE Los Antivirus son programas que se encargan de encontrar y en lo posible eliminar o dejar sin efecto la acción de los virus informáticos y otro tipo de programas malignos (malware). A fin de evitar posibles daños en el sistema provocados por los virus informáticos es necesario contar con un antivirus de licencia activa, tanto en los servidores como así también en los distintos puestos de trabajo. Para el caso de aquellos computadores que no tengan un acceso a Internet será responsabilidad del Jefe de Seguridad Informática, instalar con una periodicidad no mayor a 30 días todas las actualizaciones del antivirus que el ordenador tenga instalado. 4. HACKER, DENEGACIÓN DE SERVICIO, ATAQUES DE CONTRASEÑA, ESCANEO DE PUERTOS, BACKDOORS En el caso de cualquiera de estos ataques, se tendrá instalado un firewall (cortafuegos) en cada uno de los servidores y computadores en los distintos puestos de trabajo. Recordemos que un cortafuegos es una parte de un sistema o una red que está diseñado para bloquear el acceso no autorizado, permitiendo al mismo tiempo comunicaciones autorizadas. Se trata de un dispositivo o conjunto de dispositivos configurados para permitir, limitar, cifrar, descifrar, el tráfico entre los diferentes ámbitos sobre la base de un conjunto de normas y otros criterios. Estos pueden ser implementados en hardware o software, o una combinación de ambos. Los cortafuegos se utilizan con frecuencia para evitar que los usuarios de Internet no autorizados tengan acceso a redes privadas 8 conectadas a Internet, especialmente intranets. Un cortafuegos correctamente configurado añade protección necesaria a la red, pero en ningún caso debe considerarse suficiente. Hay dos políticas básicas en la configuración de un cortafuegos que cambian radicalmente la filosofía fundamental de la seguridad en la organización: Política restrictiva: Se deniega todo el tráfico excepto el que está explícitamente permitido. El cortafuegos obstruye todo el tráfico y hay que habilitar expresamente el tráfico de los servicios que se necesiten. Política permisiva: Se permite todo el tráfico excepto el que esté explícitamente denegado. Cada servicio potencialmente peligroso necesitará ser aislado básicamente caso por caso, mientras que el resto del tráfico no será filtrado. V. CONTRASEÑAS 1. ELECCIÓN Y USO CORRECTO (Véase el documento “Seguridad de la Información - Versión x.xx” en el punto 2.2.3.1 Uso de Contraseñas) (x.xx corresponde a numero de versión actualizada) 2. CARACTERÍSTICAS QUE DEBE REUNIR UNA CONTRASEÑA PARA QUE SEA SEGURA: A continuación encontrará las principales características que debe tener una contraseña para ser considerada segura: a) Personal: cada persona que acceda a un servicio, aplicación o sistema debe tener su propia contraseña. b) Secreta: sólo el usuario de la contraseña debe conocerla. c) Intransferible: la contraseña no debe ser revelada a ningún tercero para su uso. d) Modificable sólo por el titular: el cambio de contraseña, sea cual fuere el motivo, debe ser realizado por el usuario titular de la misma. Sólo en situaciones excepcionales, podría ser cambiada por el administrador, por ejemplo, cuando el usuario la hubiera olvidado o si estuviera en riesgo la seguridad de la organización, como sería en el caso de que fuera divulgada o detectada como débil luego de una auditoría. e) Difícil de averiguar: Al momento de elegir su nueva contraseña, el usuario debe seguir ciertos lineamientos que impidan que pueda ser obtenida fácilmente. Más adelante se verán algunas sugerencias. 3. RECOMENDACIONES PARA LA ELECCIÓN DE CONTRASEÑAS FUERTES: Una contraseña débil, como el nombre de su hijo o de su perro es fácilmente predecible. Un caso especial son los dispositivos de conexión como routers hogareños, donde la mayoría de las veces se suelen mantener la misma contraseña que trae de fábrica, convirtiéndose en blanco trivial para ataques. 9 En el ámbito de las organizaciones, este tema debe estar contemplado en la política de seguridad de la información, generalmente formando parte de un apartado especial sobre control de accesos lógicos, formalizando el procedimiento adoptado para la creación de contraseñas, así como las condiciones de uso dependiendo el recurso y el tipo de información al que se brinda acceso. Dicho procedimiento debe especificar: a) Un plazo de caducidad. b) Una longitud mínima. c) El conjunto de caracteres utilizables (en ciertas aplicaciones no se permiten, por ejemplo, caracteres especiales como “*”, “$”, “#”, etc.). d) Un diccionario de términos no permitidos, como nombres propios, días de la semana, meses, estaciones del año, etc., si fuera aplicable. Algunas de las técnicas que pueden utilizarse para formar una clave robusta o fuerte, que conlleve cierta dificultad para averiguarla, pero que al mismo tiempo, permita ser recordada sin dificultad, son las que se listan a continuación. Tenga en cuenta que pueden existir sistemas particulares que por sus características, podrían no estar preparados para aceptar algunas de las técnicas enumeradas. a) No utilice palabras comunes o que se encuentren en un diccionario, ni nombres propios o de fácil deducción por terceros (nombre de mascota, nombre de equipo de fútbol favorito, etc.), ya que estas claves podrían ser conseguidas fácilmente mediante el uso de técnicas que realizan pruebas de forma automática utilizando palabras extraídas de diccionarios. Mucho menos su nombre de usuario o nombre de pila. b) No las vincule a una característica personal, (número de teléfono o D.N.I., patente del automóvil, etc.). c) No utilice terminología técnica conocida. Por ejemplo: “admin”. d) Combine caracteres alfabéticos en mayúscula y minúscula, números y caracteres especiales, como espacio, guión, símbolo “$”, etc. e) Constrúyalas utilizando 8 caracteres o más. f) Use claves distintas para máquinas y/o sistemas diferentes. g) Use un acrónimo de algo fácil de recordar. Por ejemplo: “NorCarTren” (Norma , Carlos, Tren). h) Añada números al acrónimo para mayor seguridad: “NorCarTren1810” (Norma, Carlos, Tren, Año de la independencia Argentina). 10 i) Utilice frases conocidas o nombres de películas o libros en forma concatenada. Por ejemplo: “veranodel42”. j) Elija una palabra sin sentido, aunque pronunciable. Por ejemplo: “galpo-glio”. k) Realice reemplazos de letras por signos o números. Por ejemplo: “3duard0palmit0”. l) Elija una clave que no pueda olvidar, para evitar escribirla en alguna parte. Por ejemplo: “arGentina6-0aza”. m) Utilice las primeras letras de un dicho o frase célebre. Por ejemplo: “NpmmsamT” (No por mucho madrugar se amanece más temprano). Preferentemente incluya además signos de puntuación: “Npmm,samT.” n) Defina su propia regla de construcción sobre la base de una canción, frase, poema o texto que pueda recordar u obtener fácilmente. Por ejemplo, una regla podría ser: • Seleccionar la frase, • Elegir la primera letra de cada palabra • Poner las primeras dos letras en “minúscula”, las segundas dos en “mayúsculas” y así sucesivamente, hasta tener una longitud de 8 caracteres (“mmMMmmMM”), o) Elegir un número de 2 cifras (que recordemos): si el número es impar entonces colocarlo al inicio de la clave; si por el contrario es par colocarlo al final. p) Agregar al número un carácter especial, “-” entre los dígitos. Por ejemplo: si el número es “01”, quedaría “0-1”. Si tomamos por ejemplo, la letra de la canción de María Elena Walsh: “Manuelita vivía en Pehuajó, pero un día se marchó. Nadie supo bien por qué, a París ella se fue un poquito caminando y otro poquitito a pie. ..... “ y elegimos el número “04” (que corresponde al número del mes en el que debo cambiar la clave), entonces la nueva contraseña, según la regla de construcción sería: “mvEPpuDS0-4” Otra sugerencia para lograr una mayor longitud, es directamente utilizar frases separando las palabras por algún carácter. Por ejemplo: “manuelitA-viviA_En-Pehuajo”. q) Si el sistema lo permite, puede también utilizar frases de longitud considerable como contraseña. Este método es mencionado en algunas ocasiones como “passphrase”. Siguiendo el ejemplo anterior, podría utilizar “Manuelita vivía en Pehuajó, un poquito caminando, y otro poquitito a pie”. Por último, recomendamos especialmente NO utilizar ninguna de las claves que han sido 11 enumeradas como ejemplo en este documento, ya que pueden ser utilizadas por un tercero para probar si puede acceder a sus cuentas. VI. CORREO ELECTRÓNICO RECOMENDACIONES PARA EL USO SEGURO a) Elija contraseñas seguras (robustas): Según lo establecido en el Capitulo V. Punto 2 y 3. b) No comparta la contraseña La contraseña debe ser secreta. No la comparta con nadie, ni siquiera con personas de confianza, colegas de trabajo, secretarias ni administradores de red c) Cambie la contraseña de forma periódica d) Transfiera sus mensajes cifrados La transferencia de correo electrónico a través de Internet no es segura, por lo cual es posible que una persona pueda leer el contenido de los mensajes que circulan por la red. Por lo tanto, a la hora de enviar información sensible en un mensaje de correo electrónico, es aconsejable que se transfiera cifrada, de forma tal que se garantice su confidencialidad (la información puede ser leída sólo por el remitente y el destinatario). e) Firme los mensajes de correo electrónico que envía A fin de garantizar la autoría de los mensajes de correo electrónico que envía, es necesario firmarlos utilizando mecanismos de clave pública. El uso de certificados digitales personales permite garantizar la autoría del mensaje y adicionalmente, la integridad de su contenido. f) Verifique la autenticidad del remitente del mensaje Los mensajes de correo electrónico pueden ser falsificados fácilmente. Tenga en cuenta que un atacante podría generar mensajes que parezcan ser originados por algún tercero en el cual Ud. confía. Si se trata de información crítica y el contenido del mensaje despierta alguna sospecha, trate de validar los datos del remitente por otro medio alternativo o solicite que se utilice un mecanismo que permita garantizar la autoría e integridad del mensaje. g) Elimine mensajes no esperados o de un remitente desconocido No conteste ni reenvíe mensajes de correo electrónico que no eran esperados. Si no reconoce el remitente o no esperaba el mensaje, no responda, ya que podría estar confirmando a un posible atacante que su cuenta de correo electrónico es válida y se encuentra activa. h) No abra archivos adjuntos que no está esperando No abra archivos anexados a los mensajes por más que sean de un remitente conocido si no los está esperando. Ante la duda, consulte al remitente si él efectivamente lo envió antes de abrir el adjunto. Los archivos adjuntos y el software de fabricantes o fuentes no confiables muchas veces contienen contenido 12 malicioso que podrían permitir a un atacante robar información de su equipo, como por ejemplo las claves de acceso. i) No visite los sitios Web que figuran en los mensajes No visite los sitios Web mencionados en mensajes de correo electrónico cuyo remitente sea desconocido, ni aquellos que simulen venir de un remitente conocido pero que Ud. no está esperando. Estos sitios pueden albergar contenido malicioso, por lo cual se sugiere verificar siempre que se trate del sitio al que Ud. quiere acceder. Tenga especial cuidado si el sitio Web mencionado en el mensaje recibido le pide que ingrese sus datos personales, sus claves de acceso, sus datos financieros, etc. El sitio podría estar siendo usado por un atacante para robar su identidad, técnica conocida como “phishing”. j) El software de su PC debe mantenerse actualizado Las actualizaciones del software instalado en su PC contienen, normalmente, mejoras en su seguridad respecto de la versión actualmente en uso. Es importante activar la opción de actualización automática tanto en el sistema operativo como en el software antivirus, ya que periódicamente se descubren nuevas vulnerabilidades y aparecen nuevos virus. Si sospecha que su cuenta de correo electrónico está siendo utilizada por una tercera persona, avise inmediatamente al responsable de Seguridad Informática. Por cualquier corrección, sugerencia o aporte al documento comuníquese con nosotros. 13