manual del subsistema de gestión de seguridad de la información

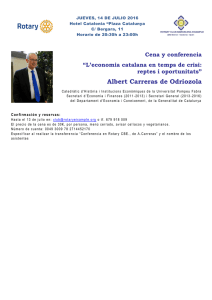

Anuncio