Puentes: Formatos de trama 802.x (1)

Anuncio

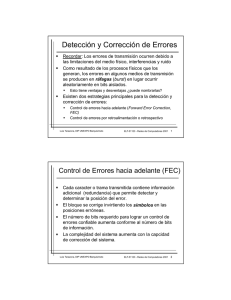

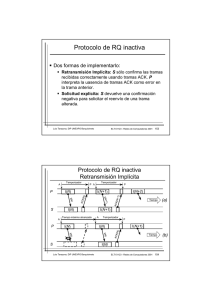

Puentes: Formatos de trama 802.x (1) 802.3 y 802.4 usan el modo de difusión – Deben incluir un preámbulo que 802.5 no requiere 802.4 y802.5 usan un testigo (token) y requieren campos de control de trama y un delimitador final – 802.3 requiere un campo de longitud 802.5 tiene campos de control de acceso para gestionar funciones de reserva y prioridad Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 263 Puentes: Formatos de trama 802.x (2) Se deben reformatear las tramas – Esto implica un gasto extra en procesamiento y genera retardos adicionales – Existen chips que se encargan de este trabajo – Pero se incrementa la posiilidad de errores adicionales debido asl proceso de almacenamiento y recuperacion de tramas Diferentes longitudes máximas para las tramas – Se debe incluír la capacidad de segmentación en el puente – O se debe usar siempre el tamaño mínimo Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 264 Puentes: Tasas de bits y protocolos Recordar las diferentes tasas de bits para 802.x Una red lenta puede ser sobrecargada por una red más rápida – Los puentes necesitarán grandes cantidades de almacenamiento 802.3 tiene un retardo no limitado 802.5 debe mentir acerca de los campos de acceso y prioridad al conectarse con 802.3 Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 265 Solución 1: Puentes transparentes Plug an Play – Se compran, se instalan y se olvidan : Caso ideal Operan en modo promiscuo – Reciben y almacenan todas las tramas recibidas – Recuerdan quien envia (aprendizaje) • Ambos dispositivos en la misma LAN: No copiar • Dispositivos en diferentes LAN: copiar • Dirección desconocida: copiar a todos los puertos (inundar) – Frecuente actualización de las tablas Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 266 Puentes transparentes (2) ¿Qué sucede si agregamos puentes reduntantes entre pares de LANs para aumentar la confiabilidad? F3 Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 267 Puentes transparentes (3) Se eliminan los caminos dobles (loops) al construír una topología lógica sobre la topología física – Arbol de expansión, la cual selecciona un solo camino (el más corto – menos costoso) entre cada LAN – Se ignoran los caminos dobles (loops) Protocolo de emisión distinto para los puentes – Los puentes se identifican por su serial – El puente con el serial más bajo se convierte en la raíz del árbol El costo de cada camino se calcula en basa a la tasa de bits del segmento – A mayor velocidad, menor costo Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 268 Arbol de expansión (spanning tree) Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 269 Solución 2: Puentes de enrutamiento de origen (1) Usados generalmente para resolver problemas de conexión entre LANs 802.5 Los emisores “descubren” si un destino está en la red local o la red remota El emisor asigna la dirección de destino: – Para un dispositivo local, utiliza su dirección global única – Para un dispositivo remoto, utiliza su dirección global única y coloca el bit 47 a 1 Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 270 Puentes de enrutamiento de origen (2) El emisor extiende el encabezado de la trama para incluir el camino hacia el destino El camino se construye como una secuencia de: – Número de LAN (12 bits) + Número de puente (4 bits) • LAN, puente, LAN, puente,..., LAN, puente El puente copia la trama si el bit 47 del destino es 1 El puente reenvia la trama si la ruta contiene su propio identificador (es decir, si está en su camino) – En caso contrario, la trama se desecha Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 271 Puentes de enrutamiento de origen (3) El formato de la trama es ahora: SD AC FC Destino Fuente Ruta 1 1 1 6 6 Sin límite LAN ID1 Puente ID1 12 bits L2 P2 4 bits Luis Tarazona, DIP UNEXPO Barquisimeto L3 P3 Datos Checksum 4 Ln Pn ED FS 1 1 Encabezado IEE 802.2 Datos 3 ELT-51123 - Redes de Computadores 2001 272 Puentes de enrutamiento de origen (4) 11 34 2 1 4 2 datos 00 33 9 P2 P1 LAN 1 15 37 P1 1 P1 17 2 8 LAN 5 3 25 18 24 P1 5 19 20 22 21 Luis Tarazona, DIP UNEXPO Barquisimeto P3 LAN 4 23 26 32 P2 4 6 35 36 38 13 7 LAN 2 39 11 12 14 34 40 10 16 P1 31 27 LAN 3 28 30 29 ELT-51123 - Redes de Computadores 2001 273 Descubrimiento de la ruta (1) Cada máquina debe saber la localización de las otras, ¿pero cómo? Las rutas y las direcciones son almacenadas Si no se consigue una dirección entonces: – – – – Emitir una trama “¿dónde estás?” para esa dirección El puente reenvia esta emisión a todas las conexiones El destino responde con “aquí estoy” Los puentes reciben la respuesta, agragan su ID y regresan la respuesta al puentedesde el cual recibieron la solicitud – El emisor recibe una o más respuestas y selecciona la más “corta” Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 274 Descubrimiento de la ruta (2) La solicitud genera un gran número de tramas – Tormenta de emisiones, explosión de tramas Solución: – Añadir información para desechar la trama la próxima vez que llegue al puente – Agregar información adicional acerca del tráfico, etc., para tomar una mejor decisión al seleccionar la ruta. Orientado a conexión – El emisor mantiene un camino hacia el receptor Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 275 Comparación Aspecto Transparentes (802.3) Enrutamiento de origen (802.5) Modo sin conexión orientado a conexión Transparencia completa no es transparente Configuración automática manual Enrutamiento subóptimo óptimo Localización por aprendizaje por descubrimiento Fallas manejadas por los puentes manejadas por los anfitriones Complejidad en los puentes en los anfitriones Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 276 Puentes remotos (802.1d) Utilizados para interconectar dos LANs separadas por distancias largas. Se “divide” un puente en dos mitades, se inserta una conexión punto-a-punto de larga distancia (transparente) entre las mitades. Se usan las mismas técnicas de enrutamiento presentadas anteriormente Se encapsula el protocolo MAC en la trama p-a-p. Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 277 Puentes Remotos - ejemplo Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 278 LANs Virtuales (VLANs – 802.1q) ¿Consisten en extender una sola LAN entre múltiples sitios? Los puentes ya hacen esto! VLAN extiende múltiples LANs a través de múltiples sitios usando una sola infraes-tructura Deben ser completamente transparentes para los protocolos de LAN y puentes existentes. – Requieren protocolos de enrutamiento y de registro. – Todas las variantes de tramas 802.x deben ser transformables entre sí – Cualquier tipo de LAN puede ser usada para implementar la VLAN Se agregan nuevos campos a los formatos existentes Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 279 LA CAPA DE RED Introducción y funciones de la capa de red. Problemas de diseño de la capa de red. Algoritmos de enrutamiento. Algoritmos de control de congestión. La capa de red en Internet. Direccionamiento y enrutamiento. Interconexión de redes. Puentes (Bridges). Pasarelas (Gateways/Routers). Subredes. Ejemplos. Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 280 ¿Qué es y para que sirve la capa de red? Usuario de la capa de enlace, responsable de: – Dar servicio a la capa de transporte – Enrutar a través de sistemas intermedios – Transmitir paquetes de la fuente al destino • Compare con la capa de enlace, que sólo mueve paquetes de un extremo al otro del medio físico Debe tener conocimiento de la topología de la subred (el conjunto de todos lo enrutadores) Provee transparencia cuando la fuente y el destino están en redes de diferentes características Proveer diferentes tipos de calidad de servicio (QoS) Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 281 Más funciones de la capa de red Entramado y segmentación Direccionamiento – Las direcciones tienen significado global (Ej. Red telefónica, Internet) Enrutamiento – Información para transferir información de un puerto de entrada a un puerto de salida – Pued ser estática o dinámica (utilizando un protocolo de enrutamiento) Control de flujo y de congestión Reporte de errores Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 282 Sistema Intermedios: enrutador/pasarerla Proceso de aplicación Proceso de aplicación Capa de aplicación Capa de aplicación Capa de presentación Capa de presentación Enrutador/pasarela Capa de sesión Capa de transporte Capa de red Capa de enlace Capa física Reenvío Capa de transporte C. de red C. de red C. enlace C. enlace C. física Capa de sesión Capa de red Capa de enlace Capa física C. física Red 1 Red 2 Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 283 Sistemas intermedios: Convertidor de protocolos Proceso de aplicación Proceso de aplicación Reenvío Capa de aplicación C. Aplic. C. Aplic Capa de aplicación Capa de presentación C. Pres. C. Pres. Capa de presentación Capa de sesión C. sesión C. sesión Capa de sesión Capa de transporte C. de red C. de red Capa de transporte Capa de red C. de red C. de red Capa de red C. enlace C. enlace Capa de enlace Capa física Red 1 Luis Tarazona, DIP UNEXPO Barquisimeto C. física C. física Capa de enlace Capa física Red 2 ELT-51123 - Redes de Computadores 2001 284 Servicios para la capa de transporte Deben ser: – – – – Independientes de la teconología de subred La subred debe ser totalmente transparente Para la capa de transporte Direcciones de red deben tener un plan de numeración uniforme a través de LANs y WANs Tipos de servicio: – – – – Orientado a conexión Sin conexión Confiable No confiable Luis Tarazona, DIP UNEXPO Barquisimeto Combinaciones más usuales ELT-51123 - Redes de Computadores 2001 285 Organización interna de la subred Dos filosofías: Circuitos virtuales ¿Cuál tipo de subred es preferible? – Principalmente para servicios orientados a conexión – Se debe establecer una conexión (ruta) antes de cualquier transferencia Transmisión de paquetes o Datagramas – Usados en servicios sin conexión – Cada paquete se envía independientemente de los otros (posiblemente a través de diferentes rutas) Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 286 Circuitos virtuales vs. datagramas Aspecto Establecimento de la conexión Subred de datagramas Subred de circuitos virtuales No requerido Requerido Direccionamiento Cada paquete contiene la dirección completa de fuente y destino Información del estado Las subredes no mantiene información del estado Enrutamiento Cada paquete se enruta independientemente Efecto de una falla en los enrutadores Ninguno, excepto por los paquetes perdidos durante la falla control de congestión Difícil Cada paquete contiene un número corto para indicar el circuito virtual Espacio en las tablas de la subred requerido para cada circuito virtual La ruta es elegida cuando se inicializa el circuito virtual. Todos los paquetes siguen dicha ruta Todos los circuitos virtuales que pasaban a través del enrutador se finalizan Fácil si se puede reservar de antemano suficiente almacenamiento para cada CV Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 287 Algoritmos de enrutamiento (1) Deben cumplir las siguientes propiedades: – – – – – – Exactitud Simplicidad Robustez Estabilidad Equidad Optimalidad Luis Tarazona, DIP UNEXPO Barquisimeto ! #" ELT-51123 - Redes de Computadores 2001 288 Algoritmos de enrutamiento (2) Existen dos clases principales: $ No adaptativos $ – No basan sus decisiones de enrutamiento en mediciones o estimaciones del tráfico actual o de la topología – Las rutas se calculan de antemano y se cargan en & los enrutadores 7 * .+9 3 5 Adaptativos: 0)8 %'&) 2(+*-,/.10 .4365 – Cambian sus decisiciones de enrutamiento para reflejar cambios en la topología y en el tráfico Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 289 : Algoritmos de enrutamiento (3) Algoritmos estáticos: : – Enrutamiento por el camino más corto – Inundación – Enrutamiento basado en flujo Algoritmos dinámicos: – Enrutamiento por vector de distancia B @ – Enrutamiento por estado del enlace >?A C@ E JD < DFE G > BIH @ ;<= Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 290 Control de congestión (1) K K La congestión se presenta cuando se presentan demasiados paquetes en la subred o en parte de ella Atribuíble diferentes causas – Incremento repentino de tráfico desde/hacia un solo destino – Procesadores lentos – Ancho de banda limitado Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 291 K Control de congestión (2) Nota: control de congestión ≠ control de flujo K – El control de congestión abarca la subred y los anfitriones – El control de flujo solo se relaciona con el tráfico entre dos puntos Principios generales de control de congestión – Monitoreo del sistema para detectar cuándo y dónde ocurre la congestión – Pasar esta información a los sitios donde se pueden tomar acciones – Ajustar la operación del sistema para corregir el problema K Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 292 Paquetes entregados Control de congestión (3) Perfecto Máxima capacidad de transporte de la subred Deseable Congestionado Paquetes enviados Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 293 L Algoritmos de control de congestión(1) Ajuste de tráfico (traffic shaping) – Regular el promedio de la tasa de datos de acuerdo a los recursos – Utilizado en ATM – Basado en un acuerdo entre el cliente y el proveedor N de servicio V R+X T U M'N) 2O+P-Q/R1S R4T6U Luis Tarazona, DIP UNEXPO Barquisimeto P S)W ELT-51123 - Redes de Computadores 2001 294 Algoritmos de control de congestión(2) Y Algoritmo del cubo goteante (leaky bucket) – Los paquetes llegan a una cola finita, si ésta se llena, b se descartan e a[ – Los paquetes salen a velocidad constante `d ^_ Z[ Luis Tarazona, DIP UNEXPO Barquisimeto `_ ab _ c] \] ELT-51123 - Redes de Computadores 2001 295 f Algoritmos de control de congestión(2) Algoritmo del cubo de testigos (token bucket) – Los tokens se generan a velocidad constante – Cada paquete que llega debe tomar un token y destruírlo para poder transmitirse – Permite que se genere tráfico en ráfagas Luis Tarazona, DIP UNEXPO Barquisimeto h gIhCikjmlonA p n-q6r2s j p2t nvu q r ELT-51123 - Redes de Computadores 2001 296 w w w w w w Interconexión de redes (1) Se realiza a través de dispositivos cuyo nombre varía dependiendo de la capa donde se realiza la conexión Capa física: Repetidores Capa de enlace: Puentes Capa de red: Enrutadores multiprotocolo Capa de transporte: Pasarelas (gateways) Superiores: Pasarelas de aplicación Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 297 Interconexión de redes (2) Diferentes posibilidades de interconexión de redes Luis Tarazona, DIP UNEXPO Barquisimeto ELT-51123 - Redes de Computadores 2001 298