Redes de área local en centros educativos. Windows

Anuncio

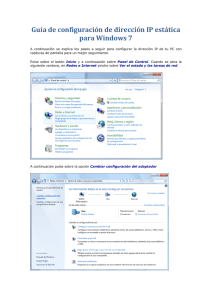

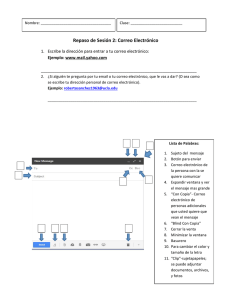

Ministerio de Educación Redes de área local en centros educativos. Windows Módulo 3: W7-Configuración básica Instituto de Tecnologías Educativas 2011 Configuracion Básica En este apartado llevaremos a cabo configuraciones básicas en cualquier proceso de post-instalación de Windows 7, tales como la creación y configuración de los usuarios que harán uso del equipo, la configuración, descarga e instalación de las actualizaciones de seguridad que haya para nuestro equipo recién instalado o la comprobación de que todo el hardware de nuestro equipo ha sido reconocido correctamente y está perfectamente instalado y configurado para su correcto uso. Los procesos descritos con anterioridad son elementales para disponer de un equipo en disposición de ser usado con un mínimo de operatividad. Configuración de la red En este apartado realizaremos la modificación del direccionamiento IP del adaptador de red de nuestro equipo, para adaptarlo al entorno de trabajo donde se estén siguiendo los contenidos de la documentación. NOTA: Este apartado sólo será preciso realizarlo en caso de que el usuario decida seguir el contenido de la documentación mediante máquinas físicas, pues si va a utilizar para máquinas virtuales, NO deberá realizar el contenido de este apartado, por ser innecesario. Para realizar lo especificado en el primer párrafo de este apartado, iremos a "Panel de control ► Redes e Internet ► Centro de redes y recursos compartidos" y pulsar sobre el enlace situado en la zona derecha de la pantalla "Cambiar configuración del adaptador"; pasando a ser mostrada como resultado de dicha acción la siguiente ventana, en la que pulsaremos con el botón derecho del ratón sobre el adaptador "Conexión de área local", para elegir la opción "Propiedades" en el desplegable correspondiente, tal y como vemos en la ventana de la imagen inferior. A continuación se nos presentará la siguiente ventana, en la que nos situaremos sobre el apartado "Protocolo de Internet versión 4 (TCP/IPv4)", y tras ello pulsaremos sobre el botón "Propiedades". Como resultado de la acción anterior, será mostrada la siguiente ventana, en la que deberemos indicar el direccionamiento IP propio de nuestro entorno de trabajo, en nuestro caso indicaremos los datos mostrados en la ventana de la imagen inferior. Iremos pulsando tras ello sobre los respectivos botones "Aceptar" en las ventanas que tuviéramos abiertas, para confirmar la configuración de red realizada. NOTA: Obviamente el lector no dispondrá del mismo entorno de trabajo que el utilizado para diseñar este curso, luego deberá indicar en el apartado anterior la configuración propia de su entorno de trabajo. A modo de ejemplo a continuación indicamos los datos que deben indicarse en cada uno de los apartados que deben ser configurados Datos Configuración Ejemplo Datos Configuración Particulares Dirección IP 192.168.2.100 IP equipo en su red Máscara de subred 255.255.255.0 máscara de red en su red Puerta de enlace 192.168.2.254 puerta de enlace de su red DNS Primario 194.179.1.101 Primer DNS de la red 8.8.8.8 Segundo DNS de la red DNS Secundario Para probar que la red funciona, podremos ejecutar Internet Explorer y navegar a cualquier página web, para confirmar el correcto funcionamiento de la configuración de red realizada, dando en este momento por concluido este apartado. Herramientas de VirtualBox Tras completarse la instalación de Windows 7 Enterprise, y si hemos llevado a cabo la misma en una máquina virtual "VirtualBox", deberemos instalar en este instante en dicho equipo las aplicaciones de huésped VirtualBox, que nos permitirán configurar adecuadamente el entorno gráfico de nuestra máquina virtual, el libre movimiento del ratón entre las máquina real y virtual, etc., pues además de una gestión más óptima y avanzada de la tarjeta gráfica, nos permitirá gestionar de modo más eficiente el ratón de nuestra máquina virtual, pudiendo acceder a la ventana de "VirtualBox" o salir de ella directamente sin necesidad de pulsar sobre la tecla "CTRL" situada a la derecha del espaciador. NOTA: Si la instalación de Windows 7 Enterprise la hemos llevado a cabo en un equipo físico en vez de en una máquina virtual, podremos obviar este apartado correspondiente a la instalación de las aplicaciones del huésped en el equipo "Alumno". Para instalar las aplicaciones de huésped, con la máquina virtual "Alumno" encendida, ejecutaremos en el menú principal de dicha máquina virtual la opción "Dispositivos ► Instalar Guest Additions", tal y como vemos en la imagen inferior. NOTA: El software de aplicación de huésped de VirtualBox deberá ser instalado de forma individual en cada máquina virtual en la que deseemos ejecutarlo. Como resultado de la acción anterior pasará a ser mostrada la siguiente ventana, en la cual haremos clic sobre la opción "Ejecutar VBoxWindowsAdditions.exe" para proceder con la instalación de las herramientas de VirtualBox. Antes de continuar el "Control de cuentas de usuario" de Windows nos mostrará la siguiente ventana, pidiéndonos permiso para instalar esta aplicación en la máquina virtual "Alumno", permiso que concederemos pulsando en dicha ventana sobre el botón "Sí". Dará pues comienzo en este instante la instalación efectiva de las herramientas de VirtualBox, mostrándose en primer lugar la siguiente ventana en la cual se nos da la bienvenida y se nos indica básicamente la funcionalidad de la herramienta, y en la que pulsaremos directamente sobre el botón "Next". A continuación el asistente de instalación nos permitirá especificar la ruta de instalación de estas herramientas, si bien en nuestro caso daremos por válida la ruta que por defecto nos ofrecerá el asistente, y pulsaremos en ella directamente sobre el botón "Next". En la siguiente ventana mostrada en el proceso de instalación, podremos seleccionar los componentes que vamos a instalar, si bien en nuestro caso daremos por válidas las opciones que por defecto nos ofrecerá el asistente, y pulsaremos directamente en ella sobre el botón "Install". Dará comienzo en este instante la instalación de las aplicaciones de huésped de VirtualBox en el equipo en cuestión, tal y como vemos en la siguiente imagen. Durante el proceso de instalación nos será mostrada la siguiente ventana, en la que se nos solicita permiso para instalar el controlador gráfico necesario para nuestro equipo virtual, permiso que concederemos pulsando en la misma sobre el botón "Instalar". Posteriormente de nuevo durante el proceso de instalación nos será mostrada la siguiente ventana, en la que se nos solicita permiso para instalar el controlador de diversos dispositivos del sistema (tales como el ratón, por ejemplo) necesarios para nuestro equipo virtual, permiso que concederemos pulsando en la misma sobre el botón "Instalar". Una vez completado en su totalidad el proceso de instalación, se nos presentará la siguiente ventana, en la que dejaremos seleccionado el radio botón "Reboot now" y pulsaremos directamente sobre el botón "Finish" para proceder al reinicio de la máquina virtual "Alumno", y así poder comenzar a utilizar normalmente las herramientas instaladas. Tras el correspondiente reinicio de la máquina virtual, VirtualBox nos presentará la siguiente ventana, que nos informará de que ya no será necesario pulsar sobre la tecla "CTRL" situada a la derecha del espaciador para devolver el control del ratón a la máquina anfitriona, sino que el ratón se moverá libremente de la máquina virtual a la anfitriona sin necesidad de pulsar la tecla indicada anteriormente; en dicha ventana activaremos la casilla "No mostrar este mensaje de nuevo", y tras ello pulsaremos en ella sobre el botón "Aceptar" para proceder a su cierre. Llegados a este punto podremos dar por concluido el proceso de instalación de las aplicaciones de huésped VirtualBox en el equipo en el equipo "Alumno". Actividad ¿Para qué es necesaria la instalación de las herramientas de VirtualBox? Indica las ventajas que aportan su instalación. Gestión de Usuarios Una vez que hayamos terminado de instalar el sistema operativo Windows 7 Enterprise, deberemos realizar una serie de comprobaciones y configuraciones básicas en el equipo correspondiente, para que quede configurado según nuestros gustos y necesidades Actualmente ya disponemos de un usuario "Profesor" en nuestro equipo que tiene asociado el rol de administrador del equipo, y en este instante vamos a crear un nuevo usuario local en el equipo "Alumno", usuario que tendrá asociado un rol de un usuario estándar o limitado, de modo que dicho usuario no pueda modificar configuraciones del sistema, borrar ficheros, ni instalar o desinstalar aplicaciones, para evitar un mal funcionamiento de la máquina, si bien podrá hacer un uso funcional de dicho equipo totalmente normal, pudiendo navegar por Internet, ejecutar las aplicaciones instaladas en el equipo, etc. Para crear al usuario reseñado en el párrafo anterior, y autenticados en sesión de trabajo con las credenciales del usuario "Profesor", ejecutaremos "Inicio ► Panel de control ► Cuentas de usuario y protección infantil", y una vez allí pulsar sobre el enlace "Agregar o quitar cuentas de usuario". NOTA: La secuencia "Inicio ► Panel de Control ► Cuentas de Usuario y protección infantil", quiere indicar que navegaremos a través del botón de "Inicio" de Windows 7 Enterprise, seleccionando a continuación la opción "Panel de control", para finalmente ejecutar aplicación correspondiente al icono "Cuentas de usuario y protección infantil"; utilizaremos habitualmente este método descriptivo para especificar como poder acceder al lugar requerido en cada instante. A continuación y como resultado de la acción anterior, pasará a ser mostrada la siguiente ventana, en la cual pulsaremos sobre el enlace "Crear una nueva cuenta" para proceder a crear la cuenta deseada, tal y como vemos en la imagen inferior. Pasaremos a continuación a la siguiente ventana, en la cual especificamos el nombre y tipo de usuario que vamos a crear; en nuestro caso indicaremos el nombre "Alumno" en la caja de texto correspondiente, y seleccionaremos el radio botón "Usuario estándar" para asociarle un rol de usuario limitado, tal y como vemos en la imagen inferior, tras lo cual pulsaremos sobre el botón "Crear cuenta" para proceder de modo efectivo con el proceso de creación de la cuenta de usuario deseada. En este instante podremos observar en la ventana correspondiente a las cuentas de usuario, que ya existirá una cuenta de usuario limitada de nombre "Alumno", con la cual podrán autenticarse localmente los alumnos usuarios del aula donde esté ubicado este equipo; dado que deseamos que dicha cuenta de usuario tenga asociada una contraseña, haremos clic sobre ella para proceder a su configuración. Como resultado de la acción anterior, accederemos a una ventana en la que podremos realizar diversas configuraciones sobre la cuenta del usuario "Alumno"; concretamente en nuestro caso haremos clic sobre el enlace "Crear una contraseña" para asociar una contraseña a la cuenta de usuario en cuestión. En la nueva ventana mostrada, teclearemos por duplicado en las cajas de texto correspondientes la contraseña deseada, "alumno" en nuestro caso, y además introduciremos también un indicio de contraseña por si nos olvidáramos de la misma. Una vez rellenadas convenientemente las cajas de texto indicadas, pulsaremos sobre el botón "Crear contraseña" para proceder a asociar la contraseña introducida al usuario "Alumno". NOTA: En relación con la contraseña hemos de indicar que hemos de teclearla en las dos primeras cajas de texto para confirmar que está bien escrita, pues la contraseña se oculta, mostrándose únicamente caracteres correspondientes al símbolo "●"; además también queremos hacer notar que la contraseña, a diferencia del nombre de usuario, es sensible a mayúsculas y minúsculas, luego debemos asegurarnos de cómo la tecleamos en el momento de su introducción. Por último, comentar que la contraseña "alumno" indicada anteriormente NO es una contraseña muy recomendable porque coincide con el propio nombre del usuario, si bien en nuestro caso hemos elegido esa para recordarla fácilmente. Igualmente el indicio de contraseña "Mismo nombre" elegido también es demasiado explícito, y permite conocer el incidio NO sólo a la persona que ha configurado la contraseña, sino a cualquiera que acceda al equipo. En un entorno real de trabajo, tanto la contraseña como el indicio de la misma deberían ser más seguros. Finalmente quedará asociada la contraseña para el usuario "Alumno", tal y como vemos en la ventana de la imagen siguiente, donde podemos confirmar que la cuenta de usuario ha sido protegida con contraseña. NOTA: Deberemos asociar una contraseña a la cuenta del usuario "Alumno", pues para el acceso a recursos compartidos desde esta cuenta de usuario, posibilidad ésta que habilitaremos más adelante, se precisará que dicha cuenta tenga asociada una contraseña para poder acceder desde la misma a recursos compartidos de la red, tales como una impresora o una carpeta, por poner dos ejemplos. Finalmente cerramos todas las ventanas que tuviéramos abiertas, pues ya hemos realizado una configuración básica de los usuarios locales de los que vamos a disponer en nuestro equipo. Actividad Investiga el nombre que cada sistema operativo (Windows, Linux, Mac OS, ...) asocia al usuario que goza de todos los derechos de administración del equipo. Actividad Busca información sobre como asociar a un usuario de tu equipo una contraseña segura. ¿Qué características deberá tener dicha contraseña en relación a su tamaño, complejidad, etc.? Hardware El siguiente paso que vamos a dar, consistirá en confirmar que el sistema operativo ha reconocido en su proceso de instalación todos los elementos hardware de los que dispone el equipo que estamos instalando, configurándolos con los controladores oportunos para su correcto funcionamiento, para lo cual autenticados con las credenciales del usuario "Profesor", pulsaremos sobre el botón "Inicio ► Panel de control ► Sistema y seguridad ► Sistema", pasando a ser mostrada la siguiente ventana, en la cual haremos clic sobre el enlace "Administrador de dispositivos" situado en la parte izquierda de la misma. Como resultado de la acción anterior visualizaremos una nueva ventana donde se mostrarán todos los dispositivos de los que dispone nuestro equipo. Puede ocurrir, tal y como se ve en la siguiente imagen, que alguno de ellos tenga asociado un icono con forma de triángulo amarillo en cuyo interior se muestra una admiración negra; eso significa que el sistema ha encontrado en el proceso de instalación la existencia de un elemento hardware, pero que no dispone de los controladores adecuados para configurarlo correctamente, y por tanto actualmente dicho dispositivo no podrá ser utilizado. NOTA: En caso de estar siguiendo los contenidos del material mediante el software de máquinas virtuales VirtualBox, TODOS los dispositivos de la ventana anterior deberían estar correctamente reconocidos, y por tanto NO sería necesario llevar a cabo el proceso que se describe a continuación en este mismo apartado. La solución a este problema no es trivial, ya que normalmente deberemos suministrar manualmente al sistema el controlador oportuno, aunque es bien cierto que cuando se adquiere un equipo, junto con el hardware se proporcionan una serie de disquetes, CDs, o DVDs, que incluyen dichos controladores, luego el problema se reducirá a suministrar dicho controlador a Windows 7 Enterprise para que configure adecuadamente el dispositivo en cuestión. En el caso que nos ocupa, por ejemplo, vamos a configurar la "Controladora SCSI", suministrándole el controlador (también conocido como "driver") adecuado; para ello nos situaremos en la ventana de la imagen anterior sobre dicho dispositivo, y haremos doble clic sobre él, pasando a ser mostrada a continuación la siguiente ventana, en la cual nos ubicaremos sobre la pestaña "General", para posteriormente pulsar sobre el botón "Actualizar controlador". Como resultado de la acción anterior se nos mostraría la siguiente ventana, que nos preguntaría si deseamos que el sistema busque automáticamente el controlador correspondiente en Internet, o bien deseamos que busque dicho controlador en el equipo local; daremos por supuesto que disponemos del CD/DVD correspondiente para configurar adecuadamente dicho dispositivo, luego en dicho caso haríamos clic sobre el enlace "Buscar software de controlador en el equipo", tal y como vemos en la imagen inferior. En la siguiente ventana del asistente podremos especificar la ruta donde el sistema deberá buscar los controladores oportunos, luego en ella pulsaremos sobre el botón "Examinar" para navegar hasta la unidad donde supuestamente se encuentra el controlador (la unidad "D:\" en este caso, por tanto daremos por supuesto que ya hemos introducido el CD o DVD con el controlador oportuno en la unidad "D:" del equipo), de modo que finalmente en la caja de texto correspondiente aparezca reflejada la unidad en cuestión, tal y como se ve en la siguiente imagen; posteriormente pulsaremos sobre el botón "Siguiente" para continuar con el proceso de instalación del driver oportuno. En ese instante comenzará la instalación en nuestro equipo del controlador correspondiente al dispositivo en cuestión, tal y como vemos en la imagen inferior. En el proceso de instalación, mediante la siguiente ventana se nos solicitará permiso para instalar el controlador oportuno, permiso que daremos al pulsar en la misma sobre el botón "Instalar". Una vez completada la instalación del controlador, Windows 7 Enterprise nos informará de que el dispositivo en cuestión ya está disponible para ser utilizado, al haberle suministrado al sistema el controlador adecuado para el dispositivo desconocido, debiendo pulsar en la misma sobre el botón "Cerrar" para proceder a su cierre. Tras el pertinente reinicio que nos solicitaría el sistema operativo tras la instalación del controlador, podríamos comprobar que el dispositivo ha pasado a ser reconocido correctamente por el sistema, tal y como vemos en la ventana de la imagen inferior. NOTA: Para poder encontrar los controladores propios de cualquier dispositivo, otra solución podría ser buscarlos por Internet, pero esa es una labor bastante más compleja, ya que en ocasiones Windows 7 Enterprise no determina con claridad que tipo de dispositivo es el que presenta el problema, con lo cual es muy complejo encontrar para él el controlador adecuado. Existen programas comerciales, tales como "AIDA32" o "SiSandra" que una vez instalados en el equipo permiten un análisis más exhaustivo de los dispositivos existentes, dándonos una información mucho más precisa de los elementos hardware del sistema. Actualizaciones Otro aspecto básico en el cual hemos de incidir llegados a este punto es el tema de la seguridad. En el proceso de instalación de Windows 7 Enterprise se instalaron y configuraron en nuestro equipo un cortafuegos, un software antispyware y se activaron las actualizaciones automáticas del equipo; en este instante vamos a confirmar que dichas aplicaciones están instaladas y configuradas en nuestra máquina virtual "Alumno". NOTA: Es decir, tras la instalación de Windows 7 Enterprise, tan sólo precisamos de un software antivirus para tener nuestro equipo totalmente securizado, pues ya disponemos en el mismo de antispyware, cortafuegos y actualizaciones automáticas; la instalación del antivirus la llevaremos a cabo en esta misma documentación posteriormente, momento en el que tendremos a nuestro equipo totalmente securizado. Para comprobar la configuración actual del cortafuegos deberemos acceder a "Inicio ► Panel de control ► Sistema y seguridad ► Firewall de Windows", para comprobar una vez allí que el cortafuegos está activado tanto para redes privadas como públicas, tal y como vemos en la ventana de la imagen inferior. Una vez comprobada la correcta configuración del cortafuegos de Windows, el siguiente paso consiste en confirmar el correcto funcionamiento del software antispyware del equipo, la aplicación "Windows Defender", para lo cual accederemos a "Inicio ► Panel de control ► Sistema y seguridad", y una vez allí teclearemos en la caja de texto situada en la zona superior derecha de dicha ventana la cadena de texto "windows defender", tal y como vemos en la ventana de la imagen inferior, momento en el cual se mostrará la aplicación "Windows Defender" en la ventana en cuestión. Una vez situados en la ventana de la imagen anterior donde visualizamos la aplicación "Windows Defender", haremos clic sobre la misma para comprobar la correcta configuración del programa antispyware que Windows 7 Enterprise incluye; como resultado de dicha acción se nos presentará la siguiente ventana, en la que podremos confirmar el estado "Activado" del antispyware. Finalmente vamos a analizar el estado de las actualizaciones automáticas del equipo, para lo cual accederemos a "Inicio ► Panel de control ► Sistema y seguridad ► Windows Update", y una vez allí, haremos clic sobre el enlace "Cambiar configuración" situado en la parte izquierda de la misma, tal y como vemos en la ventana de la imagen inferior. Como resultado de la acción anterior se nos mostrará la ventana que nos muestra el estado actual de Windows Update, confirmando que se encuentra configurado para que las actualizaciones se instalen de modo automático, y que cualquier usuario pueda instalarlas, que son las opciones que por defecto tiene configuradas la aplicación, tal y como vemos en la ventana de la imagen inferior; cerraremos la ventana en cuestión pulsando en la misma sobre el botón "Aceptar". NOTA: Si deseáramos otra configuración diferente para las actualizaciones automáticas, como por ejemplo que las actualizaciones se descargasen pero no se instalasen automáticamente, o bien que se nos informe de las mismas, pero ni se descargasen ni instalasen automáticamente, seleccionaríamos dichas opciones en el desplegable "Actualizaciones importantes". De vuelta a la ventana de "Windows Update", si tenemos pendiente de instalar alguna actualización importante para el equipo, tal es el caso mostrado en la ventana de la imagen inferior, podremos realizar dicha actualización pulsando sobre el botón "Instalar actualizaciones" en dicha ventana. Dará comienzo en ese instante la actualización correspondiente en nuestro equipo, tal y como vemos en la ventana de la imagen inferior. Tras completarse correctamente la instalación de la actualización indicada anteriormente, se nos informará mediante la siguiente ventana de que el proceso ha concluido satisfactoriamente. NOTA: Habrá múltiples actualizaciones que podrán y deberán ser instaladas en nuestro equipo "Alumno", y lógicamente no podremos recogerlas todas en este apartado, aunque el propio sistema operativo se encargará de descargarlas e instalarlas por nosotros. Pese a haber configurado adecuadamente "Windows Update", dado que estamos instalando un nuevo equipo, podemos "forzar" en este instante la búsqueda de parches para nuestro equipo, sin esperar a que "Actualizaciones automáticas" los busque; para ello deberemos ejecutar "Inicio ► Panel de control ► Sistema y seguridad ► Windows Update", pasando a ser mostrada la siguiente ventana, en la que haremos clic sobre el enlace "Buscar actualizaciones" situado en la zona izquierda de dicha ventana, dando lugar la búsqueda de actualizaciones para nuestro equipo, tal y como vemos en la imagen inferior. Una vez completada la búsqueda de nuevas actualizaciones, se nos mostrará la siguiente ventana, en la que se nos indicará la cantidad de actualizaciones pendientes de instalar que han sido encontradas, habitándose además la posibilidad efectiva de instalarlas pulsando sobre el botón "Instalar actualizaciones". Una vez completadas las instalaciones de las actualizaciones anteriores, procederemos a cerrar la ventana de "Windows Update". Al reiniciar nuestro equipo "Alumno" tras la instalación de alguna de las actualizaciones del sistema operativo Windows 7 Enterprise, se nos presentará la siguiente ventana para la elección del navegador, en la cual pulsaremos sobre el enlace "Aceptar" ubicado en la parte inferior de la misma. Como resultado de la acción anterior, se nos presenta la siguiente ventana de elección del navegador. Dado que ya tenemos instalado "Internet Explorer", y que no vamos a instalar ningún navegador adicional, tan sólo volveremos a "anclar" el navegador "Internet Explorer" en el sistema operativo, haciendo clic con el botón derecho del ratón sobre el icono de "Internet Explorer" existente en la barra de tareas, y eligiendo en el desplegable correspondiente la opción "Anclar este programa a la barra de tareas", tal y como vemos en la imagen inferior. Igualmente como resultado de las actualizaciones instaladas, se nos presentará la siguiente ventana, en la que deberemos configurar el navegador "Internet Explorer" pulsando en ella en primer lugar sobre el botón "Siguiente". Como resultado de la acción realizada anteriormente se nos presentará la siguiente ventana para que elijamos si deseamos que el navegador detecte sitios web preferentes que hayamos visitado anteriormente; en nuestro caso activaremos el radio botón "Sí, activar Sitios sugeridos" para habilitar dicha opción, tras lo cual pulsaremos sobre el botón "Siguiente". Finalmente en la nueva ventana mostrada podremos elegir la configuración del navegador relativa a proveedores de búsquedas, actualizaciones, aceleraciones, ..., ventana en la que activaremos el radio botón "Usar configuración rápida", tras lo cual pulsaremos sobre el botón "Finalizar". NOTA: Tras realizar las configuraciones anteriores, se lanzará automáticamente Internet Explorer, yendo a "http://www.microsoft.com/spain/windows/internet-explorer/welcome.aspx, página web que procederemos a cerrar. Tras ello ya podremos cerrar la ventana correspondiente a la elección del navegador pulsando en ella sobre el botón de cerrar ubicado en la parte superior derecha de la misma. Antes de concluir hemos de activar el sistema operativo Windows 7 Enterprise que hemos instalado, pues sino posteriormente tendremos problemas de reinicio con nuestro equipo, para lo cual ejecutaremos "Inicio ► Panel de control ► Sistema y seguridad ► Sistema", pasando a ser mostrada la siguiente ventana como resultado de dicha acción, en la que pulsaremos sobre el enlace "X días para la activación. Active Windows ahora". NOTA: Tras la instalación del sistema operativo Windows 7 Enterprise, disponemos de un máximo de 10 días para activarlo; pasado ese periodo temporal, debiendo activarlo antes de que ese plazo expire; la activación de la versión de Windows 7 Enterprise descarga de la red anteriormente, puede hacerse libremente sin problema alguno, como comprobaremos a continuación. Como resultado de la acción anterior, pasará a ser mostrada la siguiente ventana, en la que elegiremos la opción "Activar Windows en línea ahora", tal y como vemos en la ventana de la imagen inferior. El proceso de activación dará pues comienzo en este momento, tal y como vemos en la ventana de la imagen inferior. Tras unos breves instantes la activación se completará correctamente, informándonos mediante la siguiente ventana de que disponemos de 90 días para poder utilizar la copia de Windows 7 Enterprise que hemos instalado en nuestro equipo. Si NO lleváramos a cabo la activación de Windows 7 Enterprise en los 10 días posteriores a la instalación del equipo, cuando nos autenticáramos en nuestro equipo con algún usuario, se nos presentaría la siguiente ventana informándonos de que el periodo de activación expiró, pudiendo activarlo en ese instante. Si no lo activáramos tampoco en ese instante, se nos presentaría la siguiente ventana que nos informa de la importacia de utilizar software original de Microsoft, ventana que cerraremos pulsando en ella sobre el botón "Aceptar". NOTA: Si llega a expirar el periodo de validación, el fondo de Escritorio de nuestro equipo presentará un color negro, y en la zona inferior derecha se nos informará de dicha circunstancia, mostrándose un mensaje que nos indicará que el software instalado NO es original, tal y como vemos en la ventana de la imagen inferior. Debemos evitar esta situación activando el producto tal y como se indicó con anterioridad. Llegados a este punto ya podremos dar por concluido este apartado. Actividades Actividad 1 ¿Para qué es necesaria la instalación de las herramientas de VirtualBox? Indica las ventajas que aportan su instalación. Actividad 2 Investiga el nombre que cada sistema operativo (Windows, Linux, Mac OS, ...) asocia al usuario que goza de todos los derechos de administración del equipo. Actividad 3 Busca información sobre como asociar a un usuario de tu equipo una contraseña segura. ¿Qué características deberá tener dicha contraseña en relación a su tamaño, complejidad, etc.? Glosario Glosario Actualización de un programa Proceso por el cual se obtiene una versión más actual de una aplicación, ya sea con la finalidad de obtener más funcionalidades o resolver errores o problemas de seguridad. Adaptador de red Dispositivo físico que conecta un ordenador a una red de ordenadores. Aero Interface gráfica de Windows Vista y Windows 7 Aplicación Informática Programa informático Aplicaciones Huésped Herramientas de VirtualBox que ayudan a mejorar la comodidad de uso y del rendimiento del sistema operativo que tenemos instalado en virtualbox. Arranque dual Se dice que aquellos ordenadores que tienen instalados varios sistemas operativos y en el momento del arranque se elige con cuál se quiere trabajar. Carpeta de acceso privado Carpeta con archivos a los que sólo puede acceder un usuario o grupo de usuarios concreto. Carpeta de acceso público Carpeta con archivos a los que puede acceder cualquier usuario o grupo de usuarios. Clonación Proceso de creación de una imagen de disco. Clonezilla Programa informático que permite a los usuarios crear una imagen o clonar una máquina individual, partición o disco para ser reproducido en otro medio. Conexión informática Generalmente se refiere al enlace que se establece entre el emisor y el receptor a través del que se envía el mensaje. Conexión inalámbrica Es una conexión de dos o más dispositivos entre sí, sin que intervengan cables. Conexión WIFI Véase conexión inalámbrica. Conexión wireless Véase conexión inalámbrica. Configurar Proceso de elección entre distintas opciones con el fin de obtener un programa o sistema informático personalizado que permita ejecutar dicho programa correctamente. Conmutador Véase switch. Control de cuentas de usuario El Control de cuentas de usuario (UAC) es un componente de seguridad de los sistemas operativos Windows Vista y Windows 7, que permite a los usuarios realizar tareas comunes como usuarios y promocionar a administradores cuando se necesita, avisándonos del proceso. Control Parental Conjunto de herramienta que permiten a los padres controlar y limitar el contenido que un menor puede utilizar en un ordenador o accediendo en Internet. Cortafuegos Aplicación de una sistema informático que está diseñada para evitar accesos indebidos a la red, permitiendo al mismo tiempo accesos autorizados a la misma. Credenciales de usuario Conjunto nombre de usuario y contraseña que se utilizan para tener acceso a un ordenador. Cuentas de usuario Una cuenta de usuario es una colección de información que indica a Windows los archivos y carpetas a los que puede obtener acceso, los cambios que puede realizar en el equipo y las preferencias personales. DHCP Dynamic Host Configuration Protocol (Protocolo de configuración dinámica de host), es un protocolo de red que permite a los clientes de una red IP obtener sus parámetros de configuración automáticamente. Se trata de un protocolo de tipo cliente/servidor en el que generalmente un servidor posee una lista de direcciones IP dinámicas y las va asignando a los clientes conforme éstas van estando libres, sabiendo en todo momento quién ha estado en posesión de esa IP, cuánto tiempo la ha tenido y a quién se la ha asignado después. Dirección IP Etiqueta numérica que identifica, de manera lógica y jerárquica, a un elemento de conexión) de un dispositivo dentro de una red que utilice el protocolo TCP/IP. Direccionamiento IP Conjunto de reglas que regulan la transmisión de paquetes de datos a través de una red que utiliza el protocolo TCP/IP. Directivas Conjunto de una o más políticas que establecen una configuración de funcionamiento del objeto para el que se definen. Driver Programa diseñado para decirle a un ordenador como manejar un dispositivo concreto. Emulador Software que permite ejecutar programas de ordenador en una plataforma hardware o software diferente de aquella para la cual fueron escritos originalmente. Encriptación Se trata de una medida de seguridad que es usada para almacenar o transferir información delicada que no debería ser accesible a terceros. Enlace Enlace o hiperlenlace es un elemento de un documento electrónico que hace referencia a otro recurso. Combinado con una red de datos y un protocolo de acceso, un hiperenlace permite acceder al recurso referenciado en diferentes formas. Enrutador Dispositivo hardware para interconexión de redes informáticas que permite asegurar el envío de paquetes entre redes o determinar la mejor ruta que debe tomar el paquete de datos. Extensiones de archivos Cadena de caracteres anexada al nombre de un archivo, usualmente precedida por un punto cuya función principal es diferenciar el contenido del archivo de modo que el sistema operativo disponga de información para ejecutarlo. Firewall Véase cortafuegos. Formato El formato de un archivo es una forma particular de codificar información para ser almacenada. Existen diferentes tipos de formatos para diferentes tipos de información. Por esto existen formatos de gráficos, formatos de audio, formatos de animación, formato de documentos, etc. Los formatos de archivos suelen estar marcados en la extensión del nombre del archivo: el sufijo de tres letras con el que el nombre del archivo termina. Gadgets Dispositivo o aplicación informática que tiene un propósito y una función específica, generalmente de pequeñas proporciones. Gestor de arranque Programa que se carga en el momento de arrancar el ordenador y que permite elegir el sistema operativo, de entre los que haya instalados en el disco duro, que se quiere cargar. GNU El proyecto GNU (GNU is Not Unix) fue iniciado por Richard Stallman con el objetivo de crear un sistema operativo completamente libre en septiembre de 1983. Guest Additions Véase aplicaciones huésped. Hardware Conjunto de los componentes que integran la parte material de una computadora, es decir, la parte física de un ordenador o cualquier dispositivo electrónico. Iconos Representación gráfica esquemática utilizada para identificar funciones o programas. Imagen de disco Una imagen de disco es un archivo o un dispositivo que contiene la estructura y contenidos completos de un dispositivo de almacenamiento, como un disco duro, un disquete o un disco óptico (CD, DVD). Imagen ISO Imagen ISO es un archivo donde se almacena una copia o imagen exacta de un sistema de ficheros, normalmente un CD/DVD-ROM. Interfaz En sentido amplio, puede definirse como el conjunto de comandos y/o métodos que permiten la intercomunicación del programa con cualquier otro programa o entre partes (módulos), elementos internos o externos del propio programa. Así, los periféricos son controlados por interfaces. JPG ó JPEG Son las siglas de Joint Photographic Experts Group, el nombre del grupo que creó este formato de compresión de imágenes, tanto en color como en escala de grises, con alta calidad (a todo color). La compresión es con pérdida de calidad, por lo tanto al descomprimir la imagen no es la misma pero, dependiendo del grado de compresión, la calidad es aceptable. Está especialmente diseñado para comprimir fotografías. LAN Red de Área Local Link Enlace en una página web consistente en una serie de caracteres o imagen sobre la cual podemos pulsar con el ratón para que nos muestre en pantalla otro documento de hipertexto. Enlace, hipervínculo. Conexión con otro documento web por medio de la dirección URL. Los enlaces aparecen generalmente en el texto de un documento web en forma de texto subrayado y de distinto color. Máquina real Ordenador físico. Máquina virtual Ordenador virtual. Máscara de red La máscara de red es una combinación de bits que en conjunción con la dirección IP determina si deben enviar los datos a la red LAN o a la red WAN. Multimedia Que utiliza conjunta y simultáneamente diversos medios, como imágenes, sonidos y texto, en la transmisión de una información. Multiplataforma Software que pueden funcionar en diversas plataformas (Windows, Linux, Mac…). NAT La Traducción de Direcciones de Red, o NAT (Network Address Translation), es un sistema que se utiliza para asignar una red completa (o varias redes) a una sola dirección IP. NAT es necesario cuando la cantidad de direcciones IP que nos haya asignado nuestro proveedor de Internet sea inferior a la cantidad de ordenadores que queramos que accedan a Internet. Navegadores Son aplicaciones software que permiten al usuario visualizar páginas web de todo el mundo a través de Internet. Permiten la navegación por la Red mediante enlaces a otros sitios de Internet. NFS Sistema de archivos de red (NFS) que permite a los hosts remotos montar sistemas de archivos sobre la red e interactuar con esos sistemas de archivos como si estuvieran montados localmente. Ordenador real Ordenador físico. Ordenador virtual En informática una máquina virtual es un software que emula a un ordenador y puede ejecutar programas como si fuese una máquina física. Particiones Cada disco duro constituye una unidad física distinta. Sin embargo, los sistemas operativos no trabajan con unidades físicas directamente sino con unidades lógicas. Dentro de una misma unidad física de disco duro puede haber varias unidades lógicas. Cada una de estas unidades lógicas constituye una partición del disco duro. Esto quiere decir que podemos dividir un disco duro en, por ejemplo, dos particiones (dos unidades lógicas dentro de una misma unidad física) y trabajar de la misma manera que si tuviésemos dos discos duros (una unidad lógica para cada unidad física). Pendrive Es un pequeño dispositivo de almacenamiento que utiliza memoria flash para guardar cualquier tipo de dato, imagen, texto o sonido, sin necesidad de pilas, proveniente de un ordenador. Estos dispositivos no son frágiles a los rasguños o al polvo como sí sucede con otros instrumentos de almacenamiento como los CD o disquetes. Perfil de usuario Conjunto de opciones de configuración que permiten personalizar diferentes opciones del sistema operativo para cada usuario del equipo. Generalmente afecta a la configuración para fondos de escritorio, protectores de pantalla, preferencias de ratón, configuración de sonido y otras características. PNG Portable Network Graphics. Formato gráfico desarrollado en buena parte para solventar las deficiencias del formato GIF que permite almacenar imágenes con una mayor profundidad de contraste y otros importantes datos. Las imágenes PNG usan la extensión (.png). Puerta de enlace La puerta de enlace es la dirección IP del ordenador o dispositivo (router habitualmente) a través del cual se establece la conexión a Internet desde el equipo. Recurso compartido Capacidad de los ordenadores para ofrecer acceso a archivos y carpetas mediante la red. Los usuarios pueden conectar con el recurso compartido por la red y acceder a lo que contienen: aplicaciones y datos publicos o del usuario. Red de área local Una Red de Área Local es un conjunto de elementos físicos y lógicos que proporcionan interconexión a una gran variedad de dispositivos dentro de un área privada restringida (recinto, edificio, empresa, etc.) Red Doméstica Windows Red de área local pensada para entornos domésticos. Permite ver otros equipos y dispositivos de la red. Red pública Windows Red de área local, diseñada para evitar que nuestro equipo sea visible para otros equipos. Se utiliza cuando nos conectamos a redes de lugares públicos (por ejemplo, cafeterías o aeropuertos). Red de trabajo Windows Red de área local pensada para entornos de trabajo. Permite ver otros equipos y dispositivos de la red, pero para ello debe ser configurada explícitamente. Router Véase Enrutador Router virtual Máquina virtual que emula un router. Samba Samba es una implementación libre del protocolo de archivos compartidos de Microsoft Windows (antiguamente llamado SMB) para sistemas de tipo UNIX. Servidor DNS El sistema de nombres de dominio (DNS) es un sistema para asignar nombres a equipos y servicios de red que se organiza en una jerarquía de dominios. Un servidor DNS proporciona resolución de nombres para redes basadas en TCP/IP. Es decir, hace posible que los usuarios de equipos cliente utilicen nombres en lugar de direcciones IP numéricas para identificar hosts remotos. Sistema operativo Sistema Operativo (SO) es el software básico de un ordenador que provee una interfaz entre los dispositivos hardware, los programas informáticos y el usuario. as funciones básicas del Sistema Operativo son administrar los recursos de la máquina, coordinar el hardware y organizar archivos y directorios en dispositivos de almacenamiento Sistema operativo anfitrión El sistema operativo instalado en la máquina real. Sistema operativo invitado El sistema operativo instalado en la máquina virtual. Sistema operativo virtualizado Sistema operativo que se está emulando en la máquina virtual. Software Programas en general que se ejecutan en un ordenador. Software de dispositivo Véase driver. Software libre En inglés free software, es la denominación del software que da libertad a los usuarios sobre su producto adquirido y, por tanto, puede ser usado, copiado, estudiado, modificado y redistribuido libremente. Switch Dispositivo que permite interconectar dos o más segmentos de red. Sysprep Herramienta de preparación del sistema operativo Windows que permite clonar el equipo y llevarlo a otro equipo, con independencia del hardware de los equipos implicados en el proceso. Tarjeta de red Véase adaptador de red. TCP/IP Transmission Control Protocol (TCP) y el Internet Protocol (IP). Protocolos de comunicación utilizados para posibilitar que un conjunto de ordenadores se comuniquen en una red de ordenadores. TIC Las tecnologías de la comunicación (TIC), se encargan del estudio, desarrollo, almacenamiento y distribución de la información mediante la utilización de hardware y software como sistemas informáticos. Las TIC se identifican también, con los medios informáticos que se utilizan para el tratamiento de la información en procesos y experiencias educativas. UAC Control de cuentas de usuario. Ubuntu Ubuntu es un sistema operativo que utiliza un núcleo Linux, y su origen está basado en Debian. Unidad de red Carpeta compartida de un equipo por medio de la red y que aparece entre los dispositivos de almacenamiento como si fuera una unidad más de disco. URL Significa Uniform Resource Locator, es decir, localizador uniforme de recurso. Es una secuencia de caracteres, de acuerdo a un formato estándar, que se usa para nombrar recursos, como documentos e imágenes en Internet, para su localización. USB Universal Serial Bus. Puerto que sirve para conectar periféricos a un ordenador, tales como ratón, teclados, escáneres, cámaras digitales, móviles, reproductores multimedia, impresoras, discos duros externos, tarjetas de sonido, sistemas de adquisición de datos y componentes de red. VirtualBox Programa de virtualización. Virtualización Es un medio para simular la existencia física de un dispositivo o recurso, como un servidor, un dispositivo de almacenamiento, una red o incluso un sistema operativo. WAN Red de Área Extensa (habitualmente Internet). Web World Wide Web o Red Global Mundial es un sistema de documentos de hipertexto enlazados y accesibles a través de Internet. Con un navegador Web, un usuario visualiza páginas Web que pueden contener texto, imágenes, vídeos u otros contenidos multimedia, y navega a través de ellas usando hiperenlaces. Windows 7 Versión más reciente de Microsoft perteneciente a la familia de sistemas operativos Windows. Windows 7 Enterprise Versión de Windows 7. Windows Update Programa de Microsoft integrado Windows que permite realizar actualizaciones.