1 SEGURIDAD DE LA INFORMACIÓN Y DELITOS INFORMÁTICOS

Anuncio

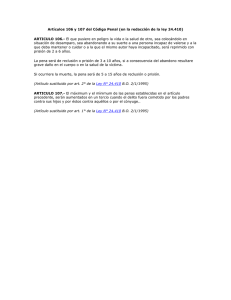

SEGURIDAD DE LA INFORMACIÓN Y DELITOS INFORMÁTICOS Autora: Mtra. Emma Riestra Gaytán I. Introducción El fenómeno de los sistemas y las nuevas tecnologías de la información y de la comunicación no es ajeno en la llamada sociedad de la información1 entendida esta como la comunidad integrada y permanentemente comunicada en una misma forma con múltiples medios y procesos, en un solo tiempo, trascendiendo fronteras y generando contenidos integrados por datos cada día más actuales, más verídicos y más congruentes con las propias necesidades que ella misma demanda. La sociedad de la información impone la modificación de los sistemas jurídicos y organizativos, se nutre necesariamente con el uso permanente de las tecnologías de la información y de la comunicación y nuevos procesos. Las bases del orden social se han visto necesariamente transformadas por el uso y el desarrollo tecnológico. No es ya una cuestionante el uso de las TIC, es una necesidad real para evitar caer en un concepto novedoso del analfabetismo. La sociedad de la información genera entonces la sociedad del conocimiento; es bien sabido que información es poder, el que tiene poder tiene conocimiento y el que tiene conocimiento es aquel que posee la capacidad para tomar decisiones inmediatas, reales y efectivas ante una necesidad inmediata. La información es un capital intelectual que se genera de forma dinámica, no perece sólo se transforma. Los miembros de la sociedad en general demandan facilidades para la optimización de sus quehaceres tanto en su ámbito personal como laboral y el Estado debe proporcionar éstas siempre y cuando se respete el principio del uso racional de las tecnologías de la información y de la comunicación. 1 Vid. FERNÁNDEZ ESTEBAN, Ma. Luisa, Nuevas tecnologías, Internet y Derechos Fundamentales, Madrid, España, Ed. Mc Graw Hill, Monografía Ciencias Jurídicas, 1998, p. XXI. 1 El uso racional de las TIC impone la optimización de las bondades que ellas generan, la adecuada garantía de seguridad tecnológica y seguridad del respeto a los derechos inherentes a la persona, así como mecanismos que permitan identificar los riesgos a los que se ve sujeta, así como crear las estrategias de contingencia para combatirlos. El impacto tecnológico aterriza en las adecuaciones jurídicas2. La relación de las tecnologías de la información y de la comunicación con el Derecho abre nuevas áreas de investigación y necesariamente aterriza en el Derecho Penal actual. Lo anterior, sin importar el nivel de desarrollo de la sociedad. El desarrollo tecnológico no contempla élites económicas, culturales, políticas, ni fronteras geográficas; el objetivo es llegar al “hecho tecnológico”. Por ello, la tendencia actual del Derecho como una disciplina social es flexibilizarse frente a los cambios tecnológicos, cuya influencia en las relaciones sociales están determinando consecuencias jurídicas. Con lo anterior, nos queda determinar el equilibrio en el impacto tecnológico mediante el establecimiento de las medidas de seguridad tanto tecnológicas como jurídicas. II. Conceptos preliminares a) Seguridad. Etimológicamente el término securitas nombra la cualidad del cuidado de sí. Impone la permanente observación de mantener el estado de las cosas de forma íntegra y original, el efecto taxonómico de la seguridad se traduce en seguridad de las TIC y seguridad jurídica frente a las TIC. b) Seguridad de las TIC Si a este concepto le añadimos el sufijo de las tecnologías de la información y de la comunicación, entonces estaremos frente a la agrupación de procedimientos 2 Vid. TÉLLEZ AGUILERA, A., Nuevas Tecnologías. Intimidad y protección de datos, Madrid, España Ed. Edisofer, 2001, p. 21 y ss 2 que permiten mantener los principios fundamentales de la información contenida en un sistema telemático3: integridad, confidencialidad, disponibilidad y autenticación de la información contrarrestando ataques intencionados o imprevistos mediante políticas previamente establecidas para restringir o establecer, en forma parcial o total, el acceso a los mismos en forma conjunta o por separado; éstas se reducen a acciones que son constituidas por acuerdos administrativos, implementaciones de hardware o software, mediante técnicas de monitoreo permanente o temporal. c) Seguridad jurídica frente a las TIC Por otro lado, la conformación del concepto seguridad jurídica frente a las TIC permite identificar una institución del Derecho definido por la doctrina como la garantía dada a individuo de que su persona, sus bienes y sus derechos no serán objeto de ataques violentos o que si éstos llegan a producirse, le serán aseguradas por la sociedad parasu protección y reparación. El Diccionario Jurídico Mexicano define la seguridad jurídica como la certeza que tiene el individuo de que su situación jurídica no será modificada más que por procedimientos regulares establecidos previamente. d) Derecho de la Informática La seguridad jurídica frente al impacto tecnológico considera que el derecho debe abrir su campo de aplicación frente al impacto tecnológico, y concebir al Derecho de la Informática, como una disciplina autónoma, que es nuestra posición, entendiéndolo como el conjunto de normas jurídicas que regulan la creación, desarrollo, uso, aprovechamiento y aplicación de las nuevas tecnologías de la información y de la comunicación en cualquier área, y relaciona los efectos jurídicos que de ella se desprenden en su aplicación. 3 Entiéndase telemático(a) como la contracción de telecomunicaciones e informática y es aplicable a tecnologías de la información y de la comunicación 3 Otros autores definen el Derecho de la Informática como el conjunto de normas reguladoras del objeto informático o de problemas directamente relacionados con la misma4. e) Delitos informáticos Como derivación de las diversas áreas de estudio que impone el Derecho de la Informática, ubicamos los delitos informáticos y por ello debemos entender la conducta típica y atípica, antijurídica, punible e inpunible, en la que se ven insertos los conocimientos especializados del sujeto activo en tecnologías de la información y de la comunicación y cuya condición sine qua non existe la utilización de un medio tecnológico y vulnera derechos inherentes a la persona. En algunas sociedades altamente desarrolladas, denominan estas conductas como delitos cibernéticos. III. Seguridad de las TIC y jurídica frente a las TIC. El bien inmaterial que no se agota y se genera día a día es la información, valor imprescindible en la cultura de una sociedad moderna. Un conjunto de datos organizados y estructurados generan información y representa el elemento fundamental para la toma de decisiones en forma eficaz y eficiente, su característica maleable al caso concreto le da el valor de relevancia para el fin que se utilice, su grado de importancia impone un atractivo para aquellos que identifican su potencial inserto. 4 SUÑÉ LLINÁS, Emilio, Introducción a la Informática Jurídica y al Derecho de la Informática, Revista de la Facultad de Derecho de la Universidad Complutense, Informática y Derecho, Monográfico 12, Madrid, España, septiembre de 1986. p. 77. 4 Este concepto genera frente al Derecho una sustantiva atención ya que la salvaguarda de la información se constituye en uno de los derechos fundamentales del hombre, y frente al impacto tecnológico, se ha conformado en una institución jurídica denominada la intimidad, que se desprende del concepto de privacida, depositado en aquellos datos personales de un individuo que lo definen como identificado o identificable. Este derecho no deja ajeno a una persona moral, a un gobierno o a un país, es justamente el mayor atractivo para aquellos que conocen las bondades del desarrollo tecnológico. Según la British Standards Institution, la información es la sangre de todas las organizaciones5, y es en este mismo sentido que la protección de este vital elemento asegurará no solamente la vida y operación adecuada de las organizaciones, sino que al reconocer entre las entidades la salud de su activo, dará certeza de los servicios que proporciona, siendo responsable en todo momento en su contexto y ante la sociedad. En una encuesta realizada por Microsoft en el año 2002, el 90% de los encuestados reportó problemas de seguridad en sus sistemas, y además, según el estudio más detallado, el 85% de esos casos se hubiera evitado. El estudio arrojó como respuesta más frecuente, que entre los problemas de seguridad más comunes fue el ataque de virus y la ineficiente configuración de servidores. Entre los más costosos problemas sigue siendo la utilización no autorizada de licencias y la sub-explotación de la tecnología.6 Con todo lo anterior, es obvia la aparición en escena de nuestra aliada: la protección y ella representa el ángel guardián de cualquier sistema telemático7, y de cualquier sistema jurídico, implica entonces la garantía de que los principios 5 Vid. http://www.bsiamericas.com/Mex+Seguridad+en+Informacion/Resumen/index.xalter Vid. http://www.idc.com 7 Entiéndase telemático(a) como la contracción de telecomunicaciones e informática y es aplicable a tecnologías de la información y de la comunicación 6 5 jurídicos y tecnológicos serán cubiertos con una fortaleza capaz de repeler cualquier ataque o intromisión de uno o varios sujetos y, en el supuesto de ser víctima de un ataque, nos aporta la reparación del daño causado, restableciendo el modo original del estado de las cosas. La protección implica dar la cara de manera frontal al riesgo telemático y jurídico, requiere complementarse con medidas de contingencia ante un riesgo imposible de esquivar y evaluarse continuamente para su mejora. Lo anterior no excluye la fase de concientización y planeación que impone la cultura de la seguridad en de desarrollo de proyectos. En la generación de la cultura de la seguridad se abarcan las normas y políticas formalizadas que deriven de la práctica de la seguridad en la información, su actualización permanente, su difusión ante la sociedad, la especialización de expertos, el seguimiento y evaluación permanente, la prevención ante futuros riesgos, y todos los criterios que aporten valores humanos que de ella emanen conforman este concepto. Las políticas en materia de seguridad se definen como la especificación para el control de acceso a la información, aplicaciones y servicios de una organización. Estos requerimientos a su vez definen cuales rubros pueden ser accesados: información, servicios, aplicaciones, con que permisos: lectura, modificación, eliminación, transferencia, cuando y por quien: mediante el establecimiento de niveles de usuarios.8 En ambos casos el concepto de seguridad se ve plasmado en un proceso continuo de adaptación ante los riesgos. 8 Guía para la elaboración de políticas de seguridad en Internet, CAIAP Comité de autoridades en informática de la Administración Pública Federal, 1999 p. 4. 6 La seguridad en el impacto tecnológico y la seguridad jurídica generan la necesidad de protección cada día más adaptada a generar la confiabilidad de los sistemas insertos. Si nos referimos a la seguridad de las TIC, pueden definirse dos grandes grupos: la seguridad física y la seguridad lógica. La primera agrupa todos los elementos tangibles de hardware, equipo incorporado y de transmisión de la información; el segundo lo forman las herramientas intangibles del software que estén expresamente dirigidos a restringir el acceso a la información. SEGURIDAD JURÍDICA SEGURIDAD LOGÍSTICA Topología de la red Arquitectura del sitio Cableado estructurado Equipos de fuerza y clima Equipos de transmisión y conmutación Administración de usuarios Administración de aplicaciones Sistemas de respaldo y recuperación de datos FIREWALL por protocolo de bajo nivel Licencias APLICACIONES LÓGICA PLATAFORMAS Políticas generales Procesos de auditoría Reglamentos internos Cartas de confidencialidad Administración de recursos ARQUITECTURA ADMINISTRATIVA FÍSICA Administración de contraseñas FIREWALL por protocolo de alto nivel Encriptación Antivirus Actualizaciones de vulnerabilidad Licencias Por otra parte, si nos referimos a la seguridad jurídica frente a las TIC ante el impacto tecnológico, es evidente que para que esta exista es necesaria la presencia de un orden que regule la conducta de los individuos y de las sociedades y que este orden se cumpla, que sea eficaz... y justo.9 Y es aquí en donde vemos plasmado el mayor reto para el orden jurídico mexicano frente al desarrollo de las tecnologías de la información y de la comunicación. 9 Voz Seguridad Jurídica en: Diccionario Jurídico Mexicano. México Instituto de Investigaciones Jurídicas de la UNAM.,1996, p. 2885 7 Nuestra legislación en esta materia es escasa y todavía falta mucho camino por recorrer en el área penal, e inclusive la procuración de justicia tiene un gran reto que enfrentar, ya que como hemos visto el concepto de Seguridad frente al impacto tecnológico en esta materia, se recorre un amplio panorama que parte desde el pequeño universo de un individuo hasta el magno universo de la seguridad nacional de nuestro país. Aún cuando la Constitución Política de los Estados Unidos Mexicanos, consagra la garantía de la protección del derecho a la información y el derecho a la privacidad de las comunicaciones previstas en los artículos 6º y 1610 respectivamente, la legislación mexicana cuenta escasamente con los jóvenes11 tipos penales previstos en el Código Penal Federal, en su Título Noveno denominado Revelación del Secreto y Acceso Ilícito a Sistemas y Equipos de Informática específicamente en los artículos 210, 211 y 211-bis al 211-Bis-7, Título vigésimo Sexto denominado Delitos en materia de Derechos de Autor, artículo 424-Bis. Encontramos algunas disposiciones jurídicas que regulan de alguna forma el fenómeno informático y se encuentran contempladas en otros ordenamientos como el Código de Comercio, Código Civil, Código de Procedimientos Civiles, Código Fiscal de la Federación, diversas leyes federales como la Ley Federal de Derechos de Autor, Ley Federal de Protección al Consumidor, Ley Federal de Estadística, Geografía e Historia y en la reciente Ley Federal de Transparencia y Acceso a la Información Pública Gubernamental. En las legislaciones locales solamente contamos con apenas nueve entidades que contemplan en sus ordenamientos penales algunas modalidades de los delitos informáticos: Aguascalientes, Baja California, Distrito Federal, Estado de México, 10 11 Reforma publicada en el DOF el 6 de diciembre de 1977 y 3 de julio de 1996 respectivamente. Reforma publicada en el DOF de fecha 17 de mayo de 1999. 8 Morelos, Puebla, Quintana Roo, Sinaloa, Tamaulipas y Yucatán, tal y como se aprecia en las siguientes tablas. Entidad AGUASCALIENTES BAJA CALIFORNIA DISTRITO FEDERAL TIPO TITULO DÉCIMO PRIMERO DELITOS EN CONTRA DE LA CONFIDENCIALIDAD CAPITULO I Revelación de Secretos ARTICULO 195.- La Revelación de Secretos consiste en el aprovechamiento de archivos informáticos personales o en la revelación de una comunicación reservada que se conozca o que se haya recibido por motivo de empleo, cargo o puesto, sin justa causa, con perjuicio de alguien y sin consentimiento del que pueda resultar perjudicado. Al responsable de Revelación de Secretos se le aplicarán de 3 meses a 1 año de prisión y de 15 a 30 días multa. ARTICULO 196.- Si el inculpado de la Revelación de Secretos presta sus servicios profesionales o técnicos, o se trata de un servidor público; o el secreto revelado es de carácter industrial o científico, la punibilidad será de 1 a 5 años de prisión y de 30 a 50 días multa. TITULO VIGÉSIMO PRIMERO DELITOS CONTRA LA SEGURIDAD EN LOS MEDIOS INFORMÁTICOS Y MAGNÉTICOS CAPITULO I Acceso sin Autorización ARTICULO 223.- El Acceso sin Autorización consiste en interceptar, interferir, recibir, usar o ingresar por cualquier medio sin la autorización debida o excediendo la que se tenga a un sistema de red de computadoras, un soporte lógico de programas de software o base de datos. Al responsable de Acceso sin Autorización se le sancionará con penas de 1 a 5 años de prisión y de 100 a 400 días multa. Cuando el Acceso sin Autorización tengan por objeto causar daño u obtener beneficio, se sancionará al responsable con penas de 2 a 7 años de prisión y de 150 a 500 días de multa. También se aplicarán las sanciones a que se refiere el párrafo anterior cuando el responsable tenga el carácter de técnico, especialista o encargado del manejo, administración o mantenimiento de los bienes informáticos accesados sin autorización o excediendo la que se tenga. CAPITULO II Daño Informático ARTICULO 224.- El Daño Informático consiste en la indebida destrucción o deterioro parcial o total de programas, archivos, bases de datos o cualquier otro elemento intangible contenido en sistemas o redes de computadoras, soportes lógicos o cualquier medio magnético. Al responsable de Daño Informático se le sancionará de 1 a 5 años de prisión y de 100 a 400 días de multa. Se le aplicarán de 2 a 7 años de prisión y de 150 a 500 días multa, cuando el responsable tenga el carácter de técnico especialista o encargado del manejo, administración o mantenimiento de los bienes informáticos dañados. ARTICULO 225.- Cuando el Acceso sin Autorización o el Daño Informático se cometan culposamente se sancionarán con penas de 1 mes a 3 años de prisión y de 50 a 250 días multa. ARTICULO 226.- La Falsificación Informática consiste en la indebida modificación, alteración o imitación de los originales de cualquier dato, archivo o elemento intangible contenido en sistema de redes de computadoras, base de datos, soporte lógico o programas. Al responsable del delito de Falsificación Informática se le aplicarán de 1 a 5 años de prisión y de 100 a 400 días multa. Las mismas sanciones se aplicarán al que utilice o aproveche en cualquier forma bienes informáticos falsificados con conocimiento de esta circunstancia. Se aplicarán de 2 a 7 años de prisión y de 150 a 500 días multa, cuando el responsable tenga el carácter de técnico, especialista o encargado del manejo, administración o mantenimiento de los bienes informáticos falsificados. LIBRO SEGUNDO PARTE ESPECIAL SECCIÓN PRIMERA DELITOS CONTRA EL INDIVIDUO TITULO TERCERO DELITOS CONTRA LA INVIOLABILIDAD DEL SECRETO CAPITULO UNICO REVELACIÓN DEL SECRETO ARTICULO 175.- Fue reformado por Decreto No. 161, publicado en el Periódico Oficial No. 24, de fecha 12 de junio de 1998, Sección I, Tomo CV, expedido por la H. XV Legislatura, siendo Gobernador Constitucional del Estado, el C. Lic. Héctor Terán Terán, 1995-2001; para quedar vigente como sigue: ARTICULO 175.- Tipo y punibilidad.- Al que sin consentimiento de quien tenga derecho a otorgarlo revele un secreto, de carácter científico, industrial o comercial, o lo obtenga a través de medios electrónicos o computacionales o se le haya confiado, y obtenga provecho propio o ajeno se le impondrá prisión de uno a tres años y hasta cincuenta días multa; si de la revelación del secreto resulta algún perjuicio para alguien, la pena aumentará hasta una mitad más. Al receptor que se beneficie con la revelación del secreto se le impondrá de uno a tres años de prisión y hasta cien días multa. REVELACION DEL SECRETO: Se entiende por revelación de secreto cualquier información propia de una fuente científica, industrial o comercial donde se generó, que sea transmitida a otra persona física o moral ajena a la fuente. QUERELLA: El delito de revelación de secreto se perseguirá por querella de la persona afectada o de su representante legal. SECCION CUARTA DELITOS CONTRA EL ESTADO TITULO PRIMERO DELITOS CONTRA LA SEGURIDAD INTERIOR DEL ESTADO CAPITULO IV TERRORISMO ARTICULO 279 BIS.- Subtipo y Punibilidad.- Se impondrá pena de uno a tres años de prisión y hasta ciento cincuenta días multa, a quien por cualquier forma, ya sea escrita, oral, electrónica, o medio de comunicación, anuncie a un servidor público o particular a sabiendas de su falsedad, la existencia de explosivos, sustancias tóxicas, biológicas, incendiarias o de cualquier otro medio capaz de causar daños en instalaciones públicas o privadas, que produzcan alarma, temor o terror a las personas que se encuentren en su interior, perturben la paz pública o suspendan un servicio. LIBRO SEGUNDO TITULO NOVENO REVELACION DE SECRETOS Y ACCESO ILICITO A SISTEMAS Y EQUIPOS DE INFORMATICA CAPITULO II ACCESO ILICITO A SISTEMAS Y EQUIPOS DE INFORMATICA ARTICULO 211 bis 1.- Al que sin autorización modifique, destruya o provoque perdida de información contenida en sistemas o equipos de informática protegidos por algún mecanismo de seguridad, se le impondrán de seis meses a dos años de prisión y de cien a trescientos días multa. Al que sin autorización conozca o copie información contenida en sistemas o equipos de informática protegidos por algún mecanismo de seguridad, se le impondrán de tres meses a un año de prisión y de cincuenta a ciento cincuenta días multa. ARTICULO 211 bis 2.- Al que sin autorización modifique, destruya o provoque perdida de información contenida en sistemas o equipos de informática del estado, protegidos por algún mecanismo de seguridad, se le impondrán de uno a cuatro años de prisión y de doscientos a seiscientos días multa. Al que sin autorización conozca o copie información contenida en sistemas o equipos de informática del estado, protegidos por algún mecanismo de seguridad, se le impondrán de seis meses a dos años de prisión y de cien a trescientos días multa. ARTICULO 211 bis 3.- Al que estando autorizado para acceder a sistemas y equipos de informática del estado, indebidamente modifique, destruya o provoque perdida de información que contengan, se le impondrán de dos a ocho años de prisión y de trescientos a novecientos días multa. Al que estando autorizado para acceder a sistemas y equipos de informática del estado, indebidamente copie información que contengan, se le impondrán de uno a cuatro años de prisión y de ciento cincuenta a cuatrocientos cincuenta días multa. ARTICULO 211 bis 4.- Al que sin autorización modifique, destruya o provoque perdida de información contenida en sistemas o equipos de informática de las instituciones que integran el sistema financiero, protegidos por algún mecanismo de seguridad, se le impondrán de seis meses a cuatro años de prisión y de cien a seiscientos días multa. 9 Al que sin autorización conozca o copie información contenida en sistemas o equipos de informática de las instituciones que integran el sistema financiero, protegidos por algún mecanismo de seguridad, se le impondrán de tres meses a dos años de prisión y de cincuenta a trescientos días multa. ARTICULO 211 bis 5.- Al que estando autorizado para acceder a sistemas y equipos de informática de las instituciones que integran el sistema financiero, indebidamente modifique, destruya o provoque perdida de información que contengan, se le impondrán de seis meses a cuatro años de prisión y de cien a seiscientos días multa. Al que estando autorizado para acceder a sistemas y equipos de informática de las instituciones que integran el sistema financiero, indebidamente copie información que contengan, se le impondrán de tres meses a dos años de prisión y de cincuenta a trescientos días multa. Las penas previstas en este artículo se incrementaran en una mitad cuando las conductas sean cometidas por funcionarios o empleados de las instituciones que integran el sistema financiero. ARTICULO 211 bis 6.- Para los efectos de los artículos 211 bis 4 y 211 bis 5 anteriores, se entiende por instituciones que integran el sistema financiero, las señaladas en el artículo 400 bis de este código. ARTICULO 211 bis 7.- Las penas previstas en este capitulo se aumentaran hasta en una mitad cuando la información obtenida se utilice en provecho propio o ajeno. ESTADO DE MÉXICO MORELOS PUEBLA QUINTANA ROO LIBRO SEGUNDO TITULO PRIMERO DELITOS CONTRA EL ESTADO SUBTÍTULO CUARTO DELITOS CONTRA LA FE PÚBLICA CAPITULO IV FALSIFICACIÓN Y UTILIZACIÓN INDEBIDA DE TÍTULOS AL PORTADOR, DOCUMENTOS DE CRÉDITO PÚBLICO Y DOCUMENTOS RELATIVOS AL CRÉDITO Artículo 174.- Se impondrán de cuatro a diez años de prisión y de ciento cincuenta a quinientos días de salario mínimo de multa al que: I. Produzca, imprima, enajene aún gratuitamente, distribuya, altere o falsifique tarjetas, títulos o documentos para el pago de bienes y servicios o para disposición de efectivo, sin consentimiento de quien esté facultado para ello; II. Adquiera, utilice, posea o detente indebidamente, tarjetas, títulos o documentos para el pago de bienes y servicios, a sabiendas de que son alterados o falsificados; III. Adquiera, utilice, posea o detente indebidamente, tarjetas, títulos o documentos auténticos para el pago de bienes y servicios, sin consentimiento de quien esté facultado para ello; IV. Altere los medios de identificación electrónica de tarjetas, títulos o documentos para el pago de bienes y servicios; y V. Acceda indebidamente a los equipos de electromagnéticos de las instituciones emisoras de tarjetas, títulos o documentos para el pago de bienes y servicios o para disposición de efectivo. Las mismas penas se impondrán a quien utilice indebidamente información confidencial o reservada de la institución o persona que legalmente esté facultada para emitir tarjetas, títulos o documentos utilizados para el pago de bienes y servicios. Si el sujeto activo es empleado o dependiente del ofendido, las penas aumentarán en una mitad. En el caso de que se actualicen otros delitos con motivo de las conductas a que se refiere este artículo se aplicarán las reglas del concurso TÍTULO DUODÉCIMO DELITOS CONTRA LA MORAL PÚBLICA CAPÍTULO I ULTRAJES A LA MORAL PÚBLICA ARTÍCULO 213.- Se aplicará prisión de seis meses a tres años y de trescientos a quinientos días-multa: I.- Al que ilegalmente fabrique, reproduzca o publique libros, escritos, imágenes u objetos obscenos y al que los exponga, distribuya o haga circular; y II.- Al que realice exhibiciones públicas obscenas por cualquier medio electrónico, incluyendo Internet, así como las ejecute o haga ejecutar por otro; En caso de reincidencia, además de las sanciones previstas en este artículo, se ordenará la disolución de la sociedad o empresa. No se sancionarán las conductas que tengan un fin de investigación o divulgación científica, artística o técnica. CAPÍTULO III CORRUPCIÓN DE MENORES E INCAPACES ARTÍCULO 213 quater.- Al que induzca, procure u obligue a un menor de edad o a quien no tenga la capacidad para comprender el significado del hecho, a realizar actos de exhibicionismo corporal, lascivos o sexuales, de prostitución, de consumo de narcóticos, a tener prácticas sexuales, a la práctica de la ebriedad o a cometer hechos delictuosos, se le aplicará de cinco a diez años de prisión y de cien a quinientos días-multa. Se duplicará la sanción a la persona que cometa o consienta cualquiera de las conductas descritas, si fuere ascendiente, hermano, hermana, padrastro, madrastra, tutor, tutora o todo aquel que tenga sobre el menor el ejercicio de la patria potestad. Si además del delito citado resultase cometido otro, se aplicarán las reglas de acumulación. Al que procure, facilite o induzca por cualquier medio a un menor, o a un incapaz, a realizar actos de exhibicionismo corporal, lascivos o sexuales, con el objeto y fin de videograbarlo, fotografiarlo o exhibirlo mediante anuncios impresos o electrónicos, incluyendo la Internet, se le impondrá de seis a quince años de prisión y de cien a quinientos días-multa. Se duplicará la sanción a la persona que cometa o consienta cualquiera de las conductas descritas, si fuere ascendiente, hermano, hermana, padrastro, madrastra, tutor, tutora o todo aquel que tenga sobre el menor el ejercicio de la patria potestad. Al que filme, grabe o imprima los actos a que se refiere el párrafo anterior, se le impondrá una pena de diez a catorce años de prisión y de doscientos cincuenta a mil días-multa. La misma pena se impondrá a quien con fines de lucro, elabore, reproduzca, venda, arriende, exponga, publicite o difunda el material referido. LIBRO SEGUNDO SEPTIMO SECCION SEGUNDA CORRUPCION DE MENORES E INCAPACES Artículo 224 Ter. Quien por cualquier medio, sea directo, mecánico o con soporte informático, electrónico o de cualquier otro tipo, venda, publique, distribuya, exhiba y difunda; transporte o posea con algunos de estos fines, material pornográfico infantil, se le impondrá prisión de dos a cinco años y multa de diez a cien días de salario. CAPITULO DÉCIMO FALSEDAD SECCION PRIMERA FALSIFICACIÓN DE ACCIONES, OBLIGACIONES Y OTROS DOCUMENTOS DE CREDITO PUBLICO Artículo 245 bis.-Se impondrá prisión de tres a nueve años y multa de ciento cincuenta a cuatrocientos días de salario: I.- Al que produzca, imprima, enajene aún gratuitamente, distribuya o altere tarjetas, títulos, documentos o instrumentos utilizados para el pago de bienes y servicios o para disposición de efectivo, sin consentimiento de quien esté facultado para ello; II.-Al que adquiera, utilice o posea, tarjetas, títulos, documentos o instrumentos para el pago de bienes y servicios o para disposición de efectivo, a sabiendas de que son alterados o falsificados; III.- Al que adquiera, utilice, posea o detente indebidamente, tarjetas, títulos o documentos auténticos para el pago de bienes y servicios o para disposición de efectivo, sin consentimiento de quien esté facultado para ello; IV.- Al que adquiere, copie o falsifique los medios de identificación electrónica, cintas o dispositivos magnéticos de tarjetas, títulos, documentos o instrumentos para el pago de bienes y servicios o para disposición de efectivo; y V.- Al que acceda indebidamente a los equipos y sistemas de cómputo o electromagnéticos de las Instituciones emisoras de tarjetas, títulos, documentos o instrumentos, para el pago de bienes y servicios o para disposición de efectivo. Las mismas penas se impondrán, a quien utilice indebidamente información confidencial o reservada de la Institución o persona que legalmente esté facultada para emitir tarjetas, títulos, documentos o instrumentos para el pago de bienes y servicios o para disposición de efectivo. Si el sujeto activo es empleado o dependiente del ofendido, las penas aumentarán en una mitad. En caso de que se actualicen otros delitos con motivo de las conductas a que se refiere este artículo, se aplicarán las reglas del concurso. TITULO TERCERO DELITOS CONTRA LA FE PÚBLICA CAPITULO II FALSIFICACIÓN DE DOCUMENTOS Y USO DE DOCUMENTOS FALSOS ARTÍCULO 189-BIS.- Se impondrá hasta una mitad más de las penas previstas en el artículo anterior, al que: I.- Produzca, imprima, enajena aún gratuitamente, distribuya o altere tarjetas, títulos, documentos o instrumentos utilizados 10 SINALOA Entidad TAMAULIPAS YUCATÁN para el pago de bienes o servicios o para disposición en efectivo, sin consentimiento de quien esté facultado para ello. II.- Adquiera, posea o detente ilícitamente tarjetas, títulos, documentos o instrumentos para el pago de bienes y servicios o para disposición de efectivo a sabiendas que son alterados o falsificados. III.- Copie o reproduzca, altere los medios de identificación electrónica, cintas o dispositivos magnéticos de documentos para el pago de bienes o servicios para disposición en efectivo. IV.- Accese indebidamente los equipos y sistemas de cómputo o electromagnéticos de las instituciones emisoras de tarjetas, títulos, documentos o instrumentos para el pago de bienes y servicios o para disposición de efectivo. Las mismas penas se impondrán a quien utilice indebidamente información confidencial o reservada de la institución o persona que legalmente esté facultada para emitir tarjetas, títulos, documentos o instrumentos para el pago de bienes y servicios o para disposición de efectivo. Si el sujeto activo es empleo o dependiente del ofendido, las penas se aumentarán hasta en una mitad más. En el caso de que se actualicen otros delitos con motivo de las conductas a que se refiere este artículo se aplicarán las reglas del concurso. TÍTULO DÉCIMO DELITOS CONTRA EL PATRIMONIO CAPÍTULO V DELITO INFORMÁTICO ARTÍCULO 217. Comete delito informático, la persona que dolosamente y sin derecho: I. Use o entre a una base de datos, sistema de computadores o red de computadoras o a cualquier parte de la misma, con el propósito de diseñar, ejecutar o alterar un esquema o artificio, con el fin de defraudar, obtener dinero, bienes o información; o II. Intercepte, interfiera, reciba, use, altere, dañe o destruya un soporte lógico o programa de computadora o los datos contenidos en la misma, en la base, sistema o red. Al responsable de delito informático se le impondrá una pena de seis meses a dos años de prisión y de noventa a trescientos días multa. TIPO TITULO SEPTIMO DELITOS DE REVELACION DE SECRETOS Y DE ACCESO ILICITO A SISTEMAS Y EQUIPOS DE INFORMATICA. CAPITULO II ACCESO ILICITO A SISTEMAS Y EQUIPOS DE INFORMATICA ARTICULO 207-Bis.- Al que sin autorización modifique, destruya, o provoque pérdida de información contenida en sistemas o equipo de informática protegidos por algún mecanismo de seguridad o que no tenga derecho de acceso a el, se le impondrá una sanción de uno a cuatro años de prisión y multa de cuarenta a ochenta días salario. ARTICULO 207-Ter.- Al que sin autorización modifique, destruya o provoque pérdida de información contenida en sistema o equipo de informática de alguna dependencia pública, protegida por algún mecanismo se le impondrá una sanción de dos a seis años de prisión y multa de doscientos a seiscientos días salario. ARTICULO 207-Quater.- Al que sin autorización conozca o copié información contenida en sistemas o equipos de informática de alguna dependencia pública, protegida por algún mecanismo se le impondrá una sanción de dos a cinco años de prisión y multa de cien a trescientos días salario. ARTICULO 207-Quinquies .- Al que estando autorizado para acceder a sistemas y equipos de informática de alguna dependencia pública, indebidamente modifique, destruye o provoque pérdida de información que contengan se impondrá una sanción de tres a ocho años de prisión y multa de trescientos a ochocientos días salario. ARTICULO 207-Sexies. - Al que estando autorizado para acceder a sistemas y equipos de informática de alguna dependencia pública, indebidamente copie, transmita o imprima información que contengan se le impondrá de uno a cuatro años de prisión y multa de cien a trescientos días salario. Los delitos previstos en este titulo serán sancionados por querella de la parte ofendida. TÍTULO SÉPTIMO DELITOS CONTRA LA MORAL PÚBLICA CAPÍTULO II CORRUPCIÓN DE MENORES E INCAPACES, TRATA DE MENORES Y PORNOGRAFÍA INFANTIL ARTÍCULO 211. Al que procure o facilite por cualquier medio que uno o más menores de dieciséis años, con o sin su consentimiento, los obligue o induzca a realizar actos de exhibicionismo corporal, lascivos o sexuales, con objeto y fin de videograbarlos, fotografiarlos o exhibirlos mediante anuncios impresos o electrónicos, con o sin el fin de obtener un lucro, se le impondrán de cinco a diez años de prisión y de cuatrocientos a quinientos días-multa. Al que fije, grabe o imprima actos de exhibicionismo corporal, lascivos o sexuales en que participen uno o más menores de dieciséis años, se le impondrá la pena de diez a catorce años de prisión y de cuatrocientos a quinientos días-multa. La misma pena se impondrá a quien con fines de lucro o sin él, elabore, reproduzca, venda, arriende, exponga, publicite o transmita el material a que se refieren las acciones anteriores. Se impondrá prisión de ocho a dieciséis años y de cuatrocientos cincuenta a quinientos días-multa, así como el decomiso de los objetos, instrumentos y productos del delito, a quien por sí o a través de terceros, dirija, administre o supervise cualquier tipo de asociación delictuosa con el propósito de que se realicen las conductas previstas en los dos párrafos anteriores con menores de dieciséis años. Para los efectos de este artículo se entiende por pornografía infantil, la representación sexualmente explícita de imágenes de menores de dieciséis años. Como vemos, hay mucho que trabajar y los ordenamientos deben ser congruentes con la protección a los derechos inherentes a cualquier persona, cualquier organización y cualquier país. A nivel internacional, los países han centrado su atención en este fenómeno mundial; asimismo, el espionaje internacional comercial es, entre otras actividades, un foco rojo en el que los países se han fijado, recuérdese la red de inteligencia global denominada Echelon la cual es capaz de interceptar y analizar cualquier llamada telefónica, fax, transmisión de radio o correo electrónico, misma 11 que fue denunciada en el año 2000 por la Unión Europea, y que aún se encuentra en investigación. A partir de esa denuncia, se han reforzado las medidas de seguridad nacional en los países miembros de la UE, así como se han dictado diversas normativas comunitarias en esta materia. Por su parte, la Organización de Estados Americanos (OEA) ha conformado un grupo de expertos en materia de delitos cibernéticos, reuniéndose periódicamente; la mas reciente reunión se efectuó en el mes de junio del presente año, de la que se han desprendido diversos acuerdos de los que se destacan: 1. Que los Estados representados adopten la legislación que específicamente se requiera para tipificar las diversas modalidades de delitos cibernéticos así como dictar las medidas procesales y de asistencia judicial mutua que aseguren el manejo de pruebas electrónicas en forma efectiva, eficaz y oportuna. 2. Que se mantenga intercambio de información y estrategias de persecución del delito cibernético. 3. Que se adopten las disponibilidades para una oportuna cooperación internacional. 4. Que se considere a los delitos de pornografía infantil, fraude y terrorismo como delitos cibernéticos, entre otros. IV. Delitos informáticos/Evidencia digital Las conductas antisociales y antijurídicas realizadas por los sujetos que identifican plenamente el valor de la información contenida en un sistema o equipo de informática se traducen en delitos. 12 Los ataques en el ciberespacio se clasifican en varias categorías: acciones accidentales y ataques maliciosos12. En esta última categoría existen numerosos subgrupos, incluyendo virus informáticos, ataques de denegación de servicio y ataques de denegación de servicio distribuido. Una tercera área de vulnerabilidad en el ciberespacio es el fraude en línea, comprende asuntos como robo de identidad y robo de datos. Estas acciones son realizadas por sujetos13 que tienen conocimientos técnicos especializados en tecnologías de la información y de la comunicación y se denominan como: a) Hacker. La palabra deriva de hack, que significa hacha, y es él termino que se usaba para describir la familiar forma en que los técnicos telefónicos arreglaban cajas defectuosas, el bueno y el viejo golpe seco, y la persona encargada de ejecutar esos golpes se le llamaba naturalmente un hacker, este tipo de persona no es considerado propiamente un delincuente, se asemeja más bien a un bromista que disfruta entrando en sistemas informáticos privados y que toma esa actividad como un reto a sus conocimientos. b) Cracker. La significación deriva de la palabra en ingles crack, que significa romper, este tipo de personas trae aparejada la firme intención de provocar un daño en los sistemas informáticos de un tercero, lo cual constituye un auténtico peligro, su terminación er, connota al quebrador, o persona que se dedica a dañar los sistemas informáticos, ya por que se le pagó o por motivos nocivos que bien pueden ser personales. c) Phreacker. En castellano se denomina pirata, que manipula esencialmente los sistemas informáticos de las compañías de teléfonos, ahorrándose una considerable cantidad de dinero, puesto que activa teléfonos convencionales y 12 Vid. www.bsa.org SOTO GALVEZ, Gerardo. La necesaria reforma de la ley penal federal ante la impunidad de los delitos informáticos, Tesis de Licenciatura Universidad del Valle de Atemajac, Guadalajara, Jalisco, 1997. 13 13 celulares piratas, constituyendo un grado de peligro para las empresas que manejan esta línea comercial. d) Lamer. Connota a la persona que su especialidad radica en utilizar códigos fuentes de otros programadores para beneficio (una especie de plagio electrónico) propio sin hacer mención del copyright (derechos de autor). e) Sniffer. Del inglés sniff, que significa olfatear, este tipo de personas navega por la línea internet de sistema en sistema, con la intención de descubrir todo tipo de errores que pudieran vender o utilizar en su beneficio (robo de información, acceso a sistemas financieros, a secretos de patentes, al banco de información científica, etc). f) Graffitis. Deriva de la palabra gráfico, y su conducta esencial estriba en rayar los sistemas informáticos, al igual que en nuestra actualidad se rayan las paredes, estos se dedican a decorar la página web con sus creaciones pintorescas. Las conductas más comunes realizadas por el sujeto activo son: A) Interceptación de comunicaciones sin autorización B) Aprovechamiento de sistematización de la información contenida en bases de datos de sistemas o equipos de informática. C) Utilización de segmentos de red de sistemas o equipos informáticos mediante el acceso indebido del equipo informático o de los servicios de procesamiento de datos, bien sea en sitio o a través de acceso remoto del que puede resultar la obtención de la información. D) Destrucción total o parcial de la información contenida en sistemas informáticos dirigidos a causar un perjuicio sobre bienes patrimoniales, tanto para el titular como al usuario del sistema. E) Difusión, distribución y reproducción mediante sistemas o equipos de informática de información relativa a la pornografía infantil (corrupción de menores) y el lenocinio. 14 F) Difusión, distribución y reproducción mediante sistemas o equipos de informática de información (software) contenida en otros sistemas informáticos, lo que actualmente se concibe como fraude informático, espionaje industrial. G) Aprovechamiento indebido o violación de un código para penetrar un sistema introduciendo instrucciones inapropiadas. H) Negación de acceso autorizado a sistemas y equipos de informática I) Abuso y daño de información en introducción falsa de información al sistema o equipo informático. J) Copiar y distribuir programas de cómputo en equipos o sistemas informáticos k) Terrorismo cibernético. Para ejecutar las acciones descritas anteriormente, el sujeto activo aplica diversas técnicas14 para su ejecución: i. El caballo de Troya: consiste en introducir en un programa de uso habitual una rutina o conjunto de instrucciones, por supuesto no autorizado, para que dicho programa actúe en ciertos casos de forma distinta a como estaba previsto. Es un método difícil de detectar pero fácil de prevenir instituyendo estrictos procedimientos de catalogación y descatalogación de programas de forma que sea imposible acceder a ningún programa para su modificación sin los correspondientes permisos, y una vez que éste haya sido modificado, comprobar que el programa funciona correctamente, modificado en lo que se pretendía y que el resto siga igual. ii. Técnica del salami: consiste en introducir o modificar unas pocas instrucciones en los programas para reducir sistemáticamente las cuentas bancarias, los saldos de proveedores transmitiéndola a una cuenta virtual. Es de fácil realización y de difícil comprobación. 14 Vid. DONN PARKER Informática y Derecho en Revista Iberoamericana de Derecho Informático, Actas Volumen I. p. 1203, Mérida, España 1998. 15 iii. Técnica del super zaping: consiste en el uso no autorizado de un programa de utilidad para alterar, borrar, copiar, insertar o utilizar en cualquier forma no permitida los datos almacenados en la computadora. El nombre proviene de un programa de utilidad conocido como SUPERZAP que es como una llave que abre cualquier rincón de la computadora por protegido que pueda estar, es un programa de acceso universal. Generalmente al detectar la alteración de los datos se piensa que es un mal funcionamiento de la computadora. iv. Técnica de puertas falsas. Este método consiste en interrupciones producidas que los programadores hacen para el chequeo del programa con lo que se dejan puertas falsas para entrar en él. El problema que se presenta es tener la certeza de que cuando los programas entran en proceso de producción normal todas las puertas falsas hayan desaparecido. v. Técnica de creación de bombas lógicas: consiste en introducir en un programa un conjunto de rutinas generalmente no utilizadas para que en una fecha o circunstancia predeterminada se ejecuten, desencadenando la destrucción de la información almacenada en la computadora distorsionando el funcionamiento del sistema, provocando paralizaciones intermitentes. vi. Ataques asincrónicos: la técnica se basa en la forma de funcionar de los sistemas operativos y sus conexiones con los programas de la aplicación a los que sirve y soporta en su ejecución. En virtud de que los sistemas operativos funcionan en forma asincrónica, estableciendo colas de espera que van desbloqueando en función de la disponibilidad de los datos o recursos que se esperaban. Esta técnica es poco utilizada en virtud de su complejidad. vii. Aprovechamiento de información residual: se basa en aprovechar los descuidos de los usuarios o técnicos informáticos para obtener información que ha sido abandonada sin ninguna protección como residuo de un trabajo real efectuado con autorización. viii. Divulgación no autorizada de datos reservados: sustracción de información confidencial o espionaje industrial. 16 ix. Escuchas telefónicas: técnica en la que para su utilización de requiere de un módem para demodular las señales telefónicas analógicas y convertirlas en señales digitales. Establece la CPEUM En materia de juicios del orden criminal, queda prohibido imponer por simple analogía y aún por mayoría de razón, pena alguna que no esté decretada por una ley exactamente aplicable al delito de que se trata, sin embargo y como mero ejercicio de adecuación al tipo penal existente se presenta el siguiente cuadro relativo a las conductas descritas con anterioridad: Conductas En base al acceso A) Interceptación de comunicaciones sin autorización • Derecho a la privacidad, • Protección de datos personales B) Aprovechamiento de sistematización de la información contenida en bases de datos de sistemas o equipos de informática. C) Utilización de segmentos de red de sistemas o equipos informáticos (correo electrónico, página web, etc) D) Utilización indebida del equipo informático o de los servicios de procesamiento de datos, Adecuación al tipo penal existente • CONSTITUCION POLITICA DE LOS ESTADOS UNIDOS MEXICANOS: Artículo 16, último párrafo, 20 • LEY FEDERAL DE DERECHOS DE AUTOR TITULO IV DE LA PROTECCION AL DERECHO DE AUTOR ART. 109 CPF. TITULO NOVENO REVELACION DE SECRETOS Y ACCESO ILICITO A SISTEMAS Y EQUIPOS DE INFORMATICA ART. 211-BIS • CPF TITULO NOVENO REVELACION DE SECRETO Y ACCESO ILICITO SISTEMAS Y EQUIPOS DE INFORMATICA CAPITULO II. ACCESO ILICITO A SISTEMAS Y EQUIPOS DE INFORMATICA ART. 211-BIS-4 ART 211-BIS-5 • CPF TITULO DECIMO OCTAVO DELITOS CONTRA LA PAZ Y LA SEGURIDAD DE LAS PERSONAS CAPITULO II ALLANAMIENTO DE MORADA ART. 285 • CPF TITULO VIGESIMO SEGUNDO 17 bien sea en sitio o a través de acceso remoto del que puede resultar la obtención de la información. (robo) E) Destrucción total o parcial de la información contenida en sistemas informáticos dirigidos a causar un perjuicio sobre bienes patrimoniales, tanto para el titular como al usuario del sistema. F) Difusión, distribución y reproducción mediante sistemas o equipos de informática de información relativa a la pornografía infantil (corrupción de menores),y el lenocinio H) Difusión, distribución y reproducción mediante sistemas o equipos de informática de información (software) contenida en otros sistemas informáticos, lo que actualmente se concibe como fraude informático, espionaje industrial. I) Aprovechamiento indebido o violación de un código para penetrar un sistema introduciendo instrucciones inapropiadas. I) Negación de acceso sí autorizado a sistemas y equipos de informática J) Abuso y daño de información en introducción falsa de información al sistema o equipo informático k) Copiar y distribuir programas de cómputo en equipos o sistemas informáticos DELITOS EN CONTRA DE LAS PERSONAS EN SU PATRIMONIO ART. 368 FR. II • CPF TITULO VIGESIMO SEXTO DELITOS EN MATERIA DE DERECHOS DE AUTOR ART 424 BIS FR. II. • CPF TITULO OCTAVO CAP II CORRUPCION DE MENORES E INCAPACES PORNOGRAFIA INFANTIL Y PROSTITUCION SEXUAL DE MENORES • CPF. TITULO NOVENO REVELACION DE SECRETO Y ACCESO ILICITO SISTEMAS Y EQUIPOS DE INFORMATICA CAP. I REVELACION DE SECRETOS. ART. 210, 211, 211-BIS • CPF TITULO VIGESIMO SEGUNDO DELITOS EN CONTRA DE LAS PERSONAS EN SU PATRIMONIO ART.386 • CP. DF CAP. II. FALSIFICACIÓN DE TITULOS AL PORTADOR: Y DOCUMENTOS DE CREDITO PÚBLICO. Art. 240-Bis Fr. IV.- Altere los medios de identificación electrónica de tarjetas, títulos y documentos para el pago de bienes y servicios • CP DF CAP III. Falsificación de sellos, llaves… Art. 242 Fr. I.- Al que falsifique llaves… • LEY DE INFORMACION, ESTADISTICA Y GEOGRAFIA Derecho de acceso, cancelación y rectificación • CP DF Falsificación de títulos al portador: y documentos de crédito público. CAP III. Art. 240-Bis Fr. V.- Accede indebidamente a los equipos electromagnéticos de las instituciones emisoras de tarjetas títulos y documentos para el pago de bienes y servicios a sabiendas de que son alterados o falsificados. • CPF TITULO VIGESIMO SEXTO DELITOS EN MATERIA DE DERECHOS DE AUTOR 18 L) Organizar los elementos humanos y materiales para la comisión de los delitos relativos a la delincuencia organizada ART 424 ART. 424-BIS. Propuesta de articulado en estudio anexo TERRORISMO. g) CPF CAPITULO VI, ARTICULO 139 LAVADO DE DINERO: • CPF TITULO VIGESIMO TERCERO ENCUBRIMIENTO Y OPERACIONES CON RECURSOS DE PROCEDENCIA ILICITA CAPITULO II OPERACIONES CON RECURSOS DE PROCEDENCIA ILICITA Art. 400-bis Evidencia digital Sin duda alguna, comprobar las acciones anteriores en un caso penal concreto representa un sustantivo reto tanto a nuestros legisladores como a los órganos jurisdiccionales. Mismo que se ve acompañado en la disposición de ellos en generarse y generar una cultura informática tanto como una forma como una actitud de vida y por ende, el abogado litigante debe abrirse a la presentación de este tipo de pruebas. Con fundamento en la gran preocupación que la comunidad internacional tiene para el desarrollo de una política internacional de seguridad de la información frente al fenómeno de las tecnologías de la información y de la comunicación, la evidencia digital requiere una real y sana atención. Podemos entender como evidencia digital al conjunto de procedimientos derivados de la informática forense que permiten rescatar los elementos informáticos para garantizar que la información contenida en un sistema o equipo informático ha sufrido alteraciones en lo que concierne a la disponibilidad, integración, confiabilidad y autenticación de la información y que podrán ser considerados como prueba plena por el órgano jurisdiccional. 19 Es oportuno advertir que el artículo 206 del Código Federal de Procedimientos Penales establece que se “admitirá como prueba plena todo aquello que se ofrezca como tal, siempre que sea conducente y no sea contrario a derecho”. Ya tenemos en otras legislaciones el reconocimiento pleno del documento informático y documento electrónico. No olvidemos que el bien jurídicamente protegido es la información contenida en sistemas y/o equipos de informática, hoy podemos llegar a probar ante los órganos jurisdiccionales que la información contenida en un sistema informático ha sufrido o no alteraciones en la disponibilidad, autenticación, confidencialidad e integridad, la evidencia digital es también un recurso que la tecnología nos otorga para generar confianza en su óptima utilización. V. Propuestas para generar una cultura de la seguridad de la información. i. Desarrollar políticas de seguridad La seguridad en cualquier organización por muy pequeña que sea, exige la adopción de firmes políticas de seguridad, que como anteriormente señalamos pueden ser de naturaleza física, lógica y jurídica. Las aportaciones que la tecnología nos brinda se traducen en la implementación de mecanismos y software de comprobada, eficacia a saber: • Antivirus, • Firewalls, • Detección de intrusión, • Encriptación, • Infraestructura de clave pública (PKI) y • Administración de la vulnerabilidad), 20 • Capacitación continua para garantizar que puedan detectar y combatir la naturaleza evolutiva de las amenazas en el ciberespacio. La cultura de la seguridad frente a las tecnologías de la información y de la comunicación se depositan en cuatro reglas fundamentales: • La participación del Estado en el desarrollo del uso racional de la información mediante el apoyo a los usuarios para protegerse; • La tecnología faculta a las personas a protegerse por sí mismas; • La industria, a través del mercado, puede ir al frente de todos; y • El orden jurídico debe garantizar el uso racional de las tecnologías de la información y de la comunicación. ii. Comisión Intersecretarial de Seguridad de la Información en México. proyecto CISIM Justificación En un gobierno de orden transformador el desarrollo de una política de seguridad nacional es fundamental para estar a la par de países tanto en vías de desarrollo como desarrollados, el proceso de globalización es un elemento activo en las sociedades modernas, el fenómeno informático es ingrediente fundamental en la consecución de sus fines. Sin embargo, no podemos dejar las “ventanas abiertas” y el Gobierno Federal debe garantizar tanto la seguridad jurídica frente a las tecnologías de la información y de la comunicación como, la seguridad en las tecnologías de la información y comunicación iniciando en la APF mediante estrategias que mas que prohibir puedan generar confianza en el uso de las mismas. Objetivo: Salvaguardar la información de carácter confidencial y patrimonial contenida en sistemas y equipos de informática de la Administración Pública Federal. 21 Funciones: • Establecer los lineamientos y políticas de seguridad de los sistemas informáticos pertenecientes a organismos de la Administración Pública Federal. • Definir una política de Seguridad de la Información básica para todas las dependencias de la APF. • Definir estándares apegados a la Norma ISO-17799 (BS-17799). • Determinar procedimientos de recuperación y respuesta de acuerdo con las mejores prácticas • Evaluar y homologar tecnologías de seguridad de la información. • Desarrollar los mecanismos para salvaguardar el secreto de la información mediante redes o sistemas informáticos y de telecomunicaciones seguros. • Definir estándares de seguridad en el desarrollo de aplicaciones. • Definir estándares de seguridad en la instalación de sistemas operativos, bases de datos, etc. • Definir estándares de seguridad en el diseño de redes de computadoras. • Establecer procedimientos de cifrado de la información sensible contenida en los sistemas y equipos de informática y de telecomunicaciones. • Desarrollar las reglas para clasificar usuarios de la información contenida en los equipos y sistemas informáticos. • Definir las bases para el desarrollo de perfiles de usuario que acceden a información clasificada. • Definir los métodos de autenticación de usuario de acuerdo al perfil al que pertenezca. • Diseñar y establecer los sistemas técnicos de interceptación de señales (ataques) salvaguardando el contenido informacional de las comunicaciones. • Determinar los métodos de respuesta legal a tomar cuando se identifique a un atacante. 22 • Impulsar la legislación en materia de delitos informáticos • Tipificación de delitos INTEGRACIÓN • La Comisión Intersecretarial de Seguridad de la información estará integrada por un Consejo Asesor de Seguridad de la Información • Los enlaces de todos y cada uno de los organismos de la Administración Pública Federal. ORGANIGRAMA Presidencia Representantes De Dependencias Comité Intersecretarial Secretario Técnico Subsecretario de Tecnologías Subsecretario de Métodos Secretario Legal Enlaces Legislativos VI. • Conclusiones Es necesario generar una cultura de la seguridad de la información frente a las tecnologías de la comunicación y de la comunicación. • La participación de México en la comunidad internacional es fundamental para dar respuesta a la persecución de la delincuencia cibernética no 23 solamente por el interés de un particular, sino el interés en materia de SEGURIDAD NACIONAL. • Es necesario crear una comisión de la APF que tendrá la interacción con los diversos organismos públicos que proporcionaran las relaciones coordinadas para efectos de realizar una estrategia globalizadora en materia de seguridad de la información gubernamental. • La seguridad implica concientización, planeación, desarrollo y construcción, implementación y medidas de contingencia con el objeto de preservar la confidencialidad, disponibilidad, autenticación e integridad de la información contenida en las tecnologías de la información y de la comunicación. • El uso racional de las tecnologías de la información y de la comunicación preserva la optima utilización de las bondades que éstas ofrecen. 24