Canal seguro en TCP/IP

Anuncio

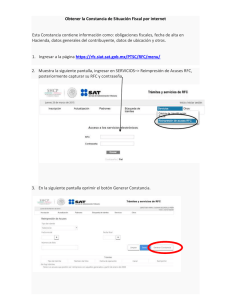

Tecnología. IPSEC Canal seguro en TCP/IP Juan Blázquez Martín j.blazquez@danysoft.com Afirmar que el objetivo inicial con el que surgió Internet, la conexión global, está prácticamente alcanzado resulta, en la actualidad una obviedad. Hoy por hoy, la interconexión, resulta ya una cuestión que depende sólo de voluntad más que de posibilidades reales o físicas para alcanzar el mundo exterior. Sin embargo, la aldea global que Internet ha hecho realidad se ha conseguido descuidando aspectos importantes en cualquier tipo de comunicación y esas lagunas están ahora aflorando para convertirse en un lastre que coarta el desarrollo completo de todas sus posibilidades. Al primar conectividad frente a cualquier otro factor inherente a la comunicación, el componente que más seriamente resulta afectado es la seguridad. La idea de organizar un sistema a escala mundial en que todo y todos tuvieran cabida, provocó el desarrollo de un marco completamente abierto, en donde la única restricción que se aplicaba era la que se imponía el propio usuario en cuanto a qué quería transmitir. Importaba que la transmisión se produjera más que cómo se llevara a cabo. La consecuencia de ese afán inicial de la comunidad informática de conseguir conectividad a toda costa dio como resultado que IPv4, el actual IP, no incorpora ningún tipo de protección en la transferencia de datos que lleva a cabo y tan despreocupado es este protocolo en las conexiones que mantiene, que ni tan siquiera es capaz de garantizar mínimamente la identidad de los extremos implicados en la comunicación. Esto que puede parecer un grave error de los diseñadores, o al menos, un descuido imperdonable, no resulta como tal si se contempla desde la perspectiva del planteamiento inicial. Cuando se ideó Internet, cuando aún era una utopía, la comunidad informática abordó su desarrollo como un potente medio de intercambio de información entre las comunidades científicas que de ese modo podrían compartir y distribuir mejor y más rápidamente tanto sus trabajos como sus resultados, circunstancias que impulsarían el desarrollo tecnológico en todos los campos del saber. La Red, en su concepción actual, es el resultado de una evolución que comenzó desde el mismo momento de su puesta en marcha. Los servicios que hay actualmente disponibles y los que se esperan en un futuro inmediato surgen sobre la marcha, a medida que se van “descubriendo” las posibilidades de este medio. Los servicios y posibilidades que se soportan se van incorporando según se conciben y se obtiene la tecnología capaz de hacerlos posible. Esta trepidante rapidez con la que se intentan agregar nuevas técnicas y métodos, provoca que esa incorporación se haga apuntalando la infraestructura que existe en cada momento y las soluciones resulten, por tanto, incompletas. De esta manera, son posibles las transacciones comerciales por ordenador y las comunicaciones personales de cualquier índole, pero son realizables con unas mínimas garantías de seguridad. La necesidad obvia de securizar mucho mejor las transacciones comerciales y la privacidad de las comunicaciones en Internet y que no cubre la pila TCP/IP por sí misma, por su diseño original, provocó el desarrollo del protocolo Secure Socket Layer, SSL, que si bien desempeña un buen papel para garantizar las transacciones de los servicios en La Red, no está preparado 20/09/2005 | Valor añadido Danysoft | 902 123146 | www.danysoft.com | Página 1.9 para abarcar satisfactoriamente todos los niveles implicados en una comunicación segura. Se desarrolló para agregar seguridad en las capas altas del modelo de conectividad utilizado en Internet, pero no en los niveles inferiores. El remedio de estas carencias de seguridad es la razón de ser de las extensiones con las que se han dotado al protocolo de direccionamiento IPv4 y que se conocen genéricamente como IPSec. Secure Socket Layer SSL es un protocolo desarrollado por Netscape que trabaja en el nivel de aplicación para proporcionar seguridad en las conexiones de Internet, ofreciendo servicios de autentificación entre hosts, confidencialidad e integridad de datos. Pensado para utilizar claves simétricas para el encriptado de las comunicaciones, está dotado de una buena fortaleza frente a una amplia gama de posibles ataques. Si bien la versión 2.0 adolecía de algunas debilidades, estas se han corregido con la versión 3.0 y está considerado como un protocolo de seguridad muy robusto. Forma parte de la pila TCP/IP y su utilización de cara al usuario resulta totalmente transparente. Cuando un usuario alcanza una página que se declara como HTTPS, HTTP seguro, todos los navegadores están preparados para acceder a este tipo de páginas por SSL automáticamente. Sin embargo, desde el punto de vista del programador, las aplicaciones tienen que estar escritas específicamente para utilizar este soporte de seguridad, ya que si no se incluyen las funciones adecuadas, los programas no pueden obtener los servicios que proporciona el Secure Socket Layer. IPSec como conjunto de extensiones del actual protocolo IP, el protocolo implicado en el direccionamiento de los datos que circulan entre las redes que operan bajo la pila TCP/IP, provee de unos servicios muy similares a los proporcionados por SSL pero orientados a la comunicación entre redes. Trabaja para ofrecer seguridad en el nivel tres, en el nivel de Red, y no en el nivel cuatro, en el de Aplicación. La función de estas extensiones es dotar de los servicios de seguridad que el protocolo IP utilizado ahora, por sí mismo, no dispone y que en la actualidad se hacen imprescindible para el sostenimiento de cada vez mayor número de actividades que requieren seguridad y que tienen como escenario Internet. Este protocolo también impone cierto orden en los lenguajes de seguridad que se venían utilizando hasta ahora, en donde el panorama estaba dominado por soluciones propietarias en donde la exclusividad que marcaba cada fabricante las hacia incompatibles entre ellas. Necesidad Los servicios proporcionados por IPSec son muy parecidos a los prestados por SSL, pero lo hace de una forma que resulta completamente transparente para las aplicaciones que trabajan en los niveles superiores, que no tienen porque tener ningún conocimiento de estas extensiones para poder operar sobre ellas, no necesitan tener que ser reescritos para operar en el entorno seguro que proporciona IPSec. Además, al igual que SSL, IPSec brinda servicios de autentificación, integridad, control de acceso y confidencialidad, pero de una manera mucho más robusta y eficiente que el protocolo de Netscape, gracias a sus múltiples opciones, que le hacen más complejo y dúctil a la hora de operar con cualquier protocolo de TCP/IP. Estás extensiones se han revelado muy útiles y eficaces, tanto que la nueva generación de IP, IPv6, las incorpora de “serie”, remozadas y ampliadas por lo que ciertas capacidades de seguridad que ahora son opcionales, en un futuro muy próximo resultarán de obligada utilización. La necesidad y utilidad de este protocolo queda de manifiesto cuando se plantea la seguridad de la informática corporativa actual. La mayoría de las veces, la visión de la seguridad en los ordenadores está mediatizada por los ataques que se producen desde Internet, del exterior a la empresa, y queda la idea que la red interna es el lado seguro, mientras que el exterior representa un mundo hostil. La publicidad y 20/09/2005 | Valor añadido Danysoft | 902 123146 | www.danysoft.com | Página 2.9 el halo de romanticismo que envuelve a los “hackers” provocan una visión insegura del mundo exterior que frena el despliegue de muchos servicios, sobre todo comerciales y oculta una realidad mucho más cercana y peligrosa en cualquier compañía como resultan ser los ataques y accesos no deseados que parten del interior de la propia empresa, y que, en muchas ocasiones, pasan completamente desapercibidos para los propios administradores del sistema. La mayoría de los asaltos a información crítica que se producen en las corporaciones, tienen como protagonistas más asiduos a los propios usuarios de la red interna y puede provocar tantas o más pérdidas que los ataques externos. Con IPSec se puede blindar la seguridad en el acceso y circulación de los recursos críticos de la compañía, tanto para los usuarios externos como internos, garantizando que sólo sean los usuarios y equipos autorizados y con identidad verificable los que realmente tengan paso franco a esos recursos. Ahora bien, IPSec no es por si sólo el mecanismo que garantice completamente la seguridad de los ordenadores, es un complemento más que hay que disponer dentro del arsenal de medidas protectoras con las que ha de contar todo administrador de sistemas. Este protocolo, por ejemplo, no puede evitar el robo de ficheros de contraseñas, eventualidad que hay que prevenir aplicando otras estrategias y mecanismos. Funcionamiento Las prestaciones de seguridad que ofrecen estas extensiones de IP son implementadas mediante dos servicios distintos que aparecen como una sola entidad al operar entre ellos de una manera uniforme. El primero de ellos es el denominado modo transporte o modo nativo, en donde se establecen las comunicaciones de host a host entre dispositivos que integran las extensiones de IPSec dentro de su pila TCP/IP, sin necesidad de tener que recurrir a drivers u otro tipo de software adicional para obtener las funciones que se implementan bajo este protocolo de seguridad. Cuando se opera bajo esta modalidad, los paquetes IP siguen manteniendo su cabecera original aún cuando han sido securizados, ya que las cabeceras de seguridad se añaden antes que las cabeceras de transporte convencional. Esta forma de operar sólo está disponible en las versiones más recientes de los sistemas operativos de red. IPSec no define, por sí mismo, un estándar de El segundo servicio que comunicaciones seguras. Bien al contrario proporciona IPSec, es el modo túnel. establece un marco en el que se agrupan distintas Aquí este protocolo de seguridad se tecnologías que empiezan a estar disponibles hoy en comporta como una pasarela que día y en el que se podrán integrar las novedades que transforma los paquetes IP normales sobre protección de tráfico se vayan desarrollando que se transmiten para securizarlos en el futuro y que tengan al actual IP como soporte mediante una encapsulación completa de la transmisión. del paquete, incluida su cabecera original, y ser enrutados a través de la infraestructura de red, normalmente pública, por la que han de viajar. Cuando el paquete llega a su destino tiene lugar la operación inversa, es decir su desencapsulación para dejarlo en el formato de paquete IP originario. Este es el modo de trabajo en Redes Privadas Virtuales. Este protocolo avala la integridad de las conexiones por red entre los ordenadores mediante la utilización de algoritmos de hash y de criptografía de clave asimétrica o clave pública. Para ello utiliza dos claves. Una para firmar y codificar los mensajes que se intercambian y otra que permite verificar la firma con la que llegan los mensajes y su posterior decodificación. De esta forma IPSec puede garantizar la autentificación de los implicados, la integridad de la comunicación, la no reutilización de los mensajes intercambiados y, por supuesto, la confidencialidad de la transmisión. Por medio de las claves utilizadas, este protocolo puede autentificar y verificar la identidad del origen de los paquetes intercambiados, sólo aceptando aquellos que 20/09/2005 | Valor añadido Danysoft | 902 123146 | www.danysoft.com | Página 3.9 hayan sido designados como entidades reconocidas por el sistema, paquetes que al ir sellados digitalmente están protegidos frente a manipulaciones producidas por su interceptación durante el trayecto recorrido entre origen y destino. Igualmente, a estas firmas se añaden códigos de redundancia cíclica que se incluyen para evitar suplantaciones, posibilitando realizar sumas de comprobación que verifican durante, la secuencia de reensamblado de los paquetes en el destino, la exclusividad de cada paquete transmitido. Estas tres características de la comunicación bajo IPSec se refuerzan con la opción de hacer llegar los datos codificados mediante una clave simétrica, clave única, que frena cualquier intento de interpretar el tráfico entre los ordenadores securizados, si no se dispone de la clave adecuada para descifrarlos correctamente. Ahora bien, todos estos mecanismos de confianza son opcionales y en una conexión por IPSec no es obligatorio utilizar todas las opciones de seguridad disponibles. Para realizar estas funciones, IPSec incorpora dos protocolos que son los que realmente se encargan de vigilar todo el proceso de comunicación. AH, Authentication Header, que se puede traducir por Cabecera de Autentificación, se encarga de la autentificación de los paquetes entre remitente y destinatario, su integridad y de impedir su reenvío o reutilización maliciosa. Para ello se apoya en algoritmos estándar y de probada fortaleza para generar las sumas de comprobación y firmas, como son MD5 y SHA, Secure Hash Algorithm, Algoritmo de Hash Seguro. El otro protocolo es ESP, Encapsulating Security Payload, en castellano Encapsulado de la Carga útil de Seguridad, que se encarga, básicamente, de las mismas tareas que AH y, además, de añadir, si fuera necesario, una codificación que realiza mediante técnicas criptográficas basadas en DES, Data Encryption Estándar, Estándar de Encriptación de Datos, y 3DES, Triple DES. Las funciones que realizan ambos protocolos no los hacen excluyentes y pueden ser utilizados conjuntamente, con lo que se obtiene un mayor grado de seguridad en el reconocimiento de los extremos y en el tránsito de datos entre ellos. IPSec puede funcionar en conexiones host a host, de host a red y de red a red y las especificaciones establecen que una sesión por IPSec debe tener una de las dos cabeceras de estos protocolos o ambas. Este protocolo avala la integridad de las conexiones por red entre los ordenadores mediante la utilización de algoritmos de hash y de criptografía de clave asimétrica o clave pública Lógicamente, el modo que tiene este protocolo de proteger las comunicaciones frente a posibles ataques no resulta gratuito en cuanto a tiempo de proceso y consumo de recursos en los equipos conectados. Los mecanismos empleados requieren de una manipulación en el origen y la consiguiente operación inversa en el destino por lo que hay que asumir que las comunicaciones no podrán ser tan rápidas como cabría esperar de conexiones no blindadas. La pérdida de rendimiento, que se puede esperar en los equipos terminales dependerá de los mecanismos policía incluidos, de los propios algoritmos que éstos utilicen y la plataforma sobre la que estén operando. A mayor seguridad, menor rendimiento, por lo que se hace necesario evaluar cuales son las necesidades reales de seguridad que se han de cubrir y dimensionar la configuración del protocolo a esos requerimientos. Coctelera. IPSec no define, por sí mismo, un estándar de comunicaciones seguras. Bien al contrario establece un marco en el que se agrupan distintas tecnologías que empiezan a estar disponibles hoy en día y en el que se podrán integrar las novedades que sobre protección de tráfico se vayan desarrollando en el futuro y que tengan al actual IP como soporte de la transmisión. En este sentido juega un papel fundamental el concepto de SA, Security Association o Asociación de Seguridad, un mecanismo por el que los extremos implicados en la comunicación negocian, bajo IPSec, los distintos 20/09/2005 | Valor añadido Danysoft | 902 123146 | www.danysoft.com | Página 4.9 parámetros que van a regir su conexión, como son protocolos de encriptación, algoritmos, claves, duración y otras. Estas SA son las que conforman realmente los enlaces seguros ya que se establecen de forma unidireccional, por lo que han de existir dos en cada comunicación que se establezca entre los dispositivos implicados y para su mantenimiento se recurre a métodos de distribución y gestión de claves que utilizan distintos algoritmos de criptografía asimétrica, también conocidos como de clave pública e igualmente descritos recientemente en las páginas de esta publicación. El flujo unidireccional de datos se establece generalmente punto a punto y se ignora el tráfico multicast, aunque se contempla la posibilidad de afectar a varias SA, agrupación que se conoce como SA Bundle, que se podría traducir por haz, y los paquetes pueden orientarse a una SA concreta mediante un campo que incluyen los paquetes y cuyo contenido también está sujeto a negociación cuando se establece la SA. Los ordenadores que se comunican por IPSec utilizan un protocolo adicional para conseguir establecer la “autentificación mutua de terminales”, operación por la cual se establecen las SA. Mediante ISAKMP, Protocolo de Internet para la Gestión de Claves y Asociaciones de Seguridad, los terminales pueden intercambiar las claves exclusivas de sesión con las que podrán verificar sus identidades mientras dura su comunicación. Los datos necesarios para generar estas claves de sesión nunca abandonan los ordenadores, no se envían datos sobre las claves, si no que los terminales las calculan de forma local, sólo intercambian los datos imprescindibles para que cada uno de ellos pueda generar las claves en cuestión por si mismos. Generadas las claves locales de sesión, se negocia los métodos de codificación, autentificación y algoritmos de encriptado, estableciéndose la SA de entrada y correspondiente SA de salida momento en el que ya pueden empezar a comunicarse de forma segura, y por un tiempo limitado y también pactado. Una vez caducada las SA, para iniciar otra conexión será obligatorio que los equipos vuelvan a repetir el mismo proceso para generar nuevas asociaciones. Inicialmente y con carácter general, las claves de sesión caducan a la hora de haberse transmitido el último paquete, pero esta validez puede modificarse para que sea mayor tiempo, menos o, incluso, no se tenga en cuenta. En escenarios de media o poca seguridad, este tiempo puede mantenerse, aumentarse o, simplemente, no ser considerado. Sin embargo, en otros entornos en los que la seguridad resulte un parámetro de conexión crítico, puede reducirse este tiempo de validez de claves de sesión a unos cuantos minutos. 20/09/2005 | Valor añadido Danysoft | 902 123146 | www.danysoft.com | Página 5.9 Las Asociaciones de Seguridad que se establecen en el marco de las comunicaciones bajo IPSec requieren de unas claves que permitan la autentificación y los mecanismos que puede utilizar este protocolo Las RFC`s para IPSec. para tal fin son varios. Puede utilizar Kerberos, El protocolo IPSec como tal se recurrir a un certificado o bien, utilizar una clave estandariza por las especificaciones de exclusiva entre los terminales, que previamente se la RFC 2401, “Security Architecture for ha distribuido entre ellos. Para utilizar la the Internet Protocol”, pero el marco que autentificación mediante certificados X.509, se define para implementar la seguridad hace imprescindible que los equipos y usuarios hacen que sea obligado acudir a otras implicados en las comunicaciones que se quieren muchas RFC`s para conocer en profundidad el protocolo: securizar por IPSec acudan a una Autoridad de RFC 1320 RFC 1321 RFC 1828 RFC Certificación, CA, que expida los certificados 1829 RFC 2040 RFC 2085 RFC 2104 necesarios para que se puedan establecer las SA RFC 2144 RFC 2202 RFC 2207 RFC y conectar en modo seguro. Esta Autoridad de 2268 RFC 2367 RFC 2401 RFC 2402 Certificación puede ser cualquier entidad que se RFC 2403 RFC 2404 RFC 2405 RFC dedique comercialmente a ello, o, porque no, la 2406 RFC 2407 RFC 2408 RFC 2409 propia compañía que lo va a utilizar. Si se recurre RFC 2410 RFC 2411 RFC 2412 RFC a terceros para obtener el certificado, la solución 2451 RFC 2522 RFC 2523 RFC 2631 de conexión por IPSec será mucho más abierta, RFC 2631 RFC 2709 se podrán contemplar comunicaciones seguras La relación de las directrices implicadas, directa o indirectamente, en estas con usuarios que, poseedores de certificados de especificaciones de IPSec dan una idea la misma entidad, no pertenezcan a la compañía y de lo completo y complejo que resulta ésta última se libera de tener que gestionar una este mecanismo de seguridad. Infraestructura de Clave Pública, PKI. Si es la propia compañía quien se erige en Autoridad de Certificación, se consigue un mayor control, pero este mecanismo de seguridad se utilizará en un entorno más cerrado en donde los usuarios, propios y ajenos, tendrán que contactar con la propia compañía para conseguir el certificado que habilite la comunicación fehaciente. En este caso la compañía ha de plantearse la implantación de una PKI, con todas las implicaciones que tal servicio lleva aparejadas. Un punto intermedio entre uno y otro método de los comentados es la utilización de una clave compartida. Representa una opción mucho más rígida ya que todo se articula en base a la clave generada que hay que distribuir entre los implicados y es más crítica frente a posibles problemas de robo o interceptación de claves. Sin embargo, resulta más simple en cuanto no hay que establecer ninguna PKI, ni dedicarle una gestión extraordinaria. 20/09/2005 | Valor añadido Danysoft | 902 123146 | www.danysoft.com | Página 6.9 Windows XP esta perfectamente preparado para trabajar con IPSEC. La configuración por defecto incluye 3 reglas listas para utilizarse si se activan. IP Seguro también incorpora funciones para establecer filtrado de paquetes. Esta tarea se lleva a cabo por mediación de dos “entidades administrativas” que se definen en las especificaciones del protocolo y que determinan que se ha de hacer con los paquetes que se intercambian. Uno de estos componentes es la Base de Datos de Asociación de Seguridad, Security Association Database, SAD y el otro la Base de Datos de Directivas de la Seguridad, SPD siglas de Security Policy Database. Estas bases de datos sirven para incluir selectores que determinen que acciones restrictivas se han de llevar a cabo sobre los paquetes, en función de la conexión que mantienen las Asociaciones de Seguridad. Los selectores pueden incluir direcciones, identificadores de puerto, protocolos y otros. En todo tipo de conexiones El desarrollo actual de las comunicaciones contempla el acceso a cualquier sistema no sólo desde la propia red, si no que ya es, hasta banal, poder conectar desde cualquier ubicación alejada. El diseño de IPSec también es consciente de esta realidad y se han incorporado los mecanismos adecuados para permitir este tipo de comunicaciones, normalmente telefónicas, con el soporte que le proporciona dos protocolos que se encargan del sostenimiento de la conexión serie con los que IPSec puede interactuar. Por un lado se encuentra L2TP y por otro PPTP, ambos desarrollados como evolución de PPP, Point-To-Point Protocol ó Protocolo de Punto a Punto. Estos protocolos implementan sus propios mecanismos de seguridad para establecer los enlaces que gestionan y su relación con IPSec es de apoyo. Mientras que L2TP y PPTP trabajan y dan seguridad en el nivel 2, IPSec securiza el nivel 3, por lo que su utilización conjunta hay que verla desde la prespectiva de que son complementarios entre si, no que el empleo de alguno de los protocolos de nivel inferior implique forzosamente la utilización del protocolo de nivel superior o viceversa. 20/09/2005 | Valor añadido Danysoft | 902 123146 | www.danysoft.com | Página 7.9 Con el Protocolo de Tunelación de Nivel 2, L2TP, Layer 2 Tunneling Protocol, propuesto por Cisco, se presenta un estándar emergente del IETF, Internet Engineering Task Force, que refunde las bonanzas de los otros protocolos de igual misión existentes hasta hace poco, PPTP, Point-to-Point Tunneling Protocol, implementado por Microsoft y L2F, Layer 2 Forwarding, Reenvio de Nivel 2, también de Cisco. Aunque aún no se ha dado por finalizado su desarrollo definitivo, está siendo apoyado muy decididamente por los principales proveedores de conectividad del mercado y no sólo por la firma que lo propuso. Este protocolo especializado en el mantenimiento de la comunicación serie, puede operar en entornos heterogéneos y acarrear cualquier protocolo de encaminamiento como es IP, IPX ó Apletalk, y puede ser utilizado en cualquier ámbito de red, LAN ó WAN para entornos con Ethernet, Token, FDDI, ATM, SONET, X.25 y otros. Para IPSec, el Protocolo de Tunelación de Nivel 2, proporciona un soporte completo para la Cabecera de Autentificación, AH, y para la Encapsulación de la Carga Útil de Seguridad, ESP. Este protocolo está pensado para tomar el relevo de PPTP ya que ofrece una protección mucho más fiable con un rendimiento más eficaz, consecuencia de la intervención en su diseño de diferentes fabricantes, incluido Microsoft, y está abocado a sustituirlo. Hoy por hoy se recomienda utilizar L2TP en vez de PPTP. Uno de los motivos se debe a las vulnerabilidades descubiertas en la versión 2 de PPTP y que no fueron corregidas completamente en la revisión 3, que tiene como consecuencia ofrecer un grado de seguridad que sucumbe frente a los ataques centrados y decididos a interceptar los túneles de este protocolos, sólo es realmente resistente a los asaltos ocasionales que son realizados sin demasiado empeño. Otras causas que hacen preferible a L2TP se encuentran en su soporte para trabajar con QoS, Quality of Service, Calidad de Servicio, y la capacidad de mantener diferentes túneles mediante el protocolo MPPP, Multilink Point-to Point Protocol, Protocolo Multivínculo Punto a Punto, que incorpora, así como posibilidades de soportar asignaciones dinámicas de direcciones IP desde un rango que mantenga la entidad, incluido el direccionamiento privado. Mientras que L2TP y PPTP trabajan y dan seguridad en el nivel 2, IPSec securiza el nivel 3, por lo que su utilización conjunta hay que verla desde la prespectiva de que son complementarios entre si En los fabricantes. Las garantías que en seguridad ofrece este protocolo y la evidente necesidad de incorporarla por parte de los usuarios, ya sea a nivel corporativo o doméstico, hace que los fabricantes de plataformas de sistema operativo se hayan apresurado a soportarlo en sus productos. La inclusión de soporte para este protocolo resulta, bajo cualquier perspectiva, un elemento competitivo más dentro de las características que presenta cualquier sistema operativo y es uno de los elementos que el distribuidor ha de valorar a la hora de plantear soluciones a sus clientes, máxime cuando la seguridad sea uno de los presupuestos definidos en el proyecto a realizar. 20/09/2005 | Valor añadido Danysoft | 902 123146 | www.danysoft.com | Página 8.9 Para Microsoft, la seguridad por las extensiones de IP está ampliamente contemplada en Windows 2000 y Windows 2003, en cualquiera de las ediciones de servidor y en la versión profesional, 2000 ó XP, siendo IPSec uno de los pilares que mantienen la tranquilidad en las redes de esta plataforma. Cuando se trata de un escenario con un dominio Windows 200X nativo, pueden establecerse las asociaciones de confianza mediante el sistema que proporciona el protocolo Kerberos, método de autentificación que, por otra parte, es el predeterminado cuando se utiliza el Directorio Activo. En el caso de que no sea esto posible, en dominios NT 4.0 puros o mixtos, entornos en los que conviven controladores de 200X y de NT, o cuando se trata de comunicaciones remotas serie, puede recurrirse a la utilización de claves privadas y certificados. Para ello, Windows 200X viene dotado de las herramientas precisas para organizar una PKI propia, si fuera menester y tiene implementada la suficiente compatibilidad como para incorporar los mecanismos de X.509 proporcionados por terceros. La configuración en cliente y servidor para utilizar IPSec se gestiona mediante la correspondiente directiva, en donde hay un tipo específico para este servicio y para el que se pueden definir varias configuraciones independientes en todos los aspectos implicados en la comunicación segura. Microsoft ha implementado en su sistema operativo todas los posibles modos de funcionamiento de estas extensiones de IP y soporte para ser utilizado con prácticamente todos los protocolos de comunicación serie y algoritmos de encriptación y autentificación, que garantiza su total compatibilidad con cualquier interlocutor que emplee esta seguridad. Su configuración, familiarizado el operador con las particularidades de este protocolo, resulta amigable e intuitivo, como viene siendo norma en este fabricante. Para la comunidad Linux, el otro sistema operativo en liza, tampoco resulta ajeno IPSec y prácticamente todas las distribuciones recientes del sistema operativo del pingüino lo contemplan para su configuración y empleo. Para aquellas distribuciones que no las incluyan dentro del CDRom, puede descargarse de cualquiera de los innumerables sitios dedicados a esta plataforma los módulos correspondientes que habilitan este soporte. Aunque depende mucho de la distribución, en líneas generales, se puede afirmar que en este sistema operativo resulta algo complicada su instalación y configuración, y el operador necesita tener experiencia en la configuración avanzada de Linux no ya por las características de funcionamiento del protocolo, si no por la forma en que se ha de realizar, normalmente editando, a pecho descubierto, diferentes archivos de configuración. En Linux se da soporte tanto a los protocolos de nivel 2, L2TP y PPTP, como a los principales algoritmos de encriptación y autentificación utilizados en IPSec. Con IPSec, la confianza en las Cuando IPv6 sea totalmente desplegado, todos los transacciones informáticas dispone de un dispositivos de interconexión de red deberán ser IPSec de manera componente más con el que empieza a capaces de implementar obligatoria. Sin embargo, con la actual versión de tomar carta de naturaleza la seguridad y IP, la v4, el soporte de estas extensiones es la implantación habitual de este protocolo opcional y en la actualidad se pueden encontrar será, en breve, algo cotidiano y, capacidades de IPSec para estos tipos de productos seguramente, provocará que proyectos según los fabricantes. Para estos dispositivos de que antes no se llevaban a cabo por los conectividad habría que valorar el soporte presente recelos lógicos de los clientes, se lleven a y futuro que ofrecen para la seguridad en IP, cabo por ser ya viables en cuanto a especialmente importante en firewalls o garantías, solvencia y tranquilidad de cortafuegos, encriptadores dedicados, servidores de usuarios y responsables. En la acceso remoto y switches o conmutadores. actualidad, IPSec se presenta, indiscutiblemente, como el mejor mecanismo de seguridad disponible y en un futuro que ya está aquí, la proliferación de su uso será aún mayor. 20/09/2005 | Valor añadido Danysoft | 902 123146 | www.danysoft.com | Página 9.9