09/03 Encriptacion de datos

Anuncio

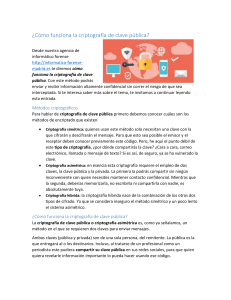

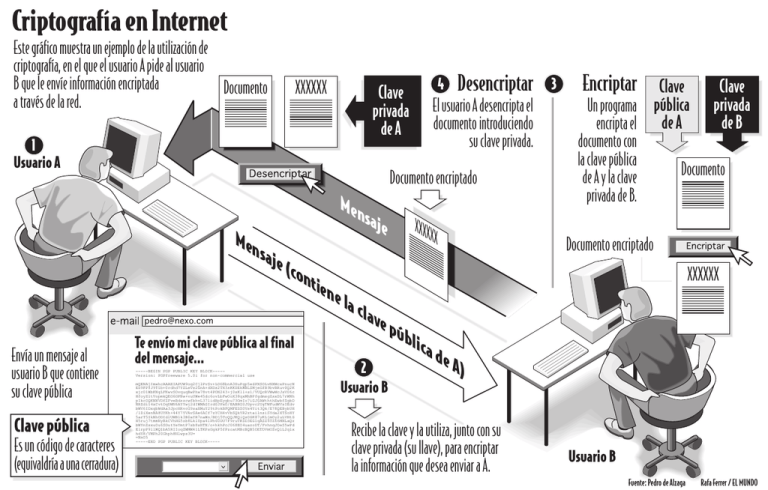

Criptografía en Internet Este gráfico muestra un ejemplo de la utilización de criptografía, en el que el usuario A pide al usuario B que le envíe información encriptada Documento a través de la red. XXXXXX 4 Clave privada de A Desencriptar El usuario A desencripta el documento introduciendo su clave privada. 1 Usuario A Documento encriptado Me nsa Me nsa je XXXX XX Encriptar Clave Clave Un programa pública privada de B encripta el de A documento con la clave pública Documento de A y la clave privada de B. Documento encriptado je ( con t 3 XXXXXX ien e la cla ve p Envía un mensaje al usuario B que contiene su clave pública Clave pública Es un código de caracteres (equivaldría a una cerradura) Te envío mi clave pública al final del mensaje... -----BEGIN PGP PUBLIC KEY BLOCK----Version: PGPfreeware 5.0i for non-commercial use mQENAjImwhcAAAEIAPUW9og2CjlPvSv+LOG8bnA3DuPgp5edPXSOLvNXWcxPnucN ED9FPfJ9T1b+0rdhd7YZLeVs2GnA+dXDs2TX3sKKDEkWBLSMjeGfB9bvBRuv0Q2K xjc01WbKNgLFKwvSOvquqBwPhw78vt4PON243+j0sKll+s1/VUQcRVWwWcJsV06c HfoyZltVopmkQEG6GPBw+vuUWe45dc6ovLbFwOoX38qxMhBPfgdmsgZsxDL7rWNh pIkcOQKNNVDfZFveBdszcwfbhvL37lidHpEygbu73OmIo7iGJ0AWththEwbfSgbD NRZdi14xCvtOqDWN6AYYwj2dIWMAGIrd0JPxO/EABRG0J0pvc2UgTWFudWVsIEdv bWV6IDxqbWdAa3JpcHRvcG9saXMuY29tPokBFQMFEDSOVs4Yit3Qk/E78QEBybUH /1DiXenNA8UYKh+44Y7YVAvSAe6ACf7zYCH4vVbSQkYR2ztailnsiSYda2XTSoHY 5arT5IkNhODIdlUWB1k3B0aYR7naWn/BDj5ToQQJKQiQsOGK87yKLjmOy2uLVHtG H5ruj7tmmNyBkCVhHG5zb8LklUpa4lPh6UDU7F9ruTKSD3EG1qASZ6TZ66MNLaQz bWYnZsxuOu6SDutYeYmtP7sb8sHTN/o+hkhPcJ068EO4uazoDT/FvhnqJOeS5wPd ElrpP9llWQ1bA5RIIoqZWMW41LTKPsGgkP5fPzcatMBcBQB5OETDVmUZvQlL2qlx hdY8/VMPh20Ghph8Nlwps3U= =NnO5 -----END PGP PUBLIC KEY BLOCK----- úbl ica 2 Usuario B de A) Recibe la clave y la utiliza, junto con su clave privada (su llave), para encriptar la información que desea enviar a A. Usuario B Fuente: Pedro de Alzaga Rafa Ferrer / EL MUNDO