Electrónica de red. Puentes, routers, pasarelas

Anuncio

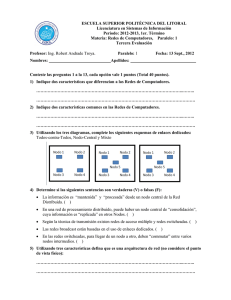

Electrónica de red. Puentes, routers, pasarelas, conmutadores, concentradores Electrónica de red. Puentes, routers, pasarelas, conmutadores, concentradores Índice de contenido Electrónica de red. Puentes, routers, pasarelas, conmutadores, concentradores......................................1 Licencia......................................................................................................................................................1 Introducción...............................................................................................................................................1 Modelo de referencia OSI......................................................................................................................1 Repetidores.................................................................................................................................................2 Puentes.......................................................................................................................................................3 Encaminamiento.....................................................................................................................................4 Algoritmo de árbol de expansión...........................................................................................................5 Conmutadores............................................................................................................................................6 Enrutadores................................................................................................................................................7 Protocolos de enrutado...........................................................................................................................7 RIP.......................................................................................................................................................................7 OSPF...................................................................................................................................................................8 Pasarelas....................................................................................................................................................8 Proxys.........................................................................................................................................................9 Cortafuegos................................................................................................................................................9 Licencia Este obra de Jesús Jiménez Herranz está bajo una licencia Creative Commons AtribuciónLicenciarIgual 3.0 España. Basada en una obra en oposcaib.wikispaces.com. Introducción Con el crecimiento de la complejidad de las redes, han aparecido en el mercado un gran número de dispositivos necesarios para gestionar redes grandes. En los siguientes apartados se describen los más importantes. En todo caso, y para poder describir mejor cada uno de los dispositivos de red, a continuación se resume muy brevemente el modelo de referencia OSI, que establece los diferentes niveles en los que se opera dentro de una red. Modelo de referencia OSI El modelo OSI define una serie de niveles o capas que representan las diferentes tareas que se llevan a cabo en una comunicación. Estos niveles abarcan desde las características puramente físicas del envío de datos (nivel 1) hasta la parte más abstracta y de alto nivel de la comunicación (nivel 7). Los niveles OSI son los siguientes: ● ● Nivel 1. Físico: Establece las características físicas del medio de comunicación. Aquí se definen parámetros como las características del medio (tipo de cableado, etc.) o los valores eléctricos utilizados en la comunicación. Un ejemplo serían las especificaciones eléctricas y de cableado del estándar Ethernet. Nivel 2. Enlace: Representa al conjunto de protocolos encargados de asegurar el envío de datos libre de errores entre dos máquinas. Así, aquí se implementan mecanismos de detección/corrección de errores, así como de control de flujo y de acceso al medio. Un ejemplo sería el protocolo CSMA/CD de las redes Ethernet. Jesús Jiménez Herranz, http://oposcaib.wikispaces.com 1 Electrónica de red. Puentes, routers, pasarelas, conmutadores, concentradores ● ● ● ● ● Nivel 3. Red: Se encarga de asegurar la transmisión de datos entre máquinas, aunque estas se encuentren en diferentes subredes. En ese caso, aquí se implementaría el encaminamiento entre redes. Un ejemplo de trabajo en este nivel sería el protocolo IP. Nivel 4. Transporte: Permite la transmisión de información transparente entre máquinas, independientemente de su ubicación. En realidad, este protocolo es una especie de interfaz entre los niveles inferiores (generalmente implementados en hardware) y los superiores (normalmente en software). Nivel 5. Sesión: En este nivel se implementaría el establecimiento de sesiones en la comunicación, de manera que se puedan iniciar y finalizar las conexiones. Nivel 6. Presentación: En este nivel se procesa la información a enviar de manera que sea independiente de la arquitectura final de cada nodo de la red. Así, aquí se tendrían en cuenta aspectos como la codificación de caracteres, el byte-order, etc. Nivel 7. Aplicación: Nivel final, aquí se encontrarían todos los protocolos que interactúan directamente con el usuario y los programas. Ejemplos de estos protocolos serían HTTP, FTP, etc. Hay que destacar que en muchos contextos no todos los niveles tienen sentido. Así, por ejemplo, en una red local, el nivel de red no sería necesario. Repetidores Un repetidor o hub (también llamado concentrador) es un dispositivo de red de capa 1, que simplemente propaga la señal de la comunicación para que pueda llegar a un mayor número de elementos: HUB Generalmente, los hubs se utilizan en redes Ethernet, en las que se usa un bus común, y donde, por tanto, es posible añadir nuevos nodos a la red simplemente conectándolos al bus. Así, un hub es una forma sencilla de conectar nuevos elementos, o interconectar dos redes. Un hub puede ser de dos tipos: ● ● Pasivo: Se limita a conectar los elementos, propagando la señal. Activo: Además de propagar la señal, la amplifica para aumentar su alcance. Si bien los hubs son dispositivos sencillos y económicos, tienen una serie de problemas: ● ● Poca escalabilidad: Al limitarse a propagar la señal por toda la red, a medida que crece el número de nodos la red se satura debido a que todo el tráfico llega a todos los nodos. Coste poco competitivo: Si bien los hubs son económicos, dispositivos de red más eficientes, como los conmutadores, son sólo marginalmente más caros, por lo que no tiene mucho sentido usar hubs. Jesús Jiménez Herranz, http://oposcaib.wikispaces.com 2 Electrónica de red. Puentes, routers, pasarelas, conmutadores, concentradores ● Poca seguridad: El hecho de que cualquiera de los nodos de la red tenga acceso a todo el tráfico de la misma puede tener implicaciones de seguridad. A día de hoy, el uso de repetidores es prácticamente nulo. Puentes Un puente es un dispositivo similar a un repetidor pero que, en lugar de reenviar la señal a todos los nodos a los que está conectado, únicamente la propaga hacia aquel segmento de red en el que está el destinatario. Por ejemplo, suponiendo una configuración como la siguiente: Puente Subred 1 Subred 2 Subred 3 En este esquema, un paquete de datos enviado por un nodo de la subred 1 a un nodo de la subred 2 no sería reenviado también a la subred 3. Al tener que analizar el origen y el destino de los datos, los puentes son un dispositivo de capa 2. Las ventajas e inconvenientes de los puentes respecto a los hubs son: Ventajas ● ● Reducción del tráfico en la red Mayor escalabilidad Inconvenientes ● ● Mayor latencia en la transmisión Peligro de sobrecarga si el tráfico supera la capacidad de procesamiento del puente En realidad, la latencia generada por el procesamiento adicional acostumbra a ser perfectamente tolerable, y el peligro de sobrecarga puede ser reducido o eliminado mediante el correcto dimensionamiento del hardware del puente. Por tanto, las ventajas superan ampliamente a los inconvenientes y los hubs prácticamente no se utilizan. Jesús Jiménez Herranz, http://oposcaib.wikispaces.com 3 Electrónica de red. Puentes, routers, pasarelas, conmutadores, concentradores Encaminamiento Dado que un puente puede tener varios puertos, y no tiene por qué estar conectado a todas las subredes de una red, no siempre es sencillo determinar hacia dónde se deben propagar los datos. Por ejemplo, suponiendo la siguiente red: Puente 1 1 2 3 Subred 1 Subred 2 1 Subred 3 2 Subred 4 Puente 2 En este caso, si un nodo de la subred 1 envía un paquete a otro de la subred 4, no está claro a priori por qué puerto debería reenviarlo el puente 1. Para solucionar este problema, cada puente mantiene una tabla de encaminamiento que establece, para cada nodo de la red, por qué puerto está accesible. Esta tabla se construye a partir del tráfico entrante de cada puerto, analizando el remitente y añadiéndolo correspondientemente a la tabla. Si en el momento de enviar un paquete aún no se dispone de la información sobre hacia dónde hay que enviarlo, se reenvía por todos los puertos. Para la red anterior, las tablas de encaminamiento serían las siguientes: Nodo Puerto 1 2 3 4 5 6 7 8 9 1 1 1 3 3 2 2 2 2 Puente 1 1 1 2 2 3 3 4 Subred 1 6 5 Subred 2 7 Subred 3 8 1 2 Puente 2 9 Subred 4 Nodo Puerto 1 2 3 4 5 6 7 8 9 1 1 1 1 1 1 1 2 2 Jesús Jiménez Herranz, http://oposcaib.wikispaces.com 4 Electrónica de red. Puentes, routers, pasarelas, conmutadores, concentradores Dado que la configuración de la red puede cambiar, las entradas de las tablas de encaminamiento expiran pasado un cierto tiempo. De esta manera, se asegura que el tráfico circule correctamente aunque cambie la topología de la red. Si bien este esquema funciona correctamente para redes en forma de árbol, aparecen problemas si la red forma un grafo (existen bucles). Por ejemplo, si añadimos un puente adicional al ejemplo anterior, quedaría: Puente 1 1 1 2 2 3 3 4 Subred 1 5 Subred 2 2 Puente 3 1 6 7 Subred 3 8 1 2 Puente 2 9 Subred 4 En este caso, el puente 3 hace que exista un bucle, por lo que si se parte de un estado en el que todas las tablas estén vacías, y por tanto los paquetes se propaguen por todos los puertos, los paquetes permanecerán circulando indefinidamente por la red. Para evitar esto, se utiliza el algoritmo del árbol de expansión. Algoritmo de árbol de expansión El algoritmo de árbol de expansión permite tratar una red en forma de grafo como si fuera un árbol. Para ello, lo que se hace es establecer un nodo como raíz, e ignorar alguno de los arcos del grafo, de manera que el resultado tenga forma de árbol. Además de impedir bucles, el algoritmo de árbol de expansión también permite obtener las rutas mínimas entre nodos de la red. El algoritmo es el siguiente: 1. Escoger un puente como raíz del árbol ficticio 2. Para cada puerto de cada puente, calcular el coste de llegar desde él hasta el puente raíz 3. Para cada subred, establecer como puerto designado el más cercano al puente raíz (el que tiene el puerto de menor coste) Una vez completado el proceso, el reenvío de tráfico deberá hacerse únicamente a través de los puertos designados. De esta manera, se asegura que no habrá bucles. Para el ejemplo del apartado anterior, el resultado de aplicar el algoritmo de árbol de expansión resultaría en la siguiente asignación: Jesús Jiménez Herranz, http://oposcaib.wikispaces.com 5 Electrónica de red. Puentes, routers, pasarelas, conmutadores, concentradores P1 (raíz) 1 C=0 PD 1 2 2 3 C=0 PD C=0 PD 3 4 Subred 1 5 Subred 2 C=1 2 P3 1 C=2 PD 6 7 8 C=1 Subred 3 1 9 C=2 P2 2 Subred 4 Se puede observar como, en realidad, el resultado del proceso ha sido “desactivar” aquellas conexiones que provocan los bucles, en este caso los puertos del puente nº 2. Conmutadores Un conmutador o switch es un dispositivo de red con la misma función que un repetidor, pero que, en lugar de propagar el tráfico a todos los nodos conectados a él, establece una conexión directa entre el emisor y el receptor de cada paquete de datos. Por tanto, un switch trabaja en el nivel 2 OSI. Ventajas e inconvenientes: Ventajas ● ● ● ● Se eliminan prácticamente las colisiones en la red Se dispone de todo el ancho de banda del medio para cada comunicación Gran escalabilidad Mayor seguridad, al no poder ver el tráfico de toda la red desde cualquier nodo Inconvenientes ● La monitorización de la red es más difícil Al igual que los puentes, los switches implementan esquemas de encaminamiento para determinar hacia qué puerto deben enviar los paquetes cuyo destino no esté conectado al mismo switch. Para ello, usan los mismos esquemas de los puentes (tablas de enrutado, algoritmo de árbol de expansión, etc.). Comparados con los puentes, los switches aumentan aún más la escalabilidad y además mejoran el rendimiento de la red al eliminar las colisiones. Dado que el coste de un switch es similar al de un puente (y en realidad similar al de un hub), a día de hoy los switches son el dispositivo más utilizado para unir segmentos de red. Si bien la mayoría de switches trabajan en el nivel 2 OSI, algunos modelos pueden trabajar en niveles superiores para proveer servicios más allá de la simple conexión de subredes, como podrían ser, por ejemplo, la asignación de prioridades al tráfico (Quality of Service). Jesús Jiménez Herranz, http://oposcaib.wikispaces.com 6 Electrónica de red. Puentes, routers, pasarelas, conmutadores, concentradores Enrutadores Un enrutador o router es un dispositivo de red que conecta dos LANs, generalmente mediante algún tipo de conexión WAN. Para ello, debe traducir las direcciones LAN de los nodos de una red a direcciones compatibles en la otra, por lo que trabaja en la capa 3 OSI. Cuando las LANs a conectar usan tecnologías de red diferentes, se les llama pasarelas. La principal diferencia entre un router y, por ejemplo, un switch, es que, mientras el switch conecta dos subredes para formar una red mayor, usando un router las dos redes permanecen independientes. Así, puede suceder, por ejemplo, que dos nodos tengan la misma dirección LAN, una en cada red, cosa que no puede suceder en una red con switches, en la que el direccionamiento es común para todos los nodos y cada nodo debe tener una dirección única. Para llevar a cabo su objetivo, un router almacena una tabla de enrutado, en la que se guarda información sobre la mejor forma de llegar a cada segmento de la red. Aunque las tablas de enrutado pueden configurarse manualmente, para mejorar la flexibilidad ante cambios en la topología de la red lo más común es que se construyan dinámicamente. Para ello, se utilizan diferentes protocolos. Protocolos de enrutado Los protocolos de enrutado definen intercambios de información entre los routers que componen una red, de manera que se puedan construir las tablas de enrutado que permitirán enviar la información por la ruta óptima. Básicamente, los algoritmos de enrutado se dividen en dos categorías: ● ● Algoritmos de vector de distancias: Cada router (nodo) hace una estimación del coste de ir al resto de nodos y la propaga. A partir de la información que recibe, va actualizando esta estimación. Algoritmos de estado del enlace: Cada nodo comunica a la red información sobre a qué otros nodos está conectado. Recopilando esta información, cada nodo puede construirse un grafo de la red y calcular el camino mínimo a cada nodo. A continuación se muestra en detalle alguno de los algoritmos de enrutado más utilizados. RIP RIP (Routing Information Protocol) fue uno de los primeros protocolos de enrutado que se desarrolló, y se utilizó masivamente en los inicios de Internet. Utiliza un esquema de vector de distancias, y su funcionamiento se basa en los siguientes principios: ● ● ● Cada router emite un paquete con un contador, inicialmente a 1 Cuando se recibe un paquete de otro router, se incrementa en 1 y se propaga Si al recibir un paquete de otro router el valor es inferior al que teníamos almacenado en la tabla de enrutado, actualizarla Para evitar bucles y eliminar rutas excesivamente lentas, una vez un contador llega a 15 se descarta. Si bien este es un protocolo extremadamente simple de implementar, tiene una serie de inconvenientes: ● ● Genera un tráfico considerable en la red El límite de 15 saltos lo hace poco escalable e inapropiado para redes grandes Jesús Jiménez Herranz, http://oposcaib.wikispaces.com 7 Electrónica de red. Puentes, routers, pasarelas, conmutadores, concentradores ● Presupone que todas las conexiones entre routers son idénticas (valor 1), por lo que no es muy preciso Estos inconvenientes hacen que, a día de hoy, RIP únicamente se use en redes pequeñas y haya sido superado por otros protocolos como OSPF. OSPF OSPF (Open Shortest Path First) es un protocolo de estado de enlace, con las siguientes características: ● ● ● ● Utiliza el algoritmo de Dijkstra para encontrar el camino mínimo en el grafo de la red. A diferencia de RIP, que tiene en cuenta el número de enlaces entre nodos como métrica de coste, OSPF asigna un peso a cada enlace, por lo que puede tener en cuenta aspectos como la velocidad de los enlaces entre routers de la red o el ratio de errores, entre otros. La comunicación entre routers se hace únicamente cuando se producen cambios en la topología, lo que reduce el tráfico en la red. Permite dividir la red en subáreas, cada una gestionando su enrutado. Esto simplifica el enrutado global y hace las redes más escalables. Una red que use OSPF tendría el siguiente aspecto: Área 1 Área 2 Backbone Área 3 Así, la red estaría dividida en áreas, que gestionarían su enrutado independiente e internamente. Cada área estaría unida al backbone, que es un área especial cuyos routers están dedicados a la interconexión de las diferentes áreas. Pasarelas Las pasarelas o convertidores de protocolos son dispositivos de red que permiten conectar LANs que utilicen diferentes tecnologías, traduciendo los paquetes y el tráfico de un esquema al otro. Por ejemplo, una pasarela podría conectar una red Ethernet a otra Token Ring. Dependiendo de la complejidad de la traducción, pueden operar en cualquier nivel OSI desde el 3 en adelante. En realidad, un router es un caso particular de pasarela en la que ambos extremos usan el mismo protocolo (generalmente Ethernet e IP). Jesús Jiménez Herranz, http://oposcaib.wikispaces.com 8 Electrónica de red. Puentes, routers, pasarelas, conmutadores, concentradores Proxys Un proxy es un dispositivo que permite el acceso a un servicio de red de manera indirecta, permitiendo el procesado del tráfico con diferentes objetivos. Opera en la capa 7 OSI, y generalmente se implementa mediante software en un ordenador. El uso de un proxy puede tener los siguientes objetivos: ● ● ● Caché: Por ejemplo, se puede usar un proxy para almacenar temporalmente las peticiones más comunes a un servicio de red para evitar su saturación. Un caso típico es un proxy caché para el acceso a Internet. Filtrado: Puede ser deseable filtrar determinadas peticiones a un servicio, por lo que la interposición de un proxy permite filtrar el tráfico. En este caso, un proxy funciona de forma similar a un cortafuegos. Seguridad: Mediante un proxy es posible asegurar que el acceso a un recurso se hará de forma cifrada, o bien filtrar determinados contenidos que por motivos de seguridad se consideren peligrosos. Cortafuegos Un firewall o cortafuegos es un dispositivo encargado de monitorizar el tráfico y filtrarlo según diferentes criterios. Según el nivel de sofisticación del filtrado, puede operar en diferentes capas OSI, hasta el nivel 7. Básicamente, es posible distinguir los siguientes tipos de firewall: Firewall de red: Operan en capas OSI bajas (3 o 4) y filtran el tráfico de paquetes según ciertas reglas, como impedir el tráfico entre determinadas subredes o a través de ciertos puertos. Pueden implementarse tanto en hardware como en software. ● Firewall de aplicación: Operan en el nivel OSI 7, y filtran el tráfico de protocolos como HTTP. Generalmente el objetivo es filtrar virus y contenidos no deseados en general. Se suelen implementar en software. En cualquier tipo de firewall, existen dos filosofías de filtrado: ● ● ● Reglas positivas: Se impide el paso de todo el tráfico, excepto aquél que se indica explícitamente mediante reglas que puede circular. Es más seguro pero más complejo de configurar. Reglas negativas: Se deja pasar todo el tráfico, excepto aquél que se indica explícitamente que se debe bloquear. Es más sencillo de configurar pero más vulnerable. Jesús Jiménez Herranz, http://oposcaib.wikispaces.com 9