¿Cuáles son los conocimientos básicos deseables que debe tener

Anuncio

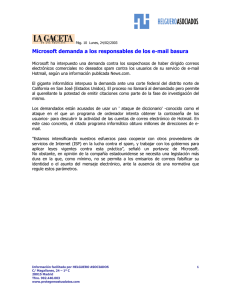

Conocimientos básicos deseables en un profesional en seguridad informática. ¿Cuáles son los conocimientos básicos deseables que debe tener el Ingeniero de Sistemas para desarrollarse en el área de seguridad informática? Resumen La seguridad informática abarca en la actualidad varias disciplinas y especialidades, y se ha convertido en una pieza fundamental en el entramado empresarial, industrial y administrativo de los países. La falta de una figura encargada de planear y promover las actividades que tengan que ver con la parte de seguridad informática, genera una situación que se ve reflejada en el crecimiento de problema de seguridad que se presenta dentro de las instituciones, tales como intrusiones, robo de información, problemas de virus, entre otros más; a lo cual se añade la falta de una legislación informática donde se tipifique los delitos informáticos del país. La investigación tiene como alcance identificar los requisitos básicos de formación académica que debe tener un profesional en seguridad informática que atienda los delitos informáticos que eventualmente las empresas en Costa Rica estarían enfrentando. En la encuesta se realizaron preguntas en cuanto a las certificaciones más destacadas en seguridad informática, las vulnerabilidades más comunes en los delitos informáticos y cuáles son los requisitos en la formación académica que debe dominar un especialista en seguridad informática. Se busca beneficiar a las empresas privadas y públicas en Costa Rica al aumentar la seguridad contra delitos informáticos ante una ola creciente de los mismos, con profesionales mejor preparados que certifiquen su desempeño como oficiales de seguridad informática. Para esta investigación se realizó una encuesta de 8 preguntas en una población de 50 personas con experiencia en el área de seguridad informática y al menos un grado académico en sistemas de información, tanto de empresas privadas como públicas. Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com Se identificó una debilidad importante en las empresas privadas y públicas en Costa Rica en cuanto a ataques externos ya que ningún encuestado indicó que su empresa se encuentra preparada para enfrentar un ataque de este tipo. Adicionalmente se establece que el dominio de sistemas operativos tales como Windows, Linux, Unix son el principal requisito para desempeñarse como oficial de seguridad informática. Abstract Computer security, now covers many disciplines and specialties, and has become a fundamental piece in the fabric business, industrial and administrative center of the country. The lack of a figure in charge of planning and promoting activities related with the computer security, creates a situation that is reflected in growing security problem occurring within institutions, such as intrusions, theft of information, virus problems, among others, adding the lack of legislation criminalizing computer where computer crime in the country. The research´s scoped is to identify the basic requirements for academic training must have a computer security professional that attend computer crimes that eventually companies in Costa Rica would be facing. In the survey were asked about leading certifications in information security vulnerabilities in terms of leading cybercrime and ¿what are the academic requirements that must be mastered leading specialist in information security?. It seeks to benefit the public and private companies in Costa Rica as to enhance security against computer crimes against a rising tide of the same, with professionals better prepared to certify their performance as officers of security. For this research involved a survey of 8 questions in a population of 50 people, with experience in computer security and at least a degree in information systems, both private and public companies. We identified a major weakness in the private and public companies in Costa Rica in terms of external attacks since no respondent indicated that his company is prepared to face an Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com attack of this type, and additionally the domain of such as operating systems (Windows, Linux, Unix) are the main requirement to serve as an officer of computer security. Introducción La presente investigación se refiere al tema de seguridad informática la cual se puede definir según la CIA como “la prevención de revelación de información no autorizada” y el perfil del oficial de Seguridad Informática según la OSI (2005) “es la persona de planear, coordinar y administrar los procesos de seguridad informática en una organización”. El propósito de tener una figura denominada Oficial de Seguridad es tener a alguien al que se pueda recurrir en caso de algún problema, un encargado de difundir las alertas y definir esquemas que reduzcan los incidentes de seguridad. Para Vincent Gullotto (s.f.), vicepresidente de investigación de McAfee Avert, "actualmente existen cerca de 110.000 tipos de programas relacionados con vulnerabilidades, que incluyen: virus, spam, troyanos, gusanos y es muy importante destacar que se ha incrementado la cantidad; de 1998 a 1999 el aumento fue dramático. La buena noticia es que todos estos virus eran variantes de uno solo creado un año atrás" (pag, 17), lo cual hace más urgente la necesidad de contar con una persona especializada en el área de seguridad informática. A pesar de los esfuerzos de las corporaciones por adoptar de OSI (Oficial de Seguridad Informática), muchas empresas aún se conforman solo con poner un firewall y creen que con ello se soluciona el problema de la seguridad informática. "Las organizaciones latinoamericanas no están preparadas para defenderse de ataques informáticos. La seguridad debe ser parte del ADN de la red", comentó Gastón Tanoira. (s.f.), gerente de soluciones de Seguridad de Cisco Systems en América Latina. Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com La investigación sobre el tema se realizó por el interés de identificar los conocimientos básicos que debe poseer un profesional en sistemas de información ya que no hay una respuesta única y se tiende a desviar el enfoque real del área y perjudicar su propósito, que es la protección de la información física y lógica de la información. El estudio va dirigido a una población con estudios en Informática, con al menos 1 año de experiencia en el área de seguridad informática, con edades entre los 20 y los 45 años. Esta población permitirá identificar los procesos correctos de seguridad para lograr conformar el perfil profesional en seguridad informática, considerando que una persona que ejerce una profesión o un oficio, generalmente se encuentra estructurado bajo una serie de lineamientos y conceptos que son avalados y normados por entes reguladores en temas académicos o científicos. En este contexto y al tomar en cuenta de que a la fecha no existe un acuerdo nacional o internacional sobre currículos en seguridad de la información, tratar de responder la pregunta ¿Qué debo estudiar para aprender seguridad informática? es un reto que aún se debe que enfrentar y en donde se tiene grandes oportunidades para proponer y avanzar. La seguridad informática en su evolución desde los años 50, ha venido mostrando patrones característicos e inquietudes particulares, generalmente relacionadas con la evolución de la inseguridad de la información. Si bien, cada vez que evolucionan las plataformas tecnológicas, la inseguridad se transforma, es importante observar que los profesionales de seguridad no lo hacen de la misma manera, pues deben recorrer nuevamente la curva de aprendizaje que les exige el nuevo contexto computacional o de negocio que enfrentan. Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com Como se ha visto hasta el momento y sabiendo que la inseguridad de la información es un camino que se revela al andar, las personas que se dedican a la seguridad de la información, bien sean expertas, especialistas o profesionales siempre tendrán algo en común, una misión y deseo que los marca, una convicción de vida personal y profesional que los une: el reto de conocer, descubrir y aprender acerca de la inseguridad de la información. Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com Revisión Bibliográfica El gobierno de Estados Unidos divulgó una lista de las 20 principales fallas en seguridad informática según su experiencia en este tema. Las dependencias y el instituto privado SANS mostraron la nómina de debilidades informáticas más comunes entre Windows y Unix. Las 20 principales fallas de seguridad informática (2002) “Algunas de las fallas de seguridad, como la configuración original en el software de base de datos SAL Server de Microsoft, que deja en blanco las contraseñas, son la nuevas en la lista”. (p.1). Al analizar la relación entre las TIC y el Derecho Informático se ha hecho carrera la existencia de un área encargada de la regulación del fenómeno informático y telemático que ha sido denominada Derecho Informático, término adoptado por tratadistas como Emilio Suñe, Michel Vivant, Julio Núñez, Miguel Davara, entre otros. Al respecto afirma el profesor Suñe (2000): El Derecho de la informática, por seguir aportando razones singulares que avalan su autonomía, tiene mucho de Derecho Global, al tratarse de un Derecho muy internacionalizado, probablemente por el tipo de comunidades humanas que están en su base. La regulación jurídica de Internet, por ejemplo, plantea problemas globales, que requieren soluciones globales. Las grandes multinacionales del sector tele informático, que lo dominan casi todo por completo, no pueden ni quieren adaptarse a regulaciones estatales injustificadamente diversas y dispersas, cuando el mercado no es nacional, sino global. (p. 7). La seguridad de la información se entiende como la aplicación de un conjunto de medidas de orden físico y lógico a los sistemas de información para evitar su pérdida, siendo esta una tarea de responsabilidad exclusiva de los departamentos de informática de las Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com organizaciones. Hoy día, el derecho en la gestión de la información es la herramienta ideal para aportar una serie de recomendaciones y controles jurídicos, en ocasiones matizados por la tecnología. Velasco Melo (2008) señala lo siguiente La norma ISO 27 001, contempla diez dominios: 1. Política de Seguridad de la Información 2. Organización de la Seguridad de la Información 3. Gestión de Activos 4. Seguridad de Recursos Humanos 5. Seguridad Física y del Entorno 6. Gestión de Comunicaciones y Operaciones 7. Control de Acceso 8. Adquisición, Desarrollo y Mantenimiento de Sistemas de Información 9. Gestión de Incidentes de la Seguridad de la Información 10. Cumplimiento (p.341). Las bases para la gestión de seguridad informática en una organización se encuentran en la política de seguridad. Esta carta de navegación habrá de definir el marco tecnológico, gerencial, logístico y jurídico dentro del cual se administren los activos de información. El dominio A.5 de la Norma ISO 27 001, Velasco Melo (2008) establece como objetivo de la política de seguridad de la información, el “brindar apoyo y orientación a la dirección con respecto a la seguridad de la información, de acuerdo con los requisitos del negocio y los reglamentos y las leyes pertinentes”.(Pag, 343) La norma ISO 27 001, Velasco Melo (2008) señala en el dominio A.15.1.4., referido a la protección de datos, como control lo siguiente: “Se debe garantizar la protección de los datos personales y la privacidad, de acuerdo con la legislación y los reglamentos pertinentes y, si se aplica con las cláusulas del contrato”. (Pag, 345) Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com Tratamiento Legal de los Incidentes Informáticos Álvarez y otros (s.f.) establecen que El concepto de seguridad informática es de reciente data, y tal vez fue en los últimos 15 años en los que adquirió un nombre propio. El fenómeno de atacar las redes de comunicaciones se inicia en los albores del siglo XX, cuando piratas del mundo eléctrico/ electrónico empezaron a vulnerar los sistemas de terceros, tras la aparición de las líneas de comunicaciones telegráficas.(p. 20). Para terminar de reforzar la importancia del tema para las empresas, si aún existiese alguna duda, basta conocer un listado de los delitos cometidos por el hacker más reconocido en la historia reciente, Kevin Mitnick. Fue acusado de diversos crímenes: creación de números telefónicos no traficables, robo de más de 20 000 números de tarjetas de crédito, precursor de la falsificación de dirección IP conocida como IP Spoofing, burla al FBI durante más de 2 años, robo de software de terminales telefónicas, control de varios centros de conmutación en USA, acceso ilegal a múltiples sistemas del gobierno de USA, entre otros incidentes de seguridad. Por tal motivo, se tiene que el dominio Velasco Melo (2008) establece como objetivo de la gestión de los incidentes de seguridad de la información, la necesidad de “asegurar que los eventos y las debilidades de la seguridad asociados con los sistemas de información se comunican de forma tal que permiten tomar las acciones correctivas oportunamente”. (pag, 361). Situaciones en otros países como Colombia, que se suma al esfuerzo de crear leyes que sancionen por la violación de la información, ha sido lento. De acuerdo con los estudios realizados por Cisco en el 2008 ese país registraba una de las calificaciones más bajas en Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com seguridad informática (62 puntos de 100 posibles), en comparación con otros seis países de Latinoamérica. De acuerdo con el concepto de algunos ejecutivos de firmas relacionadas con la informática y la auditoría esa situación obedece a distintos factores. Etek, Cisco, Trend Micro (s.f.) mencionan algunos al respecto • Falta de información, falta de claridad o debilidad en la gestión gerencial, referidos particularmente a la implementación de la seguridad informática. • Abuso en el empleo de los sistemas y sus aplicativos. • Ausencia de políticas claras sobre seguridad informática. • Falta de reconocimiento estratégico al área de Auditoría de Sistemas. • Falta de conciencia en el desempeño de los sistemas de información. • Baja gestión y poco uso de herramientas de análisis y control. • Falta de evaluación con relaciones beneficio/costo y criterios de continuidad del negocio, sobre uso y seguridad de la información y los recursos informáticos. (Pg, 46). Tendencias para el nuevo año Los expertos de pandalabs mencionan que el panorama no presenta mejoras. El ciber crimen se aprovecha de las debilidades legales de cada país. Por ende, se recomienda estar siempre alerta, mucho “malware” seguirá siendo distribuido disfrazándose de “plugins”, reproductores y aplicaciones similares. No es que hayan desaparecido otros métodos, como el uso de las populares presentaciones de PowerPoint a través de cadenas de amigos, pero la educación y concienciación en seguridad hace pensar que los usuarios ya han escarmentado con las formas tradicionales de intentar enganchar a los inocentes a través de “ligues” Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com falsos, con ofertas de trabajo irrechazables, con timos cada vez más sofisticados, a través de ataques de phishing a las principales entidades ya no bancarias, sino de plataformas de pago, de tiendas online. La mayoría de ataques actuales se dirigen a móviles con Symbian, sistema operativo que tiende a desaparecer. También existe “malware” para Mac, y seguirá habiendo. Crecerá el número a medida que siga aumentando su cuota de mercado. Consejos Operativos de Seguridad Informática Los consejos fundamentales bien conocidos y no menos importantes son el sentido común y cautela en Internet, permisos reducidos, actualizar el software, instalar antivirus, definir privacidad de redes sociales y proteger la red inalámbrica con wi-fi. Según los reglamentos COBIT y UNE-ISO/IECI17799, un profesional en seguridad informática debe tener conocimientos en temas de seguridad como control de accesos (identificación y autentificación), entrada y salida de datos (gestión de soportes, gestión telemática), documentos de seguridad, trabajo fuera de los locales (autorización de recursos, informática móvil, teletrabajo), copias de seguridad, ficheros auxiliares, herramientas de encriptación y firmado de discos y ficheros, seguridad en redes (VPN, túnel cifrado), continuidad de negocio (sistemas RAID), copias de respaldo periódicas. Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com Metodología Para el desarrollo del estudio se realizó una investigación con enfoque cuantitativo para la definición de las gráficas y los datos estadísticos empleados. Se aplicó una encuesta de 8 preguntas formuladas y dirigidas a profesionales que laboran para el departamento de Seguridad Informática en diferentes empresas, el cual lo conforman diferentes áreas como certificaciones, vulnerabilidades de la empresa, conocimiento especializado, experiencia en el campo. La encuesta fue aplicada a 50 profesionales en el campo de informática, escogidos dentro de una población de 3.936 activos a nivel del país, según información del CPIC, con un margen de error correspondiente al 98%. Los encuestados cuentan con estudios universitarios en las áreas en las que se encuentran asignados actualmente y que anteriormente se mencionan. Se realiza la investigación con este grupo de profesionales, por el conocimiento en seguridad informática y el apoyo que este departamento brinda a otras áreas de la empresa en cuanto al tema de seguridad. El objetivo de la encuesta es validar la percepción de los profesionales consolidados en este campo versus la formación profesional y académica que brindan las universidades, para identificar cuáles son los conocimientos que debería tener un profesional para desempeñarse en el campo de seguridad informática. Los resultados son elocuentes y definen el conocimiento e interés de la población por este tema, lo cual se muestra en los siguientes apartados. La población a la cual se le aplicó la encuesta se encuentra en el rango de edad de los 20 a 45 años, y un nivel de experiencia en Seguridad Informática de al menos 1 año. Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com Resultados El análisis de los resultados de las encuestas realizadas considera una población con 1 a 10 años de años de experiencia en seguridad informática y estudios finalizados en sistemas de información. La figura # 1 muestra la distribución según los encuestados, sobre la preparación que imparten las universidades en Costa Rica en el área de seguridad informática. Cabe preguntarse si estarán los recién graduados listos para enfrentar y definir una correcta planeación de seguridad informática, alineamiento estratégico, y administración del riesgo informático. universidades no es suficiente y el 10.4% suficiente. El 31.3% de los encuestados opina que existen temas de relevancia que no son considerados en los paquetes de estudio, aunque el estudiante sí tiene una formación básica para defenderse en el ámbito laboral. Por otra parte, el 58.3% opina que los conocimientos impartidos por las sostiene que la preparación académica es La figura # 2 muestra que en las encuestas realizadas se analizaron 4 tipos de ataques informáticos (externos, internos, descuidos de empleados, y virus informáticos). En cada uno de estos ataques se catalogó el nivel de preparación en tres categorías (muy preparado, moderadamente preparado, poco preparado) con el fin de identificar según los expertos cuáles son las vulnerabilidades y fortalezas más comunes que poseen las empresas en Costa Rica, y con base en estos resultados relacionar las debilidades de las compañías con la formación académica del profesional. Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com Básicamente, la gráfica muestra lo siguiente: Ataques externos: el 67% de los encuestados indican que sus empresas se encuentran moderadamente preparadas para enfrentar este tipo de ataque informático y el otro 33% señala que sus empresas se encuentran poco preparadas para enfrentar un ataque informático de este nivel. Ataques Internos: el 33% de los encuestados indican que sus empresas se encuentran preparadas para enfrentar este tipo de ataque informático; el 48% señala que sus empresas se encuentran moderadamente preparadas y el 19% que se encuentran poco preparadas. Descuidos de Empleados: el 31% de los encuestados indican que sus empresas se encuentran preparadas para enfrentar este tipo de ataque informático; el 38% afirma que se encuentran moderadamente preparadas y el 31% restante señala que se encuentran poco preparadas. Virus informático: el 48% de los encuestados afirma que sus empresas se encuentran preparadas para enfrentar este tipo de ataque informático; un 42% indica que se encuentran moderadamente preparadas y el 10% restante señala que sus empresas se encuentran poco preparadas para enfrentar un ataque informático de este nivel. La figura #3 muestra el orden de los conocimientos, según los encuestados profesionales, que deben ser parte de las fortalezas que debería poseer un profesional que desee formarse en el área de seguridad informática. La interpretación se realiza de la siguiente manera, en orden de mayor a menor importancia, considerando que todos son requeridos: La figura #4 muestra un listado de certificaciones enfocadas en seguridad informática, donde los encuestados participaron indicando la importancia de cada una, encasillándolas como opciones ideales para un perfil de seguridad informática. Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com Discusión La persona encargada de planear y promover las actividades de seguridad informática para proteger a la compañía de intrusiones, robo de información, problemas de virus, entre otros; además de la falta de una legislación informática en donde se tipifiquen los delitos informáticos. Esto aunado al hecho de que se ignoran las capacidades necesarias, los conocimientos, formación y habilidades suficientes, así como las responsabilidades y deberes de la figura encargada de la seguridad en la institución, hacen que sea difícil el poder seleccionar a la persona indicada para que se encargue del tema. Por ello, poco a poco las organizaciones han tomado conciencia del problema de la seguridad informática y paulatinamente incorporan la figura del Oficial de Seguridad Informática a su planilla. La investigación muestra mucha similitud entre los resultados obtenidos y las referencias bibliográficas. Aunque el puesto de un oficial de Seguridad Informática aún es indefinido ya que no tiene las funciones bien delimitadas, cada día las organizaciones se preocupan para que haya soluciones integradas. El estudio muestra que el 58% de la población opina que la formación proporcionada por las universidades en el área de seguridad informática específicamente no es suficiente, puesto que los temas estudiados son muy básicos y no existe un enfoque profundo sobre otros como por ejemplo: protocolos de seguridad, certificados de seguridad, firmas digitales, mecanismos de vigilancia, definición de políticas de seguridad, análisis de riesgos, conocimiento del derecho informático, etc. Se debe considerar que la norma ISO 27 001 señala en el dominio A.15.1.4., referido a la protección de datos que “Se debe garantizar la protección de los datos personales y la privacidad, de acuerdo con la legislación y los reglamentos pertinentes y, si se aplica con las cláusulas del contrato”. (Pag, 345). Países como Colombia, de acuerdo con los estudios realizados por Cisco en el 2008, registra una de las calificaciones más bajas en Seguridad Informática. La figura # 5 muestra el comparativo de las deficiencias entre Colombia y las respuestas de los encuestados. Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com Problemas en Colombia Problemas según encuestados Baja gestión y poco uso En cuanto a ataque externos, el 67% opina que las empresas se encuentran de herramientas de moderadamente preparadas; el 33% considera que se encuentran poco análisis y control. Ausencia de preparadas y un 0% considera que se encuentran preparadas. políticas En cuanto a ataque internos, el 33% indica que sus empresas se encuentran claras sobre seguridad preparadas para enfrentar este tipo de ataque informático; el 48% que se informática. encuentran moderadamente preparadas y el 19% señala que sus empresas se encuentran poco preparadas para enfrentar un ataque informático de este nivel. Falta de reconocimiento En cuanto al descuido de los empleados, el 31% indica que sus empresas estratégico del área de se encuentran preparadas para enfrentar este tipo de ataque informático; el Auditoría de Sistemas. 38% que se encuentran moderadamente preparadas y otro 31% señala que sus empresas se encuentran poco preparadas para enfrentar un ataque informático de este nivel. Falta de conciencia en el desempeño de los sistemas de información. Figura #5 Solamente se tiene seguridad adecuada en cuanto a virus informáticos pues el 48% de los encuestados indican que sus empresas se encuentran preparadas para enfrentar este tipo de ataque informático; el 42% señala que se encuentran moderadamente preparadas y el 10% que se encuentran poco preparadas para enfrentar un ataque informático de este nivel. Sin embargo, se debe considerar que el virus informático se erradica principalmente por la tecnología que brinda el software y no por el conocimiento que pueda tener el profesional. Si se compara las debilidades en formación que indican los encuestados con la tendencia de las debilidades en ataques informáticos, se puede ver que efectivamente las vulnerabilidades que sufren las empresas en Costa Rica responden a una necesidad de formación especializada en este campo, que hoy día no se tiene. Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com En la figura #6 los encuestados ordenaron por prioridad los tres requisitos en formación necesarios en un profesional de seguridad informática, los cuales se identifican con la lista de los conocimientos que según COBIT y UNE-ISO/IECI17799 debe tener un profesional en seguridad informática, tales como control de accesos (identificación y autentificación), entrada y salida de datos (gestión de soportes, gestión telemática), documentos de seguridad, trabajo fuera de los locales (autorización de recursos, informática móvil, teletrabajo), copias de seguridad, ficheros auxiliares, herramientas de encriptación y firmado de discos y ficheros, seguridad en redes (VPN, túnel cifrado), continuidad de negocio (sistemas RAID), copias de respaldo periódicas. En cuanto al tema de certificaciones en el área de seguridad informática, se observa que la de mayor impacto positivo o la que tiene mejor reputación es CISA (Certified Information Systems Auditor) con un 45% y clasificada como muy importante, mientras que un 53% la clasifica como importante. Son reconocidos internacionalmente como los profesionales con los conocimientos, habilidades, experiencia y credibilidad de las normas de apalancamiento, gestión de las vulnerabilidades, aseguramiento del cumplimiento además de ofrecer soluciones, instituir controles y entregar valor a la empresa. En una segunda posición se encuentra CRISC (Certified in Risk and Information Systems Control ) con un 43% clasificada como muy importante y por un 51% como importante. CRISC es la única certificación que se prepara y capacita a los profesionales para los desafíos únicos de TI y la gestión del riesgo empresarial, y los posiciona para convertirse en socios estratégicos para la empresa. Los que ganan CRISC ayudan a las empresas a comprender los riesgos empresariales y tienen el conocimiento técnico para implementar un control. Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com En tercera posición está CISM (Certified Information Security Manager) clasificada como muy importante por un 36% , y por un 60% como importante. Promueve prácticas internacionales de seguridad y reconoce a la persona que maneja los diseños, supervisa y evalúa la seguridad de la información empresarial. En resumen, los encuestados apuntan a tres tipos de certificaciones: Auditoría (gestión de vulnerabilidades, asegura cumplimiento y ofrece soluciones), Gestión del riesgo, Promoción de prácticas internacionales de seguridad para profesionales que diseñan y gestionan seguridad informática. Dichas certificaciones acuden a un déficit importante de conocimiento en la formación profesional de los recién graduados para desempeñarse en seguridad informática, y buscan llenar los vacíos de preparación y atacar los principales problemas de seguridad que enfrentan las empresas en el 2012 en Costa Rica. Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com Conclusiones de las lecturas La Seguridad de la Información se ha convertido en un área clave en el mundo interconectado de hoy. Día a día, en los principales medios de comunicación se repiten los ataques de virus, hackers y otros peligros tecnológicos. Desde el ámbito corporativo y gubernamental, la búsqueda de profesionales en Seguridad Informática se ha duplicado y la tendencia sigue en aumento. Es por eso que no basta con tener un adecuado conocimiento técnico de la Seguridad Informática para ser un profesional de éxito en la materia, sino que hay que dominar el desarrollo de estrategias de organización de seguridad acordes para cada empresa y de los esquemas de control que verifiquen su cumplimiento. La creciente exigencia del cumplimiento de estándares en Tecnología Informática en general y en Seguridad en particular hace que el profesional, además del conocimiento técnico y de gestión de la Seguridad, deba tener un acabado dominio de normas como ISOIEC 17799 (estándar mundial de la Seguridad Informática). Las lecturas indican que existe un déficit importante de conocimiento en la formación profesional de los recién graduados para desempeñarse en seguridad informática. Esto se refleja en factores como: abuso en el empleo de los sistemas y sus aplicativos; ausencia de políticas claras sobre seguridad informática; falta de reconocimiento estratégico del área de Auditoría de Sistemas; falta de conciencia en el desempeño de los sistemas de información; baja gestión y poco uso de herramientas de análisis y control; falta de evaluación en las relaciones beneficio/costo y criterios de continuidad del negocio, sobre uso y seguridad de la información y los recursos informáticos. También las fallas de seguridad, las configuraciones en el software de base de datos de Microsoft mal realizadas que dejan en blanco las contraseñas y las tendencias de ataques informáticos indican un aumento significativo del número de malware. Puede decirse que las condiciones de seguridad del sistema financiero presentan distintas condiciones de riesgo que llevan a concluir que la confiabilidad no está plenamente demostrada porque no se ha generalizado una conciencia integral del fenómeno y su Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com impacto negativo, o porque los riesgos y amenazas por el medio en el cual se desarrollan siguen sin estar identificados, ha faltado coherencia en el aparejamiento de los sistemas de seguridad a los riesgos previstos, los instrumentos apropiados también permanecen desconocidos, se mantiene la pobre noción de las herramientas técnicas, jurídicas y sociales para enfrentarlos, las estrategias diseñadas siguen limitadas o son insuficientes para generar cultura de la seguridad informática en las instituciones en las organizaciones y en la sociedad. Según los reglamentos COBIT y UNE-ISO/IECI17799, un profesional en seguridad informática debe tener conocimientos en temas de seguridad como control de accesos (identificación y autentificación), entrada y salida de datos (gestión de soportes, gestión telemática), documentos de seguridad, trabajo fuera de los locales (autorización de recursos, informática móvil, teletrabajo), copias de seguridad, ficheros auxiliares, herramientas de encriptación y firmado de discos y ficheros, seguridad en redes (VPN, túnel cifrado), continuidad de negocio (sistemas RAID), copias de respaldo periódicas. Conclusiones de la encuesta Los encuestados muestran que debido a las vulnerabilidades que presentan sus lugares de trabajo tales como ataques externos el 67% se encuentra moderadamente preparado y el 33% poco. En cuanto a los ataques Internos el 33% se encuentra preparado, el 48% se moderadamente preparado y el 19% poco preparado. En relación con los descuidos de empleados el 31% se encuentra preparado, el 38% moderadamente preparado y el 31% poco preparado. Finalmente, al hablar de virus informático el 48% se encuentra preparado, el 42% moderadamente preparado y el 10% poco preparado para enfrentar un ataque informático de este nivel. Estas vulnerabilidades sobre todo en ataques externos en donde ningún encuestado indicó estar preparado en un nivel aceptable, lleva a analizar los requisitos en cuanto a conocimientos básicos aceptables para un profesional en seguridad informática: sistemas Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com operativos (Windows, Linux, UNIX) avanzados en un 25%, herramientas de seguridad (scanners, firewalls, IDS, contraseñas) en un 21%, mecanismos de seguridad (firmas digitales, certificados) con un 17%, Stack de TCP/IP en un 14% y protocolos de comunicación. Recomendaciones El puesto de un profesional en seguridad en informática aún no está definido ya que se forma con base en experiencias laborales o certificaciones individuales adquiridas y no se tiene un perfil con formación estandarizada internacionalmente con los conocimientos de países con mejores experiencias en el área. Es necesario que las universidades en Costa Rica tanto privadas como estatales incorporen una especialidad con un plan de estudios en Licenciatura que desarrolle los requisitos de formación antes mencionados y amplíen estos temas con estándares internacionales con experiencias de países más desarrollados en seguridad informática. Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com Bibliografía Álvarez, G. y otros.(N.D) Seguridad Informática para empresas y particulares. Madrid: McGraw-Hill. Cisco, Presentación de información diversas fuentes. 2008. Recuperado de http://www.dinero.com/negocios/telecomunicaciones/colombiatienemejorarseguridadinformatica_50693.aspx. CobiT (Objetivos de Control para la Información y Tecnologías). Consejos operativos de seguridad informática que no se deben olvidar. (Spanish). (2012). Especial Directivos, (1575), 5-11. Recuperado de http://web.ebscohost.com/ehost/viewarticle?data=dGJyMPPp44rp2%2fdV0%2bnjisfk5Ie46 bVRs6a2TK6k63nn5Kx95uXxjL6trVCtqK5JsJazUrKpuEmxls5lpOrweezp33vy3%2b2G59 q7SbWrr062q7RJpOLfhuWz44uk2uBV5OvfPvLX5VW%2fxKR57LO1S7Wvt1G2r6R%2 b7ejrefKz5I3q4vJ99uoA&hid=11 Fediscom: herramienta informática para mejorar la seguridad en los comercios. (Spanish). (2010). Gestión Práctica de Riesgos Laborales, (77), 64. Recuperado de http://web.ebscohost.com/ehost/viewarticle?data=dGJyMPPp44rp2%2fdV0%2bnjisfk5Ie46 bVRs6a2TK6k63nn5Kx95uXxjL6trVCtqK5JsJazUrKpuEmxls5lpOrweezp33vy3%2b2G59 q7SbWrr062q7RJpOLfhuWz44uk2uBV5OvfPvLX5VW%2fxKR57LO0TreptUiwr6R%2b 7ejrefKz5I3q4vJ99uoA&hid=11 ISACA Certification: IT Audit, Security, Governance and Risk. ND. Recuperado de http://www.isaca.org/Certification/CISM-Certified-Information-SecurityManager/Pages/default.aspx Las 20 principales fallas de seguridad informática. (Spanish). (2002). Chasqui (13901079), (80), 76. Recuperado de http://web.ebscohost.com/ehost/pdfviewer/pdfviewer?sid=672723ae-1fcb-407b-8be3293cb5ddcc49%40sessionmgr11&vid=1&hid=11 Molina, K., Meneses, J., & Salgado, I. (2009). Firewall - linux: una solución de seguridad informática para pymes (pequeñas y medianas empresas). (Spanish). UIS Ingenierías, 8(2), 155-165.Recuperado de http://web.ebscohost.com/ehost/viewarticle?data=dGJyMPPp44rp2%2fdV0%2bnjisfk5Ie46 bVRs6a2TK6k63nn5Kx95uXxjL6trVCtqK5JsJazUrKpuEmxls5lpOrweezp33vy3%2b2G59 q7SbWrr062q7RJpOLfhuWz44uk2uBV5OvfPvLX5VW%2fxKR57LOyULWvtkywqqR% 2b7ejrefKz5I3q4vJ99uoA&hid=11 Norma ISO 27 001. Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com Ojeda-Pérez, J., Rincón-Rodríguez, F., Arias-Flórez, M., & Daza-Martínez, L. (2010). Delitos informáticos y entorno jurídico vigente en Colombia. (Spanish). Cuadernos de Contabilidad, 11(28), 41-66. Recuperado de http://web.ebscohost.com/ehost/viewarticle?data=dGJyMPPp44rp2%2fdV0%2bnjisfk5Ie46bVRs6 a2TK6k63nn5Kx95uXxjL6trVCtqK5JsJazUrKpuEmxls5lpOrweezp33vy3%2b2G59q7SbWrr062q7RJpO LfhuWz44uk2uBV5OvfPvLX5VW%2fxKR57LOzUbOosEu2raR%2b7ejrefKz5I3q4vJ99uoA&hid=11 Seguridad informática: cinco falsas creencias. (Spanish). (2010). Especial Directivos, (1518), 2-4. Recuperado de http://web.ebscohost.com/ehost/viewarticle?data=dGJyMPPp44rp2%2fdV0%2bnjisfk5Ie46 bVRs6a2TK6k63nn5Kx95uXxjL6trVCtqK5JsJazUrKpuEmxls5lpOrweezp33vy3%2b2G59 q7SbWrr062q7RJpOLfhuWz44uk2uBV5OvfPvLX5VW%2fxKR57LOzTrOttU%2bwqqR %2b7ejrefKz5I3q4vJ99uoA&hid=11 Seguridad informática: tendencias para el nuevo año. (Spanish). (2010). Especial Directivos, (1522), 3-4. Recuperado de http://web.ebscohost.com/ehost/viewarticle?data=dGJyMPPp44rp2%2fdV0%2bnjisfk5Ie46bVRs6 a2TK6k63nn5Kx95uXxjL6trVCtqK5JsJazUrKpuEmxls5lpOrweezp33vy3%2b2G59q7SbWrr062q7RJpO LfhuWz44uk2uBV5OvfPvLX5VW%2fxKR57LOzT7Kvrk22pqR%2b7ejrefKz5I3q4vJ99uoA&hid=11 Solange. D.M. (2007). Certificaciones de Seguridad informática, Segu – Info Seguridad Informática. Recuperado de http://www.segu-info.com.ar/articulos/39-certificaciones-en-seguridad.htm UNE-ISO/IEC 17799 (Tecnología de la Información: Código de buenas prácticas para la Gestión de la Seguridad de la Información). UNE 71501-1/-2/-3. Tecnología de la Información. Velasco Melo, A. (2008). El derecho informático y la gestión de la seguridad de la información una perspectiva con base en la norma ISO 27 001. (Spanish). Revista de Derecho, (29), 333-366. Recuperado de http://web.ebscohost.com/ehost/viewarticle?data=dGJyMPPp44rp2%2fdV0%2bnjisfk5Ie46 bVRs6a2TK6k63nn5Kx95uXxjL6trVCtqK5JsJayUrOsuEixls5lpOrweezp33vy3%2b2G59q 7SbWrr062q7RJpOLfhuWz44uk2uBV5OvfPvLX5VW%2fxKR57LOxTLest0yuqKR%2b7 ejrefKz5I3q4vJ99uoA&hid=11 Lenin Ugalde Rodríguez, Opta por el grado de Licenciatura en Desarrollo de Software. Leninugalde4@hotmail.com