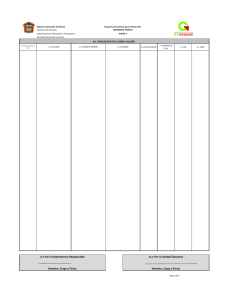

Guía de Evaluación Procedimiento de Acreditación Prestadores de

Anuncio