UT03 Usuarios y grupos en redes Windows

Anuncio

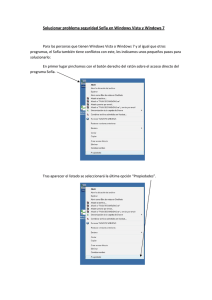

SISTEMAS OPERATIVOS EN RED. UT. 03 : Usuarios y grupos en redes WINDOWS con AD USUARIOS Y GRUPOS EN REDES WINDOWS CON AD INDICE 1. Herramienta Usuarios y equipos de Active Directory 2. Unidades organizativas. 3. Cuentas de usuario. 3.1 Tipos. 3.2 Identificación. 3.3 Creación, modificación y eliminación. 4. Configuración y administración de cuentas de equipos. 5. Los grupos y su configuración. 5.1. Definición. 5.2. Clasificación. 5.3. Creación y asignación de miembros. 5.4. Estrategias de administración. 6. Relaciones de confianza entre dominios. 7. Documentación. [1] SISTEMAS OPERATIVOS EN RED. UT. 03 : Usuarios y grupos en redes WINDOWS con AD 1. Herramienta Usuarios y equipos de Active Directory • Usuarios y equipos del Active Directory es la herramienta de administración más importante de Active Directory. • Permite manejar todas las tareas relativas a cuentas de usuarios, grupos y equipos, además de administrar las unidades organizativas. • Inicio / Programas / Herramientas administrativas/ Usuarios y equipos del Active Directory • Por defecto se trabaja con el dominio al que esté conectado el equipo, accediendo a la información del Active Directory y a los objetos de usuario que estén definidos en el mismo. • También es posible conectarnos a otro controlador de dominio de ese dominio, o de otro dominio. Al acceder a un dominio con Usuarios y equipos del AD, existen por defecto una serie de unidades organizativas: – – – – – Integrada (Builtin): Contiene los objetos que definen las cuentas integradas, (como los Administradores y Operadores de cuentas). Equipos (Computers): La unidad organizativa predeterminada para las cuentas de los equipos de los servidores miembro Controladores de dominio (Domain Controllers): La unidad organizativa predeterminada para los equipos que son controladores de dominio. ForeignSecurityPrincipals: La unidad organizativa por defecto para los identificadores de seguridad (SIDs) asociados con los objetos de dominios externos en los que se confía Usuarios (Users): La unidad organizativa para los usuarios. [2] SISTEMAS OPERATIVOS EN RED. UT. 03 : Usuarios y grupos en redes WINDOWS con AD 2. Unidades organizativas. Como ya se comentó en el anterior tema, las unidades organizativas son objetos contenedores que tienen como misión ordenar los recursos u objetos dentro de un dominio. Para crearlas se utiliza la herramienta Usuarios y equipos de AD, nos posicionamos dentro del dominio en el que queramos crear la OU, botón derecho, nuevo, Unidad organizativa, ponemos el nombre (que haga referencia a la entidad que se quiere agrupar), y ya está creada. En Windows 2008, la UO, están protegidas contra la eliminación accidental (a no ser que durante su creación se indicara lo contrario), de tal forma, que si seleccionamos la UO, botón dcho. y eliminar, no podremos realizar esta acción; necesitaremos antes seguir un sencillo procedimiento: Seleccionaremos la opción Ver del menú principal de AD, y marcaremos Características avanzadas. Después seleccionaremos la UO-> Propiedades y seleccionaremos la pestaña Objeto, desmarcando el checkBox Proteger objeto contra eliminación accidental. Ahora podremos volver a marcar la UO y eliminar. 3. Cuentas de usuario : tipos y características 3.1 Tipos de cuentas de usuario W2008 ofrece cuatro tipos de cuentas de usuario: – Cuentas de usuarios locales • • • • Cuentas de usuario definidas en el equipo local, con acceso solamente al equipo local y, por tanto, a los recursos del mismo. Los usuarios pueden tener acceso a los recursos de otro equipo de la red si disponen de una cuenta en dicho equipo Se pueden crear en estaciones de trabajo o en servidores miembros pero NO en controladores de dominio. Al usar cuentas locales de un servidor miembro, el usuario no podrán usar los recursos del dominio (al no estar autenticadas en él). [3] SISTEMAS OPERATIVOS EN RED. UT. 03 : Usuarios y grupos en redes WINDOWS con AD – Cuentas de usuario de dominio • • Permiten a un usuario iniciar sesión en el dominio para obtener acceso a los recursos de la red En los controladores de dominio sólo puede haber cuentas de este tipo, no se pueden definir cuentas de usuario local. – Cuentas de usuario integradas • Estas cuentas se crean automáticamente durante la instalación de Windows o la de un dominio del Active Directory. • Permite a un usuario realizar tareas administrativas u obtener acceso temporalmente a los recursos de red. • Existen dos cuentas de usuario integradas que no pueden eliminarse: Administrador e Invitado. – Cuentas de usuario implícitas • Creadas de forma implícita por el sistema operativo o aplicaciones, se usan para asignar permisos en ciertas situaciones • SistemaLocal (Localsystem): permite ejecutar procesos del sistema y administrar las tareas relativas al sistema. No se puede iniciar una sesión con esta cuenta, pero algunos procesos se ejecutan con ella: por ejemplo, esta cuenta es la que se usa para ejecutar muchos de los servicios del sistema (los demonios). • LocalService: acceso al sistema local. • NetworService: acceso al sistema local y en la red. • Otras cuentas son, por ejemplo, las de Internet Information Services o los servicios de terminales. 3.2 Identificación de las cuentas de usuarios. Cada cuenta (de usuario, grupo o equipo) tiene asociado un número único, el identificador de seguridad, SID,que la identifica de forma única y que es generado al crear la cuenta. Los procesos internos de Windows hacen referencia al SID de las cuentas y no a los nombres de las cuentas – Cada cuenta tiene un SID diferente – Un SID nunca se reutiliza (Si se elimina una cuenta, y después se crea una nueva cuenta usando el nombre de cuenta anterior, a la nueva se le asigna un SID distinto y la nueva cuenta NO tendrá los derechos o permisos de la anterior) – Se utiliza, por ejemplo, para el cifrado de archivos. Si el usuario es borrado, sus ficheros no se pueden descifrar. [4] SISTEMAS OPERATIVOS EN RED. UT. 03 : Usuarios y grupos en redes WINDOWS con AD 3.3 Creación, modificación y eliminación. Herramienta Usuarios y equipos del AD, clic con el botón derecho del ratón en la unidad organizativa donde se quiera añadir la nueva cuenta, seleccionando el menú Nuevo y la opción Usuario. Los nombres de inicio de sesión de usuario pueden: • Contener hasta 20 caracteres en mayúsculas y minúsculas. • Incluir una combinación de caracteres alfanuméricos y especiales, excepto los especificados a continuación: " / \ [ ] : ; | = , + * ? < >. Una vez cumplimentado los datos iniciales de usuarios, nombre, apellidos, así como el nombre de inicio de sesión (que comprende el nombre de dominio), pasaremos a la siguiente ventana, en donde pondremos la contraseña, e indicaremos si el usuarios puede, no puede o debe cambiar la contraseña y si la cuenta está habilitada. [5] SISTEMAS OPERATIVOS EN RED. UT. 03 : Usuarios y grupos en redes WINDOWS con AD El usuario ya está creado. Ahora podremos configurar y/o modificar algunas características. Seleccionamos el usuario, y pulsamos el botón izquierdo, haciendo click sobre propiedades, desplegándose entonces la ventana de la derecha, en la que aparecen todas las propiedades aplicables al objetos cuenta de usuario. Si seleccionamos la pestaña Cuenta, podremos configurar el horario de acceso del usuario dentro del dominio. Para eliminar una cuenta, basta con seleccionarla, hacer click en el botón derecho, y seleccionar eliminar. [6] SISTEMAS OPERATIVOS EN RED. UT. 03 : Usuarios y grupos en redes WINDOWS con AD A la hora de crear usuarios, podemos utilizar plantillas, que nos sirvan de base para el resto. Esto consiste en crear un usuario con todas las características comunes de los usuarios a crear, por ejemplo, en una unidad organizativa, y una vez creado, realizar tantas copias del mismo como usuarios queramos crear. 4. Configuración y administración de cuentas de equipos. Una cuenta de equipo representan un equipo concreto de la red. Sirve para auditar las tareas que se realizan desde ese equipo, para otorgar permisos y restricciones o para controlar el acceso a la red y a los recursos. Al unirse un equipo a un dominio, se crea de forma automática la cuenta de equipo y se ubica en el contenedor Equipos o en Controladores de dominio (si es un controlador de dominio). Se pueden crear directamente con la herramienta Usuarios y equipos de AD, eliminar o modificarlos, seleccionando sus propiedades. [7] SISTEMAS OPERATIVOS EN RED. UT. 03 : Usuarios y grupos en redes WINDOWS con AD 5. Los grupos y su configuración. 5.1. Definición. Un grupo es una colección de usuarios, equipos u otros grupos. Los grupos se usan para simplificar la administración del acceso de usuarios y equipos a los recursos (directorios, ficheros, impresoras, etc.) porque permiten conceder permisos de acceso a varios usuarios al mismo tiempo, en lugar de concederlos usuario a usuario. • • • Los miembros de un grupo tienen los mismos derechos y permisos concedidos al grupo Los usuarios pueden pertenecer a varios grupos Los grupos y las cuentas de equipos también pueden pertenecer a un grupo. Por defecto hay establecidas una serie de pertenencias en un dominio • • • Todos los usuarios de dominio son miembros del grupo Usuarios de dominio y ese es su grupo principal. Todos los equipos (servidores miembro) del dominio son miembros de Equipos de dominio y ese es su grupo principal. Todos los controladores de dominio son miembros de Controladores de dominio y ese es su grupo principal. 5.2. Clasificación. Los grupos de AD se pueden clasificar en grupos de distribución y grupos de seguridad. 5.2.1 Grupos de distribución Puede utilizar los grupos de distribución con aplicaciones de correo electrónico, como Microsoft® Exchange, para enviar mensajes de correo electrónico a grupos de usuarios. La finalidad principal de este tipo de grupo es recopilar objetos relacionados, no conceder permisos. Los grupos de distribución no tienen habilitada la seguridad, es decir, no pueden utilizarse para asignar permisos. Si necesita un grupo para controlar el acceso a los recursos compartidos, cree un grupo de seguridad. Aunque los grupos de seguridad tienen todas las funciones de los grupos de distribución, estos últimos todavía son necesarios, porque algunas aplicaciones sólo pueden utilizar grupos de distribución. [8] SISTEMAS OPERATIVOS EN RED. UT. 03 : Usuarios y grupos en redes WINDOWS con AD 5.2.2 Grupos de seguridad Puede utilizar los grupos de seguridad para asignar derechos y permisos de usuario a grupos de usuarios y equipos. Los derechos especifican las acciones que pueden realizar los miembros de un grupo de seguridad en un dominio o bosque, y los permisos especifican los recursos a los que puede obtener acceso un miembro de un grupo en la red. También puede utilizar grupos de seguridad para enviar mensajes de correo electrónico a varios usuarios. Al enviar un mensaje de correo electrónico al grupo, el mensaje se envía a todos sus miembros. Por lo tanto, los grupos de seguridad tienen funciones de grupos de distribución. El ámbito de un grupo determina si el grupo comprende varios dominios o se limita a uno solo. Los ámbitos de grupo permiten utilizar grupos para la concesión de permisos. El ámbito de grupo determina: • • • Los dominios desde los que puede agregar miembros al grupo. Los dominios en los que puede utilizar el grupo para conceder permisos. Los dominios en los que puede anidar el grupo en otros grupos. Dentro de los grupos de seguridad hay tres tipos de grupo según su ámbito: locales de dominio, globales y universales. Ámbito grupo El grupo miembros… Universal • son visibles en todos los dominios del bosque y dominios de confianza. • Global es visible dentro de su dominio y de todos los dominios de confianza. sólo es visible en el dominio al que pertenece incluir como Al grupo se le pueden asignar permisos en… Las cuentas de cualquier dominio. Los grupos globales de cualquier dominio. Cualquier dominio. • Los grupos universales de cualquier dominio. • Las cuentas del mismo dominio. • Los grupos globales del mismo dominio. • Dominio local puede • Cuentas de cualquier dominio. Grupos dominio. globales de cualquier • Grupos universales de cualquier dominio. • Cualquier dominio. Grupos locales de dominio pero sólo del mismo dominio. Los permisos de miembro sólo se pueden asignar en el mismo dominio. [9] SISTEMAS OPERATIVOS EN RED. UT. 03 : Usuarios y grupos en redes WINDOWS con AD 5.3. Creación y asignación de miembros. Para crear un grupo, utilizamos la herramienta Usuarios y equipos de AD, y colocándonos sobre la OU deseada, click sobre botón derecho, nuevo, grupo. En la ventana teclearemos el nombre , el tipo y el ámbito. Si el nivel funcional es inferior a 2003, no tendremos disponibles los grupos universales. Para eliminarlo o modificarlo, se selecciona, se hace click en el botón derecho y seleccionamos Eliminar o Propiedades. [10] SISTEMAS OPERATIVOS EN RED. UT. 03 : Usuarios y grupos en redes WINDOWS con AD Para asignar o eliminar a los miembros de un grupo, podemos abrir la ventana propiedades del grupo y seleccionar la pestaña Miembros. Para añadir, hacemos click en el botón Agregar, y podemos teclear directamente las cuentas, equipos o grupos, o bien utilizar el botón Avanzadas, y buscarlos. Para añadir usuarios, también podemos seleccionarlos con el ratón y las teclas Ctrl o Shift y después botón derecho y Agregar a un grupo. Por último, también podemos agregar miembros, seleccionando la pestaña Miembro de de las propiedades del objeto. [11] SISTEMAS OPERATIVOS EN RED. UT. 03 : Usuarios y grupos en redes WINDOWS con AD 5.4. Estrategias de administración. Las estrategias a seguir para la administración de Grupos, vendrá determinada por la organización de los dominios que queramos administrar, así como de la visión que tengamos sobre el futuro de la empresa/s. Siglas: • A Account: usuario G Grupo Global DL Grupo Local de Dominio U Grupo Universal P Permisos Estrategia AGP: Tenemos las cuentas de Usuario y las incluimos en Grupos Globales, a los Grupos asignamos los permisos. Esta estrategia puede ser buena cuando tenemos un bosque conformado tan sólo por un Dominio. • Estrategia ADLP Esta estrategia es buena cuando la usemos en un bosque con un solo Dominio y no se agregarán otros dominios al bosque, lo cual nos puede delimitar en un futuro si existen dominios de confianza u otros dominios dentro del bosque, ya que no podremos asignar permisos a los grupos locales si los recursos están fuera del dominio donde se encuentra el Grupo Local de Dominio. • Estrategia AGDLP , la mejor estrategia, creamos usuarios, que englobamos dentro de Grupos Globales y estos a su vez en Grupos Locales de Dominio y a estos últimos se les asignan los Permisos. Es posible hacer uso de esta estrategia en bosques con un dominio o con varios, con lo cual ya es flexible. Podemos crear los Grupos Globales de Usuarios para cada dominio a modo de agrupación simple, y después delimitar los permisos a los recursos en Grupos Locales de Dominio, definiendo perfectamente cada permiso. La única desventaja es la complejidad de administración inicial al crear los Grupos, pero una vez realizado, es muy fácil de administrar y de mantener. [12] SISTEMAS OPERATIVOS EN RED. UT. 03 : Usuarios y grupos en redes WINDOWS con AD • Estrategia AGUDLP (Usuario-Grupo Global-Grupo Universal- Grupo Local de DominioPermisos): Se usa esta estrategia cuando tenemos un Bosque con varios dominios y que se use administración centralizada. Debe tenerse en cuenta que los Grupos Universales se guardan en la base de datos de AD, denominada Catálogo Global y por defecto el primer DC es Catálogo Global. Esto significa que si usamos Grupos Universales, será necesaria la creación de más de un Catalogo Global para que exista replicación entre las Bases de Datos y no haya latencia a la hora de acceder los usuarios a los recursos compartidos. Debemos tener en cuenta otro factor, como es el ancho de banda entre los distintos dominios, ya que deben replicarse los Catálogos Globales de los distintos DC´s del bosque para que contengan la misma información. 6. Relación de confianza. Una relación de confianza es una relación establecida entre dos dominios de forma que permite a los usuarios de un dominio ser reconocidos por los Controladores de Dominio de otro dominio, y por tanto acceder a los recursos de otro dominio, y a los administradores definir los permisos y derechos de usuario para los usuarios del otro dominio. Además, se establecer comunicación entre varios controladores de dominio, con el fin de poder administrar desde un solo punto de la red a todos los usuarios y recursos que tengas. Los diferentes tipos de relaciones se diferencian en función de 3 rasgos característicos: Implícita: se crean de forma automática Según su método de creación Explícita: las crea el administrador del sistema Según su dirección Unidireccional: El dominio A confía en B, pero B no confía en A Bidireccional: El dominio A confía en B y B confía en A. Transitiva: si un dominio A confía en otro B, y este confía en un tercero C, entonces, de forma automática, A confía en C. Según su transitividad Intransitiva: si un dominio A confía en otro B, y este confía en un tercero C, A no confía en C de forma automática y debería añadirse explícitamente. [13] SISTEMAS OPERATIVOS EN RED. UT. 03 : Usuarios y grupos en redes WINDOWS con AD Para crear una relación de confianza explícita, primero deberemos configurar los reenviadores, para ello, abrimos la herramienta administrativa DNS, seleccionamos nuestra máquina, botón derecho propiedades, pestaña reenviadores, editar: Tecleamos la ip del controlador de dominio, con el que queremos establecer relaciones de confianza, y pulsamos enter. Esperamos hasta que el icono de reloj de arena se transforme en el icono de correcto, como muestra la ventana inferior: Esta operación deberemos realizarla en ambos dominios, por lo que es aconsejable, tener los datos de ambos previamente (ip, nombre equipo, nombre DNS). Finalizada esta operación, deberemos comprobar que las máquinas se ven, para lo que utilizaremos el comando ping con: • • • La ip. Con el nombre de la máquina. Con el FQDN. Deberemos hacerlo desde ambos servidores. Una vez comprobada la visibilidad, procedemos a establecer la relación de confianza mediante la herramienta Dominios y confianzas de Active Directory, desde cualquiera de los dos dominios. En la herramienta, seleccionamos nuestro dominio, propiedades y pestaña Confía. [14] SISTEMAS OPERATIVOS EN RED. UT. 03 : Usuarios y grupos en redes WINDOWS con AD Hacemos click en Nueva confianza, y se abre un asistente para la creación de confianzas. Este asistente nos solicitará los datos del dominio con el que se va a establecer la relación, así como el tipo de relación, y según sea esta, los datos del usuario administrador de la otra máquina. 7. Documentación. • Gestión de Grupos en Windows Server 2008: http://asir1012.wikispaces.com/Gesti%C3%B3n+de+Grupos+en+Windows+Server+2008+%C2%A0 • Crear cuentas de usuario: http://www.aprendeinformaticaconmigo.com/windows-server-2008-crear-cuentas-de-usuario • Cuentas locales de equipo. http://www.youtube.com/watch?v=IAK_rA-RX5c • Crear usuarios y grupos, unir un equipo a un dominio: http://wiki.elhacker.net/redes/windows/crear-usuarios-y-grupos-unir-un-equipo-a-undominio-y-perfiles-moviles • Estrategias http://katherine057.blogspot.com.es/2008/08/estrategias-de-utilizacion-de-grupo.html http://davidgarcia7.wordpress.com/2009/12/13/administracion-de-dominios-estrategias/ • Relaciones de confianza: http://personals.ac.upc.edu/elara/documentacion/WSERVER%20-%20UD12%2020Relaciones%20de%20confianza%20entre%20dominios.pdf http://josephcoupe.wordpress.com/2011/11/11/6-crear-una-relacion-de-confianza-entre-2dominios-independientes/ [15]