70 KB

Anuncio

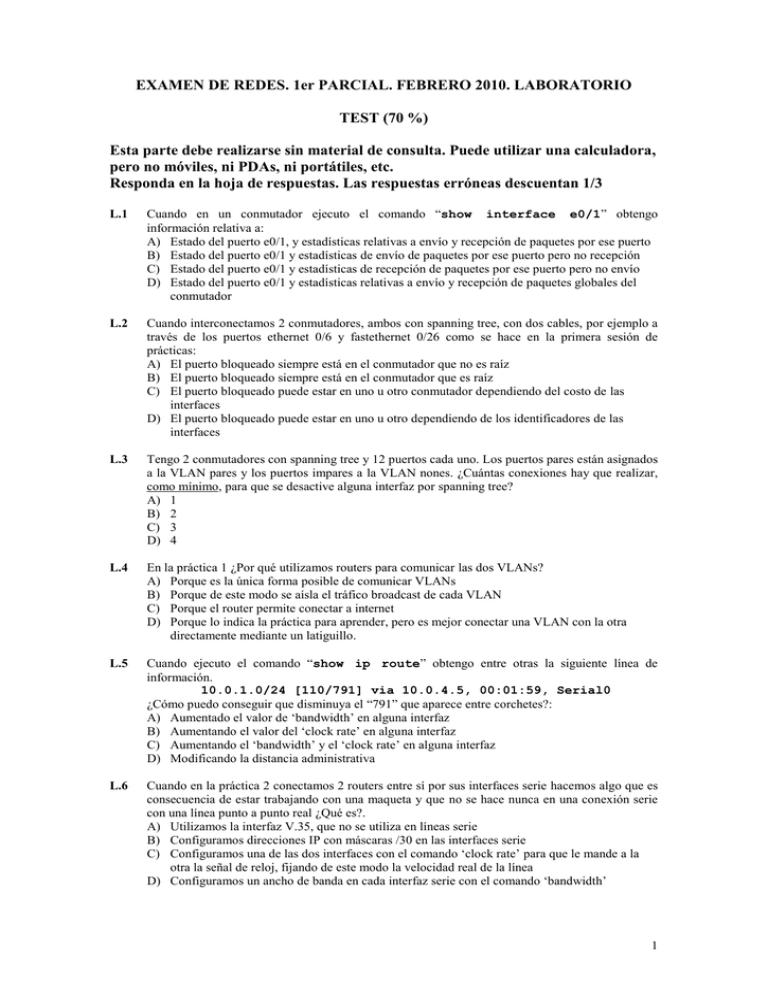

EXAMEN DE REDES. 1er PARCIAL. FEBRERO 2010. LABORATORIO TEST (70 %) Esta parte debe realizarse sin material de consulta. Puede utilizar una calculadora, pero no móviles, ni PDAs, ni portátiles, etc. Responda en la hoja de respuestas. Las respuestas erróneas descuentan 1/3 L.1 Cuando en un conmutador ejecuto el comando “show interface e0/1” obtengo información relativa a: A) Estado del puerto e0/1, y estadísticas relativas a envío y recepción de paquetes por ese puerto B) Estado del puerto e0/1 y estadísticas de envío de paquetes por ese puerto pero no recepción C) Estado del puerto e0/1 y estadísticas de recepción de paquetes por ese puerto pero no envío D) Estado del puerto e0/1 y estadísticas relativas a envío y recepción de paquetes globales del conmutador L.2 Cuando interconectamos 2 conmutadores, ambos con spanning tree, con dos cables, por ejemplo a través de los puertos ethernet 0/6 y fastethernet 0/26 como se hace en la primera sesión de prácticas: A) El puerto bloqueado siempre está en el conmutador que no es raíz B) El puerto bloqueado siempre está en el conmutador que es raíz C) El puerto bloqueado puede estar en uno u otro conmutador dependiendo del costo de las interfaces D) El puerto bloqueado puede estar en uno u otro dependiendo de los identificadores de las interfaces L.3 Tengo 2 conmutadores con spanning tree y 12 puertos cada uno. Los puertos pares están asignados a la VLAN pares y los puertos impares a la VLAN nones. ¿Cuántas conexiones hay que realizar, como mínimo, para que se desactive alguna interfaz por spanning tree? A) 1 B) 2 C) 3 D) 4 L.4 En la práctica 1 ¿Por qué utilizamos routers para comunicar las dos VLANs? A) Porque es la única forma posible de comunicar VLANs B) Porque de este modo se aísla el tráfico broadcast de cada VLAN C) Porque el router permite conectar a internet D) Porque lo indica la práctica para aprender, pero es mejor conectar una VLAN con la otra directamente mediante un latiguillo. L.5 Cuando ejecuto el comando “show ip route” obtengo entre otras la siguiente línea de información. 10.0.1.0/24 [110/791] via 10.0.4.5, 00:01:59, Serial0 ¿Cómo puedo conseguir que disminuya el “791” que aparece entre corchetes?: A) Aumentado el valor de ‘bandwidth’ en alguna interfaz B) Aumentando el valor del ‘clock rate’ en alguna interfaz C) Aumentando el ‘bandwidth’ y el ‘clock rate’ en alguna interfaz D) Modificando la distancia administrativa L.6 Cuando en la práctica 2 conectamos 2 routers entre sí por sus interfaces serie hacemos algo que es consecuencia de estar trabajando con una maqueta y que no se hace nunca en una conexión serie con una línea punto a punto real ¿Qué es?. A) Utilizamos la interfaz V.35, que no se utiliza en líneas serie B) Configuramos direcciones IP con máscaras /30 en las interfaces serie C) Configuramos una de las dos interfaces con el comando ‘clock rate’ para que le mande a la otra la señal de reloj, fijando de este modo la velocidad real de la línea D) Configuramos un ancho de banda en cada interfaz serie con el comando ‘bandwidth’ 1 L.7 En la práctica de routers preparábamos una red mallada con routing dinámico usando OSPF. ¿Cual de los siguientes comandos sería el más restrictivo si solo quisiéramos enrutar el tráfico de las redes 20.0.0.0/24, 20.0.1.0/24, 20.0.2.0/24 y 20.0.3.0/24?: A) network 20.0.0.0 0.0.0.0 area 0 B) network 20.0.0.0 255.255.255.255 area 0 C) network 20.0.0.0 0.0.255.255 area 0 D) network 20.0.0.0 0.0.3.255 area 0 L.8 Si quiero averiguar que conexiones tiene establecidas un ordenador ¿Qué comando debería utilizar? A) ethtool B) host C) arp D) netstat L.9 Cuando en la práctica 3 utilizamos el comando ‘ifconfig’ para modificar la dirección MAC de nuestro ordenador. ¿Qué tenemos que hacer después de cambiar la dirección MAC?: A) Levantar la interfaz B) Levantar la interfaz y volver a configurar la ruta por defecto C) Levantar la interfaz y activar la autonegociación D) Reiniciar el ordenador L.10 En la práctica 3, estando todos los ordenadores del laboratorio conectados a un hub, lanzo desde el ordenador con IP 147.156.123.100 un ping de 2 paquetes al ordenador con IP 147.157.123.101. Antes de hacer esto he activado en otro ordenador del laboratorio una captura en modo promiscuo con el programa wireshark utilizando el siguiente filtro en la captura: dst 147.156.123.101 and tcp A) B) C) D) ¿Cuántos paquetes capturo? 0 1 2 4 2 NOMBRE:______________________________________________ Examen de Laboratorio Responda en la misma hoja de la pregunta Pregunta 1 (1,5 puntos): En la red de la siguiente figura: HP1 HP2 10.0.1.0/24 10.0.0.0/24 RP) 10.0.4.5 10.0.4.1 10.0.4.2 RS1) HS1 10.0.4.6 RS-232 Ethernet RS2) HS2 V.35 10.0.2.0/24 10.0.3.0/24 A) Complete los comandos ‘ip route’ necesarios para configutrar en el router RP las rutas estáticas que permitan el acceso a toda la red: RP(config)# ip route ________________________________________________ RP(config)# ip route ________________________________________________ B) Haga lo mismo en el router RS1 RS1(config)# ip route ________________________________________________ 3 NOMBRE:______________________________________________ Pregunta 2 (1,5 puntos): Tengo montada y configurada la siguiente maqueta en el laboratorio: HP1 HP2 E0 F0 Console RP S 0 (DCE) S 1 (DTE) S 0 (DTE) RS1 HS1 S 0 (DCE) S 1 (DCE) S 1 (DTE) RS2 Console HS2 Console F0 F0 RS-232 10BASE-T V.35 En la que cada enlace está definido de forma simétrica con un ancho de banda de 128 Kb/s. Quiero hacer que todos los paquetes que circulen por las líneas serie lo hagan en el sentido de las agujas del reloj .¿Qué debería hacer para conseguir esto? 4 EXAMEN DE REDES. 1er PARCIAL. FEBRERO 2010. TEORÍA Esta parte debe realizarse sin material de consulta. Puede utilizar una calculadora, pero ni móviles, ni PDAs, ni portátiles, etc. Responda el test en la hoja de respuestas. Las respuestas erróneas descuentan 1/3 1 PREGUNTA 1: TEST (40 %): 1.1 Si una red Ethernet solo tuviera hubs, no conmutadores ¿Qué campo de control de la trama Ethernet podríamos suprimir sin que se alterara el funcionamiento de la red? A) Dirección MAC de origen B) Dirección MAC de destino C) Ethertype D) CRC 1.2 ¿Qué dispositivo no podemos utilizar en una red Ethernet full duplex? A) Conmutadores B) Hubs C) Routers D) Hosts 1.3 ¿Qué tamaño tiene el CRC de una trama cuando se utiliza la técnica conocida como relleno de bits o ‘bit stuffing’? A) 2 bytes B) 4 bytes C) 6 bytes D) El CRC puede tener cualquier tamaño ya que es independiente del uso de la técnica de ‘bit stuffing’ 1.4 Cuando decimos que un ordenador tiene una interfaz 100BASE-TX. ¿Qué significa la ‘T’? A) Telematic B) Telephone C) Transmission D) Twisted 1.5 ¿Qué debemos hacer si queremos que un conmutador difunda todo el tráfico que recibe por inundación?: A) Incluír en la tabla CAM la dirección broadcast B) Incluir en la tabla CAM la dirección 00:00:00:00:00:00 C) Llenar la tabla CAM con direcciones inexistentes o inventadas D) Desactivar el control de flujo 1.6 Suponga que tenemos varios conmutadores interconectados formando un bucle, y que ninguno de ellos tiene spanning tree. ¿En que momento se producirá una saturación en la red? A) En cuanto se enciendan los cuatro conmutadores, aunque no haya ningún tráfico en la red B) En cuanto se envíe la primera trama, cualquiera que sea su dirección de destino C) En cuanto se envíe la primera trama a un destino broadcast o multicast D) En cuanto se envíe la primera trama a un destino broadcast 1.7 Cuando en una LAN con VLANs configuramos enlaces trunk entre conmutadores ¿Qué condición deben cumplir dichos enlaces? A) Deben marcar de alguna manera la VLAN a la que pertenence cada trama, por ejemplo mediante etquetas 802.1Q B) Deben ser de al menos 100 Mb/s C) Deben ser full dúplex D) No deben formar bucles entre ellos, aunque la red soporte spanning tree 5 1.8 ¿Cual de las siguientes características está disponible en todo tipo de conmutadores, incluidos los no gestionables? A) Control de ancho de banda B) Autonegociación C) Funcionamiento en modo ‘Port Mirroring’ D) Soporte de SNMP 1.9 ¿En que algoritmos de routing dinámico puede darse lo que se conoce como el problema de la cuenta a infinito? A) En todos B) En los que emplean routing jerárquico C) En los basados en el algoritmo del vector distancia D) En los basados en el algoritmo del estado del enlace 1.10 Cual de los siguientes parámetros no influye en el tiempo de servicio de una interfaz de un router? A) El tamaño del paquete a enviar B) La velocidad de la interfaz C) La ocupación o caudal real de la interfaz D) El retardo de la interfaz, es decir el tiempo que el paquete tarda en llegar al siguiente router una vez ha sido emitido por la interfaz 1.11 En una red hay cuatro routers, interconectados mediante enlaces directos de todos con todos. Si utilizamos un algoritmo basado en el vector distancia, ¿cuántos vectores diferentes recibirá cada router? A) Tres B) Cuatro C) Seis D) Depende de la métrica de cada enlace 1.12 ¿Qué condición debe cumplir la longitud total de un datagrama IP?: A) Debe ser un número entero de bytes menor que 64 K (64 K = 65536) B) Debe ser un número entero de bytes múltiplo de dos y menor que 64 K C) Debe ser un número entero de bytes múltiplo de cuatro y menor que 64 K D) Debe ser un número entero de bytes múltiplo de ocho y menor que 64 K 1.13 Un host tiene la dirección 147.156.22.22/22¿Cuál de las siguientes podría ser la dirección de su router? A) 147.156.23.255 B) 147.156.24.1 C) 147.156.21.255 D) 147.156.25.1 1.14 ¿Cuántas direcciones útiles obtendremos en total si dividimos una red con máscara de 24 bits en 16 subredes, no todas del mismo tamaño? A) 224 B) 240 C) 254 D) El número de direcciones depende del tamaño de cada subred 1.15 Los RIR (Regional Internet Registry) se encargan de: A) Asignar redes IP a los ISPs y las organizaciones que se lo soliciten B) Interconectar entre sí diferentes ISPs en los puntos neutros de interconexión C) Establecer los estándares de Internet D) Registrar los servidores web que se conectan a Internet 1.16 ¿Cuál de las siguientes afirmaciones es verdadera referida a los mensajes ICMP? A) No se propagan a través de los routers B) Suelen incluir como parte de los datos la cabecera del mensaje IP que los ha provocado C) Siempre tienen un TTL igual a 1 D) Los utilizan los conmutadores para intercambiar información de spanning tree 6 1.17 ¿Cuál de las siguientes combinaciones puede darse en una tabla ARP cache? A) A una misma MAC le pueden corresponder varias IPs B) A una misma IP le pueden corresponder varias MACs C) Ay B, es decir a una MAC le pueden corresponder varias IPs y viceversa D) La correspondencia es biunívoca, es decir a cada MAC solo le puede corresponder una IP y viceversa 1.18 ¿En que caso se envían a la dirección broadcast los mensajes DHCP Reply? A) Cuando el proceso del servidor DHCP (o su agente relay) no tiene capacidad para modificar la tabla ARP cache B) Cuando el servidor DHCP no está en la misma LAN que el cliente C) Cuando el mensaje DHCP Request correspondiente se ha enviado a la dirección broadcast D) Cuando el servidor DHCP no conoce la MAC del cliente al que tiene que enviar el DHCP Reply 1.19 Suponiendo que podemos observar todo el tráfico en la red ¿Cómo podríamos detectar que se está produciendo un ataque de servidor DHCP furtivo? A) Porque se envía gran cantidad de mensajes DHCP Request seguidos B) Porque los DHCP Request reciben dos o mas DHCP Reply C) Porque los DHCP Request no reciben ningún DHCP Reply D) Porque los DHCP Reply se envían a la dirección broadcast 1.20 ¿Qué tipo de mensajes ARP envía un host que está realizando el ataque denominado ‘ARP Spoofing’?: A) ARP Request B) ARP Reply C) Gratuitous ARP D) ARP Probe 1.21 Si tuviera que elegir un protocolo de routing moderno, estándar, para utilizar dentro de un sistema autónomo, ¿Cuál elegiría? A) EIGRP B) RIP C) BGP D) IS-IS 1.22 Suponiendo que se utilizan los valores por defecto en todos los casos ¿Qué tipo de rutas son las que reciben una distancia administrativa más corta? A) Rutas estáticas B) Redes directamente conectadas C) Rutas aprendidas por OSPF D) Rutas aprendidas por BGP 1.23 ¿Cuál de las siguientes afirmaciones es correcta referida a la asignación de números de sistema autónomo? A) Cada ISP tiene uno y solo un número de sistema autónomo. B) Normalmente cada ISP tiene un número de sistema autónomo, aunque en algún caso puede tener más de un número. Las organizaciones ‘multihomed’ también tienen normalmente un número de sistema autónomo propio. C) Cada punto de interconexión tiene un número de sistema autónomo. Todos los ISPs que se conectan a un mismo punto han de tener el mismo número de sistema autónomo. D) Cada dominio de primer nivel (.es, .fr, .com, etc.) tiene un número de sistema autónomo 1.24 ¿Qué hace un host cuando al reensamblar un datagrama fragmentado encuentra que uno de los fragmentos se ha perdido? A) Descarta el resto de fragmentos, una vez agotado el timeout correspondiente B) Envía un mensaje al host emisor, solicitando el reenvío del fragmento faltante C) Envía un mensaje al host emisor, solicitando el reenvío del datagrama original en su totalidad D) Envía un mensaje al host emisor, solicitando el reenvío del datagrama original con el bit DF puesto a 1 7 NOMBRE:______________________________________________ EXAMEN DE REDES. 1er PARCIAL. FEBRERO 2010. TEORÍA PREGUNTA 2.1 (10 %): Responda en la misma hoja de la pregunta En una red formada por siete routers (identificados por los números del 1 al 7) se utiliza un protocolo de routing basado en el algoritmo del vector distancia. Sabemos que el router número 3 se encuentra conectado de la siguiente manera: En una iteración del proceso el router 3 recibe de sus vecinos los siguientes vectores distancia: Interfaz J K M 5 8 9 0 4 5 2 2 5 Vector 3 1 6 4 7 5 4 0 1 5 1 0 Calcule el vector distancia que el router 3 enviará en la siguiente iteración a cada uno de sus vecinos. 8 PREGUNTA 2.2 (10 %): Responda en la misma hoja de la pregunta En la red de la siguiente figura: Todos los conmutadores implementan spanning tree. Todos tienen la prioridad por defecto. Todos los enlaces horizontales, así como el enlace entre A y C, son de 1 Gb/s. El resto son de 100 Mb/s. Todos los puertos están en la misma VLAN, todos tienen la prioridad y el costo por defecto (19 para los puertos de 100 Mb/s y 4 para los puertos de 1 Gb/s). Las direcciones MAC canónicas de los conmutadores son las siguientes: Conmutador A B C D Dir. MAC canónica 0030.9472.0c01 0030.9435.0c01 0030.9497.0c01 0030.94b4.0c01 Indique en que estado se encuentra cada uno de los 16 puertos de los conmutadores: puerto bloqueado, puerto designado o puerto raíz. 9 EXAMEN DE REDES. 1er PARCIAL, FEBRERO 2010. PROBLEMAS Para resolver estos problemas el alumno puede utilizar todo el material auxiliar que desee (apuntes, libros, etc.). No está permitido utilizar ordenadores personales, PDAs, teléfonos móviles ni otros dispositivos electrónicos salvo una calculadora y un reloj. PROBLEMA 1 (20 %): En la red de la figura adjunta, donde todos los equipos se acaban de encender, se ejecuta en H1 el siguiente comando: traceroute –q 1 30.0.0.2 donde la opción ‘–q 1’ indica que se envíe solo una sonda a cada destino, en lugar de las 3 habituales. Todos los equipos tienen desactivado el spanning tree. En el conmutador B se ha configurado el ‘port mirroring’ de manera que todo el tráfico entrante y saliente del puerto 1 sale por el puerto 2. En H3 se ha puesto en marcha el programa wireshark y se está haciendo una captura en modo promiscuo de todo el tráfico recibido, sin filtros. Indique, rellenando la siguiente tabla, todos los paquetes que capturará H3: Trama (No. Orden) 1 2 3 ... MAC origen MAC destino Protocolo (Ethertype) IP origen IP destino TTL Mensaje 10 PROBLEMA 2 ( 20 %): Una Organización tiene una red formada por dos sedes interconectadas de la siguiente manera: Cada sede se conecta a Internet mediante un acceso ADSL. Dicha conexión se utiliza además para el tráfico de datos entre ambas sedes. Para el servicio de telefonía entre ambas sedes se utiliza también el protocolo IP, pero no se utiliza en este caso la conexión ADSL por temor a que la calidad del servicio se pueda ver afectada por problemas de congestión de la Internet. Por tal motivo se ha contratado una línea punto a punto dedicada exclusivamente a este tipo de tráfico. En ningún caso se necesita comunicar teléfonos con ordenadores y por motivos de seguridad se quiere que el tráfico de voz y datos discurran siempre por enlaces diferentes. Se le pide que especifique con todo detalle la configuración que deberán tener los conmutadores C1 y C2 y los routers R1 y R2 para conseguir los objetivos propuestos. En caso de que necesite asignar alguna red IP nueva deberá utilizar direccionamiento privado. 11