GLOSARIO ACL: (Access Control List). Técnicas para limitar el

Anuncio

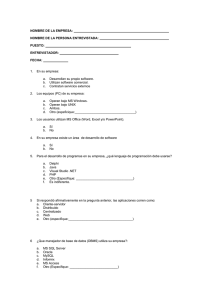

GLOSARIO ACL: (Access Control List). Técnicas para limitar el acceso a los recursos según la información de autenticidad y las normas de acceso. ACD: (Automatic Call Distribution). Distribución automática de llamadas. Ruta o dirección de la entrada de una llamada telefónica al siguiente operador disponible. Ambiente: Es el medio que envuelve externamente el sistema. BIOS: (Basic Input Output System). Pequeño programa que coordina las actividades de los distintos componentes de un ordenador y comprueba su estado. Sistema básico de entrada y salida. Instrucciones detalladas que activan dispositivos periféricos. CGI: (Common Getaway Interface). Interfase Común de Pasarela. Interfase de intercambio de datos estándar en WWW a través del cual se organiza el envío de recepción de datos entre visualizadores y programas residentes en servidores WWW. CERN: Centro Europeén de la Reserche Nucleaire. Laboratorio europeo de física de partículas, radicado en Ginebra, donde nació en 1990, la World Wide Web. Colonia: Conjunto de personas procedentes de un territorio que van a otro para establecerse en él. Choke-Point: Permite al administrador de la red definir un embudo manteniendo al margen los usuarios no-autorizados y prohibiendo potencialmente la entrada o salida. Control: Comprobación, inspección, fiscalización, intervención. DNS: (Domain Name System). Sistema de Nombres de Dominio. El DNS un servicio de búsqueda de datos de uso general Debuggers: Es un programa que permite descompilar programas ejecutables y mostrar parte de su código en lenguaje original. E-comercio: Comercio on-line, comercio en línea, comercio electrónico... o en su versión inglesa como sinónimo de 'e-commerce'. Son todas aquellas transacciones comerciales que se realizan a través de Internet Empresa: La empresa es la unidad económica y social o el ente que produce bienes y servicios para satisfacer una necesidad de la sociedad con o sin fin de lucro comercial, agropecuario, industrial o de servicios, pública o privada, legalmente constituida Entropía: Es la tendencia que los sistemas tienen al desgaste, a la desintegración, para el relajamiento de los estándares y para un aumento de la aleatoriedad FTP: FTP son las siglas de File Transfer Protocol, el nombre del protocolo estándar de transferencia de ficheros. Su misión es permitir a los usuarios recibir y enviar ficheros de todas las máquinas que sean servidores FTP. Gateway: Pasarela, puerta de acceso. Computador que realiza la conversión de protocolos entre diferentes tipos de redes o aplicaciones. Gusano: Es un código maligno que se propaga por correo electrónico multiplicándose en cada equipo infectado. Hacker: Usuario de ordenadores especializado en penetrar en las bases de datos de sistemas informáticos estatales con el Fin de obtener información secreta. En la actualidad, el término se identifica con el de delincuente informático, e incluye a los cibernautas que realizan operaciones delictivas a través de las redes de ordenadores existentes. http: (Hiper Text Transfer Protocol). Protocolo de transferencia de Hiper Texto. Es el protocolo de Internet que permite que los exploradores del WWW recuperen información de los servidores. Homeostasis: Es el equilibrio dinámico entre las partes del sistema ICMP: (Internet ControI Message Protocol). Protocolo de control de mensajes de interred. Protocolo usado por el IP para informar de errores y excepciones. El ICMP también incluye mensajes informativos usados por algunos programas como ping. IP: Dirección IP. Matrícula que identifica a un ordenador de la red. A los ordenadores personales se les asigna una IP dirección para que naveguen por la red, que cambia en cada sesión de acceso a Internet. Integración: Acción y efecto de integrar o integrarse. Internet: Conjunto de redes de ordenadores creada a partir de redes de menos tamaño, cuyo origen reside en la cooperación de dos universidades estadounidenses. Es la red global compuesta de limes de redes de área local (LAN) y de redes de área extensa (WAN) que utiliza TCP/IP para proporcionar comunicaciones de ámbito mundial a hogares, negocios, escuelas y gobiernos. Red internacional que utilizan los protocolos TCP/IP y que poseen más de diez mil redes enlazadas. Esta compuesto, por tantos, por un conjuntos de redes locales conectadas entre si por medio de un ordenador llamado GATEWAY que se encuentra en cada red. Intranet: Red propia de una organización, diseñada y desarrollada siguiendo los protocolos propios de Internet, en particular el protocolo TCP/IP. Puede tratarse de una red aislada, es decir no conectada a Internet. LAN: (Local Area Network). Red de área local. El término LAN define la conexión física y lógica de ordenadores en un entorno generalmente de oficina. Su objetivo es compartir recursos (como acceder a una misma impresora o base de datos) y permite el intercambio de ficheros entre los ordenadores que componen la red. Lamer: Es simple y sencillamente un tonto de la informática, una persona que se siente Hacker por haber bajado de Internet el Netbus, alguien a quien le guste bajar virus de la red e instalarlos en la PC de sus amigos. NETBIOS: (Network BIOS. Network Basic Input/Output System). Bios de una red. Sistema Básico de Entrada/Salida de una red. ODA: (Open Document Architecture). Estándar internacional para el intercambio de textos y gráficos On Line: En línea. Se refiere a cualquier documento, archivo o servicio de la red. Password : O contraseña. Se denomina así al método de seguridad que se utiliza para identificar a un usuario. Es frecuente su uso en redes. Se utiliza para dar acceso a personas con determinados permisos. Paredes de Fuego: Es un sistema o grupo de sistemas que establece una política de control de acceso entre dos redes. PTT : (Postal Telegraph and Telephone). Son siglas muy utilizadas para designar a las empresas europeas, por lo general de titularidad estatal o paraestatal, que gestionan en régimen de monopolio o semimonopolio el servicio postal y los servicios telegráficos y telefónicos o alguno de ellos. A veces también se les aplica el término de -operador» y otros. Es el caso de la Compañía Telefónica en España o la British Telecom en Gran Bretaña. Esta estructura se haya en período de profundo cambio y acabará modificándose muy seriamente con la liberalización de las comunicaciones phreaker: Es una persona que con amplios conocimientos de telefonía puede llegar a realizar actividades no autorizadas con los teléfonos, por lo general celulares Router: Originalmente, se identificaba con el término gateway, sobre todo en referencia a la red Internet. En general, debe considerarse como el elemento responsable de discernir cuál es el camino más adecuado para la transmisión de mensajes en una red compleja que está soportando un tráfico intenso de datos. Páginas Web: Además de texto y gráficos, archivos de sonido, de vídeo, animaciones o elementos interactivos. Para su correcta reproducción, suele requerir la instalación e integración en el sistema de pequeñas aplicaciones especiales. Política: Reglas de gobierno a nivel empresarial / organizativo que afectan a los recursos informáticos, prácticas de seguridad y procedimientos operativos. RPC : (Remote Procedure Call) Llamada a Procedimiento Remoto. Sistemas: Que es un grupo de elementos que se integran con el propósito común de lograr un objetivo Sistemas cerrados: No presentan intercambio con el medio ambiente que los rodea, son herméticos a cualquier influencia ambiental. Sistemas abiertos: Presentan intercambio con el ambiente, a través de entradas y salidas. Supersistemas: Si un sistema forma parte de un sistema mayor, este último es un supersistema. Subsistema: Que no es más que un sistema entro de un sistema. Esto explica que los sistemas existen en más de un nivel SNMP : Protocolo de trasferencia para las direcciones IP asignadas por el servidos, servidor para el tratamiento de las direcciones IP manejadas en un sistema de información. SoHo: Se suele hablar de entornos SoHo para referirse a entornos domésticos o de pequeña empresa, en los que se puedan necesitar equipos de una potencia relativamente baja (Small Office - Home Office). SVnet: Administrador del dominio de nivel superior (sv) de nuestro país. Tecnología: Conjunto de teorías y de técnicas que permiten el aprovechamiento práctico del conocimiento científico Técnicas Stealth: Son técnicas "furtivas" que utilizan para pasar desapercibidos al usuario y a los antivirus. Tunneling: Es una técnica usada por programadores de virus y antivirus para evita todas las rutinas al servicio de una interrupción y tener así un control directo sobre esta. TCP/IP : (Transmision Control Protocol/Internet Protocol). Se trata de un estándar de comunicaciones muy extendido y de uso muy frecuente para software de red basado en Unix con protocolos Token-Ring y Ethernet, entre otros. Es compatible con productos de muchas marcas: IBM, DEC, Sun, AT&T, Data General, etc. TCP/IP es conforme a los niveles 3 y 4 de los modelos OSI. Este conjunto de protocolos fue desarrollado originalmente para el Departamento de Defensa de Estados Unidos. Troyano (Trojan horse; caballo de Troya): Programa que contiene un código dañino dentro de datos aparentemente inofensivos. Puede arruinar parte del rígido. UDP: User datagram protocol. Protocolo del nivel de transporte basado en el intercambio de data gramas. Permite el envío de data gramas a través de la red sin que se haya establecido previamente una conexión, ya que la propia data grama incorpora suficiente información de direccionamiento en su cabecera. Se utiliza cuando se necesita transmitir voz o vídeo y resulta más importante transmitir con velocidad que garantizar el hecho de que lleguen absolutamente todos los bytes. Virus: Pequeño programa que "infecta" una computadora; puede causar efectos indeseables y hasta daños irreparables. WWW: (World Wide Web). Telaraña o malla mundial. Sistema de información con mecanismos de hipertexto creado por investigadores del CERN. Los usuarios pueden crear, editar y visualizar documentos de hipertexto. BIBLIOGRAFIA Libros 1. Carlos Zepeda Chichaiban Informatica 3 3ª ediciòn, Grupo Educare, 2000, Mèxico 2. D. Brent Chapman y Elizabeth D. Zwicky Consatruya Firewalls para Internet 1º edición, editora Mac GrawHill. 1997, México 3. Ignacio Gil Pechuàn Sistemas y Tecnología de la Información para la Gestión 1ª ediciòn, Mac GrawHill. 1997, España 4. Instituto Mexicano de Contadores Pùblicos Procedimientos de auditoria en computaciòn 1ª ediciòn, Insituto Mexicano de Contadores Pùblicos, 1982, Mèxico. 5. Juan Luis Myodormo Cómo buscar y encontrar en Internet 1° edición, Ediciones Gestión 2000, S.A.,2002, España. 6. James a. Stoner Administraciòn 6ª Ediciòn, Mac GrawHill. 2001, Mèxico 7. Joel Scambray, Stuart Mclure y George Kurtz Hackers, secretos y soluciones para la seguridad en redes 1º edición, Editora Osborne Mcgraw-hill, 2001, España. 8. Jorge Vasconcelo Astillan Introducción a la Computación 6ª Ediciòn, Publicación cultural, 2000, Mèxico 9. Keith Strassberg Firewalls, Manual de Referencia 1ª ediciòn, Mac GrawHill. 2000, España 10. Macrobit Corporation Virus en las Computadoras 2° edición, Macrobit editores, S.A. de C.V., 1991, USA. 11. Mike Schiffaman Hacker:20 desafíos prácticos 1° edición, Editorial Mac Graw Hill, 2002, España. 12. Raymod MMcLeod Jr. Sistemas de Informaciòn General 7ª ediciòn, Pretice Hall, 2000, Mèxico 13. Thomas H. Davenport con Lawrence Prusak Ecología de la información. 1º edición, Editora Oxford University Press, 1999, México 15. Harold Koontz, Heinnz Weihrich Administración. 2º edición, editora McGraw Hill 2002, Mexico. 16. Rodríguez Mario. América Central. 1° edición, editorial Diana S.A. 1999, 17. Steiner Víctor A. “50 anos de Comercio en El Salvador” Editora Cámara de comercio, 1986, El Salvador. 18. Pedraza, A. Mi amigo el computador. Editorial Latinoamericana, 1999, Colombia. 19. Joseph Weizenbaum "Ordenadores, herramientas y razón humana" en David Crowlwy y Paul Heyer (comps.), en La comunicación en la historia, Ed. Bosch, 1997, Barcelona. 20. Harold Koontz y Heinz Weihrich Administración, Una Perspectiva Global 11ª Edición, McGraw-Hill. México 1998 21. Stoner, James A. F Administración. 6a Edición, Prentice Hall. México 1996 22. James A. Senn. Analisis y diseño de sistema de información, 2ª mc graw hill, 1992, Mexico. 23. Raymond McLeod, Jr. Sistemas de Información Gerencial. Séptima Edición, 2000, Prentice may Hispanoamericana, S.A. 24. Macrobit Editores, S.A. de C.V, Virus en las Computadoras, 2° Edición, Macrobit Editores, USA, 1991. Revistas 1. Cámara de Comercio e Industria de El Salvador Resumen Ejecutivo sobre el comportamiento de la Situación Económica actual del país. Publicado el 17 de agosto de 2004, El salvador. 2. Melgar Callejas, “Curso Básico para el estudio de Organización y Métodos” 3. Revista ECA No. 663-664 enero-febrero 2004, UCA Editores, 2004, El Salvador. 4. Margarita Beneke Sanfeliù, “Boletín Económico y Social Nº 203”, Fundación Salvadoreña para el Desarrollo Económico y Social. Editora FUSADES, 2004, El Salvador 5. Hernández, Roberto. Firewalls: Seguridad en las redes e Internet. Boletín de Política Informática Nº 2. Página 7. España. 2000 Páginas Web 1. Carlos F. Navarra www. Pnte.cfnavarra.es/˜cebatafa/tecnif.html La Influencia de las computadoras en el aprendizaje, 15/08/2003 2. Frank Duque www.Inforrmaticamilenium.com.mx/paginas/espanol/sitioweb.htm La informàtica del Milenio, 05/10/2003 3. Manuel Arauz y Delsa Ortiz www.utp.ac.pa/seccion/topicos/seguridad/firewall.html Firewall y seguridad, 15/01/2004 4. 2004 DAEDALUS Data, Decisions and Language, S. A. http://www.daedalus.es/AreasISSistema-E.php ¿Qué es un Sistema? 5. 11 BENSON, Christopher. Estrategias de Seguridad. Inobis Consulting Pty Ltd. http://www.microsoft.com/latam/technet/articulos/200011 Microsoft Solutions ANEXO 1 UNIVERSIDAD FRANCISCO GAVIDIA FACULTAD DE CIENCIAS ECONÓMICAS ESCUELA DE CIENCIAS EMPRESARIALES Saludándole atentamente, deseamos solicitarle su amable colaboración para el llenado de la presente encuesta. Le solicitamos contestar con la mayor objetividad cada pregunta. De antemano agradecemos su valiosa colaboración y quedamos a su disposición para aclarar cualquier duda. INDIQUE CON UNA “X” SU RESPUESTA I. DATOS DE CLASIFICACIÓN. 1. Nombre de la Institución: 2. Cargo que ocupa en el área de Sistemas:____________________________________________ II. CUERPO DEL CUESTIONARIO. 1. ¿Poseen una página Web? Si No Si No 2. ¿Está inscrita en SVNET? 3. ¿Hay personal encargado de la seguridad de la página WEB? Si No 4. ¿ Se han detectado intrusos que puedan causar daños a la información de la empresa? Si No 5. Especifique qué medidas se tomarían (o tomaron) para que no ocurran entradas de intrusos. 6. ¿Existen accesos externos a los datos de la empresa? Si Si su respuesta es NO pase a la pregunta #8 7. ¿Quiénes tienen acceso externo a los datos de la empresa? No 8. Marque con X el procedimiento que se tiene en cuenta para mantener la integridad y confiabilidad de los datos Alguna forma de identificación o autenticación Control de acceso para limitar programas fuente Control de acceso para limitar lo que se ve Control de acceso para limitar lo que se borra Control de acceso para limitar lo que se modifica Firmas digitales Ponen las copias de seguridad de la información pública, en otro lado, no en la misma máquina Verifican que los programas y la información pública no tenga virus Están separados los datos que se publican en Internet de los datos del interior de la empresa Otros Especifique: _____________________________________________________________ _______________________________________________________________________ 9 ¿Poseen un Firewalls (Pared de Fuego)? Si No Si su respuesta NO pase a la pregunta #17 10. ¿Porqué poseen una Pared de Fuego?_____________________________________________ 11. ¿Cuál es el costo del Firewalls que actualmente tienen? 12. ¿En qué máquina (servidor) se encuentra la Pared de Fuego? ¿En una máquina dedicada? ¿En el servidor de intenet? Otros. Especifique: _____________________________________________________ 13. Marque con una “X” el tipo de Pared de Fuego que utilizan. Gateways de filtrado de paquetes Gateways de aplicación Gateways híbridos o complejos Otros. Especifique: _______________________________________________________ 14. ¿Tienen una política definida en cuanto a la configuración de las paredes de Fuego? Si No Si su respuesta NO pase a la pregunta #16 15. Marque con una “X” las políticas de diseño y configuración de las Paredes de Fuego que utilizan Se examinan los servicios que los usuarios necesitan Se considera cómo afectaría la seguridad tales servicios y cómo se los puede proporcionar a los usuarios de manera segura Se permite solo los servicios en los que se tiene experiencia y para los cuales existe una necesidad legítima. Se especifica solo lo que está prohibido y se permite todo lo demás. Otros. Especifique: _______________________________________________________________________ 16. Marque con una “X” las habilidades que tiene la Pared de Fuego para monitorear la red Intentos no autorizados de ingreso Genera logs Provee reportes Provee mails Tiene alarmas Es lo suficientemente rápido para que no demore a los usuarios en sus intentos por acceder la red Es fácil de configurar Es fácil de usar Es fácil de mantener Tiene un buen servicio posventa 17. Mencione los benéficos que usted considera generaría la aplicación de un sistema de medidas de seguridad de aplicación integral que evite que los ataques informáticos traspasen las paredes de fuego para proteger la información confidencial de la empresa 18. ¿Cuentan ustedes con políticas de seguridad que evite los ataques informáticos? Si No Si su respuesta NO pase a la pregunta #20 19. Mencione las polìticas de seguridad con las que cuentan en la empresa para evitar los ataques informàticos: 20. ¿Cree usted que se logra la seguridad de la información con las medidas y políticas que actualmente se aplican? Si No 21. ¿Estarìa usted dispuesto a aplicar un Sistema de Medidas de Seguridad de Aplicaciòn Integral que Evite que los Ataque Informàticos Traspasen las Paredes de Fuego? Si No 22. ¿Considera usted que es fácil conseguir una Pared de Fuego en la región? Si No 23. ¿Conoce usted los costos que provocan a las empresas los ataques informáticos? Si No 24. Descríbalos: III. DATOS DE IDENTIFICACIÓN Fecha de Encuesta: ____________________________________ Nombre del Encuestador: ________________________________ Lugar donde se paso la encuesta: _________________________