redes informáticas. 4º eso

Anuncio

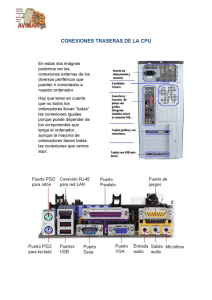

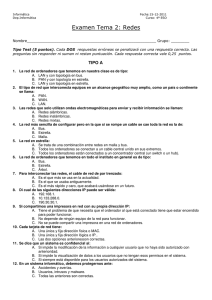

REDES INFORMÁTICAS. 4º ESO 1. LAS REDES INFORMÁTICAS Una red informática es un conjunto de ordenadores y otros dispositivos conectados entre sí mediante cables o medios inalámbricos, con el objetivo de compartir unos determinados recursos. Estos recursos pueden ser aparatos (hardware), como impresoras, sistemas de almacenamiento, etc., o programas (software), que incluyen aplicaciones, archivos, etc. 1.1 CLASIFICACIÓN DE LAS REDES a) Según la zona geográfica en la que estén situadas, se pueden clasificar en: LAN (Local Area Network, Red de Área Local): Conectan ordenadores de una casa u oficina. Su extensión está limitada físicamente a un edificio o a un entorno de hasta 200 metros. Suelen estar conectadas a través de cable, o por redes inalámbricas (WLAN). Están protegidas y son privadas. MAN (Metropolitan Area Network, Redes de Área Metropolitana): Conectan redes situadas en una ciudad, área industrial o varios edificios. Un ejemplo de ellas pueden ser las redes WiFi gratuitas de las ciudades. WAN (Wide Area Network, Red de Área Extendida): Red que abarca varias ubicaciones físicas, proveyendo servicio a una zona, un país, incluso varios continentes. Es cualquier red que une varias redes locales, (LAN), por lo que sus miembros no están todos en una misma ubicación física. Muchas WAN son construidas por organizaciones o empresas para su uso privado, otras son instaladas por los proveedores de internet (ISP) para proveer conexión a sus clientes. b) Según el sistema jerárquico de la red, se pueden clasificar en: Redes Cliente-Servidor: redes en las que un ordenador (Servidor) controla y proporciona recursos, permisos y servicios a otros ordenadores (Clientes). 1 Redes Punto a Punto: redes en las que todos los ordenadores tienen el mismo estatus en la red y deciden qué recursos y servicios dan al resto. Cada PC puede hacer de cliente o servidor. 2. LAS REDES DE ÁREA LOCAL. ESTRUCTURA DE UNA LAN La topología de red define la estructura de una red. Una parte de esta definición es la topología física, que es la disposición real de los cables o medios. La otra parte es la topología lógica, que define la forma en que los equipos acceden a los medios para enviar datos. Factores que influyen en la topología de red: Distribución espacial de los dispositivos Tráfico que soporta la red Presupuesto Podemos clasificar las topologías en puras y mixtas: Topologías Puras: Anillo Bus Estrella Topologías Mixtas: Árbol Topología en Anillo Consta de varios nodos unidos en el que la información circula en una sola dirección. Es fácil de detectar cuándo un PC cae, pero si uno de estos falla, toda la red se paraliza. Topología en Bus Consta de un único cable, al que se conecta cada ordenador. Es fácil de instalar, mantener y añadir nuevos ordenadores además de que si uno de estos se cae, la red sigue intacta, pero si el cable se rompe, la red deja de funcionar. Topología en Estrella Es la más utilizada. Todas las estaciones de trabajo deben pasar por un dispositivo central de conexiones (HUB o SWITCH) que controla el tráfico de red. Alguna de sus ventajas es que es fácil de detectar cuando hay averías, y si se desconecta uno de los ordenadores no se inutiliza la red, pero es caro de implementar. 2 Topología en Árbol Es denominada así por su apariencia. En ella, un servidor, o proveedor se conecta a un router central. En este, a su vez, se conectan otros switch, que se conectan a las estaciones de trabajo. 3. COMPONENTES DE UNA RED La tarjeta de red • También denominada NIC (Network Interface Card), es la interfaz que permite conectar nuestro equipo a la red. Transforman las ondas de los cables de red a lenguaje informático. Normalmente se instalan en las ranuras de expansión de nuestro equipo, o a través del puerto USB (en algunas tarjetas sin cable). • Cada tarjeta tiene un identificador hexadecimal único de 6 bytes, denominado MAC (media access control). Los tres primeros bytes, denominados OUI, son otorgados por el IEEE, y los otros 3 bytes, denominados NIC, son responsabilidad del fabricante, de manera que no puede haber dos tarjetas con el mismo identificador MAC. Pueden ser: Ethernet Inalámbricas Conector RJ-45, similar al del teléfono. Usan antenas y receptores para recibir Su uso está destinado a cable la señal inalámbrica. Dispositivos electrónicos de interconexión Centralizan todo el cableado de una red. De cada equipo sale un cable que se conecta a uno de ellos. Por tanto, tienen que tener, como mínimo, tantos puntos de conexión o puertos como equipos queramos conectar a nuestra red. Hay dos tipos de dispositivos, denominados: Concentrador (HUB) Conmutador (SWITCH) 3 Concentrador, HUB Recibe un paquete de datos a través de un puerto y lo transmite al resto. Esto provoca que la información no la reciba sólo el equipo al cual va dirigida sino también los demás, lo que puede implicar un problema de saturación de la red cuando el número de paquetes de datos es elevado. Conmutador, SWITCH Almacena las direcciones MAC de todos los equipos que están conectados a cada uno de sus puertos. Cuando recibe un paquete a través de un puerto, revisa la dirección MAC a la que va dirigido y reenvía el paquete por el puerto que corresponde a esa dirección, dejando los demás libres de tránsito. Esta gestión más avanzada de la red permite mayor tránsito de datos sin saturarla. Punto de Acceso Inalámbrico Realiza las mismas funciones que los concentradores, pero utilizando ondas. El router Es un dispositivo destinado a interconectar diferentes redes entre sí. Por ejemplo, una LAN con una WAN o con Internet. Es capaz de guiar el tráfico por el camino más adecuado, conectar redes, gestionar direcciones IP, y conecta los dispositivos a internet. Si por ejemplo utilizamos un router para conectarnos a Internet a través de la tecnología ADSL, aparte de conectar dos redes (la nuestra con Internet), el router también tendrá que traducir los paquetes de información de nuestra red al protocolo de comunicaciones que utiliza la tecnología ADSL Estaciones de trabajo (Workstations) Son los ordenadores utilizados que están conectados a la red. 4 Servidores (Opcionales) Un servidor es una aplicación en ejecución (software) capaz de atender las peticiones de un cliente y devolverle una respuesta en concordancia. Los servidores se pueden ejecutar en cualquier tipo de ordenador. Servidores dedicados: Un servidor dedicado es un ordenador comprado o arrendado que se utiliza para prestar servicios dedicados, generalmente relacionados con el alojamiento web y otros servicios en red. A diferencia de lo que ocurre con el alojamiento compartido, en donde los recursos de la máquina son compartidos entre un número indeterminado de clientes, en el caso de los servidores dedicados generalmente es un solo cliente el que dispone de todos los recursos de la máquina para los fines por los cuales haya contratado el servicio. Servidores no dedicados: Los no dedicados son aquellos que ejecutan varias aplicaciones y que por lo tanto se dedican a más de una tarea. No dedicándose en exclusiva a ninguna, sino que reparte su tiempo de procesador entre varias aplicaciones El cableado estructurado Es el medio físico por el que viaja la información de los equipos hasta los concentradores o conmutadores. Esta información se puede transmitir a través de señales eléctricas, utilizando cables de pares trenzados, o a través de haces de luz, utilizando cables de fibra óptica. El cable de par trenzado: Es el cable más utilizado actualmente para redes locales. Está formado por cuatro pares de hilos. Cada par está trenzado para evitar interferencias radioeléctricas. La cantidad de veces que gira sobre sí mismo al trenzarse se denomina categoría y determina sus prestaciones. Los problemas que presenta son la atenuación, que es la pérdida de señal producida en su propagación a través del cable, y las perturbaciones electromagnéticas producidas por los aparatos eléctricos que afectan a las señales transmitidas. En los extremos del cable es necesario un conector, RJ-45, capaz de conectar el cableado con los equipos. 5 La fibra óptica Está formada por filamentos de vidrio transparentes (de cristal natural o de plástico), tan finos como un cabellos humano, y son capaces de transportar los paquetes de información como haces de luz producidos por un láser. Se pueden transmitir simultáneamente hasta cien haces de luz, con una transmisión de hasta 10 Gb/s por cada haz, con lo que se consigue una velocidad total de 10 Tb/s. 4. PROTOCOLOS DE RED Son las reglas y especificaciones técnicas que siguen los dispositivos conectados. Si cada uno de ellos “hablase” de manera distinta, la comunicación se haría imposible. Símil con el lenguaje humano: para que dos individuos se puedan comunicar, tienen que hablar el mismo idioma, o dos lenguas que ambos comprendan. Si queremos comunicarnos con alguien que no habla nuestra lengua podemos buscar un traductor. En las redes, la función de traducción la realizan tanto las tarjetas de red como los routers. El protocolo más utilizado actualmente, tanto en redes locales como en Internet, es el TCP/IP. El protocolo TCP/IP El protocolo TCP/IP (Transmission Control Protocol)/(Internet Protocol) Se encarga de controlar la comunicación entre los diferentes equipos conectados, independientemente del sistema operativo que utilicen y del equipo de que se trate. Funciones del protocolo TCP En el emisor •Divide la información en paquetes •Agrega un código detector de errores para comprobar si el paquete llega correctamente a su destino •Pasa el paquete al protocolo IP para que gestione su envío •Recibir los paquetes que pasa el protocolo IP En el receptor •Ordena los paquetes, y comprueba que están todos y que son correctos. •Extrae la información útil de los paquetes •Si detecta un paquete que no ha llegado o que es incorrecto, genera un paquete para ser enviado al emisor, indicándole que lo ha de enviar de nuevo. 6 La dirección IP Cada equipo que pertenece a la red dispone un identificador único para poder saber a quién va dirigido cada paquete en las transmisiones y quiénes son los remitentes. Como estos identificadores pertenecen al protocolo IP, se denominan direcciones IP. La dirección IP está formada por 4 bytes. Cada una de ellas será un número comprendido entre O y 255 una vez traducidos los bytes binarios a decimal. Por ejemplo: 192.168.1.27. Dirección IP 192.168.1.27 1er byte 2º byte 3er byte 4º byte 192 168 1 27 Con esta dirección IP debemos identificar tanto la red en la que se encuentra el equipo como el equipo concreto. Hay dos direcciones reservadas por el mismo protocolo IP: La dirección 127.0.0.1, que hace referencia al equipo local. Se puede usar para probar el funcionamiento de TCP/IP haciendo ping a 127.0.0.1, al recibir respuesta se puede asumir que los componentes asociados al protocolo están bien. La dirección 255.255.255.255, que sirve para enviar un paquete a todas las estaciones, como por ejemplo cuando nuestro ordenador quiere saber qué equipos están conectados en red. ping (Packet Internet Grouper): se trata de una utilidad que comprueba el estado de la conexión con uno o varios equipos remotos por medio de los paquetes de solicitud de eco y de respuesta de eco para determinar si un sistema IP específico es accesible en una red. Es útil para diagnosticar errores en redes. La dirección IP de un ordenador debe ser única dentro de la red a la que pertenece. Las direcciones IP que se tienen dentro de una LAN son privadas y las que comunican la LAN con Internet son públicas. Igualmente, tanto las IP privadas como las públicas pueden ser dinámicas o estáticas. Una dirección privada estática es aquella que es siempre la misma para el mismo ordenador. Una dirección dinámica es la que está configurada para que el propio router o servidor de la LAN le adjudique una IP diferente cada vez que se conecte. 7 Las direcciones públicas también pueden ser estáticas o dinámicas, es decir, cuando tenemos un proveedor con quien contratamos el acceso a Internet, podemos elegir tener dirección IP estática (lo que tiene un precio superior) o dinámica. Últimamente, los proveedores de servicios de Internet suelen utilizar por defecto la adjudicación de IP dinámicas, puesto que tienen más clientes que IP disponibles y no es muy probable que todos los clientes se conecten a la vez, por lo tanto se les se van conectando. Este tipo de direcciones de conocen como IPv4 (IP versión 4) y puede contener hasta 4.294.967.296 dispositivos. Debido al enorme aumento de Internet, cada vez se encuentran menos direcciones IP disponibles por lo que se ha desarrollado un nuevo protocolo (IPv6, IP versión 6), que puede contener hasta 340.282.366.920.938.463.463.374.607.431.768.211.456 ( 2128 o 340 sextillones). Máscara de subred Una red LAN puede ser única o constar de otras subredes. La máscara de subred indica el número de ordenadores máximo que pueden estar conectados a una red o subred. Normalmente, la máscara de subred viene asignada por defecto por el propio sistema con el número 255.255.255.0, y, si no existen motivos razonables para cambiarla, debe dejarse como está. El último número «0» indica que existen 255 direcciones posibles a utilizar en la subred (entre la O y la 255, si bien la primera y la última deben dejarse libres). Puerta de enlace predeterminada Será la IP del router, switch u otro elemento enrutador de la red, por lo tanto, la puerta de enlace tendrá una dirección IP única en toda la red o subred. Direcciones de servidor DNS (Domain Name System) Los DNS son nombres de proveedores de Internet traducidos a número IP. Por eso, es necesario conocer con qué proveedor tenemos o tiene la red contratados los servicios de acceso a Internet y, por lo tanto, colocar los DNS facilitados por el mismo. En realidad, se accede a bases de datos de dichos proveedores. Supongamos que tenemos una red con una máscara 255.255.255.0, cuya dirección de router o switch es 192.168.1.1 (puerta de enlace predeterminada). Podemos conectar a esa red teóricamente hasta 254 equipos. Como el router tiene la dirección IP 192.168.1.1, los ordenadores se podrán empezar a numerar desde el 192.168.1.2 y de ahí en adelante hasta el 192.168.1.255. 8 Grupos de Trabajo Normalmente, nunca trabajamos con todos los quipos que están conectados, sino con un número reducido de ellos. Para facilitar su localización, podemos definir grupos de trabajo, por ejemplo, Sala de informática, casa…, de manera que sólo nosotros veamos los equipos que forman parte de nuestro grupo de trabajo y los otros grupos que haya en la red. Cuando hay muchos equipos conectados, para poderlos identificar fácilmente, en lugar de utilizar la dirección IP, utilizamos el nombre del equipo. Tipos de conexiones a Internet a) Línea telefónica a.1) Línea telefónica convencional RTB, red telefónica básica. a.2) Línea digital RDSI ADSL b) Cable c) Satélite d) Redes inalámbricas e) LMDS f) PLC g) Telefonía móvil GSM, GPRS, UMTS, HSDPA. Ampliar información en el siguiente enlace: http://recursostic.educacion.es/usuarios/web/ayudas/54-conexiones-a-internet-bis#RDSI 5. INTERNET, SEGURIDAD Y PRIVACIDAD. Malware: Programas informáticos que se introducen en nuestro ordenador de forma inadvertida, produciendo efectos indeseados. Los más típicos son los virus y los programas espía. Virus y gusanos: Malware que produce efectos nocivos en el equipo y en la información, pudiendo causar la pérdida de los datos. Los virus y gusanos son programas o fragmentos de código que se copian a sí mismos y se agregan a otros programas o a otros ordenadores. La mejor solución es instalar un antivirus. Software espía (Spyware): Este software o programa se oculta en otros programas y su principal virtud es registrar todas las visitas que hacemos a Internet, guardando datos acerca de dónde nos conectamos y dónde lo hacemos. Es peligroso porque recopila información personal. 9 Caballo de Troya (Troyanos): Son aplicaciones de software que se programan con el fin de borrar datos, robar contraseñas o controlar el ordenador de forma remota. Se divide en dos módulos servidor y cliente. Cookies: Son archivos de texto que las páginas web que visitamos colocan en nuestro ordenador para recordar nuestra visita y nuestros datos. Hay cookies buenas y malas. Firewall (Cortafuegos): Es un sistema de seguridad hardware o software que permite controlar las comunicaciones entre redes informáticas. Webs para ampliar información http://recursostic.educacion.es/usuarios/web/ca/seguridad http://auladetecnologias.blogspot.com.es/ EJERCICIOS Práctica 1 Abre la consola o línea de comandos (Inicio, ejecutar, cmd) y ejecuta la instrucción ipconfig. Interpreta los resultados. a) ¿Cuál es la dirección IP de tu equipo? b) ¿Cuál es la dirección del router o switch? c) ¿Cuántos equipos podemos conectar a esa red teóricamente? Según la imagen 192.168.0.13: dirección IP de mi equipo. 192.168.0.1: dirección de router o switch Podemos conectar hasta 254 equipos Práctica 2 Abre la consola o línea de comandos (Inicio, ejecutar, cmd) y ejecuta la instrucción: ping 127.0.0.1 Explica para qué se usa esta IP e interpreta los resultados. 10 Solución: se puede usar para probar el funcionamiento de TCP/IP. Haciendo ping a 127.0.0.1 y recibir respuesta, se puede asumir que los componentes asociados al protocolo están bien. Práctica 3 Abre la consola o línea de comandos (Inicio, ejecutar, cmd) y realiza un ping a la puerta de enlace. En el ejemplo anterior sería: Explica cuál es su utilidad e interpreta los resultados Solución del ejemplo: se puede usar para probar el funcionamiento del router o switch y comprobar si está operativo, y el tiempo que transcurre desde el momento en que se hace la petición hasta que se recibe la respuesta. 11