Defensa frente a amenazas persistentes avanzadas: Estrategias

Anuncio

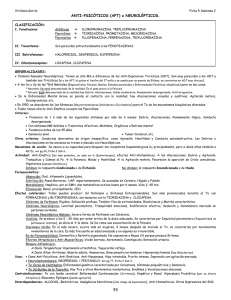

Defensa frente a amenazas persistentes avanzadas: Estrategias para la nueva era de ataques agility made possible™ Las amenazas de seguridad tal y como las conocemos están cambiando Los peligros tradicionales a los que se han enfrentado —y que han superado— los equipos de seguridad de TI durante años se ven sustituidos por una forma de ataque mucho más peligrosa y dañina: las amenazas persistentes avanzadas (APT, del inglés Advanced Persistent Threat). Aunque las APT son una amenaza emergente, su impacto ya se ha percibido de forma considerable. 1 2 3 Ataque a RSA SecurID Operación Aurora En 2011, una APT puso en peligro los sistemas que contenían información sobre los tokens de autenticación de dos factores de RSA SecurID, incluidos los valores que la empresa utilizaba para generar contraseñas de un solo uso1. Los piratas informáticos robaron propiedad intelectual confidencial, incluido código fuente, a Google, a Adobe y a otras empresas destacadas mediante técnicas con gran nivel de sofisticación y coordinación2. PCWorld. “RSA SecurID Hack Shows Danger of APTs”, 18 de marzo de 2011. Wired. “Google Hack Attack was Ultra Sophisticated, New Details Show”, 14 de enero de 2010. Ponemon Institute. “2011 Cost of Data Breach Study”, 2011 02 El impacto económico de una APT no puede subestimarse: como media, a las organizaciones les supone un coste de 5,5 millones de dólares estadounidenses el hecho de responder a las consecuencias del ataque de APT y abordarlas3. ¿Qué hace que una APT sea una APT? Con frecuencia, los autores de las APT son entidades promovidas por el estado cuyos objetivos van más allá del simple robo. Entre ellas se incluyen las siguientes:  Inteligencia militar Una APT es un ataque sofisticado y de larga duración que se ejecuta contra una entidad objetivo concreta. Por su propia definición, la APT no es la amenaza “normal” a la que se enfrenta: Sabotaje económico Avanzada. El atacante dispone de las capacidades técnicas importantes que se requieren para aprovechar la debilidad del objetivo, entre las que se incluyen las habilidades de codificación y la capacidad de descubrir y aprovechar las vulnerabilidades ya conocidas. Espionaje técnico Persistente. A diferencia de los ataques aislados de corta duración que sacan provecho de las oportunidades temporales, las APT a menudo se desarrollan en cuestión de años, emplean varios aspectos y combinan las infracciones de seguridad cometidas a lo largo del tiempo para acceder a mayor cantidad de datos importantes. Extorsión financiera Manipulación política Amenaza. Los individuos, los grupos y las organizaciones que llevan a cabo las APT cuentan con la motivación, la capacidad y los recursos necesarios para lograr su efectividad. 03 Funcionamiento de una APT Casi todas las APT constan de cuatro fases: Reconocimiento 1 Investigación de la debilidad de la organización, que, con frecuencia, incluye consultas de dominios y análisis de vulnerabilidades y puertos. Penetración inicial Escalación de privilegios 2 Se aprovechan las exposiciones detectadas y se establecen puntos de apoyo en la red objetivo por medio de métodos técnicos sofisticados o técnicas de ingeniería social, como el “spear phishing”. 3 Acto seguido, los piratas informáticos se esfuerzan por adquirir más derechos y lograr un mayor control de los sistemas adicionales, así como para instalar una “puerta trasera” que facilite el acceso en el futuro. Explotación continua 4 Una vez establecido el control, el asaltante podrá identificar, poner en peligro y vulnerar datos confidenciales. Además, dado que la tercera y la cuarta fase, a menudo, se desarrollan en cuestión de años, la detección de una APT puede resultar increíblemente difícil. 04 La seguridad tradicional no supone ningún reto a las APT La existencia de amenazas orientadas, los métodos sumamente avanzados y los autores que cuentan con gran motivación y financiación hacen de las medidas de seguridad estándares de Internet y de redes una defensa insuficiente contra las APT. Aunque la protección de la infraestructura y el perímetro común ayudan a prevenir o retrasar la penetración inicial en la red, poco pueden hacer una vez que se ha establecido un punto de apoyo. Por estas razones, las organizaciones requieren una estrategia de protección más proactiva y más completa, es decir, que detecte las APT con mayor anticipación y evite los intentos de escalar privilegios o de exportar datos confidenciales. ¿Por qué las reglas de seguridad de Internet tradicionales ya no son pertinentes en el mundo de las APT? • El usuario paciente esperará a que aparezcan nuevas vulnerabilidades o combinará a la perfección pequeñas técnicas para realizar un ataque dañino de gran escala. • Al enemigo especializado y con apoyo del estado no se le podrá disuadir de fijarse como objetivo una organización simplemente porque disponga de una seguridad más sólida que la de empresas similares. • Una APT puede desplegarse de forma muy prudente y deliberada, lo que le ayuda a esquivar incluso los cortafuegos y los sistemas de detección de intrusiones que gozan de la mejor configuración. 05 La defensa en profundidad es la clave para frenar las APT  La protección efectiva frente a las APT debe combinar medidas de seguridad de infraestructura y perímetro tradicionales de modo que la organización pueda llevar a cabo lo siguiente: •D ificultar la penetración inicial. •R educir la posibilidad de que se escalen privilegios en caso de que la cuenta se vea comprometida. • L imitar el daño que puede causar una cuenta comprometida. •D etectar actividad sospechosa antes, cuando se produce el intento de intrusión. •R ecopilar la información que precisan los investigadores forenses para determinar el daño provocado, cuándo se ha producido y quién es el causante. Por consiguiente, lo que se precisa es “defensa en profundidad”, una estrategia que combina soluciones de seguridad tradicionales con funciones de gestión de acceso e identidades como las siguientes: Gestión de cuentas compartidas Seguridad de virtualización Mínimo privilegio de acceso Gobernanza y gestión de identidades Grabación de sesión Autenticación avanzada Protección de los servidores Controles de datos Seguridad externalizada e imprevista 05 06  Una estrategia de defensa en profundidad amplía la seguridad del sistema y del perímetro tradicional gracias a herramientas de gestión de acceso e identidad, lo que ofrece protección frente a las APT en las cuatro fases del ataque. Penetración inicial Reconocimiento Escalación de privilegios Explotación continua Gestión de cuentas compartidas Seguridad perimetral Mínimo privilegio de acceso Protección de los servidores Captura y revisión de los registros de auditoría de dispositivos y servidores Antivirus Grabación de sesión Protección frente a phishing Seguridad externalizada e imprevista Educación de los empleados Gobernanza y gestión de identidades Seguridad de virtualización Autenticación avanzada Controles de datos 07 Defensa en profundidad de un solo vistazo Gestión de cuentas compartidas Mínimo privilegio de acceso Grabación de sesión Protección de los servidores Seguridad externalizada e imprevista Seguridad de virtualización Gobernanza y gestión de identidades Autenticación avanzada Controles de datos Gestión de cuentas compartidas El acceso y el uso indebido de cuentas con privilegios es una táctica fundamental en todo ataque de APT. Por esta razón, con las funciones de gestión de cuentas compartidas se debe tener la posibilidad de realizar lo siguiente: • Almacenar de forma segura contraseñas cifradas. • Gestionar la complejidad de las contraseñas y realizar cambios automatizados en función de las políticas. • Restringir el acceso a las cuentas administrativas. • Usar funciones de inicio de sesión automático para evitar que se compartan contraseñas. • Limitar el número de personas que tienen acceso a cuentas con privilegios brindando acceso de emergencia a las cuentas. • Eliminar el uso de contraseñas incrustadas en scripts. Mínimo privilegio de acceso El acceso no debe considerarse como una decisión de “todo o nada”. Por el contrario, a los usuarios se les deben proporcionar las credenciales requeridas para que puedan llevar a cabo las tareas asignadas. Por ejemplo: • Se debe permitir a los administradores de sistemas actualizar el software del servidor, efectuar cambios en la configuración e instalar software nuevo, pero no deben disponer de libertad para modificar la configuración de la seguridad ni ver los registros. • Los administradores de seguridad deben poder actualizar y cambiar los ajustes y la configuración, así como ver los archivos de registro. Sin embargo, no deben tener permiso para instalar software o acceder a datos confidenciales. • Los auditores deben tener la capacidad de comprobar la configuración de la seguridad y de ver los archivos de registro pero no deben tener permiso para realizar cambios en un sistema dado. 08 Defensa en profundidad de un solo vistazo Continuación Gestión de cuentas compartidas Mínimo privilegio de acceso Grabación de sesión Protección de los servidores Seguridad externalizada e imprevista Seguridad de virtualización Gobernanza y gestión de identidades Autenticación avanzada Controles de datos Grabación de sesión Realizar el seguimiento de las acciones que se llevan a cabo con cuentas que disponen de privilegios es un paso fundamental para detectar las APT. Para ello, las grabaciones de sesión deben servir para lo siguiente: • Ver quién hizo qué al instante. • Proporcionar herramientas de análisis que agilicen las investigaciones de infracciones eliminando la necesidad de revisar los gigabytes de los registros de archivos de texto cuya lectura resulta complicada. • Supervisar la hora, la fecha, la dirección IP de origen y el ID de usuario de todos los inicios de sesión. • Registrar todos los comandos introducidos por el usuario. • Relacionar el comportamiento anómalo con el individuo que lo realizó. Protección de los servidores Cualquier servidor que hospede información confidencial debe configurarse de modo que la proteja de verse comprometida por una APT. Además, debe permitir lo siguiente: • Utilizar un cortafuegos para controlar la comunicación, restringir los paquetes y bloquear protocolos no seguros. • Emplear listas blancas de aplicaciones para permitir solo las instalaciones y ejecuciones especificadas explícitamente. • Definir un conjunto de acciones concreto para aplicaciones de alto riesgo. • Evitar cambios en los archivos de registro. • Supervisar la integridad de los archivos esenciales. • Controlar el acceso a los archivos de los directorios. 09 Defensa en profundidad de un solo vistazo Continuación Gestión de cuentas compartidas Mínimo privilegio de acceso Grabación de sesión Protección de los servidores Seguridad externalizada e imprevista Seguridad externalizada e imprevista Las personas que inician las APT, a menudo, emplean utilidades, funciones y comandos de sistema operativo comunes en su propio beneficio. Las siguientes técnicas pueden ser de gran ayuda en la defensa frente a las APT: • Utilizar herramientas externas para supervisar y proteger los archivos, para que parezcan desprotegidos, pero, en realidad, permitir a los administradores detectar un intento de amenaza de la red por parte de un atacante. • Modificar el nombre de los comandos de sistema comunes para que el uso de los originales desencadene una alerta. Seguridad de virtualización Gobernanza y gestión de identidades El número de sistemas virtualizados se ha disparado, lo que ha hecho que estos entornos —y, en particular, el hipervisor— se conviertan en objetivos clave de las APT. Para proteger las infraestructuras virtuales, las organizaciones deben llevar a cabo las siguientes acciones: • Aplicar el principio de privilegios mínimos de acceso a las cuentas del hipervisor. • Supervisar y registrar todas las acciones que se produzcan en la capa del hipervisor. • Proteger las máquinas virtuales sacando provecho de las funciones de automatización sensibles a la virtualización. Autenticación avanzada Gobernanza y gestión de identidades Seguridad de virtualización Controles de datos La protección rigurosa de las identidades de usuario constituye un paso fundamental a la hora de minimizar la eficacia de un ataque de APT. Con este fin, la función de gobernanza y gestión de identidades debe ofrecer la posibilidad de: • Desaprovisionar identidades y retirar su autorización en cuanto el individuo deje de formar parte de la empresa. • Buscar y eliminar identidades huérfanas o en desuso. 10 Defensa en profundidad de un solo vistazo Continuación Gestión de cuentas compartidas Mínimo privilegio de acceso Grabación de sesión Protección de los servidores Seguridad externalizada e imprevista Seguridad de virtualización Gobernanza y gestión de identidades Autenticación avanzada Controles de datos Autenticación avanzada La autenticación de dos factores y las evaluaciones basadas en los riesgos contribuyen a proteger de la penetración inicial de una APT denegando o detectando intentos de acceso inadecuados. Para lograr la mayor eficacia posible, las funciones de autenticación avanzada deben incluir lo siguiente: • Credenciales de dos factores basadas en software que varíen en función del dispositivo. • Métodos de autenticación versátiles que se adapten a un escenario concreto. • Reglas adaptativas para protegerse frente a tácticas de APT diferentes. • Identificación de dispositivos, localización geográfica, listas negras de IP y gestión de casos para actividades sospechosas. • La capacidad de intensificar la autenticación cuando se requiere que la seguridad de las identidades sea más sólida. Controles de datos Puesto que el objetivo final de toda APT consiste en robar información confidencial, disponer de un control estricto de estos datos ocupa un papel central en la defensa efectiva. Para proteger estos activos, los datos deben: • Clasificarse según su tipo y grado de confidencialidad, por ejemplo, cuando se accede a ellos, se utilizan, se trasladan, se almacenan, etc. • Controlarse cuando se transfieren entre fuentes, como el correo electrónico y las unidades físicas. 11 Una metodología holística de la seguridad reduce los riesgos El concepto “defensa en profundidad” es un componente fundamental de cualquier estrategia holística y proactiva de protección frente las APT. Las técnicas que apoyan esta metodología trabajan de forma conjunta para ofrecerle la posibilidad de crear y aplicar un modelo de seguridad que permita o deniegue acciones en función de las reglas del negocio, la confidencialidad de los datos y los tipos de comportamiento concretos. Dado que este modelo puede aplicarse uniformemente en varias plataformas y con independencia de la seguridad del sistema operativo, ofrece medios eficaces para evitar y detectar las APT. Y es así como la defensa en profundidad ayuda a su organización a anticiparse a las APT y a reducir las repercusiones que este ataque puede tener en el negocio y sus empleados, clientes y partners. 12 Acerca de las soluciones de CA Technologies Las soluciones de seguridad de CA constan de un conjunto de programas extenso, completo e integrado que incluye funciones que simplifican las operaciones y reducen el coste total asociado a la gestión en entornos virtuales, físicos, distribuidos, de mainframe, en la nube e in situ, lo que contribuye a aumentar significativamente la agilidad empresarial. A diferencia de las soluciones tradicionales, el conjunto de programas de CA controla no solo las identidades de usuario y la disponibilidad de recursos de TI importantes, sino también el acceso a los activos de información confidencial. Así, proporciona más capas de seguridad que las soluciones convencionales y contribuye a reducir el riesgo de infracción, a minimizar la pérdida de información y a simplificar las auditorías de cumplimiento. Estas ofertas se complementan con una gama de servicios de identidades basadas en la red, lo que le ofrece la flexibilidad de implementar servicios de seguridad cómo y cuándo usted decida, de modo que pueda adoptar modelos híbridos o en la nube de la manera que satisfaga sus necesidades únicas. El conjunto de programas CA Identity and Access Management abarca las siguientes áreas: • Gobernanza y gestión de identidades • Gestión de identidades con privilegios y seguridad de virtualización • Autenticación avanzada • Protección de datos • Seguridad de la nube • Gestión del acceso e inicio de sesión único seguro 13 CA Technologies (NASDAQ: CA) es una empresa de software y soluciones de gestión de TI con experiencia en todos los entornos de TI, desde el mainframe y los entornos distribuidos a los entornos virtuales y en la nube. CA Technologies gestiona los entornos de TI y garantiza su seguridad, lo que permite a los clientes prestar unos servicios de TI más flexibles. Los innovadores productos y servicios de CA Technologies proporcionan la comprensión y el control fundamentales para que las organizaciones de TI impulsen la agilidad empresarial. La mayoría de las organizaciones de la lista Global Fortune 500 confía en CA Technologies para gestionar los ecosistemas de TI en constante evolución. Para obtener más información, visite el sitio de CA Technologies en ca.com. Copyright © 2013 CA. Todos los derechos reservados. Todas las marcas registradas y nombres comerciales, logotipos y marcas de servicios a los que se hace referencia en este documento pertenecen a sus respectivas empresas. El propósito de este documento es meramente informativo. CA no se responsabiliza de la exactitud ni de la integridad de la información. En la medida de lo permitido por la ley vigente, CA proporciona esta documentación “tal cual”, sin garantía de ningún tipo, incluidas, a título enunciativo y no taxativo, las garantías implícitas de comercialidad, adecuación a un fin específico o no incumplimiento. CA no responderá en ningún caso en los supuestos de demandas por pérdidas o daños, directos o indirectos, que se deriven del uso de este documento, incluidas, a título enunciativo y no taxativo, la pérdida de beneficios, la interrupción de la actividad empresarial, la pérdida del fondo de comercio o la fuga de datos, incluso cuando CA hubiera podido ser advertida con antelación y expresamente de la posibilidad de dichos daños.