Windows y unix

Anuncio

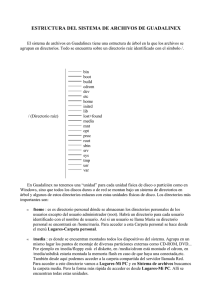

Haga clic para cambiar el estilo de título Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel Curso de Seguridad de la Información Seguridad en plataformas Windows y Unix Haga clic para cambiar el estilo de Windows título 2000/2003 y Active Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel Directory 1 Visión General de Windows Server • Windows NT (3.1). • Versiones posteriores de Windows NT 3.5, 3.51 y 4.0. • Windows 2000. • Windows 2003. 2 Página 1 Visión General de Windows Server (cont.) • Algunos Posibles Roles de un Servidor: Domain Controller File Server Print Server DNS Server Application Server Terminal Server 3 Página Visión General de Windows Server (cont.) • Categoría de Servidores en una Red: Domain Controller Member Server Stand-Alone 4 Página Visión General de Windows Server (cont.) 5 Página 2 Visión General de un Servicio de Directorios • ¿Qué es un servicio de Directorios? – Es un registro de todos los objetos existentes en la red (Usuarios, PCs, Servidores, etc). – Administra las relaciones funcionales y de seguridad entre los distintos objetos. • ¿Qué permite un servicio de Directorios? – Simplificar la administración de los recursos de red. – Reforzar la seguridad. – Mejorar la interoperatividad del sistema. – Ayuda a los usuarios a encontrar y acceder a dispositivos y aplicaciones. 6 Página Visión General de Active Directory • Active Directory es un servicio de directorios (Windows) al igual que NIS (UNIX), LDAP o Novell NDS. • Físicamente Active Directory es una base de datos instalada en un servidor Windows 2000/2003 que actúa como controlador de dominio. • Active Directory mantiene un registro detallado de todos los elementos existentes en una red Windows y administra las relaciones entre los mismos. 7 Página ¿Cómo se Integran AD y W2K? • La base de datos de AD almacena información acerca de las entidades en el entorno (usuarios, PCs, políticas, etc.). • El sistema operativo realiza todas las acciones. Por ejemplo: – Autenticar a los usuarios en base a la información almacenada en la base de datos de AD. – Hacer cumplir los permisos para cada objeto de acuerdo a la base de datos de AD. – Aplicar políticas y configuraciones de acuerdo a los objetos de políticas de grupo almacenados en la base de datos de AD. 8 Página 3 Haga clic para cambiar el estilo de título Características de Seguridad de Windows 2000/3 Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel 9 Gestión de la Seguridad en W2K / W2K3 • Centralización de la Gestión de la Seguridad. • Delegación de autoridad. • Modelo de Seguridad Basado en Objetos (DACLs para cada objeto). • Replicación de la base AD (Multi-master domain controllers). 10 Página Características de Seguridad en el login • Soporte para Autenticación Kerberos. • Single Sign On (SSO). • Soporte para PKI y Smartcards. 11 Página 4 Sistemas de Archivos • FAT16/FAT32: – Sistema obsoleto utilizado en Windows NT y versiones anteriores – No se puede asignar permisos de seguridad a archivos o directorios • Windows NT File System (NTFS): – Provee confiabilidad – Provee Ssguridad a nivel de archivos y carpetas – Posee mejoras en el manejo del grandes volúmenes de datos – Posee permisos para múltiples usuarios • Encrypting File System (EFS): – Sistema que permite almacenar los archivos de manera cifrada en los discos. – Posee un esquema de recupero de claves a través de dos administradores definidos en el sistema 12 Página Sistemas de Archivos – NTFS (cont.) File permissions Folder permissions Full Control Full Control Modify Modify Read & Execute Read & Execute Write Write Read Read List Folder Contents 13 Página Sistemas de Archivos – NTFS (cont.) Inherit permissions FolderA Read / Write FolderB Access to FolderB Prevent inheritance FolderA Read / Write No access to FolderB FolderB FolderC 14 Página 5 Encripción de Datos Enviados por la Red • IP Security (IPSec). • LDAP over SSL (Secure Socket Layer). 15 Página Haga clic para cambiar el estilo de título Estructura de Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel Active Directory 16 ¿Qué es un Dominio? • Lógicamente: un conjunto de recursos agrupados que pueden ser gestionados en forma centralizada. • Físicamente: una base de datos que contiene información sobre los recursos del sistema. • Cada instancia de Active Directory es un dominio (Cada AD tiene su propia base de datos en la cual se almacenan las entidades correspondientes a ese dominio). 17 Página 6 Contenedores en Active Directory Forest Dominio Deloitte.com Tree Atrame.deloitte .com Otro.deloitte.c om OUs en el dominio 18 Página Relaciones de Confianza • Originalmente (Win NT), las unidireccionales (One Way). relaciones de confianza eran • Win2k/2K3 cuentan con dos tipos de relaciones de confianza: Unidireccionales y bidireccionales. • Las relaciones de confianza pueden ser transitivas o intransitivas. • Las relaciones de confianza entre dominios de un “tree” en un mismo “forest” son transitivas. • A diferencia de WinNT, las relaciones de confianza permiten que la información de AD se replique entre los dominios. • Esta replicación y las relaciones de confianza son la clave de la administración centralizada y la simplicidad de uso en redes grandes. 19 Página Relaciones de Confianza (Cont.) Forest 1 Tree/Root Forest Trust Trust Parent/Child Trust Forest Forest Domain D Domain E (root) (root) Domain A Domain B Shortcut Trust Domain F Forest 2 Domain C Domain Q Domain P Realm External Trust Trust Kerberos Realm 20 Página 7 Administración - Delegación • WinNT: Difícil de delegar privilegios administrativos sobre pequeñas partes del dominio. • Win2k/AD: Permite delegar privilegios en forma selectiva pero necesita de un contenedor que ayude a delegar privilegios en pequeñas partes. 21 Página Administración - Autoridad • El dominio es el rango de mayor control para un administrador. • Los administradores de dominio no heredan en forma automática privilegios sobre otros dominios. • Los miembros de los grupos “Enterprise Admin” y “Schema Admin” son los que poseen mayores privilegios sobre un Forest.. • Los servidores miembro Win2k cuentan con usuarios y grupos locales. Esto no sucede en los controladores de dominio. 22 Página Haga clic para cambiar el estilo de título Políticas de Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel Grupo (GPOs) 23 8 Políticas de Grupo • Las políticas de grupo pueden ser utilizadas para: – Aplicar seguridad a objetos del dominio – Instalar software y patches/hotfixes. – Cambiar las opciones de configuración de estaciones de trabajo y servidores. – Configurar el redireccionamiento de carpetas y perfiles • Están integradas con AD y debido a ello pueden aplicarse sobre la mayoría de las entidades de la base de datos de AD. 24 Página GPO – Computadores y Usuarios • Las GPO’s están divididas en dos partes: – Configuración para Computadoras: – Se aplica a todos los objetos “Computer” vinculados a la GPO sin importar que usuario los está utilizando. – Configuración para Usuario: – Se aplica a todas las máquinas en las cuales se loguea un usuario vinculado a la GPO. 25 Página GPO – Herencia • Prioridad de la herencia: – Local Policy – Sites – Domains – OUs • Las definiciones de las GPO son acumulativas. • La última OU aplicada “gana” frente a un posible conflicto en las directivas mencionadas. 26 Página 9 GPO – Herencia (cont.) 27 Página GPO – Políticas por Defecto • Política de Seguridad para el Dominio. • Política de Seguridad para el Controlador de Dominio. 28 Página Haga clic para cambiar el estilo de título Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel Obtención de la Información 29 10 Requerimiento de Información Previo a la auditoría: • Revisar los papeles de trabajo de revisiones realizadas en periodos anteriores • Realizar una entrevista para comprender el entorno de IT • Analizar el plan de trabajo y adaptarlo de acuerdo a las necesidades del Engagement y realizar un Walk through a través del mismo • Confeccionar el requerimiento de información 30 Página Requerimiento de Información Como se obtiene la información: • Utilizando herramientas ampliamente probadas • En forma manual Tener en cuenta que: • Cierta información no puede obtenerse a partir de la ejecución de herramientas • El cliente puede utilizar la herramienta que desee para obtener la información 31 Página Obtención Manual de la Información ¿Cuándo se debe obtener la información en forma manual?: • Cuando el administrador u operador no desea ejecutar herramientas desconocidas en los sistemas para evitar afectar el normal funcionamiento de los mismos • Cuando la información no puede obtenerse ejecutando una herramienta automática o cuando la información presentada por la herramienta no está completa o es compleja de comprender y analizar 32 Página 11 Obtención Manual de la Información Consideraciones principales: • El auditor debe observar, nunca debe obtener la información de los sistemas él mismo • Se deben documentar todos los procedimientos manuales realizados por el administrador o el operador para obtener la información 33 Página ¿Qué Información se Necesita? • Listado de usuarios locales y del dominio • Listado de grupos locales y del dominio • Listado de Servicios • Permisos sobre directorios • Protocolos activos • Puertos abiertos • Sistema de archivos utilizado en cada partición 34 Página ¿Qué Información se Necesita? (cont.) • Parches instalados • Relaciones de confianza con otros dominios • Carpetas compartidas (Shared Folders) • Derechos de usuarios 35 Página 12 ¿Qué Información se Necesita? (cont.) • Política de contraseñas • Política de bloqueo de cuentas • Políticas específicas de seguridad – Cartel de aviso legal. – El nombre del último usuario logueado no debe quedar visible. – Debe restringirse el acceso anónimo a la red. – Configuración de los parámetros de auditoría. – Renombrado de los usuarios Administrator y Guest – Nivel de autenticación utilizado 36 Página Haga clic para cambiar el estilo de título Plataformas Unix Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel 37 Contenidos del Curso Introducción El Sistema Operativo Distribuciones Jerarquía de Directorios Usuarios y Grupos Permisos sobre Archivos y Directorios Procesos Redes Logs Página 13 Introducción – El Sistema Operativo • Kernel • Shells – The Bourne Shell (Sh) – The C Shell (Csh) – The Korn Shell (Ksh) • Procesos Página Introducción – Distribuciones: UNIX • Sun OS (o Solaris) Fabricante Sun Microsystems • HP – UX Hewlett Packard • AIX IBM • SCO Santa Cruz Operations • Ultrix Digital Equipment Corp LINUX • SuSE Novell • Redhat • Debian Redhat • Slackware Página Introducción – Diferencias entre variedades Solaris (unix) Debian (linux) /etc/pam.conf /etc/pam.d/* Un único archivo hace referencia a PPP y other Dos archivos hacen referencia a PPP y other Página 14 Página /bin Contiene los programas propios del sistema /etc Archivos y carpetas de configuración del sistema /dev Contiene archivos relacionados con el hardware del sistema /lib Librerías del sistema /usr Normalmente contienen los programas utilizados por los usuarios /home home directories for different systems /root archivos personales del usuario root / (root directory) /bin (system exec.) /etc (system parms.) /dev (device files) /usr (user files) Página Haga clic para cambiar el estilo de título Usuarios Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel 15 Usuarios y Grupos – Listado de Usuarios • El listado completo de todos los usuarios del sistema se encuentra en en archivo /etc/passwd. • El “dueño” de este archivo debe ser el usuario root. • Este archivo debe presentar permisos 640. Página Usuarios y Grupos – Ejemplo de /etc/passwd More /etc/passwd root::0:0:root:/root:/bin/bash bin:*:1:1:bin:/bin: daemon:*:2:2:daemon:/sbin: adm:dXkLcCjNxJ:3:4:adm:/var/adm: sync:*:5:0:sync:/sbin:/bin/sync shutdown:*:6:0:shutdown:/sbin:/sbin/shutdown mail:*:8:12:mail:/var/spool/mail: uucp:*:9:14:uucp:/var/spool/uucppublic: operator:RpNgXjgkRnCSi:10:4:operator:/root:/bin/bash postmaster:*:14:12:postmaster:/var/spool/mail:/bin/false DThomas:LpTNk1UdWXJnM:501:100:Derek:/home/DThomas:/bin/bash CThomas:IpqwFT1JfEKiE:502:100:Carmela:/home/CThomas:/bin/csh Página Usuarios y Grupos – Análisis de /etc/passwd JPerez:!:502:100:Juan Pérez:/home/JPerez:/bin/csh Shell Home Directory Descripción GID UID Password – (Shadow File) Identificador de usuario Página 16 Usuarios y Grupos – Superusuarios • El usuario de máximos privilegios del sistema es “root” • Root siempre presenta UID=0 • El usuario root puede acceder a todos los recursos del sistema. Los administradores deben utilizar el comando “su” para convertirse en root, para esto deben conocer la password Página Usuarios y Grupos - Usuarios del Sistema • daemon • bin • sys • adm • lp • smtp • uucp • nuucp • listen • nobody • noaccess • guest • nobody • lpd Página Haga clic para cambiar el estilo de título Contraseñas Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel 17 Usuarios y Grupos - /etc/shadow • El listado completo de todas las contraseñas de los usuarios del sistema se encuentra en el archivo /etc/shadow. • El “dueño” de este archivo debe ser el usuario root. • Este archivo debe presentar permisos 600. Página Usuarios y Grupos – El campo Password • El campo “password” en el archivo “passwd” puede asumir los siguientes valores: – “blanco”: La cuenta no requiere contraseña – *: Cuenta deshabilitada – X: La contraseña se encuentra en /etc/shadow – !: Cuenta bloqueada – Contraseña encriptada Página Usuarios y Grupos – Ejemplo de /etc/shadow More /etc/shadow root:$1$sAC4TCt.$N4/QCtL5plpO74sOz8nro.:12600:0:::::bin:* :9797:0::::: daemon:*:9797:0::::: adm:*:9797:0::::: operator:*:9797:0::::: rpc:*:9797:0::::: sshd:*:9797:0::::: gdm:*:9797:0::::: pop:*:9797:0::::: nobody:*:9797:0::::: Página flavio:$1$ARUlGRD 0$ojMBO4OwH1j0dhtThwzwv1:12862:0:99999:7::: 18 Usuarios y Grupos – Análisis de /etc/passwd User:$1$ARUlGRD0$ojMBO4OwH1j0dhtThwzwv1:12862:0:99999:7::: 1. Identificador de usuario. 2. Contraseña encriptada 3. Cantidad de días desde que la contraseña fue cambiada 4. Cantidad mínima de días antes que la contraseña pueda ser modificada 5. Cantidad máxima de días antes que la contraseña caduque 6. Cantidad de días previos a la expiración para comenzar a mostrar el mensaje de cambio de contraseña. 7. Cantidad de días de inactividad inhabilitada. antes que la cuenta sea 8. Fecha de expiración de las contraseña 9. El último campo no es utilizado. Página Usuarios y Grupos – Particularidades • En la mayoría de los sistemas Unix/Linux las contraseñas se encuentran en el archivo “/etc /shadow”. Sin embargo existen particularidades como en el caso de los sistemas IBM AIX, en este caso las contraseñas se encuentran en el archivo “/etc/security/passwd”. Página Haga clic para cambiar el estilo de título Grupos Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel 19 Usuarios y Grupos - /etc/group • El listado completo de todos los grupos del sistema se encuentra en el archivo /etc/group. • El “dueño” de este archivo debe ser el usuario root. • Este archivo debe presentar permisos 644. Página More /etc/group: root::0:root,DThomas bin:*:1:root,bin,daemon daemon:*:2:root,bin, sys:*:3:root,bin,adm adm:*:4:root,adm,daemon tty:*:5: disk:*:6:root,adm mem:*:8: wheel:*:9:root shadow:*:10:root mail:*:11:mail users:*:100:games,DThomas,CThomas Página Usuarios y Grupos – Análisis de /etc/group users:*:100:games,DThomas,CThomas Usuarios que pertenecen al grupo GID Password – (del grupo) Identificador de grupo Página 20 Usuarios y Grupos – Grupos del Sistema Página Haga clic para cambiar el estilo de título Permisos sobre Archivos y Directorios Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel AGP Cuentas de Usuarios Grupos Permisos A G P Página 21 /etc> ls -l Permisos UID GUID Tamaño, Fecha y nombre -rw-r----- 1 root wheel 691 Apr 24 1996 #crontab# -rw-r--r-- 1 root wheel 21 Dec 9 1994 TIMEZONE drwxr-xr-x 5 root wheel 512 Feb 3 1995 adm -rw-r--r-- 45256 Mar 4 17:29 aliases -rw-r--rwx 1 root bin 32768 Nov 22 1994 aliases.db -rw-r--r-- 1 root wheel 709 Feb 3 1995 changelist drwxr-xr-x 3 root wheel 512 Feb 4 1994 contrib -rw-r--r-- 1 root wheel 710 Dec 17 10:43 crontab -rw-r--r-- 1 root wheel 881 Jul 18 1996 csh.login 1 root wheel Página - rwx rwx rwx World Group Owner Tipos de archivos comunes: Tipo de Archivo Permisos: R: Read W: Write X: = = Execute = - Archivo d Directorio Tipos de archivos especiales: 4 2 L:link P: pipes c: Character Device 1 f:stack b: block Device Página -rw-r--rwx 1 root bin 32768 Nov 22 1994 aliases.db aliases.db Owner = rw access Group = r access 4 (4), World = rwx access 6 (4+2) 7 (4+2+1) UID = root GID = bin Página 22 Orden de evaluación de los permisos: • Se compara el UID del usuario con el UID del archivo para verificar si el usuario que intenta acceder al archivo es dueño del mismo. • Se compara el GUID del usuario con el GUID del archivo para verificar si el usuario que intenta acceder al archivo pertenece al mismo grupo que el dueño. • Si el usuario no es dueño del archivo ni pertenece al mismo grupo entonces se evalúan los permisos generales (World) . Página Directory access permission No No No access access access Delete File No No Read Delete File access access Data Read Data access No No Add-to / permission access File access Clear Data Detele File Add-to/ No No Update Clear Data Delete File access access Data Update Data Can´t Can´t Execute Execute Execute Delete File Execute Página Archivos y Directorios – User Mask (umask) Umask (User File-Creation Mask) es un comando que permite definir los permisos de un archivo cuando este es creado. La máscara de usuario está relacionada con los permisos de un archivo, umask es el complemento de la máscara real. La máscara representa los permisos presentes. La máscara de usuario (umask) representa los permisos que no deben asignarse en la creación de un archivo. El valor de “umask” se define generalmente junto con el perfil de usuario. Página 23 Archivos y Directorios – Ejemplo de umask Global Profile # commands common to all logins export MANPATH=/usr/local/man:/usr/man:/usr/X11/man:/usr/open export HOSTNAME="`cat /etc/HOSTNAME`" PATH="$PATH:/usr/X11/bin:/usr/TeX/bin:/usr/andrew/bin:/:. LESS=-MM umask=022 TMOUT=7200 # # Global aliases # alias ls='ls -l' alias dir='ls -d' alias find='find /' Página Archivos y Directorios – User Mask Relación entre la máscara del archivo y la máscara de usuario Valor Octal __________ Umasks 755 = -rwxr-xr-x 022 = -rwxr-xr-x 750 = -rwxr-x--- 027 = -rwxr-x--- 740 = -rwxr----- 037 = -rwxr----- Página Tabla de Relaciones Página 24 Archivos y Directorios – Programas privilegiados • SUID - Programa que se ejecuta con los atributos del usuario dueño del archivo en lugar de los atributos del usuario que lo ejecuta -rws--x--• SGID – Programa que se ejecutara con los atributos del grupo dueño en lugar de los atributos del usuario que lo ejecuta -rwx--s-- Página Haga clic para cambiar el estilo de título Procesos Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel Procesos – Procesos Activos • El listado de procesos nos permite identificar procesos innecesarios ademas de ayudar en el entendimiento de la función del server (ej: procesos de servicios como ftp, httpd, etc). • La ejecución del comando “ps –ef” nos permite obtener el listado de procesos activos tanto en Unix como en Linux pero en el caso de Linux es conveniente obtener el listado ejecutando el comando “ps –aux”. Página 25 Ps -ef UID STIME TTY TIME CMD root PID PPID C 1 0 0 00:00 ? 00:00:04 init root 2 1 0 00:00 ? 00:00:00 [keventd] root 3 1 0 00:00 ? 00:00:00 [ksoftirqd_CPU0] root 4 1 0 00:00 ? 00:00:00 [kswapd] root 5 1 0 00:00 ? 00:00:00 [bdflush] root 6 1 0 00:00 ? 00:00:00 [kupdated] Página Procesos – Análisis de procesos root 1 0 0 00:00 ? 00:00:04 init Proceso TTY Tiempo de ejecución Hora de inicio % Mem % CPU Identificador del proceso Dueño del proceso Página Haga clic para cambiar el estilo de título CRON Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel 26 Procesos – CRON: Programación de eventos • Cron es un comando de Unix que habilita a los usuarios a ejecutar comandos y scripts (grupos de comandos) en forma automática a una hora y fecha específica. • CRON se ejecuta como root. • Existe un listado de procesos programados con el comando CRON por cada usuario en el directorio “crontabs”. • Dentro del directorio “crontabs” existe un directorio para cada usuario, en el cual se encuentra el listado de procesos programados por el mismo. • La ubicación del directorio “crontabs” varía dependiendo del sistema utilizado. Las ubicaciones más comunes son: – “/usr/spool/cron/crontabs” – “/var/spool/cron/crontabs” Página Procesos - CRON • /etc/cron.allow Los usuarios declarados en este archivo “PUEDEN” programar eventos utilizando el comando “CRON” • /etc/cron.deny Los usuarios declarados en este archivo “NO PUEDEN” programar eventos utilizando el comando “CRON” • En caso de “NO EXISTIR” estos archivos, el único usuario que puede programar eventos sería el usuario “root”. • Si los archivos “EXISTEN” pero se encuentran “VACIOS” significa que “todos los usuarios del sistema” pueden programar eventos. Página Procesos – Ejemplo de CRONTAB 0 2 * * * daily.backup.script1 30 2 * * * daily.backup.script2 0 4 1,15 * * /prod/payroll/runpay 0 12 * * 1-5 /prod/payroll/time.cards Página 27 Haga clic para cambiar el estilo de título AT Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel Procesos – AT: Programación de eventos • El comando AT se utiliza para ejecutar programar la ejecución de comandos a una hora específica • Dentro del directorio “at” o “at/spool” se encuentra el listado de tareas programadas. • La ubicación del directorio “at” varía dependiendo del sistema utilizado. Las ubicaciones más comunes son: – /var/spool/at – /var/spool/at/spool Página Procesos - AT • /etc/at.allow Los usuarios declarados en este archivo “PUEDEN” programar eventos utilizando el comando “AT” • /etc/at.deny Los usuarios declarados en este archivo “NO PUEDEN” programar eventos utilizando el comando “AT” • En caso de “NO EXISTIR” estos archivos, el único usuario que puede programar eventos sería el usuario “root”. • Si los archivos “EXISTEN” pero se encuentran “VACIOS” significa que “todos los usuarios del sistema” pueden programar eventos. Página 28 Procesos – AT: Ejemplo de utilización Página Haga clic para cambiar el estilo de título Redes Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel Redes – Realms (Relaciones de Confianza) • Existen tres archivos que permiten definir relaciones entre servidores: • “/etc/hosts.allow” – Se utiliza para declarar un conjunto de equipos que tendrán acceso al servidor • “/etc/hosts.deny” – Se utiliza para declarar un conjunto de equipos que NO tendrán acceso la servidor • “/etc/hosts.equiv” – Aquí se describen los Trusted Hosts, lo que significa que todos los usuarios de un sistema pueden acceder sin volver a ingresar las credenciales de usuario (existen relaciones de confianza). Página 29 Redes – Realms (Relaciones de Confianza) Ejemplo de “/etc/hosts.equiv” : alpha.isaca.com (Trusted Domain) beta.isaca.com (Trusted Domain) gamma.isaca.com (Trusted Domain) +@xray (Trusted Domain Subgroup) -@audit (Untrusted Domain Subgroup) Página Redes – Realms (Relaciones de Confianza) • Otra forma de definir relaciones de confianza es utilizando el archivo “/$home/.rhosts”. “. • En este caso se definen relaciones de confianza para un usuario o un grupo de usuarios en particular. Ejemplo de rhost: Cat .rhost testing.micompania.dtt desarrollo.micompania.dtt pepe admin Página Redes – Servicios • Los servicios activos pueden obtenerse a partir de: • El archivo /etc/inetd.conf (dependiendo de la dist) o los archivos /etc/init.d/rc.* • Utilizando el comando “netstat” • Utilizando el archivo /etc/services • Analizando los perfiles de usuario Página 30 Redes – Servicios : Ejemplos # /etc/inetd.conf Service ftp Socket-type Protoc args wait User PathName stream ftpd tcp nowait root /usr/bin/ftpd telnet stream tcp nowait root /usr/telnetd #time stream tcp nowait root internal udp wait internal /etc/services time dgram tcpmux 1/tcp echo 7/udp discard 9/tcp sink null discard 9/udp sink null daytime 13/tcp netstat root telnetd 15/tcp Página Redes - Servicios Críticos • ftp Acceso con user-id y passwd Transferencia de archivos Figura en etc/ftpusers, NO puede acceder vía FTP Aunque no tenga un shell definido, si está en el /etc/passwd y no figura en el /etc/ftpusers, puede hacer ftp • ftp anonymous Cuenta anónima – No password Si fuera necesaria su utilización, restringir la parte del file system accedido por FTP -> creando un subarbol file system y cambiando el root a este subarbol mediante el comando CHROOT Queda registrado en el log Ver que no esté habilitado en etc/inetd.conf • tftp No utiliza autenticación. Verificar que no esté activo en etc/inetd.conf Página Redes - Servicios Críticos II • finger, talk, ruser Brindan información crítica sobre los usuarios loggeados en la red Verificar que no estén habilitados Página 31 Página Redes - NIS / NFS • NIS Centraliza varios archivos de control en uno o más servidores de información de network Simplifica la tarea de administración de networks “+:*:0:0:::” • NFS Es una herramienta que permite a los directorios localizados físicamente en un sistema (File Server) ser montados sobre otro (client) Página Haga clic para cambiar el estilo de título Logs Haga clic para modificar el estilo de texto del patrón Segundo nivel Tercer nivel Cuarto nivel Quinto nivel 32 Logs – Registro de Eventos de Seguridad • Los logs o registros de seguridad permiten : – verificar si el sistema se encuentra operando de acuerdo a lo esperado – Identificar potenciales problemas de seguridad. • El daemon responsable del registro de eventos es SYSLOGD • El archivo de configuración de logs del sistema se encuentra en “/etc /syslog.conf” • Usualmente los registros de seguridad se encuentran en los directorios – /var/log/ – /var/adm/ – /usr/adm/ Página Logs – Registro de Eventos de Seguridad • Los registros de seguridad más comunes son los siguientes: – lastlog – Graba el último acceso al sistema de cada usuario – Se trata de un archivo binario que debe ser formateado utilizando el comando lastlog – /etc/utmp – Graba quien o quienes están actualmente loggeados – No se encuentra en todos los sistemas – wtmp – Registra cada login y logout – Registra cada apagado y encendido del sistema – Un listado “formateado” se obtiene con el comando “last” Página Logs – Registro de Eventos de Seguridad – sulog – Registra los intentos de ejecución de comandos “su” – /usr/adm/acct o /usr/adm/pacct – El accounting debe estar activado – Registra cada comando ejecutado por un usuario (excepto “su) – Puede contener importante información – Nombre del usuario – Nombre del comando ejecutado – Tiempo de uso de la CPU – Hora de finalización del proceso – Flag “S”: cuando el comando fue ejecutado por el superuser Página 33 Curso de Seguridad de la Información - Módulo 1II – Estructura y Organización de Gestión de Seguridad Página 99 34