CURSO Ciberseguridad Industrial y Protección de

Anuncio

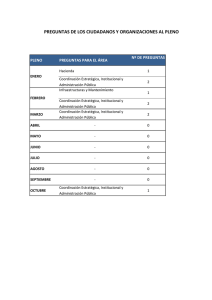

CURSO Ciberseguridad Industrial y Protección de Infraestructuras Críticas Junio 2012 Ref. PCF_SSG_2011 C/ Antonio Rguez. Villa, 5-7 28002 Madrid Avda. de las Cortes Valencianas, 39 - 2º 46015 Valencia C/ Periodista Paco I. Taibo, 17 33204 Gijón Centro de Negocios Sardinero C/ Luis Martínez, 21 39005 Santander 902 19 55 56 www.intermarktecnologias.com ÍNDICE 1. RESUMEN ............................................................................................................................................... 3 2. OBJETIVOS DE APRENDIZAJE......................................................................................................... 3 3. TIPO DE CURSO .................................................................................................................................... 4 4. CONTENIDO DETALLADO ................................................................................................................ 4 5. AGENDA .................................................................................................................................................. 6 6. FORMADORES ...................................................................................................................................... 7 6.1. 6.2. 6.3. 7. CONVOCATORIAS ............................................................................................................................... 8 7.1. 7.2. 8. SAMUEL LINARES .............................................................................................................................. 7 IGNACIO PAREDES ............................................................................................................................. 7 JOSÉ VALIENTE.................................................................................................................................. 8 GIJÓN, 12 AL 14 DE JUNIO .................................................................................................................. 8 MADRID, 20 AL 22 DE JUNIO .............................................................................................................. 8 INFORMACIÓN ADICIONAL Y CONTACTO ................................................................................. 8 2 1. RESUMEN Las Infraestructuras Críticas son aquellas instalaciones, redes, servicios y equipos físicos y de tecnología de la información cuya interrupción o destrucción tendría un impacto mayor en la salud, la seguridad o el bienestar económico de los ciudadanos o en el eficaz funcionamiento de las instituciones del Estado y de las Administraciones Públicas. Por tanto cada vez más su adecuada Protección no sólo se hace necesaria, sino obligatoria a raíz de la publicación de numerosos marcos regulatorios y directivas internacionales a lo largo de todo el planeta. Analizar y comprender el riesgo asociado a estas infraestructuras y su relación básica con los Sistemas de Control Industrial es necesario para cualquier profesional de la seguridad involucrado o relacionado con áreas como las TIC, energía, industria química y nuclear, sistemas financieros y tributarios, alimentación o transporte, entre otros. Este curso llevará a los participantes a través del estudio del estado del arte de la Protección de Infraestructuras Críticas y la Ciberseguridad Industrial en todo el mundo, tanto en lo que a legislación y normativa se refiere, como a los estándares, iniciativas, marcos de gestión y tecnologías aplicables, consiguiendo así una visión global de la gestión de la seguridad en este tipo de organizaciones que permita al final del día establecer claramente los siguientes pasos a seguir para asegurar una correcta supervisión, gestión e implantación de las medidas necesarias adecuadas. Después de completar este taller el asistente podrá: 1. Identificar y definir los conceptos de Ciberseguridad en Sistemas de Control Industrial y Protección de Infraestructuras Críticas, sus definiciones y relaciones, analizando los riesgos e impacto en el negocio y en nuestras vidas, desde las distintas perspectivas de cumplimiento, tecnológicas y de seguridad. 2. Descubrir y analizar el estado del arte de la Protección de Infraestructuras Críticas a nivel internacional (USA y Canadá, Latinoamérica, Europa) en cuanto a regulaciones, iniciativas, estándares, sectores, organizaciones, metodologías, etc. 3. Detectar y analizar la situación actual de la Seguridad en el Sector Industrial y las amenazas y vulnerabilidades de los Sistemas de Control Industrial reconociendo su riesgo asociado. 4. Discutir aspectos organizacionales y de gestión importantes: Director de TI vs. Director de Seguridad vs. Director de Planta vs. Director de Producción/Fabricación. Diseñar y proponer un marco de gestión adecuado en las Infraestructuras Críticas y Entornos Industriales 5. Identificar, describir y adoptar marcos y estándares aplicables en estos entornos: ISA 99, ISO 27001, BS 25999, NIST SP 800-82, etc. 6. Establecer, implementar y adoptar un Programa de Seguridad de los Sistemas de Control Industrial y Diseñar un Plan de Seguridad y Protección de la Infraestructura Crítica. 2. OBJETIVOS DE APRENDIZAJE Identificar y definir los conceptos existentes tras la Ciberseguridad Industrial y la Protección de Infraestructuras Críticas, sus definiciones y relaciones, analizando el riesgo y el impacto en el negocio y en nuestras vidas personales, desde distintas perspectivas: cumplimiento, tecnología, seguridad, personas, procesos, etc. 3 Descubrir y analizar el estado del arte a nivel internacional (Estados Unidos, Canadá, Latino América y Europa) de la Protección de Infraestructuras Críticas, revisando regulaciones, iniciativas, estándares, sectores, organizaciones, metodologías, etc. Detectar y analizar la situación actual de la Ciberseguridad en el los Entornos y Sectores Industriales y las diferentes amenazas, vulnerabilidades y riesgos asociados a los Sistemas de Control Industrial. Analizar y discutir aspectos organizacionales y de gestión importantes: el Director de TI, frente al Director de Seguridad, frente al Director de Producción, frente al Director de Fabricación, frente al Director de Planta. Diseñar y proponer un entorno de trabajo de gestión adecuado para las Infraestructuras Críticas y las Organizaciones Industriales. Identificar, describir y adoptar entornos de trabajo y estándares aplicables a estos entornos: ISA 99, ISO 27001, BS 25999, NIST SP 800-82, etc. 3. TIPO DE CURSO Duración: 3 días. Formato: taller de trabajo con prácticas Número Máximo de Asistentes: 30 Requisitos/Material: el tercer día, los asistentes deberán llevar ordenador personal con capacidad de arranque desde USB Como parte de los beneficios del curso se obsequiará a cada asistente con un Disco Duro USB Externo que será utilizado en las prácticas del tercer día. 4. CONTENIDO DETALLADO El taller seguirá una metodología participativa de forma que todos los asistentes, mediante la discusión, puesta en común y trabajo en equipo, tengan la oportunidad de asimilar, retener y aplicar más efectivamente los conocimientos adquiridos durante la sesión. De forma general el contenido de la misma será el siguiente: 1. Introducción. Descripción de la situación socio económica actual y el impacto que la Protección de Infraestructuras Críticas y la Seguridad en Entornos Industriales (o la falta de ellas) puede tener en nuestras vidas, personales y profesionales, en nuestras organizaciones y en nuestros países. 2. Términos y Conceptos. Definición e identificación de los distintos términos y conceptos claves: infraestructura crítica, infraestructura estratégica, servicios esenciales, sectores afectados, operadores críticos, plan de seguridad del operador, plan específico de protección, sistemas de control industrial, informática industrial, etc. 3. Estado del arte internacional de la Protección de Infraestructuras Críticas: Estados Unidos y Canadá, Latinoamérica y Europa). Revisión del estado de este campo en los distintos países, incluyendo regulaciones, leyes, directivas, iniciativas, sectores, organizaciones sectoriales, grupos de trabajo y estándares. 4 4. Relación entre Protección de Infraestructuras Críticas y Ciberseguridad en Sistemas de Control Industrial: entendiendo el riesgo. Análisis del enlace entre el entorno industrial, el corporativo y su impacto en las organizaciones clave para la supervivencia de un país. Análisis en detalle de un caso práctico: Stuxnet. Trabajo en grupos para el análisis de Stuxnet y búsqueda de posibles analogías en distintos entornos (financiero, energético, telecomunicaciones, etc. uno por grupo). 5. Aproximación a los Sistemas de Control Industrial. Aspectos básicos de los sistemas de control. Definiciones y explicación de conceptos y componentes claves: SCADA, DCS, RTU, IED, PLC, HMI, FEP, PCS, DCS, EMS, sensores, comunicaciones, wireless (radio, Wifi, microondas, celulares), protocolos (ModBus, ProfiBus OPC, etc.) y capas de red. Trabajo en equipo: identificación en grupos de los distintos elementos de un sistema de control sobre documentación proporcionada 6. Vulnerabilidades y Amenazas de los Sistemas de Control. El perímetro. Vectores de ataque (líneas de comunicación, accesos remotos y módems, accesos de fabricantes, conexiones a bases de datos, manipulaciones del sistema, etc.). Análisis y contramedidas. Trabajo en equipo: análisis de un caso práctico e identificación de vulnerabilidades y contramedidas a adoptar 7. Situación Actual de la Ciberseguridad Industrial. Estudio de la tendencia hacia la convergencia entre los sistemas industriales y los corporativos (o de TI tradicional). Resultados de algunos estudios. Ejemplos y casos reales de convergencia y proyectos de convergencia. Análisis de los hechos: “imaginemos un mundo donde un simple resfriado pudiese matarnos: bienvenido al mundo de los sistemas industriales”. Análisis de la seguridad de los sistemas industriales. Regreso al futuro: la seguridad en los sistemas industriales. Algunos casos reales propios sobre problemas de seguridad en los entornos industriales. 8. Aspectos Organizacionales y de gestión: Director de TI vs. Director de Seguridad vs. Director de Planta vs. Director de Producción/Fabricación. Aspectos humanos de la seguridad en entornos industriales y protección de infraestructuras críticas. Estudio de distintas alternativas de organización. 9. Diagnóstico de la Seguridad en Entornos Industriales. Análisis y puesta en común del diagnóstico de la Seguridad en Entornos Industriales (visión del usuario, del fabricante, de la organización, de las ingenierías, etc.). Siguientes pasos. Discusión pública y puesta en común entre los asistentes 10. Estándares Aplicables. Descripción general y aplicación en estos casos de ISA 99, ISO 27001, BS 25999, NIST SP 800-82, NERC CIP Standards, etc. 11. Recomendaciones y Siguientes Pasos: Estableciendo un Programa de Seguridad de Sistemas de Control Industrial. Diseño de un plan de seguridad y protección de la infraestructura crítica. Estructura. Contenido. Aproximación práctica. Trabajo en equipo: análisis de un caso práctico y desarrollo esquema/contenido mínimo de un Plan de Seguridad/Protección. “Role-play” presentación a Dirección del Programa de Ciberseguridad Entorno industrial o Protección Infraestructuras Crítica 12. Taller Práctico HOL “Hands On Lab”. Objetivos: a. Comprender y aplicar los conceptos relaciones con el diseño de redes seguroas b. Descubrir y analizar vulnerabilidades en sistemas de control c. Desarrollar y aplicar estrategias y técnicas de defensa 5 Este taller permitirá a los asistentes experimentar las dos caras de la Ciberseguridad de los Sistemas de Control: - Un atacante intentando tomar el control del sistema - Un gestor intentando defender el sistema de control Durante los ejercicios, los asistentes serán capaces de identificar componentes vulnerables en la infraestructura del sistema de control, identificar cuáles sería los principales vectores de amenaza y desarrollar las estrategias de mitigación más adecuadas. Para conseguir estos, loa sistentes aprenderán a utilizar aplicaciones software estándares relacionadas con la seguridad como tcpdup/wireshark, OpenVAS o Metasploit, entre otros. 5. AGENDA Día 1 9:00-9:30 9:30-9:50 9:50-10:20 10:20-11:20 11:20-11:45 11:20-12:20 12:20-12:40 12:40-13:40 13:40-14:00 14:00-15:30 15:30-16:30 16:30-17:00 17:00-18:00 Día 2 9:00-9:15 9:15-9:45 9:45-10:15 10:15-10:30 10:30-11:00 11:00-12:30 12:30-14:00 14:00-15:30 15:30-16:30 16:30-16:45 16:45-17:45 17:45-18:00 Día 3 9:00-9:30 9:30-11:00 11:00-11:30 11:30-14:00 Bienvenida, presentaciones individuales, etc. Introducción Términos y Conceptos Generales Estado del Arte Internacional Descanso/café Relación entre Protección de Infraestructuras Críticas y Ciberseguridad Entornos Industriales Trabajo en Grupo/Discusión: aplicación Stuxnet otros entornos (uno por sector) Aproximación a los Sistemas de Control Industrial Trabajo en Grupo: Identificación Sistemas Control Industrial Comida Vulnerabilidades y Amenazas de los Sistemas de Control Industrial Trabajo en Grupo: Análisis de un Caso Práctico (Identificación Vulnerabilidades, contramedidas, etc.) Situación Actual de la Ciberseguridad Industrial Bienvenida y resumen día anterior Aspectos Organizacionales y de Gestión Diatnóstico de la Ciberseguridad Industrial Trabajo en Grupo: Discusión sobre el diagnóstico presentado Descanso/café Estándares Aplicables Recomendaciones y Siguientes Pasos: Estableciendo un Programa de Ciberseguridad Comida Trabajo en Grupo: Caso Práctico y Desarrollo y Presentación por equipo del Esquema Plan de Seguridad Café y preparación presentaciones Presentación por equipos (10 minutos por equipo) del Programa de Ciberseguridad o Protección y Discusión pública Presentación Hands-On Lab a desarrollar al día siguiente Bienvenida y Presentación Taller Práctico HOL (Hands On Lab) Taller y Actividades Prácticas Descanso/café Taller y Actividades Prácticas 6 14:00-15:30 15:30-17:00 17:00-17:30 Comida Taller y Actividades Práctica Conclusiones y Cierre del Curso 6. FORMADORES 6.1. Samuel Linares Samuel Linares es Director de Servicios de Ciberseguridad de Intermark Tecnologías, Experto Evaluador de la Comisión Europea y Gerente del Equipo de Seguridad M45 del Cluster TIC de Asturias. Con más de 16 años de experiencia en seguridad, integración de sistemas y dirección de proyectos, lidera y ha creado los servicios de Seguridad y TI ofrecidos por Intermark Tecnologías y anteriormente de Tecnocom, una de las 3 mayores compañías del sector TIC en España, implementando numerosas soluciones de seguridad en clientes, desde planes directores de seguridad, auditorías o hacking éticos, hasta diseños de arquitecturas de red y servicios seguras. Cuenta en su haber con varias certificaciones como CRISC (Certified in Risk and Information Systems Control), CGEIT (Certified in Governance of Enterprise IT), CISM (Certified Information Security Manager), CISA (Certified Information Systems Auditor), CISSP (Certified Information Systems Security Professional), GIAC Systems and Network Auditor (GSNA), GIAC Assessing Wireless Networks (GAWN), BS 25999 Lead Auditor, BS 7799 Lead Auditor por BSI (British Standards Institution) desde 2002, NetAsq CNE y CNA, Juniper JNCIA-FW, Checkpoint CCSA y CCSE o Sun SCNA y SCSA, entre otras. Samuel es Ingeniero Técnico en Informática por la Universidad de Oviedo, Experto Universitario en Protección de Datos por el Real Centro Universitario Escorial Maria Cristina y Davara&Davara y en la actualidad está cursando el Grado de Psicología en la Universitat Oberta de Catalunya. 6.2. Ignacio Paredes Ingeniero Superior en Informática y actualmente trabaja como consultor de seguridad en Intermark Tecnologías. Desde el año 1999 ha desarrollado su carrera profesional involucrado en proyectos de tecnologías de la información y telecomunicaciones para empresas de distintos sectores (telecomunicaciones, industria, logística, ingeniería, administración pública). Es experto en el diseño e implantación de soluciones de seguridad tanto a nivel físico y lógico como organizativo. Con amplia experiencia en campos como el diseño seguro de redes, hackings éticos, la seguridad en entornos industriales, la seguridad en aplicaciones, planes de continuidad del negocio, la implantación de sistemas de gestión de la seguridad ISO 27001, gestión y tratamiento de riesgos. Entre otras, posee las certificaciones CISM (Certified Information Security Manager), CISA (Certified Information Systems Auditor), CRISC (Certified in Risk and Information Systems Control), CISSP (Certified Information Systems Security Professional), PMP (Project management Professional), GIAC Systems and Network Auditor (GSNA), GIAC Assessing Wireless Networks (GAWN), ISO 27001 (BS 7799) Lead Auditor por BSI (British Standards Institution), EC-Council Certified Ethical Hacker, NetAsq CNE y CNA, Sun SCNA y Sun SCSA. 7 6.3. José Valiente Diplomado en Informática de Gestión por la Universidad Pontificia de Comillas, es Especialista en Consultoría Tecnológica y de Seguridad. Con más de 15 años de experiencia trabajando en Consultoras como Davinci Consulting y Tecnocom en proyectos de Seguridad y TI para Gran Cuenta y Administración Pública. Cuenta con múltiples certificaciones de soluciones de fabricantes de seguridad y TI (Cisco CCNA y CCDA, System Security Mcafee, Security Specialist Juniper, Websense Certified Enginer, F5 Bigip Specialist y Radware certified security Specialist) Actualmente es Gerente de Seguridad en Intermark Tecnologías y experto en la dirección de proyectos para gran cuenta y administración pública. Dirige proyectos de implantación de SGSIs en compañías del IBEX 35 y administración pública, con equipos de trabajo de alta capacitación en seguridad y cuenta con amplios conocimientos en ITIL y PMI, impartiendo formación a empresas del sector financiero y administración pública. 7. CONVOCATORIAS 7.1. Gijón, 12 al 14 de Junio Fechas: 12 al 14 de Junio de 2012 Ciudad: Gijón (Asturias) Lugar: Hotel Silken Ciudad de Gijón - Calle de la Bohemia, 1 - 33207 Gijón Duración: 3 días Precio: 1.350 € + IVA, Total : 1.593 € (10% de descuento para los miembros de ISA España) Modo de Pago: Mediante transferencia bancaria. Se proporcionarán los datos al enviar la inscripción. 7.2. Madrid, 20 al 22 de Junio Fechas: 20 al 22 de Junio de 2012 Ciudad: Madrid Lugar: Hotel Meliá Avenida de América - C/Juan Ignacio Luca de Tena, 36 – Madrid Duración: 3 días Precio: 1.350 € + IVA, Total : 1.593 € (10% de descuento para los miembros de ISA España) Modo de Pago: Mediante transferencia bancaria. Se proporcionarán los datos al enviar la inscripción. 8. INFORMACIÓN ADICIONAL Y CONTACTO Para cualquier duda o consulta puede dirigirse a: curso.ciberseguridad@grupointermark.com o al teléfono 902 19 55 56 8