gestión de la seguridad en el proyecto ambiente digital colaborativo

Anuncio

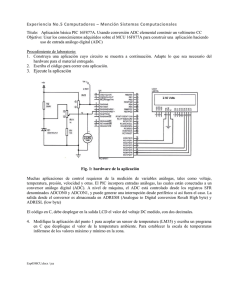

GESTIÓN DE LA SEGURIDAD EN EL PROYECTO AMBIENTE DIGITAL COLABORATIVO PARA EL INSTITUTO UNIVERSITARIO EXPERIMENTAL DE TECNOLOGÍA DE LA VICTORIA Oriana Gómez y Yamilet Vivas Programa Nacional de Formación en Informática Instituto Universitario Experimental de Tecnología de La Victoria La Victoria, A ragua, VENEZUELA RESUMEN Existe un problema que compartimos todos, desde los gobiernos, las organizaciones y hasta el usuario final; es la falta de prevención. Asumimos, inequívocamente, que nunca sucederá un hecho que comprometa nuestros activos y que, si el mismo sucede, no los comprometerá de forma irreversible. Bajo este enfoque, se presenta la gestión de seguridad del Proyecto Ambiente Digital Colaborativo (ADC) para el Instituto Universitario Experimental de Tecnología de La Victoria. La gestión se apoyó en la normativa ISO/IEC 17799:2000, mediante la cual se presentan algunas de las principales directrices y herramientas utilizadas para el desarrollo integral del ADC. Además, se exponen algunas experiencias de su implementación y las recomendaciones básicas para alcanzar con éxito los objetivos del proyecto. 1 INTRODUCCIÓN El verdadero potencial de la tecnología no será alcanzado si ésta no sirve para vincular, promover y facilitar la interacción y vinculación entre los recursos humanos del sistema, sus instituciones y el resto de sus actores. La aplicación de la tecnología debe brindar mecanismos para hacer posible la sinergia entre los actores, su expresión y participación en los procesos, así como promover y facilitar la producción, transferencia y uso del conocimiento. (Miranda Levy, 2008). En tal sentido, el Instituto Universitario Experimental de Tecnología de La Victoria (IUETLV) en el marco de la creación de la Universidad Politécnica Territorial de Aragua y la implementación de los Programas Nacionales de Formación (PNF), promueve el suministro de programas educacionales y sistemas de aprendizaje a través de medios electrónicos empleando las tecnologías de redes y comunicaciones para diseñar, seleccionar, administrar, entregar y extender la educación. Es este contexto, es conveniente contemplar ambientes digitales de formación que aprovechen la demanda universal creciente de educación, adecuando su oferta a las posibilidades que se derivan de la extensión geográfica del castellano en todo el mundo; además de superar las barreras de costos utilizando plataformas de libre distribución, Gómez-Vivas proporcionando la entrega de material educativo a través de cualquier medio electrónico, incluyendo el internet, intranet, extranet, audio, vídeo, red satelital, televisión interactiva, CD y DVD, entre otros. Por lo todo lo anteriormente mencionado, se propone la implementación de un Ambiente Digital Colaborativo de Generación de Conocimiento utilizando las Tecnología de Información y Comunicación (TIC). Este artículo reúne un conjunto de consideraciones para introducir las prácticas de la gestión de la seguridad del proyecto Ambiente Digital Colaborativo (ADC) para el IUETLV de forma paulatina e incremental, con el objetivo de describir las actividades realizadas por el equipo de desarrollo para cumplir con los requerimientos, así como algunas de las principales directrices y herramientas que componen la gestión del proyecto y que ayudan al equipo a tomar de una manera más precisa las decisiones acertadas para el desarrollo integral del ADC. Además, se exponen algunas experiencias de su implementación en el ámbito de la comunidad beneficiaria. 2 EL PLANTEAMIENTO DEL PROBLEMA El Instituto Universitario Experimental de Tecnología de La Victoria (IUETLV), con sede principal en La Victoria- Estado Aragua, actualmente forma TSU e Ingenieros en Informática, Electricidad y Mecánica, TSU y Licenciados en Administración y especialistas en las áreas de Gerencia, Mecánica, Redes y Sistemas; utilizando un híbrido entre el modelo tradicional de enseñanza-aprendizaje y algunas herramientas e-learning. No obstante, con el desarrollo de las nuevas Tecnologías de la Información y Comunicación e Internet, busca aprovechar en mayor medida la facilidad de distribución de materiales formativos y herramientas de comunicación para crear un entorno dinámico para el aprendizaje. Sin embargo, la carencia de producción de dicho materiales dificulta el avance de tales estrategias, haciendo más evidente la urgente necesidad de formación para el personal docente, en cuanto a la generación de contenidos de enseñanza-aprendizaje. Esto se puede traducir en que tal desconocimiento origina barreras que impiden la integración de las tecnologías de tele-formación y por consiguiente, apego por los sistemas tradicionales de enseñanza-aprendizaje. Al mismo tiempo, impide la búsqueda de criterios e indicadores específicos que den respuesta a las preguntas que plantea la evaluación de la calidad de la formación en entornos específicos, con medios específicos y dirigidos a personas con un perfil diferente al del estudiante tradicional. No obstante resulta cierto que, no debe confundirse la tecnología con la estrategia, se trata de utilizarla en pro de generar nuevos mecanismos educativos para satisfacer la demanda creciente. La implementación del Proyecto Ambiente Digital Colaborativo (ADC) de Generación de Conocimiento utilizando las TIC, viene a dar respuesta a la situación planteada, otorgando a la comunidad una herramienta para generar y compartir material instruccional de calidad y estandarizado, adecuado a los PNF, dónde formadores y participantes contribuyan en la construcción del conocimiento. Gómez-Vivas Para lograr con éxito el objetivo del equipo desarrollador del ADC, se requiere de la organización del diseño, implantación y mantenimiento de un conjunto de procesos para gestionar eficientemente la accesibilidad de la información, buscando asegurar la confidencialidad, integridad y disponibilidad de los activos de información minimizando a la vez los riesgos de seguridad de la información manejada por el ADC. Una vez que se han definido todos los actores del proyecto ADC y las relaciones entre ellos, resulta importante conocer el rol de cada uno, sus necesidades, limitaciones, fortalezas y sus expectativas. Aprender no sólo de los actores y beneficiarios directos de del proyecto y la tecnología, sino también las instituciones, comunidades, sectores y actores de la sociedad con los que se vincula, a fin de involucrarlos en el proceso de definición de necesidades y objetivos,, de manera de que pueda asegurarse que el proyecto ADC responda a los mismos. 3 METODOLOGÍA La gestión de la seguridad del Proyecto ADC, requiere de una normativa que contemple que no sólo existen amenazas externas a los activos, sino que también hay peligros dentro de la organización y todos éstos deberían ser examinados a la hora de aplicar la seguridad. La ISO/IEC 17799:2000, normativa de carácter internacional ha supuesto una buena guía para las organizaciones que pretenden mantener de forma segura sus activos, considera la organización como una totalidad y atiende todos los posibles aspectos que se pueden ver afectados ante los posibles incidentes que puedan producirse. Esta norma se estructura en dominios en los que cada uno de ellos hace referencia a un aspecto de la seguridad de la organización. Para la gestión de seguridad del ADC, sólo se tomarán los siguientes: Aspectos organizativos para la seguridad Clasificación y control de activos Seguridad del personal Seguridad física y del entorno Gestión de comunicaciones y operaciones Control de accesos Política de seguridad En resumen, a través de esta norma se pretende aportar las bases para tener en consideración todos y cada uno de los aspectos que puede suponer un incidente en las actividades relativas al proyecto ADC del IUETLV. 4 GESTIONANDO LA SEGURIDAD DEL ADC 4.1 Aspectos Organizativos de la Seguridad El Análisis de Riesgos para la gestión de la seguridad del Proyecto ADC, considera aspectos generales para proporcionar una estructura que garantiza un proceso completo de identificación sistemática de los riesgos con un nivel de detalle uniforme, y contribuye a la Gómez-Vivas efectividad y calidad de su categorización. Para la gestión del Riesgo del ADC se presentan una serie de categorías en la Tabla 1, propias de la gestión de proyectos de desarrollo Web. Tipo de Riesgo Proyecto y Producto Organizativos Descripción Los que afectan el desarrollo del ADC, incidiendo sobre la calidad y la funcionalidad del Producto Los que afectan al personal de desarrollo, equipo de implantación y la comunidad involucrada Los que afectan directamente los requisitos del software Los que afectan la comunicación entre los involucrados en el desarrollo del ADC, incluyendo el usuario final Los que afectan la estructura organizativa de la comunidad involucrada Estimación Herramientas Los que inciden en el tiempo, tamaño y costo del proyecto Los que inciden en la utilización de herramientas tecnológicas específicas Personal Requisitos Comunicación Usuarios 4.2 Los que afectan la satisfacción del usuario. Tabla 1. Categorías de Riesgos identificados para el Proyecto ADC Clasificación y control de los activos Definidos los riesgos y dimensionado el Universo de Usuarios, podemos desglosar entonces los equipos, redes, ambientes virtuales de aprendizaje, sistemas operativos y de contingencia necesarios para la implementación de la seguridad del ADC a. Software. o Sistema Operativo de los Sistemas Administrativos y Aplicaciones. Microsoft, Unix, Linux, Mac, etc.. o Sistema Operativo de los Usuarios Finales. Debe procurarse que el proyecto ADC sea abierto y accesible desde la mayor cantidad de plataformas - Microsoft, Unix, Linux, Mac, dispositivos portátiles, etc.. o Sistemas de Seguridad, monitoreo y control de uso y acceso. o Ambiente Virtual de Aprendizaje Plataforma de software que soporta las herramientas y contenidos definidos. b. Hardware. Infraestructura de servidores y equipos de redes para aplicaciones y contenidos, favoreciéndose la separación por funcionalidad y la redundancia si el presupuesto lo permite. o Servidores de aplicaciones. o Servidores de datos. o Servidores y dispositivos para respaldo de datos y aplicaciones (backup). Gómez-Vivas Servidores y dispositivos para interconexión a la red (acceso a/desde Internet, balanceo de carga, seguridad de redes, interconexión con red interna y sistemas de la institución, etc.). c. Infraestructura de soporte. o Sistemas de regulación y continuidad de energía eléctrica. o Sistemas de ventilación. o Sistemas contra incendio. o Adecuación contra inundación, filtraciones, etc. o 4.3 Seguridad del personal El proyecto ADC contempla el desarrollo de un equipo de trabajo de integración temporal capaz de aplicar conocimientos y habilidades para lograr la creación de un producto o servicio de calidad. El objetivo en este aspecto es mejorar las competencias e interacciones de los miembros del equipo permanente, a fin de mejorar el rendimiento y la seguridad del proyecto. En tal sentido se consideran los siguientes puntos críticos para el logro de tal objetivo: a. Identificación y documentación de posibles accidentes y riesgos a los que se expone el personal b. Asegurar la disponibilidad de la lista de contactos importantes (como Ambulancia, Bomberos, etc) en caso de accidente c. Definir las medidas de seguridad que se desplegarán en la Institución d. Nombramiento de personal o departamento responsable de la seguridad e. Invitar a las sugerencias de los trabajadores o los miembros del equipo de proyecto. Premios e incentivos para un trabajo seguro f. Plan para los entrenamientos y programas de sensibilización en torno a la seguridad. 4.4 Seguridad física y del entorno Esta consiste en la "aplicación de barreras físicas y procedimientos de control, como medidas de prevención y contramedidas ante amenazas a los recursos e información confidencial" (Huerta, 200). Se refiere a los controles y mecanismos de seguridad dentro y alrededor del Centro de Cómputo así como los medios de acceso remoto al y desde el mismo; implementados para proteger el hardware y medios de almacenamiento de datos del Proyecto ADC. En tal sentido, se definen los siguientes criterios: a. Adquisición de aparatos de seguridad / equipos b. Examen de la planificación técnica (para las posibles áreas de riesgos) Gómez-Vivas c. Asegurar la disponibilidad de equipo adecuado d. Mantenimiento regular de los equipos e. Capacitación para el uso adecuado de los equipos, las medidas de seguridad contra el polvo, agua y otros, utilización de forros y los protectores. f. Asegurar de que los equipos de seguridad estén en condiciones de trabajo 4.5 Gestión de Comunicaciones y Operaciones Esta fase consiste en asegurar y garantizar el funcionamiento de la operación correcta y segura de los medios de procesamiento de la instalación donde se procesa la información del ADC. Incluyendo el desarrollo de los procedimientos de operación apropiados y de implementación adecuada para reducir el riesgo de negligencia o mal uso deliberado del sistema. Para ello se prevé revisar el conjunto de incidencias presentadas por los usuarios en el periodo de pruebas del ADC. En tal sentido se propone la aplicación de un módulo para: a. Registro de la incidencia: quién informa del defecto, descripción del defecto, fecha de apertura, fecha de resolución, asociación a requisito/s, asociación a caso/s de prueba/s, entre otros. b. Clasificación y prioridad de la incidencia y asignación del responsable de su resolución. c. Estado de la incidencia. d. Trazabilidad con el o los casos de prueba que la generó e. Investigación de la causa de la incidencia y comparación con otras incidencias parecidas. f. Documentación de la solución adoptada, anexión de ficheros con información relacionada en caso de ser necesario (pantallazos, tablas, entre otros.) y cierre de la incidencia. g. Comunicación automática al usuario del estado de su solicitud a través del email y/o del portal de soporte. h. Elaboración de informes y de métricas de resultados que ayuden a mejorar el proceso y a conocer el estado de los casos de prueba ejecutados (pasados, fallados, etc.) tanto en número como en porcentaje. Gómez-Vivas 4.6 Control de acceso El control de acceso no sólo requiere la capacidad de identificación, sino también asociarla a la apertura o cerramiento de puertas, permitir o negar acceso basado en restricciones de tiempo, área o sector dentro de una empresa o institución.(Huerta, 2000). Para el control de acceso a los activos del proyecto ADC se recomienda: a. Contratar un servicio de vigilancia para el control de acceso de todas las personas al centro de cómputo. Este servicio es el encargado de colocar los guardias en lugares estratégicos para cumplir con sus objetivos y controlar el acceso del personal. b. El uso de credenciales de identificación es uno de los puntos más importantes del sistema de seguridad, a fin de poder efectuar un control eficaz del acceso a los equipos servidores de almacenamiento de datos. c. Aplicar la Seguridad Lógica, la cual consiste en la "aplicación de barreras y procedimientos que resguarden el acceso a los datos y sólo se permita acceder a ellos a las personas autorizadas para hacerlo." (Huerta, 2000) 4.7 Política de seguridad Una Política de Seguridad es un conjunto de requisitos definidos por los responsables de un sistema, que indica en términos generales que está y que no está permitido en el área de seguridad durante la operación general del sistema. (Ardita, 2001). Para establecer una política de seguridad para el ADC, se elaboraron dos documentos, el primero relativo a las políticas de privacidad de datos y el segundo relativo a las normas y código de conducta para el uso del ADC. Ambos documentos están disponibles en el entorno en forma digital y responden al marco legal vigente del estado venezolano. En cuanto a las normativas de seguridad de los equipos, personal y el resto de los activos identificados como críticos en el proceso de gestión de la seguridad del ADC, cabe señalar que ésta dependerá en gran medida de la aceptación de las recomendaciones realizadas al equipo permanente de seguimiento y mantenimiento del sistema, así como a las autoridades de la Institución y del área de sistemas. 5 CONCLUSIONES Se puede decir que la normativa ISO/IEC 17799 debe ser utilizada como un índice de los puntos que pueden provocar algún tipo de incidente de seguridad en una organización para que éstas se puedan proteger de los mismos, sin olvidarse aquellos que puedan parecer más sencillos de controlar hasta llegar a los que pueden suponer un mayor dispendio de recursos a las organizaciones. Gómez-Vivas Se considera básico para la gestión de la seguridad del ADC, transmitir a los actores la noción de que son importantes, así como la definición clara y específica de los beneficios concretos del proyecto, considerando las oportunidades de superación y crecimiento que les brinda la tecnología. Si logramos la conciencia en el tema de seguridad, en todos los involucrados en el proyecto ADC, estaremos allanando el camino para su implementación, minimizando la resistencia al cambio y garantizando la continuidad de sus objetivos. Cualquier política de seguridad, que se genere dentro de la institución ha de contemplar los elementos claves de seguridad descritos en el desarrollo de este artículo, pero además debe permitir: la integridad, disponibilidad, privacidad, control, autenticidad y utilidad. No debe tratarse de una descripción técnica de mecanismos de seguridad, ni de una expresión legal que involucre sanciones a conductas de los empleados. Es más bien una descripción de los que deseamos proteger y el porqué de ello. REFERENCIAS ARDITA, Julio César. Director de Cybsec S.A. Security System y ex-Hacker. Entrevista personal realizada el día 15 de enero de 2001 en instalaciones de Cybsec S.A. Diponible en: http://www.cybsec.com [Acceso 16/07/2010] HUERTA, Antonio Villalón. "Seguridad en Unix y Redes". Versión 1.2 Digital - Open Publication License v.10 o Later. 2 de Octubre de 2000. Disponible en: http://www.kriptopolis.org. [Acceso 15/07/2010] MIRANDA Levy, C. Pasos para la formulación e implementación de un proyecto TIC. (2008) Publicación en línea. Disponible en: http://www.educar.org. [Acceso 15/07/2010] INFORMACIÓN DE LAS AUTORAS YAMILET H. VIVAS DE CISNEROS, estudiante del 4to trayecto de Ingeniería Informática en el Instituto Universitario Experimental de Tecnología de La Victoria. Técnico Superior en Informática (2002). Especialista en desarrollo de Software (2005), Profesora en el área de programación en el pregrado y el postgrado del IUETLV. Correo Electrónico. vivasyamileth@gmail.com. Blog http://seguridadinformaticapnfi.blogspot.com ORIANA A. GÓMEZ A, estudiante del 4to trayecto de Ingeniería Informática en el Instituto Universitario Experimental de Tecnología de La Victoria. Técnico Superior en Informática (2006). Especialista en Imágenes Numéricas (2008), Profesora en el área de programación en el pregrado del IUETLV. Correo Electrónico: orianagomez986@gmail.com