ER 2/00 s. 96-107 IPsec spa

Anuncio

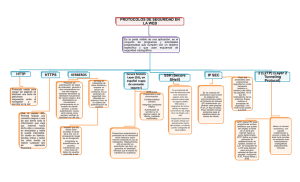

Seguridad en las comunicaciones en un mundo todo IP Luis Barriga, Rolf Blom, Christian Gehrmann, y Mats Näslund El aumento del uso de la suite IP crea una fuerte necesidad de soluciones de seguridad comprensivas. En un mundo todo IP, los usuarios tendrán conectividad a través de LAN residenciales, en el trabajo, en quioscos públicos o en cafés de Internet, en hoteles, y mientras estén en movimiento, por el aire a través de la Internet móvil. En este artículo, los autores ejemplifican la necesidad de la seguridad en diferentes escenarios de comunicaciones. También dan una panorámica general de los mecanismos y protocolos de protección básicos y describen cómo la seguridad ha sido incorporado en diversas aplicaciones y productos. Finalmente, discuten futuras tendencias en el campo de la seguridad. Introducción El aumento del uso de la suite del protocolo de Internet (IP - Internet Protocol) crea una fuerte necesidad de soluciones de seguridad comprensivas. Las redes de paquetes, tales como Internet y las intranets, introducen muchas nuevas amenazas a la seguridad. Hoy día los usuarios maliciosos pueden hacer derivaciones (escuchas furtivas) del tráfico de IP, redirigir dicho tráfico, insertar paquetes falsos, modificar paquetes, montar ataques a la denegación del servicio, e introducir software dañino en los sistemas. Una manera de contrarrestar estos ataques es mantener un estricto control de acceso a la red restringiendo el acceso a los usuarios en los que se confía. Esta clase de control se puede lograr usando • cortafuegos para control los flujos de paquetes en la frontera de la red; y • procedimientos seguros de entrada al sistema (login). La mayoría de las corporaciones protegen en la actualidad sus intranets de esta forma. Sin embargo, por lo general es difícil mantener la seguridad en la red simplemente restringiendo el acceso. en primer lugar, el principal objetivo de la red es dar acceso fácil y abierto a Internet. Lo que es más, en una red grande con muchos usuarios es difícil mantener un estricto control de cada usuario y cada máquina. Y los problemas relacionados con la seguridad proliferan a medida que los usuarios se convierten en móviles pronto los usuarios disfrutarán de una conectividad con IP continua y en cualquier parte, empleando muchos métodos diferentes para acceder a Internet en intranets. Para complementar el control de acceso y obtener el necesario nivel de seguridad, se debe proteger el tráfico propiamente dicho. La criptografía proporciona las técnicas básicas que se necesitan para construir soluciones de comunicaciones seguras. Los mecanismos de protección autentifican a los usuarios, cifran los paquetes, y los protegen para que no sean modificados. Los mecanismos de seguridad de este tipo ya forman parte de los productos de Ericsson. Por ejemplo, CUADRO A, ABREVIATURAS 3GPP A5/1 AAA Third-generation Partnership Project Stream-cipher in GSM Authentication, authorization and accounting ACC Advanced computer communications AES Advanced encryption standard CA Certificate authority DES Data encryption standard DHCP Dynamic host configuration protocol EESSI European Electronic Signature Standardization Initiative ESP Encapsulation security payload GGSN Gateway GPRS support node GPRS General packet radio service GSM Global system for mobile communication HLR Home location register HMAC Keyed-hashing for message authentication IETF Internet Engineering Task Force IKE Internet key exchange IP Internet protocol IPsec IP security IPv4 IP version 4 ISAKMP Internet security association and key management protocol ISP Internet service provider IV Initialization vector LAN Local area network MAC Message authentication code 96 NESSIE NIST PKI PKIX PoP POP RADIUS RC4 RC5 RSA SA SGSN SMG S/MIME SSH SSL TLS UDP URL VPN WAP WLAN WPKI WTLS X.509 New European schemes for signatures, integrity, and encryption National Institute of Standards and Technology (US) Public-key infrastructure Public-key infrastructure (X.509) Point of presence Post office protocol Remote authentication dial-in user service Popular stream cipher Popular block cipher Rivest-Shamir-Adleman public-key system Security association Serving GPRS support node Secure mail gateway Secure multipurpose Internet mail extension Secure shell Secure socket layer Transport layer security User datagram protocol Universal resource locator Virtual private network Wireless application protocol Wireless LAN Wireless PKI Wireless TLS ITU standard for public key certificates Ericsson Review No. 2, 2000 el sistema GSM contiene mecanismos para autentificar a los usuarios en la red y para proteger el tráfico en el enlace aéreo. Sin embargo, para que un sistema de comunicaciones use mecanismos de seguridad basados en la criptografía, estos mecanismos deben ser empaquetados en protocolos y soportados mediante protocolos de distribución de clave o infraestructuras de clave. Además, los mecanismos de seguridad no deben ser obstáculo para la usabilidad. Obviamente, el usuario del sistema de comunicación también debe configurar y usar el equipo de comunicaciones correctamente. Sin embargo, en la práctica esto constituye un problema - los errores de configuración dejan a menudo grandes agujeros en el sistema de seguridad. Es difícil construir sistemas de seguridad eficientes y prácticos. En particular, a causa de su tamaño y disponibilidad al público, Internet constituye un importante reto a la seguridad . No obstante, se han diseñado varios protocolos y arquitecturas de sistema para proteger el tráfico de IP. Escenarios En un mundo todo IP, los usuarios tendrán conectividad en todas partes (Figura 1): en su casa, se conectarán a través de redes de área local (LAN) residenciales, en el trabajo se conectarán a través de la intranet corporativa; también se podrán conectar en quioscos públicos o cafés de Internet y en hoteles; y cuando estén en carretera, podrán conectarse por el aire (Internet móvil). La experiencia itinerante que la industria de los teléfonos celulares ha dado a sus usuarios se aplicará también a los usuarios de IP cuando, por ejemplo, usen temporalmente un dominio extranjero para acceder a Internet. Además, gracias a las comunicaciones inalámbricas, los usuarios disfrutarán de servicio siempre conectado (siempre conectado, siempre en línea). De esta forma los usuarios experimentarán servicios de IP inconsútiles cuando se muevan del acceso inalámbrico al fijo. Los servicios mismos se extenderán por diferentes redes, asignado a lo largo de sus caminos diversos recursos, tales como proxies, agentes de movilidad, y agentes intermediarios. En este artículo, usamos el término dominio administrativo para denotar un proveedor de servicios IP - ya sea un operador o un proveedor de servicios de Internet (Internet service provider - ISP). En el mundo todo IP, tanto el dispositivo IP del usuario como el dominio administrativo necesitan proteger sus recursos de ataques potenciales, ya que anfitriones móviles hostiles de cualquier dominio podrían atacar a otros anfitriones móviles o nodos de red o abusar de los recursos. Para evitar que esto suceda, los proveedores de servicios necesitan un mecanismo para regular el acceso a sus dominios y para que se les pague. Ericsson Review No. 2, 2000 IP Gestión de red AAA Red de acceso PKI IP DNS Red de acceso Encaminador Cortafuegos VPN Proveedores de servicios IP Red de acceso Red de acceso Red de acceso Servidor doméstico Intranet corporativa Figura 1 Un mundo todo IP en el que IP funciona sobre todos los tipos de redes de acceso - inalámbricas o por cable, así como redes principales e intranets. El mecanismo más directo para regular el acceso consiste en construir relaciones de confianza: a cada usuario, anfitrión, y servicio se le asigna una identidad de Internet y unas credenciales asociadas. De esta forma, cualquier actor puede ser identificado y autorizado para usar un recurso. Entonces los proveedores de servicios pueden asignar recursos a los usuarios autentificados y cobrar por su uso. Los acuerdos de itinerancia entre dominios administrativos permiten a los usuarios visitar y usar los recursos de redes extranjeras. Los acuerdo de este tipo implican una cierta cantidad de confianza entre dominios administrativos; esto es, deben intercambiar información sobre sus abonados, a fin de autorizar y asignar recursos. En un escenario de negocio importante, el dominio administrativo es una red corporativa a la que los empleados se pueden conectar cuando están fuera de la oficina. En este caso, se pueden adoptar dos modelos separados de relaciones de confianza para proporcionar un acceso remoto seguro a la intranet corporativa a través de Internet. • El dominio corporativo firma un acuerdo con un proveedor de servicios que gestiona túneles seguros entre los empleados remotos y la red corporativa. • Si la empresa tan solo puede confiar en sus empleados, entonces solo es aceptable la seguridad extremo a extremo, en cuyo caso los empleados deben gestionar túneles seguros 97 CUADRO B, SISTEMAS DE CLAVE SIMÉTRICA Se considera que los buenos sistemas de clave simétrica son seguros contra (esencialmente) todas las búsquedas de clave excepto las exhaustivas por la fuerza bruta. El sistema simétrico más extendido es el estándar cifrado de datos (data encryption standard - DES), que fue desarrollado por IBM a mediados de los 70. El DES tiene un tamaño de clave de 56 bits. Sin embargo, con los recientes desarrollos del hardware, un tamaño de clave de 56 bits ya no se considera seguro. De hecho, se han construido máquinas de propósito especial que pueden buscar la totalidad del espacio de claves en tan solo unas pocas horas. Por esta razón, el Instituto Nacional de Estándares y Tecnología (National Institute of Standards and Technology - NIST) inició el desarrollo del estándar de cifra avanzado (advanced encryption standard AES), que soporta claves de 128 a 256 bits. Por añadidura, a diferencia del desarrollo de DES, el proceso de diseño de AES está abierto al público. A partir de un conjunto inicial de 15 algoritmos, el NIST ha seleccionado un conjunto de cinco finalistas. El algoritmo AES definitivo se ve a seleccionar más adelante dentro de este año, ver http://www.nist.gov/aes/. Un trabajo similar - el proyecto NESSIE - está en marcha en Europa, ver http://www.cryptonessie.org. Figura 2 Uso del cifrado para proteger un mensaje de las escuchas furtivas. desde sus dispositivos IP a la intranet corporativa. Las redes inalámbricas añaden otra dimensión mas a este escenario, haciendo necesario soportar redes virtuales privadas (virtual private networks - VPN) móviles para los empleados móviles o remotos. Mecanismos de seguridad en las comunicaciones Criptografía básica Los dos principales propósitos de la criptografía son • mantener la confidencialidad de los mensajes; y • garantizar la integridad de los mensajes. La confidencialidad viene dada por el cifrado, en tanto que la integridad se puede proporcionar mediante códigos de autentificación o firma digitales. Cifrado El cifrado de paquetes protege el tráfico de IP (Figura 2). Antes de enviar un mensaje (m) el remitente usa una clave (k1) para cifrarlo. El texto de la cifra (c) se envía entonces por un canal público que está abierto a las escuchas furtivas. Para leer el mensaje, el destinatario usa una clave (k2) para descifrar el texto de la cifra, extrayendo así m. Aunque adversarios activos pueden insertar paquetes y modificar la comunicación, para esta discusión suponemos tan solo escucha pasiva. Si k1 y k2 son iguales, el sistema es simétrico. De lo contrario, se dice que es asimétrico. Para garantizar las seguridad, k2 debe ser mantenido siempre en secreto, en tanto que k1 se puede hacer público - siempre y cuando no sea factible derivar k2 de k1. Si este fuese el caso, entonces el sistema se denomina sistema de clave pública. Los sistemas de clave pública ofrecen muchas posibilidades interesantes; por ejemplo, cualquiera puede enviar un número de tarjeta de crédito cifrado a una tienda en línea usando la clave pública k1 de la tienda. Ya que solamente la tienda posee k2, nadie excepto la dicha tienda puede determinar el número. Si se utilizase un sistema simétrico, la tienda tendría que intercambiar claves únicas - privadamente y por adelantado - con cada cliente potencial. La seguridad de los sistemas de clave pública se basa siempre en la dificultad de resolver determinados problemas matemáticos, en tanto que los esquemas simétricos son por naturaleza más ad hoc. El principal inconveniente de los sistemas de clave pública es que su naturaleza matemática siempre los hace menos eficientes que los sistemas simétricos; en particular, porque el tamaño de las claves en los sistemas de clave pública se mide en kilobits - las claves de los sistemas si- Eres preciosa "Eres preciosa" Clave 2 Clave 1 Canal público f7%g9+a# Mensaje Cifrado Texto cifrado Mensaje Descifrado Fisgón f7%g9+a# ?? f7%g 98 Ericsson Review No. 2, 2000 Eres preciosa Clave 2 Clave 1 Canal público Mensaje Cifrado Texto cifrado Campo MAC f7%g9+a# 4kv%c@b Descifrado Lo siento, campo MAC erróneo Enemigo Lo cambio a "Te odio" f7%g 4kv% Figura 3 Uso del cifrado y del código de autentificación de mensaje (Message Authentication code - MAC) para proteger un mensaje de las escuchas furtivas y garantizar la integridad del mensaje. métricos tienen una longitud de solamente una décima parte. Por lo tanto, la elección del método de cifrado depende de la aplicación a que se destine. Un ejemplo de un popular sistema de clave pública es el sistema Rivest-Shamir-Adleman (RSA), que cifra un mensaje interpretándolo como una secuencia de enteros de gran magnitud que se transforman mediante aritmética modular . El caudal está en el rango de los kbit/s. Los sistemas simétricos populares incluyen el estándar de cifrado de datos (Data Encryption Standard - DES, Cuadro B) y RC5. Estos sistemas, que pertenecen a una categoría conocida como cifras de bloque, cifran a una velocidad de varios Mbit/s dividiendo los mensajes en bloques, y usando operaciones de "manipulación de bits" muy eficientes en cada bloque. Los sistemas simétricos más eficientes - denominados cifrados de flujo (stream) - producen un flujo de bits pseudo aleatorio “infinito” que se combina o añade al mensaje, bit a bit. Ejemplos de cifrados de flujo son RC4 y A5/1 (el sistema de cifrado que se usa en GSM). En la práctica, un buen sistema criptográfico hace imposible que un extraño lea el contenido de los mensajes. Sin embargo, el cifrado no protege los paquetes de datos de ser modificados. Por ejemplo, supongamos que un paquete consta de un bit de datos - “0” ó “1” - que corresEricsson Review No. 2, 2000 ponde a un mensaje cifrado “0” ó “1”. Cambiando el paquete, alguien podría cambiar también el mensaje. Códigos de autentificación de mensaje Obviamente, se necesita un mecanismo de integridad para proteger paquetes. La adición de un campo de código de autentificación de mensaje (message authentication code - MAC) permite a los destinatarios detectar si algún paquete ha sido o no ha sido modificado. Un campo MAC es una secuencia de bits añadidos al mensaje original. Las modificaciones se detectan comparando el campo MAC recibido con una suma de comprobación que se deriva del mensaje recibido y una clave secreta. Si la salida coincide con el campo MAC recibido, se acepta el mensaje como auténtico. Existen varios algoritmos MAC. El más comúnmente usado en Internet es el algoritmo HMAC (Figura 3). Un mecanismo de seguridad relacionado es la firma digital, que sirve para el mismo fin que MAC. Sin embargo, en tanto que MAC solamente puede ser verificado por destinatario, una firma digital puede (en principio) ser confirmada por cualquiera. Siguiendo con la terminología definida anteriormente, un MAC es una técnica simétrica, y una firma digital es asimétrica. De acuerdo con esto, y en contraste con un MAC, una firma digital puede dar no repudio; 99 = Mensaje + IV Datos TCP + o sea, si solamente un individuo conoce la clave secreta, entonces nadie más que esa persona puede haberla enviado o usado Relleno, etc Clave secreta K1 Base de datos de asociación de seguridad Numeración secuencial f(M,K1) Índice ESP Carga útil cifrada h(..,K2) IPv4 Head ESP Clave secreta K2 Carga útil cifrada MAC Canal IP Figura 4 Construcción de un paquete IP protegido por ESP en modo de transporte. Los mensajes salientes de IPsec se procesan para la versión 4 del protocolo Internet (IPv4). En el modo de transporte de carga útil con seguridad de encapsulado (encapsulation security payload - ESP), en el que se cifra la carga útil y se protegen la integridad de la cabecera ESP y de la carga útil, los pares de comunicación comparten una base de datos de asociación de seguridad que contiene los parámetros necesarios para una comunicación segura. La base de datos contiene claves secretas compartidas y un contador que cuenta cada paquete enviado por un canal. Un número de secuencia identifica la sesión segura. Las funciones de autentificación de cifrado se denotan por f y h respectivamente. Figura 5 Modo IKE Fase I , autentificación con firmas. Protocolos para seguridad en Internet Los algoritmos criptográficos constituyen los mecanismos básicos para una comunicación segura. Pero también necesitamos formas estandarizadas de autentificar a los usuarios, intercambiar claves, decidir qué algoritmo y qué formatos de mensaje usar, etc. etc. Aquí es donde entran en juego los protocolos . En Internet están en uso varios protocolos de seguridad diferentes; por ejemplo, TLS2, SSH3, IPsec4 e IKE5, cada uno de los cuales usa técnicas comunes para establecer una sesión segura. • Autentificación. Antes de que pueda comenzar una sesión de comunicación, las partes comunicantes deben verificar cada una la identidad de otra. Un protocolo de autentificación hace esto. La autentificación puede estar basada en una clave pública o secreta. Si se usan claves públicas, a menudo se obtienen usando algún tipo de infraestructura de clave pública (public key infrastructure - PKI). • Algoritmos criptográficos . Las partes comunicantes negocian para determinar que algoritmos criptográficos se deben usar para intercambiar claves y proteger los datos. • Intercambio de claves. Las partes intercambian Modo principal HDR,SAi HDR,SAr HDR,KEi,Ni HDR,KEr,Nr HDR*,IDi,[CERT],,SIGi HDR*,IDr,[CERT],,SIGr Iniciador Respondedor Modo agresivo HDR,SAi,KEi,Ni,IDi HDR,SAr,KEr,Nr,IDr,[CERT],,SIGr HDR,[CERT],,SIGi Iniciador 100 Respondedor Ericsson Review No. 2, 2000 claves criptográficas de la sesión. Esta fase incluye a menudo criptografía de clave pública. • Generación claves de la sesión. Las claves simétricas de la sesión se calculan y usan para cifrar todos los paquetes subsiguientes y para añadir un campo MAC a cada paquete. Los diferentes protocolos protegen la información a diferentes niveles en la pila del protocolo. El protocolo de seguridad de IP (IPsec) , que es una tecnología que protege todos los paquetes de IP en la capa de red, forma una capa segura de un nodo de la red a otro. IPsec puede incluso ser usado para crear VPN basados en IP. Sin embargo, el protocolo no estipula cómo se han de autentificar los pares ni cómo se intercambian las claves de la sesión. Estas tareas son gestionadas por el protocolo de intercambio de claves de Internet (Internet key exchange - IKE). El protocolo de caparazón seguro (secure shell - SSH) es el protocolo básico para conexiones de terminal remoto por Internet. Se usa para hacer conexiones de gestión seguras basadas en texto a nodos de red. El protocolo de nivel de transporte (transport level security -TLS, anteriormente secure socket layer, SSL) se usa para proteger servidores de Web seguros, tales como los que se usan en las soluciones de banca por Internet. El Forum WAP ha estandarizado su propia versión del protocolo TLS, denominada TLS inalámbrico (WTLS). Una importante distin- HTTP, etc. WSP, etc. Term, etc. HTTP, etc. TLS SSH WTLS UDP TCP UDP TCP UDP TCP UDP TCP IP security IP IP IP IP Figura 6 Las diferentes capas de seguridad y sus posiciones en una pila IP. ción entre los dos protocolos es que WTLS se puede usar sobre una capa de transporte no fiable tal como el protocolo de datagrama de usuario (user datagram protocol - UDP); y TLS no se puede (Figura 6). IPsec, SSH, y TLS son útiles en sus propias áreas especiales. Para una aplicación de conexión de terminal, SSH tiene mecanismos de autenti- CUADRO C, IKE El protocolo de Intercambio de clave de Internet (Internet key exchange - IKE) se usa para establecer una asociación de seguridad (Security Association - SA) entre dos pares. Un SA es un secreto compartido (junto con una normativa para el secreto) entre las partes comunicantes. El SA se necesita para proteger la comunicación real entre pares. IKE se usa por lo general para negociar un SA para IPsec. IKE se basa en el protocolo de asociación para la seguridad y gestión de claves de Internet (Internet security association and key management protocol - ISAKMP), que sugiere una negociación de clave basada en dos fases diferentes: Fase I Los dos pares establecen un canal seguro para la ulterior comunicación negociando los SA de ISAKMP . Fase II Bajo la protección del SA negociado en la Fase I, los pares negocian los SA que pueden ser usados para proteger la comunicación real; o sea, el SA de IPsec . IKE define dos modos en la Fase I: • El MODO PRINCIPAL (MAIN MODE) da interEricsson Review No. 2, 2000 cambio de clave autentificada con protección de identidad. • El MODO AGRESIVO (AGRESSIVE MODE) da intercambio de clave autentificada sin protección de identidad. Para la Fase I, IKE define (para los modos principal y agresivo) cuatro métodos de autentificación diferentes: 1. autentificación con firmas; 2. autentificación con cifrado de clave pública; 3. autentificación con un modo revisado de cifrado de clave pública; y 4. autentificación con una clave previamente compartida. En los métodos 2, 3 y 4, se supone que el iniciador de la negociación de clave ya ha recibido del respondedor la clave pública o una clave previamente compartida. La Figura 5 muestra la autentificación IKE con el protocolo de firma para los modos principal y agresivo. Los diferentes campos del protocolo son como sigue: • HDR—el campo de cabecera incluye un cookie aleatorio elegido por el iniciador y el respondedor. El asterisco (*) de la figura indica que toda la carga útil que sigue al campo HDR está cifrada usando las claves recién negociadas. • SA - el campo de asociación de seguridad incluye varios parámetros junto con una propuesta para los atributos criptográficos que el par quiere usar durante las negociaciones IKE . el iniciador envía las propuestas; el respondedor elige entre éstas y devuelve una nueva SA. • KE—el valor del intercambio de clave pública. • N—un valor aleatorio usado para calcular materiales de clave compartidos por los pares. • ID—un campo de identidad; por ejemplo, una dirección IPv4. • CERT—un certificado que contiene una clave de comprobación de firma. • SIG—Una firma digital calculada sobre un valor arbitrario (hash). El valor hash del iniciador se obtiene de los valores del cookie del iniciador y del respondedor, de un “secreto premaster,” de los valores KE, del valor SA, y de la ID del iniciador. El valor hash del respondedor se obtiene exactamente de la misma manera pero usando el valor de ID del respondedor. IKE Fase II tiene solamente un modo obligatorio: el MODO RÁPIDO (QUICK MODE). IKE Fase II es usa exclusivamente para negociar los parámetros de seguridad para otro protocolo tal como IPsec. No hay certificados involucrados en esta fase. 101 Raíz Suecia C= NO Noruega Gobierno sueco Volvo Gobierno noruego 09 ado X.5 Certific icado e certif Núm. d , n ió or Vers el emis .500 d X re b Nom to Validez O del suje X.500 Storebrand, C= N re b m No v Nielsen, O= la CN= O l sujeto lica de lve púb a C ujeto a del s ID únic misor a del e ID únic ión Extens rma o de fi Algoritm Firma O= Storebrand Storebrand Olav Nielsen CN= Olav Nielsen DN Storebrand, C= NO CN= Olav Nielsen, O= DN CN O C Nombre distinguido Nombre común Organización País Figura 7 Una estructura de base de datos X.500 para una CA y la estructura del certificado X.509. ficación que la hacen la mejor elección. Para aplicaciones cliente - servidor en las que el lado del cliente involucra interacción humana, es preferible TLS. Sin embargo, para cifrar todos los paquetes, incluyendo los paquetes sin conexión y los paquetes de control de IP, IPsec es una buena elección. IPsec es también preferible para conexiones generales de capa de red seguras, tales como VPN. CUADRO D, CENTRO DE COMPETENCIA IPSEC DE ERICSSON El Centro de Competencia Ipsec de Ericsson, en Jorvas, Finlandia, proporciona unidades de producto de Ericsson con software de IPsec , conocimiento y formación. El centro, que se financia a través de Ericsson Research, ha desarrollado una implementación de IPsec que fue desarrollada originalmente para las plataformas ACC. El centro ha concedido licencia de una implementación de IKE y desarrollado su propia implementación de prototipo de IKE. 102 PKI La criptografía de clave pública se puede usar para autentificar usuarios y máquinas. También se puede usar para el intercambio seguro de claves de sesión. En los protocolos de seguridad que hemos descrito, la autentificación y el intercambio de claves están a menudo estrechamente relacionados uno con otro, para garantizar que las claves públicas para el intercambio de claves pertenecen a una determinada persona u organización. Una manera de casar una identidad con el valor de una clave pública es incluir ambos parámetros en un certificado. Un certificado es una secuencia de información que consta de campos y de una firma digital que abarca estos campos. Existen varias estructuras de certificado diferentes. Los certificados más comunes de Internet están basados en el formato X.509.6 El titular de un certificado puede presentarlo a otros usuarios o nodos de red para identificación o intercambio de claves seguro. Cuando se recibe un certificado durante la preparación de la sesión, la máquina receptora comprueba la firma que va en él. Se puede confiar en la clave pública del certificado si la firma es correcta y la ha firmado una parte digna de confianza. Si la firma del certificado no es correcta, o si no la firmó una parte digna de confianza, no se creará una sesión segura. Por lo general, una parte digna de confianza es una autoridad de certificación (certificate authority - CA) bien conocida que emite certificados de manera segura. VeriSign es un ejemplo de una gran autoridad de certificación en Internet. El concepto de negocio de VeriSign es proporcionar servicios de certificados a sus clientes. Los proveedores de servicios pagan una cuota para recibir un certificado que pueden usar en sus servidores seguros. La mayor parte de los navegadores de Internet incluyen actualmente la clave de firma pública de VeriSign en su software, y por omisión la mayoría de los navegadores tratan a los certificados de servidor firmados por VeriSign como certificados fiables. La mayor parte de los certificados son solamente válidos para un determinado periodo de tiempo. Sin embargo, si un usuario pierde su clave privada, o si por alguna otra razón su certificado es inválido, entonces la autoridad emisora del certificado debe revocar dicho certificado. Lo hace distribuyendo listas firmadas de los certificados revocados. El marco para la emisión, revocación y distribución de certificados se denomina una infraestructura de clave pública. Con frecuencia los certificados se almacenan en y pueden ser extraídos de una base de datos X.500. Para hacer la comunicación flexible y segura, los protocolos que hemos descrito hasta ahora necesitan algún tipo de PKI que los soporte (Figura 7). AAA Un dominio administrativo mantiene la información del cliente en servidores de autentificación, autorización y contabilidad (authentication, authorization and accounting - AAA). Con fines de itinerancia, los servidores AAA que pertenecen a diferentes dominios administrativos necesitan poder comunicarse de forma segura entre sí, ya sea directamente o, en ausencia de un acuerdo directo de itinerancia, a través de un agente mediador. Esto permite la composición de servicios de red que demanden recursos de más de un dominio administrativo. También significa que los servidores AAA correspondientes deben autorizar la asignación de recursos en algunos casos, sin embargo, la autentificación y autorización no son necesarias; por Ericsson Review No. 2, 2000 ejemplo, cuando se aceptan tarjetas de crédito o tarjetas de prepago para un servicio (Figura 8). Los servidores AAA representan crecimiento de los servidores que se desarrollaron para fines específicos; más particularmente, cuando el servicio en uso está asociado con una capa de comunicación. En el sistema GSM, por ejemplo, la información del cliente se guarda en un registro de posiciones base (home location register - HLR) y el sistema fue diseñado para telefonía celular, incluso aunque los servicios móviles de hoy día se pueden usar también para otros fines. En Internet, los servidores del servicio de autentificación remota de usuario de línea conmutada (remote authentication dial-in user service - RADIUS) se usan comúnmente para usuarios de línea conmutada. Para comercio electrónico (comercio-e), los certificados digitales se almacenan en bases de datos. En general, cada capa de comunicación pertenece a un diferente dominio administrativo. Consecuentemente, un usuario simple tiene con frecuencia numerosas identidades y debe ser autorizado varias veces antes de que pueda usar un servicio. En tanto que podría ser posible esconder esto del usuario, mediante el empleo de alguna clase de esquema de logon, cada autentificación separada debe ser llevada a cabo. Los protocolos AAA estándar y los consorcios de itinerancia pueden acabar con este problema. Las organizaciones que gestionan las tres capas de comunicación deben poder aunar los servicios de autentificación para sus clientes. AAA Despliegue de la seguridad del IP Aunque todavía no han sido ampliamente desplegados, los mecanismos para redes IP seguras han estado disponibles desde hace algún tiempo. IPsec fue estandarizado en 1999, pero se disponía de implementaciones preliminares desde algunos años antes. De forma similar, TLS/SSL se usa ampliamente en la World Wide Web. Una razón para el retraso en la utilización de soluciones de seguridad han sido las restricciones de exportación de los EE. UU. Toda vez que una parte considerable del desarrollo de Internet tiene lugar en los EE. UU., el cifrado no ha tenido una prioridad alta en la estandarización ni en los mensajes de marketing de las empresas de comunicación de datos que figuran a la cabeza. Hoy día, sin embargo, los EE. UU. están empezando a levantar la normativa de exportación y la Unión Europea está incrementando los requisitos para las comunicaciones confidenciales, haciendo con ello los productos de seguridad de IP una parte necesaria de los portafolios de comunicaciones de datos. Por lo tanto, el uso comercial de productos de criptografía está aumentando rápidamente. Aplicaciones y productos Ericsson implementa IPsec en muchos productos, incluyendo los servidores de acceso Tigris7, los encaminadores Telebit8, y los nodos del servicio general de paquetes de radio (general packet radio service GPRS)9 para proporcionar se- Abonado Bert Smith Abonado ...... .......... Abonado ........ ........ Abonado Bert Smith Abonado ...... .......... Abonado ........ ........ AAA Figura 8 Servidores AAA y sus relaciones cuando están proporcionando acceso y servicios de IP a usuarios móviles. Dominio local Service domain IP IP Internet Acuerdo de itinerancia Abono IP AAA IP sobre inalámbrico (línea de cable) Bert Smith Red de acceso IP principal del dominio visitado IP IP Dominio visitado Abono Usuario móvil Ericsson Review No. 2, 2000 103 GGSN Proveedor de servicios de Internet Encaminador Red GPRS PoP Encam. Paquetes IP Client en túnel IPsec RADIUS Client Servidor túnel IPsec RADIUS DHCP Red corporativa 1 DHCP Red corporativa 3 Red corporativa 2 Figura 9 Escenarios GPRS VPN. Figura 10 La solución de seguridad WLAN de Ericsson. Guarda WLAN Encaminador Proveedor de servicios de Internet Punto de acceso Encaminador Red de transporte HUB Intranet corporativa Guarda WLAN Punto de acceso Intranet corporativa 104 guridad transparente y de alto nivel para muchas aplicaciones. La solución de LAN inalámbrica de Ericsson (WLAN) usa IPsec para cifrar el tráfico aéreo. TLS ha sido usado en muchas aplicaciones basadas en Web. En particular, una variante del protocolo de aplicación inalámbrica (wireless application protocol - WAP), WTLS, jugará un importante papel en el futuro. Seguridad en los productos GPRS El nodo de servicio de soporte de GPRS (serving GPRS support node - SGSN) y nodo de pasarela de soporte de GPRS (gateway GPRS support node - GGSN) de Ericsson contienen soporte completo para el protocolo IPsec. IKE no está soportado en versión actual pero lo estará en un futuro próximo. El flexible diseño del GGSN permite diversas opciones de túnel VPN entre el GGSN y una red corporativa. La autentificación RADIUS puede ser gestionada en el sitio corporativo. Como se muestra en la Figura 9, hay una conexión IPsec estática entre el GGSN y una pasarela en la red corporativa. En la figura se indican ubicaciones alternativas de RADIUS y servidores del protocolo de configuración dinámica de anfitrión (dynamic host configuration protocol - DHCP) dentro de las redes externas. La red corporativa número 1 usa RADIUS para autentificar clientes y asignar direcciones. La red corporativa número 2 confía en el mecanismo de autentificación de GSM y utiliza DHCP para asignar direcciones cliente IP. Finalmente, la red corporativa número 3 usa un procedimiento híbrido, en el cual DHCP gestiona direcciones cliente IP, y RADIUS autentifica clientes. El producto de seguridad WLAN La solución WLAN de Ericsson proporciona movilidad transparente y seguridad para usuarios móviles que desean acceder a las redes de sus empresas. WLAN Guard proporciona protección de cortafuegos, evitando el acceso no autorizado a la LAN inalámbrica. WLAN Guard sirve también de enlace de seguridad en una red inalámbrica, salvaguardando la información del usuario en la red inalámbrica y garantizando que no se produce la monitorización no autorizada de la red ni intrusiones en ella. La solución de seguridad WLAN Guard está basada en IPsec. También se emplean cifrado / descifrado y claves de autorización para proporcionar autentificación, gestión automática de asociación de seguridad, y para proteger el tráfico inalámbrico. Las claves de autorización cumplen el estándar IKE. La base de datos de control de WLAN Guard retiene registros de todos los usuarios autorizados y sus claves requeridas (Figura 10). Correo electrónico corporativo seguro en Internet El estándar de Internet S/MIME fue desarrollado para proporcionar autentificación, integridad Ericsson Review No. 2, 2000 y servicios confidenciales para correo electrónico en Internet. También resulta atractivo para uso corporativo, ahora que más y más usuarios móviles necesitan comunicarse de forma segura con sus colegas en intranets corporativas. S/MIME se apoya en la existencia de un PKI bajo el control de una CA fiable. S/MIME se usa fundamentalmente para seguridad punto a punto. Por lo tanto, para un correo electrónico seguro entre las partes, cada parte debe obtener un certificado digital. Esto requiere un total despliegue de PKI, lo cual es una tarea compleja. Además, para que un usuario móvil de Internet use S/MIME para intercambiar e-mail con usuarios en la intranet, el PKI corporativo necesita estar accesible desde Internet, lo que podría entrar en conflicto con la normativa de seguridad corporativa. Ericsson Research ha diseñado una flexible arquitectura basada en S/MIME que emplea seguridad de dominio a punto. La solución permite a los usuarios móviles gestionar correo electrónico corporativo usando un servidor de correo-e de Internet no fiable; por ejemplo, en un ISP. La solución requiere un mínimo despliegue de PKI, no afecta a la infraestructura de la intranet, y puede se construida partiendo de componentes estándar (Figura 11). La CA emite certificados digitales a usuarios móviles y a una pasarela de correo segura (secure mail gateway - SMG) que implementa seguridad de dominio a punto para correo-e saliente y entrante entre usuarios móviles y corporativos. El correo-e que ve desde intranet al usuario móvil es automáticamente asegurado con S/MIME por la SMG, usando el certificado del usuario móvil. De forma similar, el correo-e que va desde el usuario móvil a un usuario en la intranet es automáticamente asegurado con S/MIME en el dispositivo móvil (usando el certificado de la SMG) y remitido a la SMG. A su recepción, la SMG restaura el correo-e a su forma original y lo remite al destinatario. Una ventaja añadida es que los usuarios móviles que no conocen el certificado del otro se puede comunicar de forma segura a través de la SMG. Esta ventaja se puede explotar también para distribuir certificados. Futuras tendencias Amenazas y oportunidades En el mundo todo IP, el acceso estará separado de los servicios, y los usuarios finales tendrán un solo abono desde el que podrán acceder a cualquier servicio de la Internet global. Mientras que la apertura de acceso y servicios incrementará el valor de Internet, será como una puerta abierta a los usuarios maliciosos, a los proveedores de servicios fraudulentos, y a las redes de acceso engañosas. Los ataques a la denegación de servicio podrían perturbar el tráfico IP o destruir servicios. Las amenazas de este tipo imponen fuerte Ericsson Review No. 2, 2000 Pasarela de correo Servidor de correo Anfitrión de Intranet de seguridad de Internet de usuario Servidor EDGE SMTP PKI corporativo Red corporativa Cortafuegos Servidor de correo (IMAP/ POP) Cortafueges SMTP IMAP/ POP Internet Usuario móvil Extranet o Proveedor de servicio de correo Correo-e en texto plano Correo-e protegido con S/MIME Procesamiento de cert de tráfico PKI Figura 11 Correo electrónico corporativo seguro en Internet. requisitos de seguridad en la itinerancia, la autentificación, la autorización, la operación y la gestión, y la facturación. Pero la apertura y el servicio que se puede prestar también darán a los operadores e ISP nuevas oportunidades, tales como el medio de proporcionar seguridad. Por ejemplo, los operadores o ISP podrían funcionar también como CA. Nuevas soluciones Los mecanismos que hemos descrito reducirán el impacto de las nuevas amenazas. En el futuro, cortafuegos y flexibles motores de gestión de confianza seguirán siendo importantes componentes de la seguridad. Éstas son buenas herramientas en términos de la protección de redes de los ataques a la denegación del servicio desde Internet. Los ataques procedentes de terminales deben ser tratados usando enlaces de radio cifrados, cortafuegos de filtrado de ingreso, detección de fraude, y mecanismos de auditoría. La protección criptográfica de todo el tráfico de control y gestión de la red evita que los usuarios 105 no autorizados puedan tener acceso a las funciones nucleares de la red. Se pueden usar protocolos, tales como IKE/IPsec y TLS, como mecanismo de protección básica para varias aplicaciones diferentes. De igual manera, se necesitan los mecanismos de AAA necesarios para una autentificación de usuario fiable y los servicios de facturación. Estos mecanismos van a proporcionar seguridad para la itinerancia a gran escala, la gestión, y los mecanismos de confianza escalables. Diversas soluciones PKI tendrán un papel clave. Las funciones AAA estarán basadas en protocolos IP. Sin embargo, los nuevos protocolos AAA basados en IP deben ser adaptados para que gestionen la enorme cantidad de funciones AAA previamente implementadas en los sistemas celulares. MARCAS REGISTRADAS RC4 y RC4 son marcas registradas de RSA Security Inc. Todos los derechos reservados. 106 PKI PKI es una tecnología esencial que puede cumplir los requisitos de escalabilidad para la gestión de claves en redes y para soportar servicios de red tales como comercio-e. En este contexto, el papel de la CA es vital. Los abonos basados en PKI ponen este papel a la par con el de un operador. La falta de CA fuertes es una amenaza potencial a los operadores e ISP. Ericsson trabajará para desarrollar y promover soluciones técnicas que pavimenten el camino para un gran número de CA independientes. Ericsson participa en todos los forums importantes que tratan la estandarización y desarrollo de PKI. Las aplicaciones de comercio electrónico acelerarán el despliegue de PKI. Pero las soluciones técnicas no son suficientes; también es necesario un marco legal para el comercio-e. Un ejemplo es la Iniciativa Europea de Estandarización de la Firma Electrónica (European Electronic Signature Standardization Initiative EESSI) en curso, que recientemente desarrolló un marco para los requisitos legales y de seguridad para el uso de firmas electrónicas dentro de la Unión Europea. Al mismo tiempo, varios países están introduciendo tarjetas electrónicas de identidad personal, que comprenden PKI en todo el ámbito nacional. En Septiembre de1999, Ericsson apoyó la fundación de Radicchio, una asociación global de empresas y organizaciones que están comprometidas con el desarrollo de comercio-e inalámbrico seguro y la promoción de infraestructuras de clave pública para dispositivos y redes inalámbricos. Se espera que este importante paso de un impulso a la aceptación de servicios de comercio-e inalámbricos, muchos de los cuales estarán basados en tecnología WAP. Otro componente fundamental es la gestión de acuerdos de itinerancia. Se están buscando funciones que introducirán procedimientos automáticos para establecer acuerdos. Con toda probabilidad, la gestión se apoyará en terceras partes fiables que usen PKI y políticas y prácticas de certificados. Con fines de itinerancia (entre AAA), la comunicación segura se maneja mejor con IKE / IPsec y PKI. La distribución de claves en IP móvil se maneja mejor con PKI. Aunque los estándares PKI basados en X.509 (PKIX) están maduros y están disponibles varios productos, PKIX gestiona la autorización de manera ineficaz. Se necesitan mejores alternativas (tales como los certificados basados en la autorización como los dirigidos por AAA) que sean más adecuados para escenarios de gestión de confianza más complejos. WAP Con la llegada de las redes inalámbricas varias empresas han identificado la necesidad de diseñar protocolos que sean apropiados para comunicaciones de banda estrecha. El protocolo aplicación inalámbrica, por ejemplo, fue diseñado con este fin. Los protocolos de seguridad de WAP están influenciados por las tecnologías de seguridad usadas en Internet; por ejemplo, el protocolo TLS fue mejorado para soportar portadores sin conexión y compactos MAC Y firmas, dando como resultado el protocolo WTLSl. El estándar PKIX de Internet está también bajo revisión por el Forum WAP, y se ha desarrollado una propuesta preliminar de un PKI inalámbrico (Wireless PKI - WPKI) y estará listo en breve. La gestión de certificados en WPKI ha sido adaptada a las condiciones inalámbricas. Se soporta un compacto formato de certificado y se puede usar un puntero localizador universal de recursos (universal resource locator - URL) a certificado X.509 en vez de almacenar y enviar el certificado al terminal inalámbrico. WPKI contiene descripciones de cómo se debe manejar un PKI en el entorno WAP . WTLS y WPKI serán partes importantes de futuros servicios WAP seguros. Estándares de Internet La combinación IKE/IPsec de protocolos de comunicación es más segura y que sus predecesores, SSL y SSH. No obstante, debido a que IKE/IPsec es un protocolo complejo, no se ha ganado amplia aceptación. Un problema con IKE/IPsec es que no abarca completamente los nuevos requisitos del mundo todo IP, que incluye optimizaciones de tráfico en tiempo real, servicios proxy, canales de banda estrecha, y autentificación de legado. En consecuencia, se necesita diseñar un nuevo protocolo que aborde estos temas. Ericsson apoya de forma activa el desarrollo de soluciones de seguridad que cumplan los requisitos de grandes redes principales basadas en IP y servicios masivos. La mayor parte de estas tecnologías están estandarizadas por el Grupo de Trabajo de Ingeniería de (Internet Engineering Task Force - IETF), del cual Ericsson es un participante cada vez más activo. Ericsson participa también en la estandarización de 3GPP/3GPP2 . Ericsson Review No. 2, 2000 Tenemos la convicción de que la apertura juega un importante papel en ganar amplia aceptación para las soluciones de seguridad. De acuerdo con esto, promovemos activamente el uso de protocolos, mecanismos y algoritmos abiertos y públicamente escrutados. Conclusión Hoy día, los usuarios maliciosos pueden escuchar furtivamente con facilidad el tráfico de IP, redirigir dicho tráfico, introducir paquetes falsos, modificar paquetes, montar ataques de denegación de servicio e introducir software dañino en los sistemas. Una manera de contrarrestar estos ataques es mantener un estricto control de acceso a la red por medio de cortafuegos y procedimiento de entrada seguros. Para complementar el control de acceso y obtener el necesario nivel de seguridad, se debe proteger el tráfico propiamente dicho. La criptografía proporciona las técnicas básicas necesarias para construir soluciones de comunicaciones seguras. Los mecanismos de protección autentifican a los usuarios, cifran paquetes y los protegen para que no sean modificados. El mecanismo más directo para regular el acceso consiste en construir relaciones de confianza. La criptografía se usa para mantener la confidencialidad de los mensajes y garantizar su integridad. La confidencialidad viene dada por el cifrado y la integridad puede ser proporcionada por códigos de autentificación o firmas digitales. Aunque los algoritmos criptográficos constituyen los mecanismos básicos para una comunicación segura, se están buscando métodos es- tandarizados para autentificar usuarios, intercambiar claves, decidir qué algoritmo y qué formatos de mensaje usar, etc. etc. Aquí es donde entran en juego los protocolos: • Antes de que pueda empezar una sesión de comunicación, las partes comunicantes deben verificar cada uno la identidad del otro. Un protocolo de autentificación hace esto. La autentificación puede estar basada en una clave pública o secreta. Si se usan claves pública, con frecuencia se obtienen usando alguna clase de infraestructura de clave pública - ésta es una tecnología esencial que puede cumplir los requisitos de escalabilidad para gestionar claves en redes y para soportar servicios de red tales como comercio-e. • Las partes comunicantes negocian para determinar que algoritmos criptográficos se deben usar para intercambiar claves y proteger los datos. • Las partes intercambian claves criptográficas de sesión - esta fase incluye a menudo criptografía de clave pública, que se puede usar para autentificar usuarios y máquinas y para el intercambio seguro de claves de sesión. • Se calculan y usan claves de sesión simétricas para cifrar todos los paquetes subsiguientes y para agregar un campo MAC a cada paquete. Ericsson implementa IPsec en muchos productos, incluyendo los servidores de acceso Tigris, los encaminadores Telebit, y los nodos GPRS. La solución de LAN inalámbrica de Ericsson usa IPsec para cifrar el tráfico aéreo, y TLS ha sido usado en muchas aplicaciones basadas en Web - en particular, una variante de WAP (WTLS) jugará un importante papel en el futuro. REFERENCIAS 1 Menezes, A. J., van Oorschot, P. C. and Vanstone, S. A.: Handbook of Applied Cryptography, CRC Press, 1997. 2 Dierks, T. and Allen, C.: "The TLS Protocol," IETF RFC 2246, Enero 1999. 3 Ylonen Et. Al., SSH protocols, http://www.ietf.org/html.charters/secsh-charter.html. 4 Kent, S. and Atkinson, R.: "Security Architecture for the Internet Protocol," IETF RFC 2401, Noviembre 1998. 5 Harkins, D. and Carrel, D.: "The Internet Key Exchange (IKE)," IETF RFC 2409, Noviembre 1998. Ericsson Review No. 2, 2000 6 ISO/IEC 9594-8 (1988). CCITT Information Technology - Open Systems Interconnection The Directory: Authentication Framework. Standard X.509, 1988. 7 Curtin, P. and Whyte, B.: Tigris—A gateway between circuit-switched and IP networks. Ericsson Review Vol 76 (1999):2, pp. 70-81. 8 Saussy, G.: The AXI 540 router and the public IP network edge. Ericsson Review Vol 76 (1999):4, pp.182-189. 9 Granbohm, H. and Wiklund J.: GPRS—General packet radio service. Ericsson Review Vol. 76 (1999): 2, pp. 82-88. 107