idcexecutivebrief

Anuncio

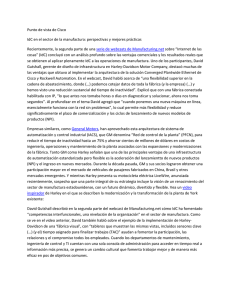

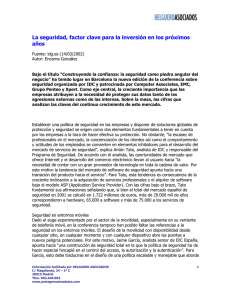

I D C E X E C U T I V E B R I E F The Rising Concerns Over Endpoint Security March 2008 www.idc.com Adaptación de: EndPoint Security Issues, una presentación de IDC realizada por Christian A. Christiansen F.508.935.4015 Patrocinada por Novell Introducción Global Headquarters: 5 Speen Street Framingham, MA 01701 USA P.508.872.8200 En la generación anterior, resultaba relativamente sencillo mantener la seguridad de un sistema: sus usuarios trabajaban desde terminales que estaban bajo un control directo del departamento de Sistemas de Información. Hoy en día, el panorama ha cambiado notablemente. En la actualidad, el departamento de TI ha asumido la tarea de proporcionar un entorno informático que sea lo más abierto, transparente y multifacético posible, y de ponerlo a disposición de sus numerosos y variados usuarios. Quizás algunos trabajen únicamente en las oficinas de la empresa. No obstante, la mayoría son usuarios móviles que utilizan ordenadores portátiles en la oficina y una conexión remota a la red de la empresa a través de VPN o Internet. Estos usuarios utilizan cada vez más, y desde una gran variedad de situaciones laborales, dispositivos móviles inalámbricos, que van desde smartphones a dispositivos POS (Point of Sale). Muchos utilizan memorias USB para almacenar sus documentos y poder moverse tanto de un ordenador de un lugar a otro. Cada uno de estos puntos es un endpoint, y cada endpoint representa una amenaza para la integridad del entorno de TI. El coste de mantener la seguridad de estos endpoints está creciendo debido a la cada vez mayor diversidad de dispositivos a los que TI debe prestar su apoyo, así como al aumento de la variedad de amenazas y ataques maliciosos. Por lo tanto, estos activos, que contienen información corporativa, quedan expuestos, y lo que es peor, estas amenazas provocan que la propia empresa corra el riesgo de incumplir con leyes y normativas tales como GLBA, PCI, HIPAA, y SOX. La seguridad de los endpoints (EPS en sus siglas en inglés) es un aspecto central de los numerosos problemas de seguridad a los que tiene que enfrentarse el departamento de TI para lograr mantener unos sistemas saludables y unas configuraciones estables. Desgraciadamente, el vector de amenazas sigue cambiando constante y rápidamente, por lo que TI se ve obligado a ajustar sus respuestas en función de estos cambios. Recientemente, la gestión de amenazas de tecnologías de la información ha tomado un nuevo rumbo, centrándose en la protección de datos y el control inalámbrico. Por ésta y otras muchas razones, los departamentos de IDC 633 TI están buscando una solución simplificada para sus problemas de seguridad multifacéticos, una solución con una única instalación y la capacidad de gestionar eficientemente las distintas herramientas. Una solución tecnológica de seguridad integrada y completa no sólo desde el punto de vista práctico, sino que puede contribuir también a reducir el coste total de propiedad (TCO en sus siglas en inglés), simplificando la gestión de diferentes soluciones de seguridad. El presente Resumen Ejecutivo analiza los beneficios aportados por una solución tecnológica de seguridad de endpoints integrada. La Creciente Endpoint Importancia de la Seguridad de Aumentar el acceso al sistema de información de cualquier empresa, tal y como especifica el término chino wei ji, supone, al mismo tiempo, una oportunidad y un peligro. Aquellas personas especializadas en TI deben convertirse en astutos gestores de riesgos para poder manejar el actual entorno de red. De entre los mayores riesgos, podemos mencionar los siguientes: 2 • Actualmente hay más portátiles que ordenadores de sobremesa en el entorno empresarial; su omnipresencia supone la mayor amenaza de movilidad debido a los problemas de filtración de la información. Los portátiles pueden contener información sensible como, por ejemplo, datos con propiedad intelectual o información confidencial sobre clientes, que en caso de que llegasen a manos de terceros, se estarían violando las normas de privacidad y por tanto el cumplimiento de la normativa • En la actualidad, tanto el acceso móvil como el inalámbrico suponen las mayores preocupaciones de seguridad para los directores de TI • Cada vez más información corporativa de carácter crítico se almacena a nivel local, tanto en ordenadores como en dispositivos de almacenamiento portátiles, quedando al margen de la información almacenada en los servidores y creando, de esta manera, exposiciones innecesaria frente al riesgo • La conectividad inalámbrica está dejando rápidamente atrás las redes de cable, lo cual conlleva el riesgo de que los hackers criminales intercepten estas transferencias de datos por el camino • Los smartphones se están convirtiendo en dispositivos de mano, es decir, en auténticos ordenadores Wi-Fi. Por ello, la información almacenada en sus discos flash puede copiarse o robarse fácilmente ©2008 IDC Tanto el riesgo, cada vez mayor, como la creciente exposición son elementos omnipresentes. En los últimos años, ha tenido lugar un cambio radical en el panorama de amenazas. Veamos a continuación algunos ejemplos: • Antes las amenazas eran "ruidosas" y tenían una gran visibilidad. Ahora son, por el contrario, silenciosas y pasan a menudo desapercibidas • Las amenazas que antes eran indiscriminadas, tienen ahora objetivos muy claros, establecidos por criminales profesionales • Las amenazas lanzadas por "piratas aficionados" o novatos son ahora más frecuentes debido a que las herramientas que se utilizan para lanzar ataques destructivos y se encuentran fácilmente en Internet • En la actualidad, se suceden más amenazas derivadas de involuntarias descargas y exposiciones de información sensible, debido a que muchos empleados simplemente desconocen los riesgos En el pasado, las amenazas tenían nombres y recibían publicidad, lo cual suponía una solución más centrada y específica. Los ataques de hoy en día son, por el contrario, increíblemente variados y, a menudo, ataques de día cero. Las grandes empresas están perdiendo enormes cantidades de información tanto pública como propietaria. Por citar un ejemplo, únicamente en el año 2007, se perdió o robó la información personal de los clientes y los datos de las tarjetas de crédito de más de 100 millones de personas en Estados Unidos. También podemos mencionar que el año pasado el gobierno británico extravió los datos personales de más de 15 millones de ciudadanos. Antes, solucionar estos ataques era algo tanto técnico como sencillo — simplemente había que acabar con el intruso. Hoy en día, la solución es mucho más compleja y puede requerir la utilización de análisis forense para investigar y determinar cuál es la fuente o la causa del ataque. Una encuesta de IDC indica que, a pesar de que tanto las intrusiones como los accesos a la red externa no autorizados se han incluido como la principal prioridad de TI para el año 2008, los presupuestos dedicados a seguridad siguen siendo los mismos. El aspecto más destacado es el siguiente: la seguridad de los puntos y el control de acceso a la red resultan inadecuados para enfrentarse al alcance y la gravedad de las amenazas actuales. Tanto la movilidad como Wi-Fi ponen en peligro la información corporativa, y al mismo tiempo, los usuarios están pidiendo cada vez más movilidad y facilidad de acceso. Durante el proceso de tratar de dar a los usuarios aquello que quieren, protegiendo al mismo tiempo los activos corporativos, el departamento de TI tiene las manos completamente atadas. Asimismo, TI tiene el cometido de mejorar la seguridad sin incurrir en mayores costes operativos. La TI trabaja a conciencia para garantizar que sus operaciones sirvan de apoyo para las mejores prácticas de negocio. Pero si vamos más allá, está claro que la TI necesita alcanzar un acuerdo más en profundidad con la Dirección ©2008 IDC 3 senior para poder integrar sus prácticas de seguridad con las mejores prácticas ya existentes, asegurándose de que el cumplimiento normativo y los activos de propiedad intelectual estén protegidos y seguros. Entendiendo Endpoint las Cuestiones de Seguridad de Un "endpoint" es cualquier dispositivo informático utilizado por un empleado, socio empresarial o cliente local, remoto o móvil que esté conectado a la red de la empresa. IDC concibe la seguridad del endpoint (EPS en sus siglas en inglés) como la seguridad del cliente que está centralmente gestionada. La EPS protege el entorno corporativo de las amenazas asociadas con los accesos remotos no autorizados, de una seguridad inadecuada para los dispositivos móviles, y de unas prácticas de seguridad del cliente inapropiadas en el dispositivo o endpoint. El acceso individual se controla desde el ordenador, la aplicación o a nivel de archivo, en toda la red de recursos utilizados. La TI debe estar siempre alerta para asegurarse de que los recursos de datos e información corporativos estén siempre bien protegidos, y para que el nivel de seguridad de la empresa sea siempre suficiente para estar dentro de los límites del cumplimiento normativo. Tal y como hemos mencionado, las TI de la empresa se enfrentan constantemente a nuevas amenazas, tales como: • El bluesnarfing, es decir, la utilización de dispositivos bluetooth para capturar información • El podslurping, es decir, la utilización de un iPod para descargar grandes cantidades de información • El thumbsucking, es decir, la utilización de una memoria USB para capturar o transferir información sin la autorización de TI • Las amenazas de día cero, que resultan tan novedosas que no tienen solución alguna Realizar un seguimiento del flujo de información sensible a ordenadores portátiles y dispositivos de almacenamiento, tales como dispositivos USB, debe formar parte de la solución de seguridad. El otro aspecto importante, consiste en encriptar la información que los empleados necesitan llevar consigo y transmitir. ¿Por qué es Importante la Seguridad de Endpoint? En el marco de la evaluación de las TI del entorno informático global de la empresa, todos los dispositivos deben considerarse como dispositivos de endpoint. Es necesario implementar una estrategia de seguridad de endpoint (EPS), que deberá estar respaldada por una estricta política que sea posible de cumplir, con el objetivo de gestionar y proteger dichos dispositivos de endpoint. Cuando las TI deben enfrentarse a lo desconocido, es necesario establecer las mejores prácticas como política. Dicha política se convertirá en la línea de base sobre la que se implementará su cumplimiento. 4 ©2008 IDC Confiar en que los usuarios hacen lo correcto es como el peligro de incendio de los bosques, que va cambiando por todo tipo de razones medioambientales. En caso de tener que cumplir un plazo ajustado, el usuario honesto y racional puede copiar ficheros sensibles a una memoria USB. Es posible que un ordenador portátil que contenga información con propiedad intelectual corporativa, pueda olvidarse sin querer en un vehículo que no haya sido cerrado con llave. Cuando se suceden violaciones o posibles amenazas peligrosas, el departamento de TI suele reducir el nivel de acceso a uno más bajo o más seguro. No existe la necesidad de correr el riesgo de ponerse en una situación de exposición. Por ejemplo, en caso de que no haya ninguna necesidad justificable de contar con conectividad inalámbrica, o si se percibe que existe un peligro que proviene del bluesnarfing, lo mejor es deshabilitar estas opciones. Si se están utilizando dispositivos extraíbles para podslurping o thumbsucking y esto supone una violación del cumplimiento normativo, hay que deshabilitar los puertos USB. Antes, la primera línea de defensa eran los cortafuegos, hoy en día es la EPS. En un primer momento, se instalaron soluciones de EPS individuales para luchar contra problemas específicos, soluciones como por ejemplo: • Antivirus • Antimalware • Antispyware • Detección de intrusiones • Software de bloqueo de comportamiento • Gestión de identidad y autentificación No obstante, cada una de estas soluciones tenía que gestionarse, conectarse y, a menudo, reinstalarse en los dispositivos de endpoint siempre que surgía algún cambio significativo, como por ejemplo, una actualización o una modificación en la reglamentación. Por muy importante que fuera la seguridad para la empresa, no sólo ponía a prueba los recursos de TI, sino también los recursos humanos y fiscales. En resumidas cuentas, la gestión de todas las amenazas de seguridad desde una única solución integrada surgió como la solución más eficiente y rentable. Los parches, por ejemplo, se han creado tradicionalmente ad hoc. A menudo, es el proveedor de soluciones que había realizado este trabajo anteriormente. Hoy en día, existen soluciones integradas para la gestión de escritorio que mantienen los endpoints parcheados a los niveles adecuados. Prácticamente todos los ataques que logran tener éxito están basados en vulnerabilidades conocidas pero no parcheadas. ©2008 IDC 5 La EPS es un Elemento Crucial El éxito en la EPS depende de tres iniciativas clave: la política de usuario de endpoint, la gestión de perímetro, y una solución de gestión de la seguridad EPS integrada. La política de usuario de endpoint establece qué usuarios pueden estar y cuáles no pueden estar sin supervisión o permisos de TI. Algunos aspectos de esta supervisión pueden entregarse como documentación de usuario, aunque dicha supervisión debería respaldarse con un cumplimiento basado en la política. Otros deberían incluirse en los propios sistemas, como por ejemplo, los accesos de usuarios para la protección frente al robo de identidades. El incidente de seguridad y la posterior gestión del mismo pueden utilizarse como una manera de relacionar incidentes y acontecimientos desde endpoints y otras partes de la red, y para proporcionar una perspectiva general consolidada de los problemas de seguridad pendientes de resolución. La gestión de perímetro otorga un mayor control del entorno tecnológico, desde los endpoints, sobre las extensiones de la red, etc. (véase Figura 1). Los aspectos incluidos son los siguientes: 6 • Configuración de dispositivos e instalación de las aplicaciones • Control de acceso y software de seguridad existente • Perímetro para Internet o la red externa • Perímetro extendido para los usuarios externos, clientes, y socios empresariales • Perímetro personal para los recursos de Internet de un usuario en particular ©2008 IDC Figure 1 Extensión del perímetro, desde los empleados corporativos a los socios o el perímetro personal Perímetro Personal Perímetro Extendido Yahoo IM FaceTime Business Partners Perímetro VPN Control Wireless Access Point Access Control Messaging Security Recursos Applications Voice, CRM, UC Data Operating Systems Wikis Customers Antispam Road Warriors IDS Virus Checking Web Security Malware Protection Branch Offices Firewall Anti-Spyware Mobile Devices MySpace Remote Users/ Telecommuters Mobile Workers Blogs Web Mail Blogs LinkedIn Wireless LAN Photo Sharing Home Workers YouTube VOIP Fuente: IDC, 2008 Una solución de gestión EPS integrada, situada en el perímetro de acceso, le proporcionará al departamento de TI la mejor perspectiva y el mayor grado de control sobre lo que entra y sale del entorno informático. Esta solución contribuye a colocar procesos de cumplimiento lo más cerca posible de la amenaza o vulnerabilidad, garantizando de esta manera el nivel de protección más elevado y sensible posible. Un enfoque de arriba a abajo, que empiece en los endpoints, y no en la red, es un aspecto esencial para una solución de gestión completa e integrada. Las tecnologías dispares no deberían agruparse juntas de mala manera. Tiene mucho más sentido diseñar una arquitectura EPS partiendo de los dispositivos endpoint y extendiéndose a los perímetros de la red. Esto permite asegurar, de forma ininterrumpida, tanto la productividad del usuario como la protección de los activos de información de la empresa. IDC define en términos generales esta arquitectura como "control y protección de la información," o IPC en sus siglas en inglés. El IPC abarca toda solución que descubra, proteja, y controle cualquier información sensible. El IPC es una solución muy completa que evita que la información sensible sobre clientes o de la propia empresa sea distribuida tanto dentro como fuera de la compañía, en violación de las políticas normativas y corporativas. ©2008 IDC 7 El IPC incluye las siguientes tecnologías: • IPC Data-in-motion (datos en movimiento). El IPC Data-inmotion incluye soluciones que hacen un seguimiento, encriptan, filtran y bloquean los contenidos de salida que estén incluidos en el correo electrónico, la mensajería instantánea, el peer to peer, la transferencia de archivos, los postings en la Web, y cualquier otro tipo de tráfico de mensajes • IPC Data-at-rest (datos almacenados). El IPC Data-at-rest incluye soluciones que monitorizan, protegen y controlan la información contenida en escritorios, ordenadores portátiles, servidores de almacenamiento/archivos, dispositivos USB y cualquier otro tipo de dispositivo de almacenamiento de datos • IPC Data-in-use (datos en uso). El IPC Data-in-use incluye soluciones que protegen y controlan cualquier información que se esté utilizando. Estas soluciones se usan para mantener la integridad de la información sensible como por ejemplo, contratos, pliegos de condiciones y cualquier otro documento importante para el negocio Las principales características que debe incluir cualquier IPC son las siguientes: 8 • Gestión de Activos • Soporte informático del escritorio • Control de dispositivos, tales almacenamiento USB y Bluetooth. • Encriptación como parte de una solución de filtrado de información para los datos que se pueden haber perdido en un ordenador portátil robado • Gestión de identidad • Auditorías integradas • Herramientas de gestión con las que ver y entender de forma inmediata todo lo que está ocurriendo dentro de los perímetros de seguridad • Seguridad de incidentes/Gestión de acontecimientos que proporcione una correlación de todos los incidentes ocurridos en los endpoints, para que se puedan detectar previamente las amenazas y solucionarlas rápidamente • Control de parches • Política de implementación y supervisión como dispositivos de ©2008 IDC ¿Cuáles son las Ventajas de las Soluciones Integradas con respecto a los Productos Puntuales? Hoy en día, el entorno de seguridad debe enfrentarse a preocupaciones tecnológicas, normativas, fiscales, y la integridad de la información. Las preocupaciones tecnológicas incluyen la eliminación rápida de los incidentes que estén causados por virus, malware, y spyware mediante una única acción contundente. Asimismo, dado que se ha trasladado el énfasis desde la interfaz de red o el cortafuegos hasta los endpoints, resulta crucial adoptar una perspectiva en materia de seguridad que sea más holística para poder proporcionar perímetros de seguridad. Las preocupaciones normativas incluyen la protección de las identidades de las personas y de la información de los clientes, así como los activos corporativos de información. Las preocupaciones fiscales incluyen evitar que ocurran pérdidas causadas por el incidente, y al mismo tiempo, no incurrir en ninguna pérdida adicional debido a las multas, normativas y/o los costes legales o de investigación, así como hacer un seguimiento del coste total de propiedad (TCO en sus siglas en inglés) de la solución EPS. Las preocupaciones en materia de seguridad e integridad de los datos corporativos incluyen no sólo el mantenimiento de la integridad de la información almacenada, sino también asegurarse de que no ha sido corrompida por instrucciones maliciosas de hackers o por una modificación irresponsable por parte de los usuarios. Es posible enfrentarse a todas estas preocupaciones con una solución de fuente única, lo cual resultaría difícil, por no decir imposible, utilizando soluciones de punto. Teniendo en cuenta la reticencia por parte de la Dirección de gastar más en seguridad tecnológica, resulta imprescindible evaluar las soluciones basándose en el TCO. En la mayoría de los casos, la relación con un único proveedor que ofrezca una solución unificada desde un único terminal será la más rentable. El problema EPS es el de una Hidra con múltiples cabezas y en constante cambio — no existe una solución única de seguridad que sea perfecta. Ir "cortando cabezas" de una en una es una estrategia ineficiente y costosa. Le corresponde al departamento de TI investigar las ventajas y la rentabilidad de la solución de EPS integrada de fuente única. La mejor defensa es un buen ataque. Hay que empezar cualquier análisis de EPS y de la seguridad del conjunto de la empresa partiendo de una política de evaluación. Mientras que numerosas organizaciones de TI dependen del seguimiento y la auditoría para asegurarse de que los sistemas son seguros, a menudo todo esto se queda corto y se hace demasiado tarde. Una política proactiva con los adecuados cierres y apagados del sistema resulta mucho más eficaz. ©2008 IDC 9 Conclusión: Reduciendo la Exposición frente a las Amenazas El actual entorno de tecnológico es cada vez más vulnerable a los ataques y amenazas, tanto internos como externos. Cada uno de los aspectos del entorno de las TI, desde el usuario inocente hasta el hacker maligno, desde la memoria USB conectada a un ordenador portátil hasta la base de datos corporativa del ordenador central, debe someterse a una constante vigilancia de seguridad. El nodo más vulnerable de la red de la empresa es el endpoint. Los productos puntuales EPS pueden tener su utilidad, pero en términos de eficiencia, rigor y rentabilidad, quizás tenga más sentido tomar en consideración una solución EPS integrada con múltiples capas de seguridad. Se ha demostrado que ésta es la solución que proporciona el mayor nivel de protección con el menor TCO. C O P Y R I G H T N O T I C E The analyst opinion, analysis, and research results presented in this IDC Executive Brief are drawn directly from the more detailed studies published in IDC Continuous Intelligence Services. Any IDC information that is to be used in advertising, press releases, or promotional materials requires prior written approval from IDC. Contact IDC Go-to-Market Services at gms@idc.com or the GMS information line at 508-988-7610 to request permission to quote or source IDC or for more information on IDC Executive Briefs. Visit www.idc.com to learn more about IDC subscription and consulting services or www.idc.com/gms to learn more about IDC Go-to-Market Services. Copyright 2008 IDC. Reproduction is forbidden unless authorized. IDC is a subsidiary of IDG, one of the world’s top information technology media, research and exposition companies. Visit us on the Web at www.idc.com To view a list of IDC offices worldwide, visit www.idc.com/offices IDC is a registered trademark of International Data Group 10 ©2008 IDC