SEGURIDAD DE LA INFORMACION ISO 27003 v2

Anuncio

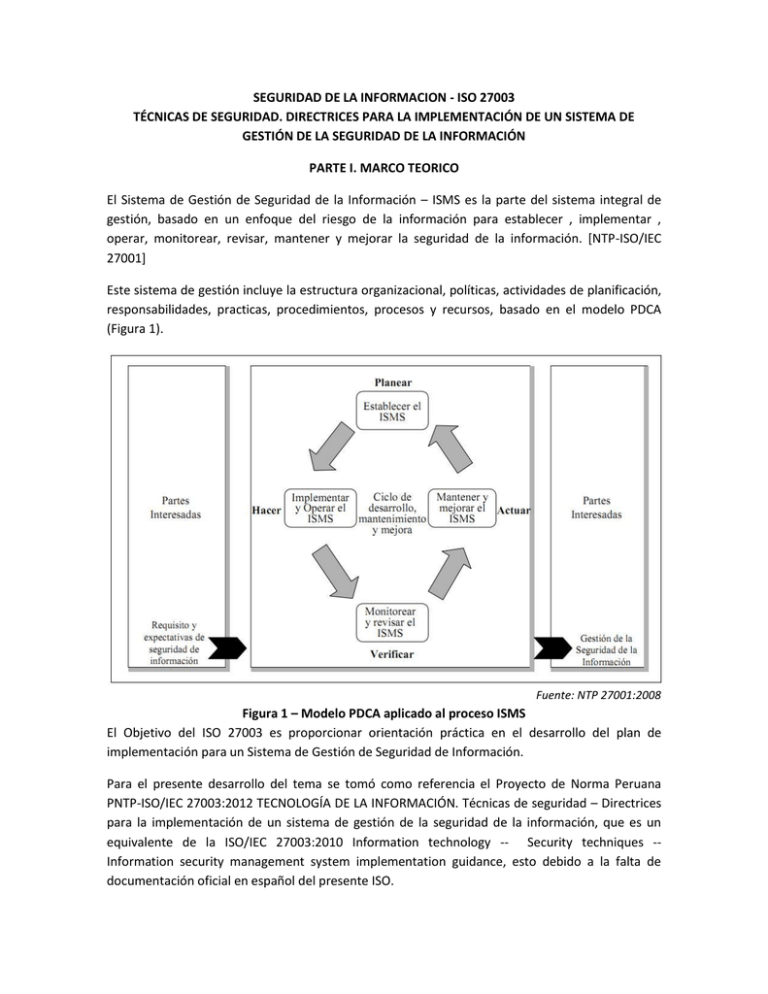

SEGURIDAD DE LA INFORMACION - ISO 27003 TÉCNICAS DE SEGURIDAD. DIRECTRICES PARA LA IMPLEMENTACIÓN DE UN SISTEMA DE GESTIÓN DE LA SEGURIDAD DE LA INFORMACIÓN PARTE I. MARCO TEORICO El Sistema de Gestión de Seguridad de la Información – ISMS es la parte del sistema integral de gestión, basado en un enfoque del riesgo de la información para establecer , implementar , operar, monitorear, revisar, mantener y mejorar la seguridad de la información. [NTP-ISO/IEC 27001] Este sistema de gestión incluye la estructura organizacional, políticas, actividades de planificación, responsabilidades, practicas, procedimientos, procesos y recursos, basado en el modelo PDCA (Figura 1). Fuente: NTP 27001:2008 Figura 1 – Modelo PDCA aplicado al proceso ISMS El Objetivo del ISO 27003 es proporcionar orientación práctica en el desarrollo del plan de implementación para un Sistema de Gestión de Seguridad de Información. Para el presente desarrollo del tema se tomó como referencia el Proyecto de Norma Peruana PNTP-ISO/IEC 27003:2012 TECNOLOGÍA DE LA INFORMACIÓN. Técnicas de seguridad – Directrices para la implementación de un sistema de gestión de la seguridad de la información, que es un equivalente de la ISO/IEC 27003:2010 Information technology -- Security techniques -Information security management system implementation guidance, esto debido a la falta de documentación oficial en español del presente ISO. Algunas restricciones a considerar es que PNTP-ISO/IEC 27003:2012 no cubre las actividades de operación y otras actividades del ISMS, sino que abarca los conceptos sobre cómo diseñar las actividades que tendrán lugar después de que comiencen las operaciones del ISMS Tiene como objeto y campo de aplicación los aspectos críticos necesarios para el diseño e implementación exitosa de un Sistema de Gestión de la Seguridad de la Información (SGSI) de acuerdo con NTP-ISO/IEC 27001:2008 1. ESTRUCTURA GENERAL DE CAPÍTULOS: La PNTP-ISO/IEC 27003 explica la implementación de un SGSI enfocando en la iniciación, planificación y definición del proyecto. El proceso de planificación de la implementación final del SGSI contiene cinco fases y cada fase está representada por un capítulo independiente. Todos los capítulos tienen una estructura similar, las cinco fases son: a) Obtener la aprobación gerencial para iniciar un proyecto SGSI (Capítulo 5). b) Definir el Alcance del SGSI y la Política del SGSI (Capítulo 6). c) Realizar un Análisis de la Organización (Capítulo 7). d) Realizar una Evaluación del d) Riesgo y planificar el Tratamiento del Riesgo (Capítulo 8). e) Diseñar el SGSI (Capítulo 9). La Figura 2 ilustra las cinco fases de la planificación del proyecto SGSI con las referencias a las normas ISO/IEC y los documentos de salida principales. Fuente: PNTP-ISO/IEC 27003 Figura 2 – Fases del proyecto SGSI 2. FASES DE IMPLEMENTACION DEL SGSI 2.1 DEFINIR EL ALCANCE, LÍMITES Y POLÍTICA DEL SGSI El Objetivo de esta fase es definir detalladamente el alcance y los límites del SGSI y desarrollar la política del SGSI, obteniendo el aval de la dirección. 2.2 REALIZAR UN ANÁLISIS DE REQUERIMIENTOS DE SEGURIDAD DE LA INFORMACIÓN El Objetivo de esta fase es definir los requerimientos relevantes a ser soportados por el SGSI, identificar los activos de información y obtener el estado actual de la seguridad dentro del alcance. 2.3 REALIZAR UNA EVALUACIÓN DEL RIESGO Y PLANIFICAR EL TRATAMIENTO DEL RIESGO El Objetivo de esta fase es definir la metodología de evaluación del riesgo, identificar, analizar y evaluar los riesgos de seguridad de información para seleccionar las opciones de tratamiento del riesgo y seleccionar los objetivos de control y los controles. 2.4 DISEÑAR EL SGSI El objetivo de esta fase es completar el plan final de implementación del SGSI a través de: el diseño de seguridad de la organización basado en las opciones seleccionadas para el tratamiento del riesgo, así como los requisitos relativos a registro y documentación y el diseño de los controles que integran las disposiciones de seguridad en los procesos de TIC, físicos y organizacionales y del diseño de los requisitos específicos del SGSI. 3. DESCRIPCION DE LA LISTA DE VERIFICACION En el presente cuadro se muestra cada uno de los pasos a considerar para la implementación de la SGSI en base a las fases descritas en el punto 2. Su propósito es: • Proveer una lista de verificación de actividades requeridas para establecer e implementar un SGSI; • Apoyar el seguimiento del progreso de la implementación de un SGSI; • Relacionar las actividades de implementación de un SGSI con sus respectivos requisitos en NTP-ISO/IEC 27001. FASE DE IMPLEMENTACIÓN ISO/IEC 27003 NRO. DE PASO 1 5.Obtener la aprobación de la dirección para la implementación de un SGSI PASO PREREQUISITO Ninguno 2 Lograr la comprensión de los sistemas de gestión existentes Ninguno 3 5.2 Definir objetivos, necesidades de seguridad de información, requerimientos del negocio para un SGSI 1,2 4 Obtener las normas reglamentarias, de cumplimiento y de la industria aplicables a la empresa Ninguno 5 5.3 Definir alcance preliminar del SGSI 6 7 6. Definir alcance y ACTIVIDAD, REFERENCIA ISO/IEC 27003 Obtener objetivos del negocio de la organización 5.4 Crear el caso de negocio y el plan de proyecto para aprobación de la dirección 5.5 Obtener aprobación de la dirección y compromiso para iniciar un proyecto para implementar un SGSI Definir límites organizacionales 3,4 5 6 7 DOCUMENTO DE SALIDA Lista de objetivos de negocio de la organización Descripción de sistemas de gestión existentes Resumen de los objetivos, necesidades de seguridad de información y requerimientos de negocio para el SGSI Resumen de las normas reglamentarias, de cumplimiento y de la industria aplicables a la empresa Descripción de alcance preliminar del SGSI(5.3.1) Definición de roles y responsabilidades del SGSI (5.3.2) Caso de negocio y plan de proyecto propuesto Aprobación de la dirección para iniciar un proyecto para implementar un SGSI • Descripción de límites organizacionales política de un SGSI • Funciones y estructura de la organización • Intercambio de información a través de límites • Procesos de negocio y responsabilidad sobre los activos de información dentro y fuera del alcance 9 6.3 Definir límites de las tecnologías de la información y las comunicaciones 7 10 6.4 Definir límites físicos 7 11 6.5 Finalizar límites para el alcance del SGSI 12 6.6 Desarrollar la política del SGSI 13 8,9,10 11 7.2 Definir los requerimientos de seguridad de la información que den soporte al SGSI 12 7.3 Identificar activos dentro del alcance del SGSI 13 7 Realizar un análisis de la organización 14 15 7.4 Generar una evaluación de seguridad de la información 14 • Descripción de los límites de las TIC • Descripción de sistemas de información y redes de telecomunicación describiendo lo comprendido y lo fuera del alcance • Descripción de límites físicos para el SGSI • Descripción de la organización y sus características geográficas describiendo alcance interno y externo Un documento describiendo el alcance y los límites del SGSI Política del SGSI aprobada por la dirección Lista de las principales funciones, ubicaciones, sistemas de información, redes de comunicación Requerimientos de la organización referentes a confidencialidad, disponibilidad e integridad Requerimientos de la organización relacionados a requisitos legales y reglamentarios, contractuales y de seguridad de información del negocio Lista de vulnerabilidades conocidas de la organización Descripción de los principales proceso de la organización Identificación de activos de información de los principales procesos de la organización Clasificación de proceso/activos críticos • Documento del estado actual de seguridad de la información de la organización y su evaluación incluyendo controles de seguridad existentes. • Documento de las deficiencias de la organización evaluadas y valoradas • Alcance para la evaluación del riesgo 16 8.2 Realizar una evaluación del riesgo 15 • Metodología de evaluación del riesgo aprobada, alineada con el contexto de gestión de riesgos de la organización. • Criterio de aceptación del riesgo. 8. Realizar una evaluación del riesgo y Seleccionar Opciones de Tratamiento del Riesgo 17 8.3 Seleccionar objetivos de control y controles 16 18 8.4 Obtener aprobación de la dirección para implementar un SGSI 17 19 Aprobación de la dirección del riesgo residual 18 Evaluación del riesgo de alto nivel documentada Identificar la necesidad de una evaluación del riesgo más detallada Evaluación de riesgos detallada Resultados totales de la evaluación de riesgos Riesgos y las opciones identificadas para el tratamiento del mismo Objetivos de control y controles para la reducción de riesgos seleccionados. Aprobación de la dirección documentada del riesgo residual propuesto (debería ser la salida de 8.4) 20 Autorización de la dirección para implementar y operar el SGSI 19 21 Preparar declaración de aplicabilidad 18 22 9.2 Diseñar la seguridad de la organización 20 23 9.3 Diseñar la seguridad de la información física y de las TIC 20, 21 24 9.4 Diseñar la seguridad de la información específica del SGSI 22,23 9 Diseñar el SGSI 25 26 27 9.5 Producir el plan final del proyecto SGSI 25 28 El plan final del proyecto SGSI 28 Autorización de la dirección documentada para implementar y operar SGSI (debería ser la salida de 8.4) Declaración de aplicabilidad Estructura de la organización y sus roles y responsabilidades relacionados con la seguridad de la información • Identificación de documentación relacionada al SGSI • Plantillas para los registros del SGSI e instrucciones para su uso y almacenamiento Documento de política de seguridad de información Línea base de políticas de seguridad de la información y procedimientos (y si es aplicable planes para desarrollar políticas, procedimientos, etc. específicos) Implementación del plan de proyecto para el proceso de implementación para los controles de seguridad físicos y de las TIC seleccionados Procedimientos describiendo el reporte y los procesos de revisión por la dirección. Descripciones para auditorías, seguimientos y mediciones Programa de entrenamiento y concientización Plan de proyecto de implementación aprobado por la dirección para los procesos de implementación Plan de proyecto de implementación del SGSI especifico de la organización cubriendo el plan de ejecución de las actividades para seguridad de la información organizacional, física y de las TIC, así como también los Requerimientos específicos para implementar un SGSI de acuerdo al resultado de las actividades incluidas en ISO/IEC 27003 Fuente: PNTP-ISO/IEC 27003 – Anexo A / Descripción de Lista de Verificación PARTE II. CASO PRÁCTICO CASO FICTICIO: Aplicación de la NTP/ISO 27003 en la Fábrica de Software WANCA-SOFT I. Obtención de la aprobación de la dirección para la implementación de un SGSI Esta parte permitió que la alta gerencia de la empresa entendiera la importancia del proyecto y la necesidad del apoyo del recurso humano, factor vital para el inicio de la fase de levantamiento de información. Esta fase fue exitosa gracias a que se mostraron puntos tales como: cumplimiento y rendimiento de la inversión de una forma eficaz, haciéndoles entender que si una organización cumple con la normatividad sobre protección de datos sensibles, privacidad y control de TI, los resultados a futuro mejorarían de forma sustancial el impacto estratégico de la compañía, y aunque represente un gasto considerable, genera así mismo a futuro un Retorno de la Inversión (ROI – Return Over Investment) y una ganancia financiera representados en incidentes o desastres durante el proceso de desarrollo de software. II. Definir alcance y política de un SGSI Por la complejidad de la implementación de la norma, se recomendó definir de manera sistemática el alcance del proyecto, en las áreas de DESARROLLO DE SOFTWARE y SEGURIDAD DE RECURSOS HUMANOS. Cualquier otro proceso que la organización considere incluir dentro del SGSI es válido, lo que se recomienda es que la decisión de incluir más procesos sea con base en un análisis que en efecto sugiera la importancia de incluir dicho proceso, no se quiere hacer un SGSI muy robusto y poco efectivo, por el contrario, hacerlo lo más simple posible es una buena práctica, más aun cuando la organización empieza desde ceros el desarrollo del Sistema. III. Realizar un análisis de la organización a) Identificación de activos dentro del alcance del SGSI: Para este punto se sugirió realizar un inventario de los activos para tener un control más riguroso de los mismos. Toda la información y activos asociados a los recursos para el tratamiento de la información, deberían tener un propietario y pertenecer a una parte designada de la Organización. Para realizar un análisis de riesgos se parte del inventario de activos. Para determinar cuál era la situación actual de la Organización, se realizó un análisis de gap, cuyos resultados se muestran en la figura 1, donde se puede apreciar que un 20% de los activos de la Comunidad no tienen un procedimiento implantado, lo cual representa un porcentaje bastante alto. Figura 1. Análisis gestión de activos b) Evaluación de seguridad de la información en relación a los recursos humanos: Tuvo como objetivo evaluar si los empleados, contratistas y usuarios de terceras partes, entienden sus responsabilidades y son aptos para ejercer las funciones para las cuales fueron considerados, con el fin reducir el riesgo de hurto, fraude o uso inadecuado de las instalaciones. IV. Evaluación del riesgo y Selección de Opciones de Tratamiento del Riesgo a) Se realizo una evaluación del riesgo en base a la metodología que cuenta Wanka-Soft el cual se denomina MERWS (Metodología de Evaluación de Riesgos Wanka-Soft), La evaluación de riesgo se dio sobre el proceso de Desarrollo de Software y los Recursos Humanos. Esta metodología permitió: Identificar los riesgos Analizar y evaluar los riesgos encontrados Definir objetivos de Control y Controles para el tratamiento de riesgos Proponer opciones para el tratamiento de riesgos b) Asimismo se realizo el análisis de las amenazas y vulnerabilidades, lo cual requirió las siguientes actividades: Realizar una lista de las amenazas que puedan presentarse en forma accidental o intencional con relación a los activos de información. Diferenciar estas amenazas de las vulnerabilidades de los activos ya que el análisis debe radicar en las amenazas. Identificar los riesgos internos de los procesos analizando tanto las actividades que se desarrollan como las amenazas identificadas. Identificar los riesgos externos de los procesos. Es necesario analizar los riesgos que se pueden presentar cuando se subcontrata un servicio o existe personal externo a la organización. Realizar un análisis del ambiente organizacional, el ambiente tecnológico y los aspectos socioculturales que rodea la Organización para definir las amenazas a las que pueden estar expuestos los activos. EXTERNO - AMENAZAS - Suplantación de identidad - Virus informático o código malicioso - Robo de información del área de desarrollo - Hackers – espionaje - Hurto por personal externo RIESGOS - Perdida de información causada por virus o un código malicioso - Plagio de informes de resultados - La filtración de información de los proceso de desarrollo de software - Perdida de estatus y reconocimiento de la empresa en el mercado - - INTERNO Acceso no autorizado al área de desarrollo Hurto por colaboradores Alteración de resultados Divulgación de la información Uso indebido de la imagen corporativa Sabotaje Falla del servidor o sistema Emisión de informes de resultados no confiables al ser alterados por conveniencia Perdida de información por fallos en el servidor Perdida de confidencialidad Incoherencia en la información entregada al cliente Altos costos por reproceso de análisis Ilustración de Amenazas y riesgos identificados. c) d) V. Aprobación de la dirección para implementar un SGSI El criterio de aceptación estara