2 Instalación de GFI LanGuard

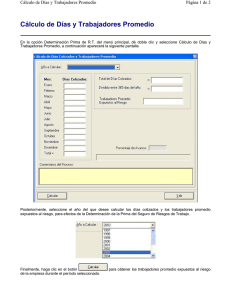

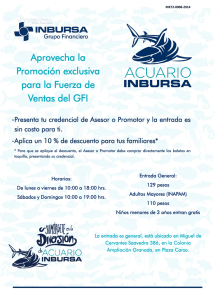

Anuncio