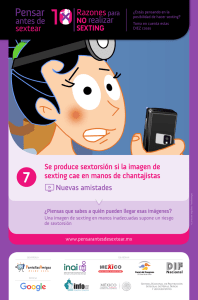

delitos contra menores en internet

Anuncio