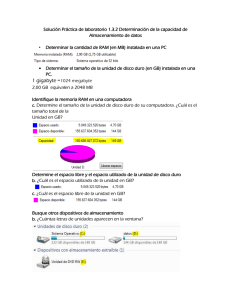

Universidad de Pinar del Río Facultad de Ciencia

Anuncio