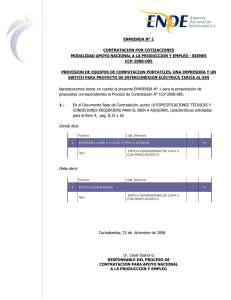

Auditoria física y lógica a las redes de comunicaciones de

Anuncio